訪問控制列表--標準ACL

訪問控制列表(Access Control List,簡稱ACL)是根據報文欄位對報文進行過濾的一種安全技術。訪問控制列表通過過濾報文達到流量控制、攻擊防範以及使用者接入控制等功能,在現實中應用廣泛。ACL根據功能的不同分為標準ACL和擴充套件ACL。標準ACL只能過濾報文的源IP地址;擴充套件ACL可以過濾源IP、目的IP、協議型別、埠號等。ACL的配置主要分為兩個步驟:(1)根據需求編寫ACL;(2)將ACL應用到路由器介面的某個方向。本章主要介紹各種常用ACL的編寫與應用。

1.1 實驗目的

(1)瞭解訪問控制列表的工作過程

(2)掌握標準訪問控制列表的配置和應用

(3)熟悉標準ACL的除錯

1.2 實驗原理

1. 什麼是訪問控制列表(Access Control List)?

訪問控制列表(Access Control List)是一種路由器配置指令碼,它根據從資料包報頭中發現的條件來控制路由器應該允許還是拒絕資料包通過。通過接入控制列表可以在路由器、三層交換機上進行網路安全屬性配置,可以實現對進入路由器、三層交換機的輸入資料流進行過濾,但ACL 對路由器自身產生的資料包不起作用。

當每個資料包經過關聯有 ACL 的介面時,都會與 ACL 中的語句從上到下一行一行進行比對,以便發現符合該傳入資料包的模式。ACL 使用允許或拒絕規則來決定資料包的命運,通過此方式來貫徹一條或多條公司安全策略。還可以配置 ACL 來控制對網路或子網的訪問。另外,也可以在

預設情況下,路由器上沒有配置任何 ACL,不會過濾流量。進入路由器的流量根據路由表進行路由。如果路由器上沒有使用 ACL,所有可以被路由器路由的資料包都會經過路由器到達下一個網段。ACL 主要執行以下任務:

l 限制網路流量以提高網路效能。例如,如果公司政策不允許在網路中傳輸視訊流量,那麼就應該配置和應用 ACL 以阻止視訊流量。這可以顯著降低網路負載並提高網路效能。

l 提供流量控制。ACL 可以限制路由更新的傳輸。如果網路狀況不需要更新,便可從中節約頻寬。

l 提供基本的網路訪問安全性。ACL 可以允許一臺主機訪問部分網路,同時阻止其它主機訪問同一區域。例如,“人力資源”網路僅限選定使用者進行訪問。

l 決定在路由器介面上轉發或阻止哪些型別的流量。例如,ACL 可以允許電子郵件流量,但阻止所有 Telnet 流量。

l 控制客戶端可以訪問網路中的哪些區域。

l 遮蔽主機以允許或拒絕對網路服務的訪問。ACL 可以允許或拒絕使用者訪問特定檔案型別,例如 FTP 或 HTTP。

2.訪問控制列表的分類

ACL的型別主要分為IP標準訪問控制列表(Standard IP ACL)和IP擴充套件訪問控制列表(Extended IP ACL)兩大類:

l IP標準訪問控制列表(Standard IP ACL)。標準 ACL 根據源 IP 地址允許或拒絕流量。資料包中包含的目的地址和埠無關緊要。

l IP擴充套件訪問控制列表(Extended IP ACL )。擴充套件 ACL 根據多種屬性(例如,協議型別、源和 IP 地址、目的 IP 地址、源 TCP 或 UDP 埠、目的 TCP 或 UDP 埠)過濾 IP 資料包,並可依據協議型別資訊(可選)進行更為精確的控制。

此外還包括一些複雜的ACL,例如命名ACL,基於時間的ACL,動態ACL,自反ACL等。

3.ACL工作原理

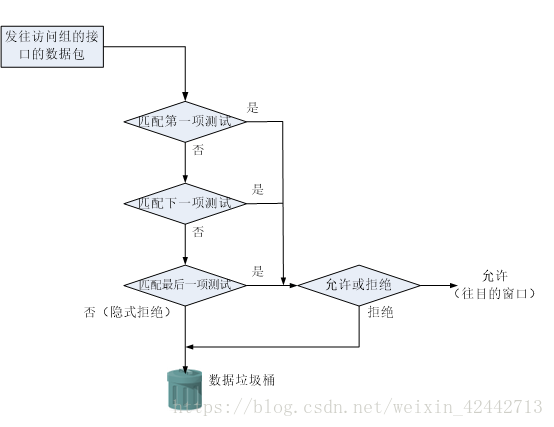

ACL 要麼配置用於入站流量,要麼用於出站流量。入站 ACL 傳入資料包經過處理之後才會被路由到出站介面。入站 ACL 非常高效,如果資料包被丟棄,則節省了執行路由查詢的開銷。當測試表明應允許該資料包後,路由器才會處理路由工作。圖1就是入站ACL的工作原理圖。

圖1 入站ACL工作原理

圖中顯示了入站 ACL 的邏輯。如果資料包報頭與某條 ACL 語句匹配,則會跳過列表中的其它語句,由匹配的語句決定是允許還是拒絕該資料包。如果資料包報頭與 ACL 語句不匹配,那麼將使用列表中的下一條語句測試資料包。此匹配過程會一直繼續,直到抵達列表末尾。最後一條隱含的語句適用於不滿足之前任何條件的所有資料包。這條最後的測試條件與這些資料包匹配,並會發出“拒絕”指令。此時路由器不會讓這些資料進入或送出介面,而是直接丟棄它們。最後這條語句通常稱為“隱式 deny any 語句”或“拒絕所有流量”語句。由於該語句的存在,所以 ACL 中應該至少包含一條 permit 語句,否則 ACL 將阻止所有流量。出站 ACL 傳入資料包路由到出站介面後,由出站 ACL 進行處理。

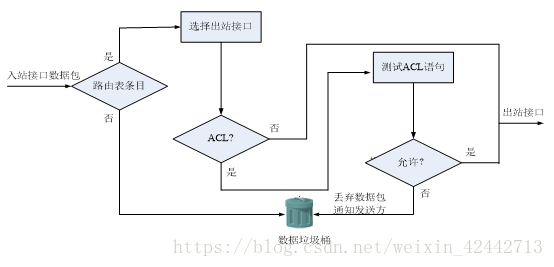

圖2 出站ACL工作原理

圖2中顯示了出站 ACL 的邏輯。在資料包轉發到出站介面之前,路由器檢查路由表以檢視是否可以路由該資料包。如果該資料包不可路由,則丟棄它。接下來,路由器檢查出站介面是否配置有 ACL。如果出站介面沒有配置 ACL,那麼資料包可以傳送到輸出緩衝區。

4. 3P原則

在路由器上應用 ACL 的一般規則我們簡稱為3P原則。即我們可以為每種協議 (per protocol)、每個方向 (per direction)、每個介面 (per interface) 配置一個 ACL:

l 每種協議一個 ACL: 要控制介面上的流量,必須為介面上啟用的每種協議定義相應的 ACL。

l 每個方向一個 ACL:一個 ACL 只能控制介面上一個方向的流量。要控制入站流量和出站流量,必須分別定義兩個 ACL。

l 每個介面一個 ACL:一個 ACL 只能控制一個介面(例如快速乙太網 0/0)上的流量。

5. ACL的放置位置

每一個路由器介面的每一個方向,每一種協議只能建立一個ACL;在適當的位置放置 ACL 可以過濾掉不必要的流量,使網路更加高效。ACL 可以充當防火牆來過濾資料包並去除不必要的流量。ACL 的放置位置決定了是否能有效減少不必要的流量。例如,會被遠端目的地拒絕的流量不應該消耗通往該目的地的路徑上的網路資源。每個 ACL 都應該放置在最能發揮作用的位置。基本的規則是:

l 將擴充套件 ACL 儘可能靠近要拒絕流量的源。這樣,才能在不需要的流量流經網路之前將其過濾掉。

l 因為標準 ACL 不會指定目的地址,所以其位置應該儘可能靠近目的地。

6. 標準ACL的配置命令

標準訪問控制列表是通過使用IP包中的源IP地址進行過濾,使用的訪問控制列表號1到99來建立相應的ACL。標準ACL佔用路由器資源很少,是一種最基本最簡單的訪問控制列表格式。應用比較廣泛,經常在要求控制級別較低的情況下使用。

要配置標準ACL,首先在全域性配置模式中執行以下命令:

Router(config)#access-listaccess-list-number {remark|permit | deny} protocol source source-wildcard[log]

引數說明:

引數 | 引數含義 |

access-list-number | 標準ACL號碼,範圍從0-99,或1300-1999 |

remark | 新增備註,增強ACL的易讀性 |

permit | 條件匹配時允許訪問 |

deny | 條件匹配時拒絕訪問 |

protocol | 指定協議型別,eg:IP,TCP,UDP,ICMP等 |

source | 傳送資料包的網路地址或者主機地址 |

source-wildcard | 萬用字元掩碼,和源地址對應 |

log | 對符合條件的資料包生成日誌訊息,該訊息將傳送到控制檯 |

其次,配置標準 ACL 之後,可以在介面模式下使用 ip access-group 命令將其關聯到具體介面:

Router(config-if)#ip access-group access-list-number {in | out}

引數 | 引數含義 |

ip access-group | 標準ACL號碼,範圍從0-99,或1300-1999 |

access-list-number | 標準ACL號碼,範圍從0-99,或1300-1999 |

in | 引數in限制特定裝置與訪問列表中地址之間的傳入連線 |

out | 引數out限制特定裝置與訪問列表中地址之間的傳出連線 |

7.標準ACL的配置例項

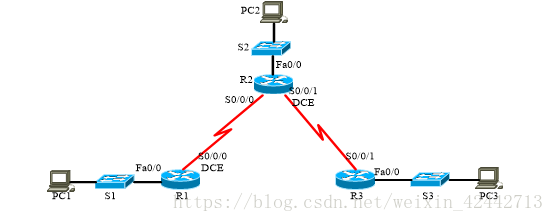

地址表:

裝置 | 介面 | IP地址 | 子網掩碼 |

R1 | Fa 0/0 | 192.168.1.1 | 255.255.255.0 |

S 0/0/0 | 172.16.1.2 | 255.255.255.252 | |

R2 | S 0/0/0 | 172.16.1.1 | 255.255.255.252 |

S 0/0/1 | 172.16.1.5 | 255.255.255.252 | |

Fa 0/0 | 192.168.1 | 255.255.255.0 | |

R3 | S 0/0/1 | 172.16.1.6 | 255.255.255.252 |

Fa 0/0 | 192.168.20.1 | 255.255.255.0 | |

PC1 | NIC | 192.168.1.10 | 255.255.255.0 |

PC2 | NIC | 192.168.10 | 255.255.255.0 |

PC3 | NIC | 192.168.20.10 | 255.255.255.0 |

表1 IP地址表

本實驗案例要求只允許PC1通過telnet方式登入路由器R1,R2和R3。只允許PC1所在網段訪問PC3所在網段。整個網路可以配置RIP或者OSPF路由協議保證整個網路的暢通。

(1) 步驟1:配置路由器R1

R1(config-if)#inter fa 0/0

R1(config-if)#ip add 192.168.1.1 255.255.255.0

R1(config-if)#no shut

R1(config-if)#inter s 0/0/0

R1(config-if)#ip add 172.16.1.2 255.255.255.252

R1(config-if)#clock rate 64000

R1(config-if)#no shut

R1(config-if)#exit

R1(config)#enable secret cisco //配置enable密碼

R1(config)#router ospf 1

R1(config-router)#network 172.16.1.0 0.0.0.3 area 0

R1(config-router)#network 192.168.1.0 0.0.0.255 area 0 //以上3條為配置ospf路由協議,保證網路正常聯通

R1(config)#access-list 2 permit 192.168.1.10 //定義ACL2,允許源IP地址為192.168.1.10的資料包通過

R1(config-if)#line vty 0 4

R1(config-line)#access-class 2 in //在介面下應用定義的ACL2,允許IP地址為192.168.1.10的主機通過TELNET連線到路由器R1

R1(config-line)#password cisco //配置TELNET遠端登入密碼為cisco

R1(config-line)#login

(2)步驟2:配置路由器R2

R2(config)#inter s0/0/0

R2(config-if)#ip add 172.16.1.1 255.255.255.252

R2(config-if)#clock rate 64000

R2(config-if)#no shut

R2(config-if)#exit

R2(config)#inter s0/0/1

R2(config-if)#ip add 172.16.1.5 255.255.255.252

R2(config-if)#clock rate 64000

R2(config-if)#no shut

R2(config-if)#exit

R2(config)#inter fa 0/0

R2(config-if)#ip add 192.168.1 255.255.255.0

R2(config-if)#no shut

R2(config-if)#exit

R2(config)#enable secret cisco //配置enable密碼

R2(config)# router ospf 1

R2(config-router)#network 172.16.1.0 0.0.0.3 area 0

R2(config-router)#network 172.16.1.4 0.0.0.3 area 0

R2(config-router)#network 192.168.20.0 0.0.0.255 area 0 //以上4條為配置ospf路由協議,保證網路正常聯通

R2(config)#access-list 2 permit 192.168.1.10 //定義ACL2,允許源IP地址為192.168.1.10的資料包通過

R2(config-if)#line vty 0 4

R2(config-line)#access-class 2 in //在介面下應用定義的ACL2,允許IP地址為192.168.1.10的主機通過TELNET連線到路由器R2

R2(config-line)#password cisco //配置TELNET遠端登入密碼為cisco

R2(config-line)#login

(3)步驟3:配置路由器R3

R3(config)#inter s 0/0/1

R3(config-if)#ip add 172.16.1.6 255.255.255.252

R3(config-if)#clock rate 64000

R3(config-if)#no shut

R3(config-if)#exit

R3(config)#inter fa 0/0

R3(config-if)#ip add 192.168.20.1 255.255.255.0

R3(config-if)#no shut

R3(config-if)#exit

R3(config)#enable secret cisco //配置enable密碼

R3(config)# router ospf 1

R3(config-router)#network 172.16.1.4 0.0.0.3 area 0

R3(config-router)#network 192.168.20.0 0.0.0.255 area 0 //以上3條為配置ospf路由協議,保證網路正常聯通

R3(config)#access-list 1 permit 192.168.1.0 0.0.0.255 //定義ACL1,允許源IP地址為192.168.1.0/24的資料包通過

R3(config)#access-list 1 deny any

R3(config)#interface fa 0/0

R3(config-if)#ip access-group 1 out //在介面下應用ACL1, 允許IP地址為192.168.1.0/24的IP包從fa 0/0介面離開路由器R3

R3(config)#access-list 2 permit 192.168.1.10 //定義ACL2,允許源IP地址為192.168.1.10的資料包通過

R3(config-if)#line vty 0 4

R3(config-line)#access-class 2 in //在介面下應用定義的ACL2,允許IP地址為192.168.1.10的主機通過TELNET連線到路由器R3

R3(config-line)#password cisco //配置TELNET遠端登入密碼為cisco

R3(config-line)#login

【說明】

①ACL定義好後可以在很多地方應用,介面上應用只是其中之一,其他的常用應用包括在vty下用”access-class”命令呼叫,用來控制Telnet的訪問,“access-class”命令只對標準ACL有效。

②訪問控制列表表項的檢查按自上而下的順序進行,並且從第一個表項開始,所以必須考慮在訪問控制列表中定義語句的次序;訪問控制列表最後一條是隱含的拒絕所有deny any;

③路由器不對自身產生的IP資料包進行過濾;

④我們另外,儘量使標準的訪問控制列表靠近目的,由於標準訪問控制列表只使用源地址,如果將其靠近源會阻止資料包流向其他埠

⑤對於編號標準ACL,新新增的ACL條目只能加到最後,不能插到原來ACL條目中間,所以如果想在原來的編號標準ACL中插入某條條目,只能刪掉原來的ACL內容,重新編寫。

(4)實驗除錯

R3#show ip access-lists //該命令用來檢視所定義的IP訪問控制列表

Standard IP access list 1

10 permit 192.160.1.0,wildcard bits 0.0.0.3(11 matches)

20 deny any (405 matches)

Standard IP access list 2

10 permit 192.168.1.10(2 matches)

以上輸出表明路由器R2上定義的標準訪問控制列表為”1”和”2”,括號中的數字表示匹配條件的資料包的個數,可以用”clear access-list counters”命令將訪問控制列表計數器清零。

R3#show ip interface fa 0/0

FastEthernet0/0 is up, line protocol is up (connected)

Internet address is 192.168.20.1/24

Broadcast address is 255.255.255.255

Address determined by setup command

MTU is 1500

Helper address is not set

Directed broadcast forwarding is disabled

Outgoing access list is 1

Inbound access list is not set ......

***省略後面輸出***

以上輸出表明在介面fa 0/0的出方向應用了訪問控制列表1

相關推薦

訪問控制列表--標準ACL

訪問控制列表(Access Control List,簡稱ACL)是根據報文欄位對報文進行過濾的一種安全技術。訪問控制列表通過過濾報文達到流量控制、攻擊防範以及使用者接入控制等功能,在現實中應用廣泛。ACL根據功能的不同分為標準ACL和擴充套件ACL。標準ACL只能過濾報文的

Cisco之訪問控制列表(ACL)

cisco acl 訪問控制列表(ACL)是應用在路由器接口的指令列表(即規則),這些規則表用來告訴路由器,哪些數據包可以接收,哪些包需要拒絕。其基本原理如下:ACL使用包過濾技術,在路由器上讀取OSI七層模型的第三層和第四層包頭中的信息,如源地址、目的地址、源端口、目的端口等,根據預先定義的規則,對包

第十三章 IP訪問控制列表(ACL)

ACL第十三章 IP訪問控制列表(ACL)為什麽要使用訪問列表管理網絡中逐步增長的 IP 數據當數據通過路由器時進行過濾訪問列表的應用允許、拒絕數據包通過路由器允許、拒絕Telnet會話的建立沒有設置訪問列表時,所有的數據包都會在網絡上傳輸什麽是訪問列表--(標準,擴展)標準檢查源地址通常允許、拒絕的是完整的

神州數碼標準訪問控制列表配置(ACL)

mit p地址 ces 要求 layer ip route 技術 font 配置 實驗要求:熟練掌握標準訪問控制列表配置方法 拓撲如下 R1 enable 進入特權模式 config 進入全局模式 hostname R1 修改名稱 interface s0/1

linux acl訪問控制列表系統整理

acl mask 權限掩碼 acl######文件的訪問控制(acl)##########################

訪問控制列表ACL的配置與應用

訪問控制列表 標準acl 擴展acl 楊書凡 命名acl 訪問控制列表(Access Control List,ACL)是應用在路由器接口的指令列表(即規則)。這些指令列表用來告訴路由器,哪些數據包可以接收,哪些數據包需要拒絕。其基本原理如下:ACL使用包過濾技術,在路由器上讀取OS

路由交換基礎(四)——ACL訪問控制列表

per not 由器 地址 同時 擴展 數據包 而不是 需要 一、ACL1.作用訪問控制列表(Access Control List),是路由器和交換機接口的指令列表,用來控制端口進出的數據包。ACL可以過濾網絡中的流量,是控制訪問的一種網絡技術手段。配置ACL後,可以限制

華為-ACL訪問控制列表

華為 ACL 高級ACL 基本ACL ACL:access list 訪問控制列表 acl 兩種:基本acl(2000-2999):只能匹配源ip地址。 高級acl(3000-3999):可以匹配源ip、目標ip、源端口、目標端口等三層和四層的字段。 四個註意事項:註1:一個接口的同一個方

【華為HCNA】訪問控制列表ACL實例配置

華為訪問控制列表ACL案例配置 華為ACL訪問控制列表實例配置 華為ACL應用 ACL訪問控制列表 ACL應用場景 【華為HCNA】訪問控制列表ACL實例配置 ACL的概念訪問控制列表ACL(Access Control List)可以定義一系列不同的規則,設備根據這些規則對數據包進行分類

Azure終結點訪問控制列表ACL

雲計算 雲平臺 對於公有雲來說,用戶最關心的莫過於安全方面的問題了。借助本文,我們來了解下Azure中的訪問控制列表。首先我們來看下什麽是終結點訪問控制列表ACL?終結點訪問控制列表 (ACL) 是可用於 Azure 部署的安全增強。 利用 ACL,可以選擇允許還是拒絕虛擬機終結點的流量。 此數據包篩

第十三章 標準IP訪問控制列表配置

IP訪問控制 CCNA實驗 路由交換 一、實驗名稱標準IP訪問控制列表配置二、實驗內容1.新建 Packet Tracer 拓撲圖2.路由器之間通過 V.35 電纜通過串口連接, DCE 端連接在 R1 上,配置其時鐘頻率64000;主機與路由器通過交叉線連接。3.配置路由器接口 IP 地址。4.

acl訪問控制列表

acl訪問控制列表(Access Control List,ACL) 是路由器和交換機接口的指令列表,用來控制端口進出的數據包。ACL適用於所有的被路由協議,如IP、IPX、AppleTalk等。信息點間通信和內外網絡的通信都是企業網絡中必不可少的業務需求,為了保證內網的安全性,需要通過安全策略來保障非授權用

標準訪問控制列表的應用

標準訪問控制列表的應用一、實驗環境 一個交換機,一個路由器和三臺PC機,禁止PC1機訪問PC3機,而PC2機能訪問PC3機,如下圖二、操作腳本 1.在路由器R1中 R1#conf t R1(config)#int f0/0 R1(config-if)#ip add 10.10.10.1 255.255.255

ACL 訪問控制列表

網絡/安全 網絡管理 ACL 訪問控制列表 原理說明: ACL是網絡設備常用的安全技術,通過手動配置可以部署網絡安全策略,acl規則是檢查流量通信特征。一般從rule5開始建立(留給後續添加優先使用),匹配即停止,默認permit any。每接口。每協議,每方向只允許部署一個acl。 基本acl: 組

配置ACL訪問控制列表

序列 -o 兩個 過濾 重要 pro 讀取 sha gns ACL訪問控制列表理論部分:在學習過程中我們知道了網絡的聯通和通信,但是在實際環境中網絡管理員經常會面臨為難的局面,如必須拒絕那些不希望訪問的連接,同時又要允許正常的訪問。那麽這時就誕生了ACL(訪問控制列表)下面

訪問控制列表acl權限

entos 格式 我們 系統 開啟 mas 權限 ask brush 訪問控制列表:acl??acl在centos7xfs文件系統中是默認開啟的;在centos6,以及6之前的版本,在安裝操作系統之前創建的文件系統也是默認開啟acl的,在安裝操作系統之後創建的文件系統是默認

ACL訪問控制列表的基本設置操作

刪除 在線 ffffff 過濾 訪問控制列表 分享圖片 rep image png ACL主要是針對單一用戶、單一文件或目錄來進行r、w、x的特殊權限,實現靈活的權限管理,除了文件的所有著,所有組和其他人,可以對更多用戶設置權限。centos7默認創建的xfs和ext4

ACL的三種訪問控制列表的概述及實驗配置

pro 訪問 type 概述 alt 結果 size 三層 routing ACL的概述 在路由器上讀取OSI七層模型的第三層及第四層包頭的信息根據定義好的規則,對包進行過濾 ACL的工作原理 有兩個方向出:已經過路由器的處理,正離開路由器接口的數據包入:已經到達路由器接口

ACL 訪問控制列表

one xxx nbsp color splay art span sta acl ACL 訪問控制列表 1.對某一個用戶單獨設置一個權限 -------------------------------------------

華為ACL(訪問控制列表)實驗

SW1配置 # sysname SW1 # vlan batch 11 to 13 100 # cluster enable ntdp enable ndp enable # drop illegal-mac alarm # diffserv doma