wireshark 抓包ICMP 出現 no response seen

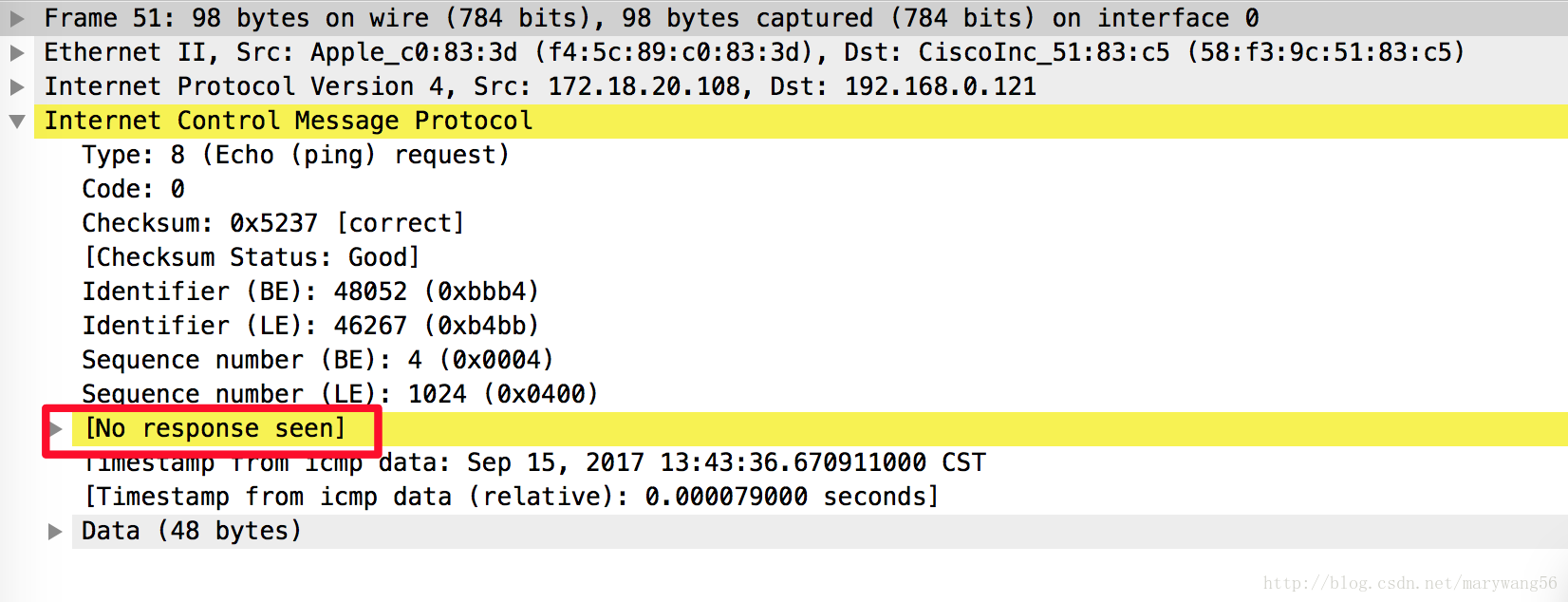

今天測試程式碼的時候抓包,發現icmp的包,wireshark 抓出來的包,顯示黃色~~感覺有異常,抓包如下圖:

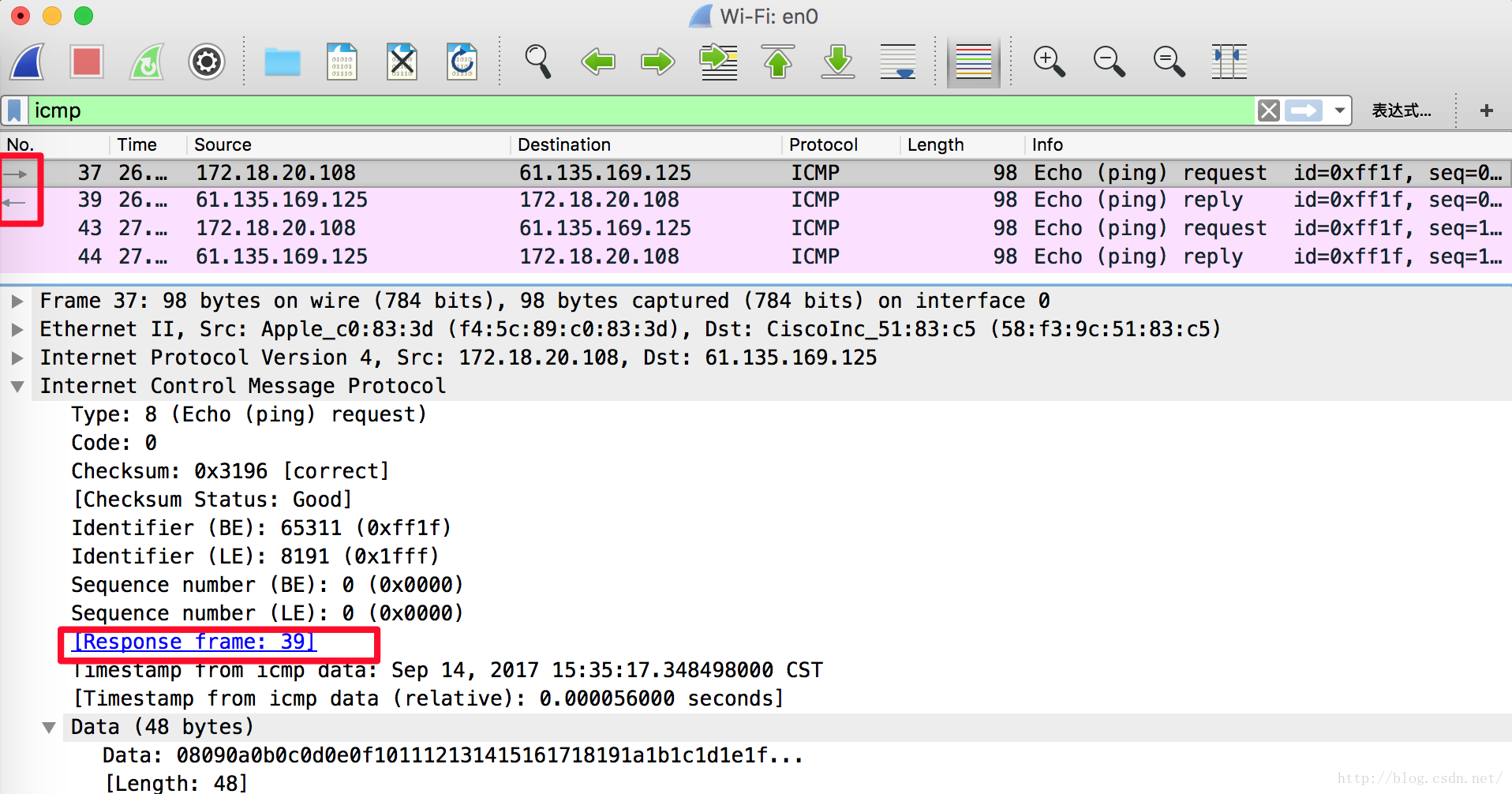

後來又抓了一個正常的包,如下圖:

這裡顯示 Response frame :391

對比之後理解了,是因為wireshark 在抓的時候也會幫助自動分析,第一種場景中,傳送的包,是正常包,只是網口沒有監聽到返回包,所以給出一個提示。在第二個場景中,有返回包,在圖上會標註,在內容中也會進行提示。

相關推薦

wireshark 抓包ICMP 出現 no response seen

今天測試程式碼的時候抓包,發現icmp的包,wireshark 抓出來的包,顯示黃色~~感覺有異常,抓包如下圖: 後來又抓了一個正常的包,如下圖: 這裡顯示 Response frame :391 對比之後理解了,是因為wireshark 在抓的時

【華為】華為模擬器 huawei ensp 靜態動態NAT ICMP 封包 wireshark抓包驗證telnet明文傳輸密碼

【華為】華為模擬器huawei ensp 靜態動態nat icmp 封包 wireshark抓包驗證telnet明文傳輸密碼詳細實踐過程,請見下方附件!本文出自 “我的Linux之夢” 博客,請務必保留此出處http://12098022.blog.51cto.com/12088022/198

Wireshark抓包分析TCP.IP.UDP.ICMP報文格式

TCP 報文格式分析: TCP 報文段的報頭有 10 個必需的欄位和 1 個可選欄位。報頭至少為 20 位元組。 1)源埠(16位):標識傳送報文的計算機埠或程序。一個 TCP 報文段必須包括源埠號,使目的主機知道應該向何處傳送確認報文。 2)目的埠(16位):標識接收報文的目的主機的埠或程序。 由

fiddler抓包時出現了tunnel to ......443

認證 root 開關 roo 網頁 switch 火狐瀏覽器 安全 span 1、在抓取https的數據包時,fiddler會話欄目會顯示“Tunnel to….443”的信息,這個是什麽原因呢? connect表示https的握手(也就是認證信息,只要是https就要進行

Wireshark抓包分晰域名

-c logs http 下使用 png 播放 data 包含 adb Tcpdump+Wireshark配合使用,可以很方便的抓包分晰安卓系統輸出域名,下面簡單記錄下使用方法。 tcpdump抓包方法: android系統有很多版本,相對應的tcpdump也有相對應的版本

Wireshark抓包之詳細分析

wireshark抓包之詳細分析數據鏈路層以太網幀頭部信息Destination 目標macSource 此數據包的源mac物理層,為設備之間的數據通信提供傳輸媒體及互連設備,總結來說就是“信號和介質” Frame 4: 66 bytes on wire (528 bits), 66 bytes cap

MAC Wireshark抓包IOS

isp seconds 解調 too 多選 由於 2個 回車 控制 網絡抓包是個基礎技能,對於網絡協議的掌握有一定的要求。iOS上實現網絡抓包可以用Charles(針對http和https),tcpdump(快速分析網絡包),和Wireshare。之前寫過一篇介紹tcpd

Wireshark 抓包遇到 you don’t have permission to capture on that device mac 錯誤的解決方案

打開 min 遇到 分享 hone eas watermark tail 錯誤 Wireshark 抓包遇到 you don’t have permission to capture on that device mac 錯誤的解決方案 上次有篇博客講了如何利用wires

手機抓包的兩種方法:wireshark抓包和fiddler抓包

選項 wire res response 網卡 wifi熱點 特殊 兩種 監聽 1、電腦做wifi熱點,手機連上後電腦上使用wireshark抓包 該方法手機無須root,並且適用於各種有wifi功能的手機(IOS、android等)、平板等。只要電腦的無線網卡具有無線承載

銳捷CCNA系列(二) Wireshark抓包分析Ping過程

銳捷 CCNA 銳捷實戰 銳捷CCNA 數通 實訓目的 初步了解Wireshark的使用。 能分析Ping過程。 實訓背景 PING(Packet Internet Groper, 因特網包探索器),用於測試網絡是否連通的程序,在Windows、Linux、Unix下都是標配程序,Pi

wireshark抓包看RTT

alt ack CP mage pos inf AR nbsp 9.png 在wireshark中查看RTT值的方法: 1.篩選語句:tcp.analysis.ack_rtt 2.點擊ACK數據包: wireshark抓包看RTT

Wireshark抓包找不到接口

抓包 npf服務 Wireshark是學習計算機網絡中一個非常重要的抓包工具,該抓包工具可以指定網絡卡接口,根據特定的網絡協議,把該網絡協議的運行流程和數據格式準確的表現出來,是我們了解計算機網絡協議深層原理的一個必不可少的東西。 但是最近在使用Wireshark抓取ht

從wireshark抓包分析rtmp協議,並提取出H264視頻流

tmp mage idt 進制 tro shark src 技術 wid 利用wireshark抓取rtmp流數據, 分析到rtmp流後,寫入過濾條件,如 tcp.stream eq 6導出tcp流保存16進制的數據為純文本格式一定要選擇 Hex轉儲,然後點擊 “Sava

通過wireshark抓包來講解HTTP中Connection: keep-alive頭部的作用

tcp 沒有 資源 ack shark 主動 斷開連接 工作 msl 今天周末時間,有空給大家講解一個小知識點,即HTTP的keep-alive頭部。我使用wireshark來抓取網絡包來在實戰中講解。希望能讓大家更容易、更直觀的理解! HTTP中keep-alive頭部的

Wireshark抓包工具的下載與安裝

來源 tex 雲盤 安裝教程 .com har jin res wire wireshark抓包工具下載(百度雲盤) https://pan.baidu.com/s/1OGpU6b67jluSlPqZeOC9rw wireshark工具安裝教程鏈接 https:

FTP協議的粗淺學習--利用wireshark抓包分析相關tcp連接

sha ftp命令 動向 c中 細胞 nsf ref 後退 圖片 一、為什麽寫這個 昨天遇到個ftp相關的問題,關於ftp匿名訪問的。花費了大量的腦細胞後,終於搞定了服務端的配置,現在客戶端可以像下圖一樣,直接在瀏覽器輸入url,即可直接訪問。 期間不會彈出輸入用戶名密

聊聊tcpdump與Wireshark抓包分析

1 起因# 前段時間,一直在調線上的一個問題:線上應用接受POST請求,請求body中的引數獲取不全,存在丟失的狀況。這個問題是偶發性的,大概發生的機率為5%-10%左右,這個概率已經相當高了。在排查問題的過程中使用到了tcpdump和Wireshark進行抓包分析。感覺這兩個工具搭配起來

Python 簡單的模擬wireshark抓包工具

混雜模式是指路過目標機器的資料包也包含在內 0埠指系統自動分配 #coding=utf-8 import socket import os #The host be listended host = "192.168.1.100" #it means

wireshark抓包,基於RIP報文進行解析

測試目的:瞭解RIP協議的工作原理,及使用wireshark進行報文分析 測試軟體:華為ENSP、wireshark抓包工具 環境搭建:基於華為ENSP網路模擬軟體搭建如下測試環境,使用抓包工具抓取R4路由器的GE0/0/1介面網路資料 一、ensp軟體配置及資料檢視: 1

用wireshark抓包分析TCP三次握手、四次揮手以及TCP實現可靠傳輸的機制(轉)

關於TCP三次握手和四次揮手大家都在《計算機網路》課程裡學過,還記得當時高超老師耐心地講解。大學裡我遇到的最好的老師大概就是這位了,雖然他只給我講過《java程式設計》和《計算機網路》,但每次課幾乎都動手敲程式碼或者當場做實驗。好了不扯了,下面進入正題。 關