解讀Verizon 2018資料洩漏調查報告:竊取身份仍是黑客最有效的攻擊手段

在由內部人員導致的資訊洩漏事件中,25.9%與系統管理員有關;93%的社工攻擊都採用了網路釣魚和假託手段;81.1%的安全事件都與竊取身份憑證有關;醫療行業盜用身份憑證的情況最為嚴重……

以上結論來自Verizon近日釋出的《2018年資料洩漏調查報告》。Verizon不僅綜合了多個合作伙伴的資料分析,而且還採用了嚴格的資料驅動方法來分析安全漏洞和事件。連續釋出10年來,DBIR報告已經成為安全行業的重量級調查報告,值得安全從業者或對此感興趣的人士重視。

經調查,今年已經發生了5.3萬多起安全事件,其中2216起被確認為資料洩漏事件。另外,在這5萬多起安全事件中,有4.3萬起(81.1%)都是黑客通過竊取身份憑證來實現的。

下面讓我們來看看這份報告重點提及的幾個方面。

企業資訊保安的內憂和外患

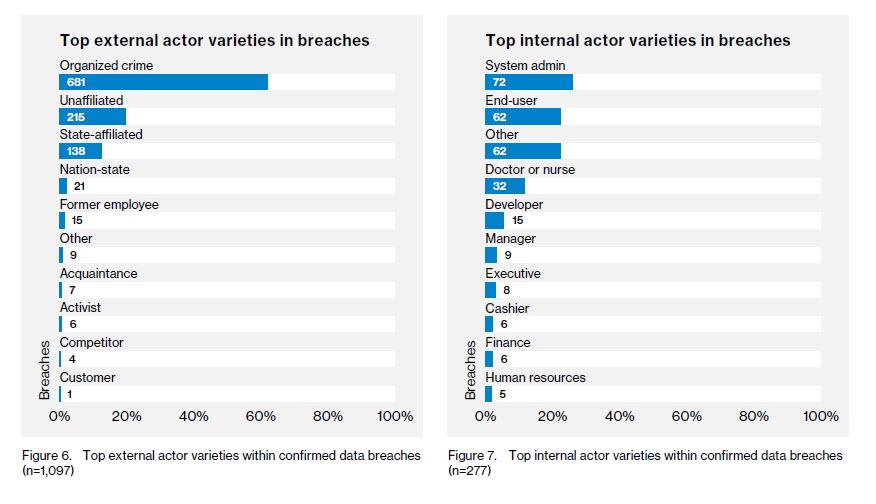

報告稱,對企業資訊保安來講,外部威脅和內部威脅所佔的比重分別為70%和30%。其中,在外部人員導致的洩漏事件中,62%都來自有組織的犯罪團伙。

與外部惡意人員相比,導致資訊洩漏的內部人員崗位要更加多樣化:25.9%都跟企業系統管理員有關,這與一半以上的人複用密碼和弱口令頗有關係;除此之外,終端使用者佔22.3%、醫生或護士佔11.5%,開發人員佔5%。

零信任安全的重要性

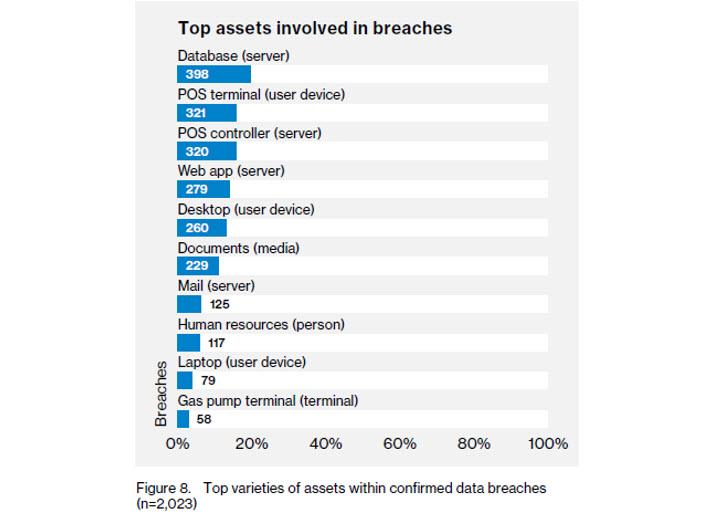

在公司資產因素中,19.6%的資料洩漏事件都與資料庫受攻擊有關,其次就是POS終端(15.8%)、POS機控制器(15.8%)、Web應用(13.7%)。

Verizon的分析指出,從桌面系統(12.8%)到數字文件(11.3%),再到郵件伺服器(6%),企業各種各樣的資產都能成為資料洩漏的突破口。這也反映出企業在每個終端實施零信任安全的重要性。

謹防社工攻擊

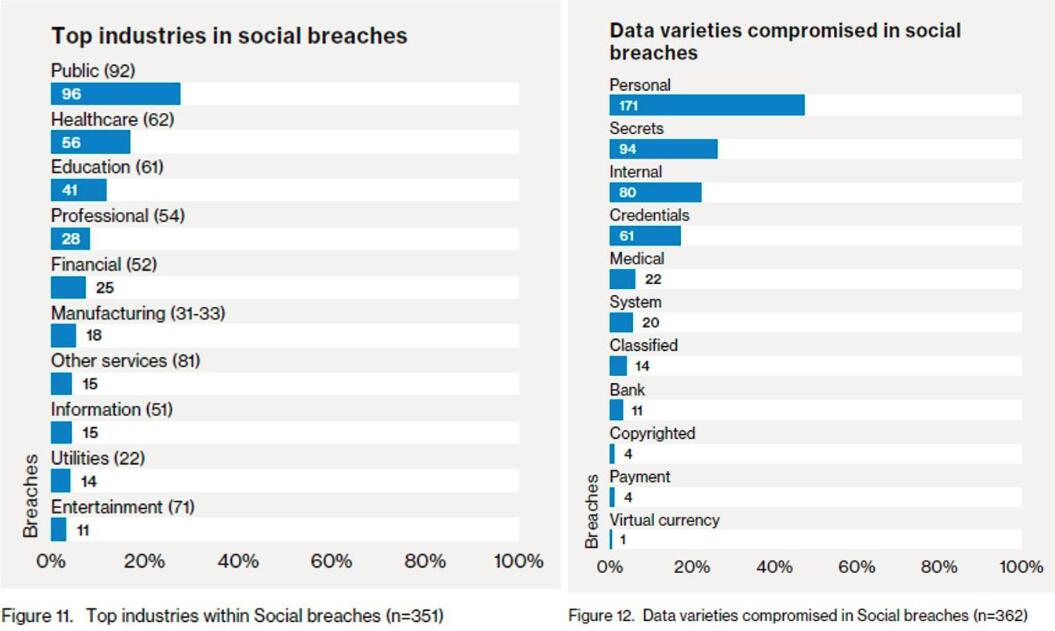

93%的社工攻擊都採用了網路釣魚和假託手段(注:假託是指黑客製造某種虛假情景,從員工口中套取企業資訊)。一般來說,黑客通過社工攻擊得到相關資訊之後,會冒用員工身份登入系統並竊取資訊。

電子郵件仍然是發起社工攻擊最常見的載體(96%),其中99%的釣魚郵件都來自外部人員。59%的釣魚和假託攻擊都是受到經濟利益驅使,另有38%是商業間諜行為。

這份報告指出,網路釣魚往往是黑客發起更大規模攻擊的第一步行動,隨後他們就會安裝惡意軟體或進一步採取其他措施,以竊取更多的機密資料。

從行業來看,公共事務管理(26.2%)、醫療(17.7%)、教育(17.3%)、專業性服務(15.3%)和金融(15%)這幾個行業受到的社工攻擊最多。

資訊洩漏:從醫療到金融行業

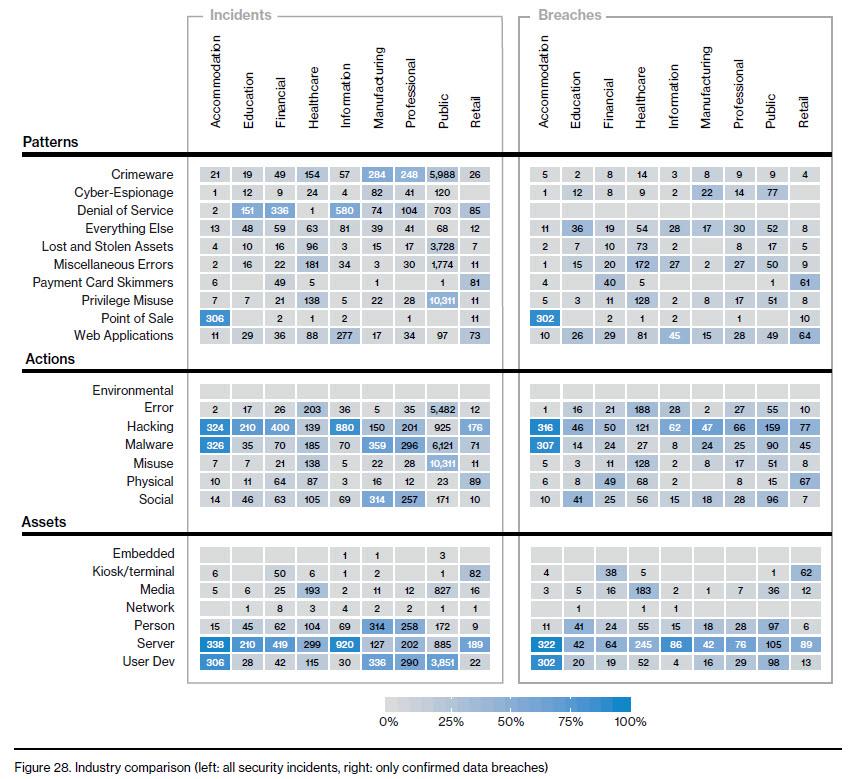

從總體上來看,醫療、住宿行業、公共事務管理、零售和金融,是如今資訊洩露事件最多的前5個行業。

由POS攻擊、惡意軟體等引發的住宿行業資訊洩漏不容忽視,而在所有行業中,醫療行業盜用身份憑證的情況最為嚴重。

結 語

Verizon的2018 DBIR報告揭示出,企業面臨的資訊保安形勢依然十分嚴峻:某些內部人員和外部人員正在因為這樣那樣的動機,精心策劃一系列行動來竊取企業內部資訊。如果要確保資訊保安,企業就不應該相信任何人,這也說明了為什麼採用零信任安全模式是至關重要的。

像去年一樣,Verizon仍然建議企業讓補丁保持最新、加密敏感資料。同時,該報告稱,無論長度或複雜程度如何,單一因素的靜態密碼安全性都是遠遠不達標的。因此,Verizon建議企業改進身份認證方式。

目前流行的雙因子認證和多因子認證都是不錯的選擇。如果要在便捷性和安全性上有進一步的提升,還可以採用最前沿的AI行為無感知身份認證。身份認證是企業資訊保安的關鍵防線,如果能解決這個問題,也就杜絕了絕大多數資訊洩漏事件的發生。Verizon《2018年資料洩漏調查報告》原文連結:

https://www.verizonenterprise.com/resources/reports/rp_DBIR_2018_Report_en_xg.pdf