手機突然沒訊號!偽基站究竟是怎樣搞鬼的?

阿新 • • 發佈:2019-01-30

明明訊號好好的,可突然手機訊號消失,無法撥打電話,卻收到垃圾簡訊或者偽裝成10086或者銀行的簡訊!

很不幸的告訴你!你已經中了偽基站的招了!

偽基站是個什麼鬼?

遇到背這樣包的人,你要警惕了! 不要忘了撥打110。

我們今天就來深度揭祕一下偽基站的工作原理。共同打擊偽基站,還通訊網路一片清朗!

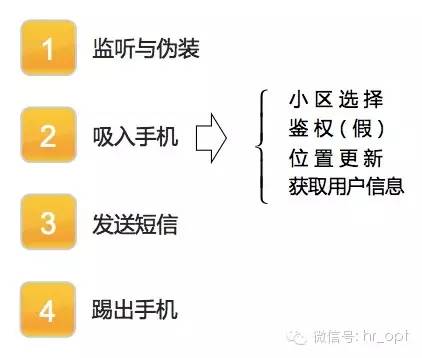

偽基站的工作流程,簡單點說是這樣的。

不過,既然要深度揭祕,我們還是從GSM網路原理說起。

這是GSM網路結構圖。

1. 手機(MS) + SIM卡

如同每個人都有身份證一樣,你的手機和手機裡的SIM卡也有自己的身份ID,分別叫IMEI和IMSI。

SIM卡:使用者識別碼(IMSI)唯一識別

IMEI,與每臺手機一 一對應,而且該碼是全世界唯一的,用於區別移動終端裝置。

IMSI,區別移動使用者的標誌,儲存在SIM卡中,可用於區別移動使用者的有效資訊。

2. 基站子系統(BSS) 手機(MS)與交換機之間的橋樑

基站控制器(BSC): 負責控制和管理,可管理幾十個BTS。

3. 網路與交換子系統(NSS) 管理GSM使用者和其他網路使用者之間的通訊

移動業務交換中心(MSC):GSM網路的核心

訪問位置暫存器(VLR):動態儲存位置區內手機資訊 (相當於暫住地公安局)

歸屬位置暫存器(HLR):永久儲存登記在其中的手機資訊 (相當於戶口所在地公安局)

鑑權中心(AUC):儲存使用者的加密資訊

裝置識別暫存器(EIR):儲存鑑權資訊

GSM網路區域劃分

位置區:尋呼區域,由位置區識別碼(LAI)區分;

小區:一個BTS覆蓋的區域,由基站識別碼(BSIC)區分。

GSM系統-邏輯通道

GSM系統單向鑑權隱患

1)GSM只有網路側對手機的“單向鑑權”。

2)非法基站可忽略鑑權,直接反饋鑑權成功。

3)手機不能鑑權網路身份的合法性。

偽基站工作原理-組成示意圖

在監聽與偽裝過程如下:

2)工程手機測量鄰近小區的BCCH場強;

3)選定BCCH訊號最弱的小區頻率;

4)設定相同 MCC 和 MNC;

5)發射偽裝後的BCCH訊號。

偽裝後,偽基站可作為GSM手機的候選服務小區。

開機時,由C1決定,選C1>0且最大的。

C1 = 手機接收平均電平 – 允許手機接入的最小電平

重選時,

1)由C2決定,選C2連續5秒大於服務小區C2的

C2 = C1 + 小區重選偏移量 = 手機接收平均電平 +(小區重選偏移量 – 允許手機接入的最小電平)

2)鄰小區C1值超過當前小區C2值與小區重選滯後值(CRH)之和連續5秒。

步驟二 吸入手機-鑑權(假)

2)待手機反饋後,直接確認成功。

步驟二 吸入手機-位置更新

位置更新由手機觸發,共三種方式:

●開機位置登記

●正常位置更新(發現LAC變化) 手機吸入/踢出

●週期性位置更新(計時器T3212到時) 手機踢出

原則上模擬基站訊號的LAC和正常網路的LAC不一樣;(目前發現偽基站採用的LAC為0、65534、65535、1003、1005等)

2)通過BCCH廣播;

3)手機發現LAC變化;

4)手機觸發位置更新請求。

步驟二 吸入手機-獲取使用者資訊

偽基站獲取的使用者資訊包括:

2)發出識別請求,獲得IMSI;

3)發出識別請求,獲得IMEI。

GSM手機向偽基站提交了全部資訊。

步驟三 傳送簡訊

2)若未發,則設定任意主叫號碼,於獨立專用控制通道(SDCCH)傳送簡訊。

手機收到偽基站傳送的任意內容、任意數量的簡訊。

步驟四 踢出手機

利用正常位置更新踢出

2)手機發現LAC變化;

3)手機觸發位置更新請求;

4)偽基站通過IMSI判斷是否已發簡訊;

5)偽基站拒絕位置更新;

6)手機小區重選,接入正常基站。

利用週期性位置更新踢出

2)通過BCCH廣播給使用者;

3)使用者依照T3212計時;

4)逾時則觸發位置更新請求;

5)偽基站通過IMSI判斷是否已發簡訊;

6)偽基站拒絕位置更新;

7)手機小區重選,接入正常基站。

若計時器T3212設定時間較長,這種情況下,使用者通常較長時間無法正常撥打電話。

下面是一次完整偽基站工作流程:

15:37:03偽基站向手機發送垃圾廣告簡訊,手機收到垃圾簡訊。

15:37:09由於手機在上一次位置更新過程中,偽基站將原來的LAC1修改未LAC2,偽基站的頻點和BISC未修改,手機無需小區重選,待手機側定時器超時後,由於手機中儲存的LAC1和偽基站廣播的LAC2不同,又向偽基站做了一次位置更新,但這次位置更新被拒絕。

15:37:20隨後手機在現網做小區重選和位置更新成功。

通過以上信令流程分析,偽基站利用和現網不同的LAC誘騙手機進行位置更新,提取手機的IMSI和IMEI,向手機發送垃圾廣告簡訊,隨後變換LAC並且根據手機的IMSI和IMEI資訊,每部手機或每個號碼在同一時間段只能收到一次簡訊。

在測試時將兩個卡放到同一部TEMS測試手機中,只有第一張卡收到了簡訊。

根據實際測試,使用者從傳送短息的偽基站位置更新失敗時,失敗原因如下:

LocationAreaIdentification

Mobilecountrycode(MCC):460

Mobilenetworkcode(MNC):00

Locationareacode(LAC):65534(Hex0xFFFE)

Mobileidentity

Odd/evenindication 1)Oddnumberofdigits

1)Oddnumberofdigits

Typeofidentity 1)IMSI

1)IMSI

Identitydigits(BCD):46002705310xxxx

Causevalue 15)NoSuitableCellsInLocationArea

15)NoSuitableCellsInLocationArea

對位置更新失敗原因為:“NoSuitableCellsInLocationArea”的情況,手機會在同一PLMN的不同LA嘗試再發起位置更新。由於對位置更新拒絕原因15,手機不清除原有的LAI和TMSI,手機再次位置更新時會採用上次位置更新拒絕前儲存的LAI(一般是偽基站的LAI)和TMSI。

通訊工程師是如何排除偽基站的呢?

1 資訊收集

1)使用者投訴資訊

使用者投訴是獲取偽基站資訊的主要途徑之一,也是最直接最有效的途徑。

使用者投訴資訊主要包含以下3類:從*點開始a、突然沒訊號;b、無法正常撥打和接聽電話;c、訊號一會有一會沒有,周圍使用者均如此。

2)指標預警

有資料證明偽基站覆蓋區域主覆蓋小區LU統計有異常增加、同時與偽基站同主頻小區存在強烈的下行干擾,下行質差比例異常上升!這2個指標可作為偽基站存在的預警指標。

3)DT測試

DT測試中非法位置更新導致的未接通是發現偽基站的途徑之一,缺點就是費時費力且響應時間慢。

2 現場排查處理

當發現疑似偽基站的出現的跡象後,應第一時間到現場,我們能做的事情有以下幾點:

1)TEMS測試手機定位偽基站訊號所使用的主頻頻點、影響範圍、初判哪個方向最強;

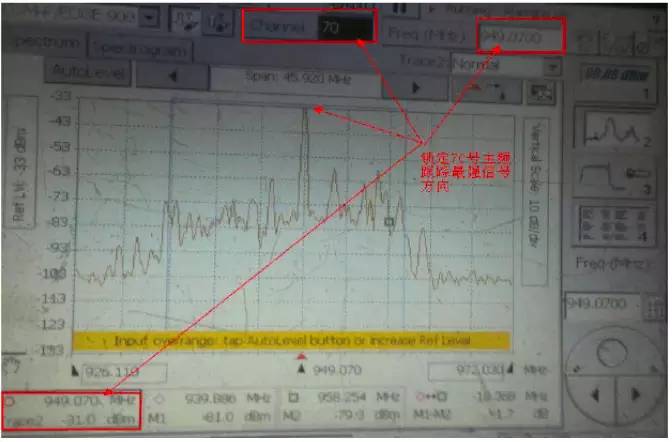

2)關閉周圍與偽基站同主頻小區,通過頻譜分析儀鎖定該主頻定位偽基站訊號從哪個方向最強,確定方向後,再用TEMS和掃頻儀配合共同確定偽基站訊號的最強點,也就是偽基站的安裝位置;

3)協調公安局對非法偽基站進行處理。

成功處理案例

使用者投訴案例

某日接到使用者集中投訴早上9點左右開始出現收不到訊號或無法正常主被叫現象,主要投訴集中在某一片區域。

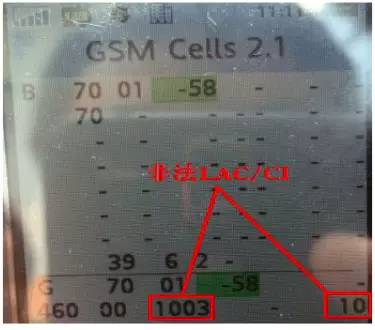

收到投訴後,相關人員即到現場進行處理,經現場排查,在附近發現偽基站訊號:CGI=460-00-1003-10。

偽基站發射的訊號有以下幾個顯著特性:

1)LAC值=1003/1005,在一定週期內2個值不停變化;

2)偽基站廣播通道頻點BCCH=70為現網服務小區XX的主頻;

3)C2瞬間高至127,但並不穩定為該值,有一定週期性——隱蔽性更強;

4)當MS駐留在該偽訊號下時,收到2條房地產推銷廣告。每張SIM卡號僅收到2條,後面雖然受到偽基站影響但不停駐留進偽訊號上,不再收到垃圾簡訊,具有一定智慧識別功能。

發現偽基站訊號後,現場當機立斷將XX小區關閉,並使用泰克掃頻儀鎖定70號主頻下行頻段進行排查,跟蹤訊號最強方向最終定位偽基站安裝位置。

偽基站鎖定後,最終由網路部相關領導協調無委、公安局、通訊管理局共同聯合執法,成功地將該偽基站一舉剷除。

1)與偽基站同主頻小區干擾統計,在偽基站開啟期間(8:00~20:00)與偽基站同主頻小區下行質差比例有顯著增加,平均增幅160%,最大增幅241%。

2)偽基站覆蓋區域主服小區LU統計經統計,偽基站覆蓋區域主服小區LU統計次數有大幅增加,總LU較平常增加了232127次!

3)LAC級尋呼成功率的影響經統計分析,偽基站開啟期間,某LAC下尋呼成功率從日常92.4%下降至87.9%,下降了5個百分點!

嚴格的說,“偽基站”模擬了部分核心網的功能,具有鑑權、位置更新和發簡訊功能,它已經不是一個基站那麼簡單,更像是一個“非法網路”。

那麼,3G/LTE網路下,手機為何不再被偽基站欺騙?主要兩個因素:

1)USIM卡的使用。

2)雙向鑑權,即手機也對網路進行合法性鑑定。

SIM卡主要包含了IMSI(國際移動使用者識別碼)、KI值以及加密演算法和運營商資訊等等,只支援單向鑑權,就是網路對手機(SIM)進行合法性的認證,缺乏使用者對網路的認證,這就給諸如“偽基站”這樣的不法行為留了空子。而USIM卡中則使用了不同於SIM卡的一些安全引數(比如K值,還有多種鑑權演算法等等),支援雙向鑑權,允許手機(USIM)也對網路進行合法性認證,從而加強了安全措施。在LTE裡,雙向鑑權是必選項,而在3G裡,使用SIM卡也被允許以單向鑑權的方式接入。

最後,再給大家講個案例…

本文部分內容作者為國家無線電監測中心李景春

很不幸的告訴你!你已經中了偽基站的招了!

偽基站是個什麼鬼?

遇到背這樣包的人,你要警惕了! 不要忘了撥打110。

這就是偽基站,注意揹包上有散熱孔。

我們今天就來深度揭祕一下偽基站的工作原理。共同打擊偽基站,還通訊網路一片清朗!

偽基站的工作流程,簡單點說是這樣的。

不過,既然要深度揭祕,我們還是從GSM網路原理說起。

這是GSM網路結構圖。

GSM系統的組成:

1. 手機(MS) + SIM卡

如同每個人都有身份證一樣,你的手機和手機裡的SIM卡也有自己的身份ID,分別叫IMEI和IMSI。

手機:裝置識別碼 (IMEI)唯一識別

SIM卡:使用者識別碼(IMSI)唯一識別

IMEI,與每臺手機一 一對應,而且該碼是全世界唯一的,用於區別移動終端裝置。

IMSI,區別移動使用者的標誌,儲存在SIM卡中,可用於區別移動使用者的有效資訊。

2. 基站子系統(BSS) 手機(MS)與交換機之間的橋樑

基站收發信機(BTS):負責無線傳輸。基站識別碼(BSIC) 唯一識別。

基站控制器(BSC): 負責控制和管理,可管理幾十個BTS。

3. 網路與交換子系統(NSS) 管理GSM使用者和其他網路使用者之間的通訊

移動業務交換中心(MSC):GSM網路的核心

訪問位置暫存器(VLR):動態儲存位置區內手機資訊 (相當於暫住地公安局)

歸屬位置暫存器(HLR):永久儲存登記在其中的手機資訊 (相當於戶口所在地公安局)

鑑權中心(AUC):儲存使用者的加密資訊

裝置識別暫存器(EIR):儲存鑑權資訊

GSM網路區域劃分

MSC服務區:一個MSC/VLR覆蓋的區域;

位置區:尋呼區域,由位置區識別碼(LAI)區分;

小區:一個BTS覆蓋的區域,由基站識別碼(BSIC)區分。

GSM系統-邏輯通道

BCCH向手機廣播:本小區頻率和LAI,以及相鄰小區BCCH頻率等資訊。

GSM系統單向鑑權隱患

1)GSM只有網路側對手機的“單向鑑權”。

2)非法基站可忽略鑑權,直接反饋鑑權成功。

3)手機不能鑑權網路身份的合法性。

偽基站工作原理-組成示意圖

工作流程

步驟一 監聽與偽裝

在監聽與偽裝過程如下:

1)工程手機獲取鄰小區BCCH頻率;

2)工程手機測量鄰近小區的BCCH場強;

3)選定BCCH訊號最弱的小區頻率;

4)設定相同 MCC 和 MNC;

5)發射偽裝後的BCCH訊號。

偽裝後,偽基站可作為GSM手機的候選服務小區。

步驟二 吸入手機-小區選擇

手機空閒狀態下,由C1和C2兩個網路引數決定駐留於哪個小區。

開機時,由C1決定,選C1>0且最大的。

C1 = 手機接收平均電平 – 允許手機接入的最小電平

重選時,

1)由C2決定,選C2連續5秒大於服務小區C2的

C2 = C1 + 小區重選偏移量 = 手機接收平均電平 +(小區重選偏移量 – 允許手機接入的最小電平)

2)鄰小區C1值超過當前小區C2值與小區重選滯後值(CRH)之和連續5秒。

步驟二 吸入手機-鑑權(假)

1)偽基站要求手機鑑權;

2)待手機反饋後,直接確認成功。

步驟二 吸入手機-位置更新

位置更新由手機觸發,共三種方式:

●開機位置登記

●正常位置更新(發現LAC變化) 手機吸入/踢出

●週期性位置更新(計時器T3212到時) 手機踢出

1)設定較為極端的LAC值;

原則上模擬基站訊號的LAC和正常網路的LAC不一樣;(目前發現偽基站採用的LAC為0、65534、65535、1003、1005等)

2)通過BCCH廣播;

3)手機發現LAC變化;

4)手機觸發位置更新請求。

步驟二 吸入手機-獲取使用者資訊

偽基站獲取的使用者資訊包括:

1)發出識別請求,獲得TMSI;

2)發出識別請求,獲得IMSI;

3)發出識別請求,獲得IMEI。

GSM手機向偽基站提交了全部資訊。

步驟三 傳送簡訊

1)根據使用者 IMSI 判斷是否已經發送;

2)若未發,則設定任意主叫號碼,於獨立專用控制通道(SDCCH)傳送簡訊。

手機收到偽基站傳送的任意內容、任意數量的簡訊。

步驟四 踢出手機

利用正常位置更新踢出

1)偽基站更新LAC並廣播;

2)手機發現LAC變化;

3)手機觸發位置更新請求;

4)偽基站通過IMSI判斷是否已發簡訊;

5)偽基站拒絕位置更新;

6)手機小區重選,接入正常基站。

利用週期性位置更新踢出

1)偽基站設定計時器T3212;

2)通過BCCH廣播給使用者;

3)使用者依照T3212計時;

4)逾時則觸發位置更新請求;

5)偽基站通過IMSI判斷是否已發簡訊;

6)偽基站拒絕位置更新;

7)手機小區重選,接入正常基站。

若計時器T3212設定時間較長,這種情況下,使用者通常較長時間無法正常撥打電話。

下面是一次完整偽基站工作流程:

15:37:03偽基站向手機發送垃圾廣告簡訊,手機收到垃圾簡訊。

15:37:09由於手機在上一次位置更新過程中,偽基站將原來的LAC1修改未LAC2,偽基站的頻點和BISC未修改,手機無需小區重選,待手機側定時器超時後,由於手機中儲存的LAC1和偽基站廣播的LAC2不同,又向偽基站做了一次位置更新,但這次位置更新被拒絕。

15:37:20隨後手機在現網做小區重選和位置更新成功。

通過以上信令流程分析,偽基站利用和現網不同的LAC誘騙手機進行位置更新,提取手機的IMSI和IMEI,向手機發送垃圾廣告簡訊,隨後變換LAC並且根據手機的IMSI和IMEI資訊,每部手機或每個號碼在同一時間段只能收到一次簡訊。

在測試時將兩個卡放到同一部TEMS測試手機中,只有第一張卡收到了簡訊。

根據實際測試,使用者從傳送短息的偽基站位置更新失敗時,失敗原因如下:

LocationAreaIdentification

Mobilecountrycode(MCC):460

Mobilenetworkcode(MNC):00

Locationareacode(LAC):65534(Hex0xFFFE)

Mobileidentity

Odd/evenindication

1)Oddnumberofdigits

1)OddnumberofdigitsTypeofidentity

1)IMSI

1)IMSIIdentitydigits(BCD):46002705310xxxx

Causevalue

15)NoSuitableCellsInLocationArea

15)NoSuitableCellsInLocationArea對位置更新失敗原因為:“NoSuitableCellsInLocationArea”的情況,手機會在同一PLMN的不同LA嘗試再發起位置更新。由於對位置更新拒絕原因15,手機不清除原有的LAI和TMSI,手機再次位置更新時會採用上次位置更新拒絕前儲存的LAI(一般是偽基站的LAI)和TMSI。

通訊工程師是如何排除偽基站的呢?

1 資訊收集

1)使用者投訴資訊

使用者投訴是獲取偽基站資訊的主要途徑之一,也是最直接最有效的途徑。

使用者投訴資訊主要包含以下3類:從*點開始a、突然沒訊號;b、無法正常撥打和接聽電話;c、訊號一會有一會沒有,周圍使用者均如此。

2)指標預警

有資料證明偽基站覆蓋區域主覆蓋小區LU統計有異常增加、同時與偽基站同主頻小區存在強烈的下行干擾,下行質差比例異常上升!這2個指標可作為偽基站存在的預警指標。

3)DT測試

DT測試中非法位置更新導致的未接通是發現偽基站的途徑之一,缺點就是費時費力且響應時間慢。

2 現場排查處理

當發現疑似偽基站的出現的跡象後,應第一時間到現場,我們能做的事情有以下幾點:

1)TEMS測試手機定位偽基站訊號所使用的主頻頻點、影響範圍、初判哪個方向最強;

2)關閉周圍與偽基站同主頻小區,通過頻譜分析儀鎖定該主頻定位偽基站訊號從哪個方向最強,確定方向後,再用TEMS和掃頻儀配合共同確定偽基站訊號的最強點,也就是偽基站的安裝位置;

3)協調公安局對非法偽基站進行處理。

成功處理案例

使用者投訴案例

某日接到使用者集中投訴早上9點左右開始出現收不到訊號或無法正常主被叫現象,主要投訴集中在某一片區域。

收到投訴後,相關人員即到現場進行處理,經現場排查,在附近發現偽基站訊號:CGI=460-00-1003-10。

圖 TEMS鎖定非法偽訊號

偽基站發射的訊號有以下幾個顯著特性:

1)LAC值=1003/1005,在一定週期內2個值不停變化;

2)偽基站廣播通道頻點BCCH=70為現網服務小區XX的主頻;

3)C2瞬間高至127,但並不穩定為該值,有一定週期性——隱蔽性更強;

4)當MS駐留在該偽訊號下時,收到2條房地產推銷廣告。每張SIM卡號僅收到2條,後面雖然受到偽基站影響但不停駐留進偽訊號上,不再收到垃圾簡訊,具有一定智慧識別功能。

發現偽基站訊號後,現場當機立斷將XX小區關閉,並使用泰克掃頻儀鎖定70號主頻下行頻段進行排查,跟蹤訊號最強方向最終定位偽基站安裝位置。

圖泰克鎖定非法偽基站模擬主頻並跟蹤其最強方向

偽基站鎖定後,最終由網路部相關領導協調無委、公安局、通訊管理局共同聯合執法,成功地將該偽基站一舉剷除。

指標統計案例

1)與偽基站同主頻小區干擾統計,在偽基站開啟期間(8:00~20:00)與偽基站同主頻小區下行質差比例有顯著增加,平均增幅160%,最大增幅241%。

2)偽基站覆蓋區域主服小區LU統計經統計,偽基站覆蓋區域主服小區LU統計次數有大幅增加,總LU較平常增加了232127次!

3)LAC級尋呼成功率的影響經統計分析,偽基站開啟期間,某LAC下尋呼成功率從日常92.4%下降至87.9%,下降了5個百分點!

嚴格的說,“偽基站”模擬了部分核心網的功能,具有鑑權、位置更新和發簡訊功能,它已經不是一個基站那麼簡單,更像是一個“非法網路”。

那麼,3G/LTE網路下,手機為何不再被偽基站欺騙?主要兩個因素:

1)USIM卡的使用。

2)雙向鑑權,即手機也對網路進行合法性鑑定。

SIM卡主要包含了IMSI(國際移動使用者識別碼)、KI值以及加密演算法和運營商資訊等等,只支援單向鑑權,就是網路對手機(SIM)進行合法性的認證,缺乏使用者對網路的認證,這就給諸如“偽基站”這樣的不法行為留了空子。而USIM卡中則使用了不同於SIM卡的一些安全引數(比如K值,還有多種鑑權演算法等等),支援雙向鑑權,允許手機(USIM)也對網路進行合法性認證,從而加強了安全措施。在LTE裡,雙向鑑權是必選項,而在3G裡,使用SIM卡也被允許以單向鑑權的方式接入。

最後,再給大家講個案例…

本文部分內容作者為國家無線電監測中心李景春