backdoorppt:一個可將載荷偽裝成PPT的工具

backdoorppt是一個可以轉換檔案格式的滲透測試工具,與此前介紹的FakeImageExploiter差不多,後者將載荷偽裝成圖片,而前者則是將可執行的載荷轉換為PPT。

我這個博主會不會被打??

簡介

這個指令碼允許使用者為可執行檔案(.exe)新增一個Microsoft Powerpoint圖示,使用這個工具之後,可執行檔案會被新增PPT的字尾(.ppt),當用戶開啟時,程式即可執行。

使用細節

克隆

注:支援的發行版:Linux Kali, Ubuntu, Mint

git clone https://github.com/r00t-3xp10it/backdoorppt.git

設定拓展

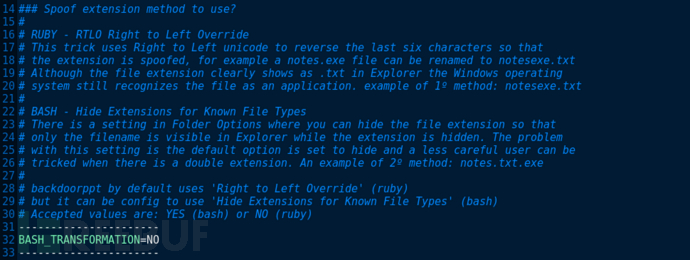

backdoorppt工具使用兩個不同的拓展欺騙方法:“從右向左覆蓋”,“隱藏已知檔案型別的拓展名”。編輯“setting”檔案選擇要使用哪個方法。

cd backdoorppt && nano settings如果不熟悉nano,那麼執行下方命令:

cd backdoorppt && leafpad settings

依賴(所需執行的程式)

xterm

wine

ruby

ResourceHacker(wine)使用以下命令檢查或安裝:

apt-get install xterm wine ruby wine

工具侷限性

1.backdoorppt僅支援Windows二進位制檔案的轉換(.exe — .ppt)。

2.backdoorppt需要安裝ResourceHacker(Wine)來改變圖示。

3.backdoorppt僅為你提供了六個圖示(ico)進行選擇。

4.backdoorppt不會真正建立Microsoft word文件檔案,但是它會將你的paylaod.exe轉換成類似PPT的檔案(social engineering)。

工具執行

使用下方命令執行該工具:

./backdoorppt.sh

選擇載荷時需要注意:僅支援exe檔案。你可以使用msfvenom生成,或者點選閱讀這篇文章生成難以被檢測的Payload。

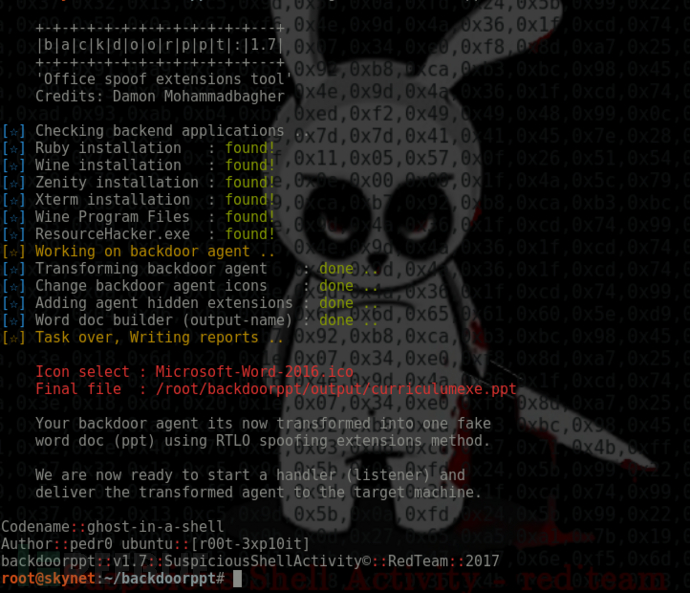

如圖所示,最終生成的檔案會存放在/root/backdoorppt/output目錄下。

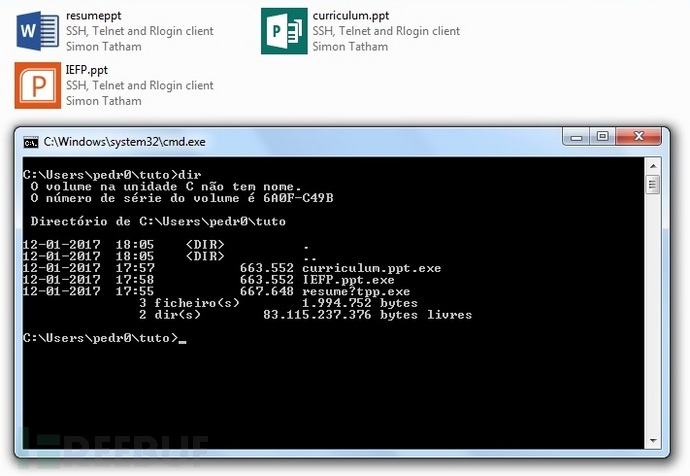

目標機器上的檔案顯示(Windows)

如果隱藏了拓展名,那麼確實可以以假亂真了。

最後的話

目標使用者會認為他們打開了文件檔案,但是實際上他們運行了一個二進位制載荷。在某些情況下,這款工具會體現出一定的危害性,所以你需要注意如何正確地使用它。

*參考來源:GitHub,轉載請註明來自FreeBuf.COM