Weblogic反序列化漏洞(CVE-2018-2628),T3協議白名單

2018年4月18日凌晨,Oracle官方釋出了4月份的關鍵補丁更新,其中包含一個高危的Weblogic反序列化漏洞(CVE-2018-2628),通過該漏洞,攻擊者可以在未授權的情況下遠端執行程式碼。攻擊者只需要傳送精心構造的T3協議資料,就可以獲取目標伺服器的許可權。

受影響版本範圍:

Oracle WebLogic Server 10.3.6.0

Oracle WebLogic Server 12.1.3.0

Oracle WebLogic Server 12.2.1.2

Oracle WebLogic Server 12.2.1.3

針對此問題,去網上查找了一些資料。做了一些總結和測試,一共有四種解決此漏洞的方法:

1、禁止使用Weblogic的T3協議。(客戶需要使用此協議,不可取);

2、升級Oracle官方4月份補丁。(經過測試,打過補丁後,此漏洞依然存在);

3、使用綠盟NIPS,規則庫能夠阻擋外部攻擊。

4、設定T3協議白名單。(對需要使用T3協議的情況下很好使,下面會給出步驟)

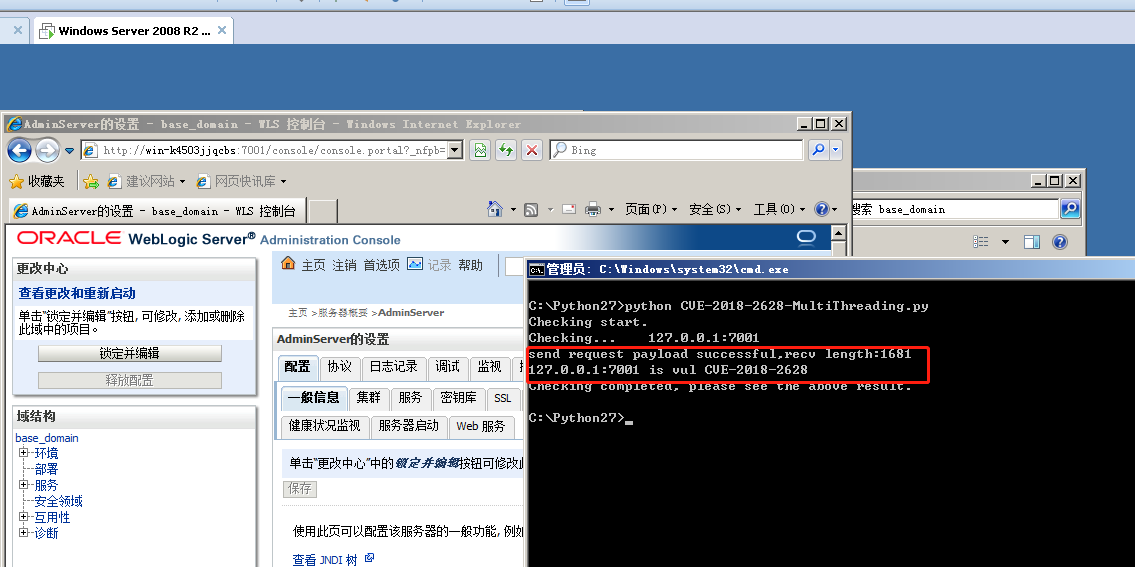

測試環境:weblogic10.3.6伺服器(windows 2008R2)192.168.125.118

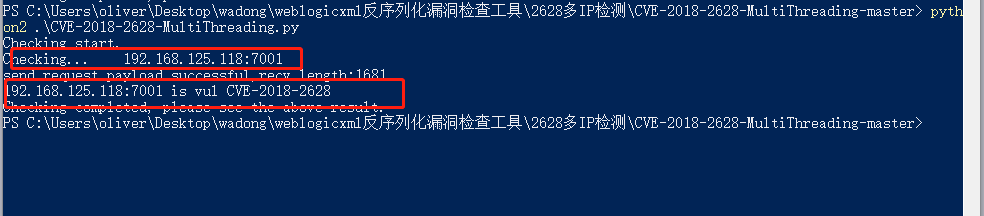

攻擊機win10 192.168.125.117

使用指令碼本地檢測,存在web logic2628漏洞(指令碼連結:https://github.com/aedoo/CVE-2018-2628-MultiThreading)

同一內網下的win10 檢測,同樣存在此漏洞

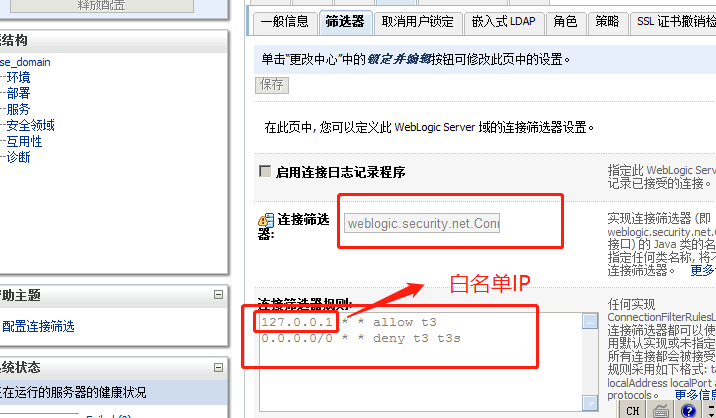

設定T3協議白名單

(1)進入Weblogic控制檯,在base_domain的配置頁面中,進入“安全”選項卡頁面,點選“篩選器”,進入連線篩選器配置。

在連線篩選器中輸入:weblogic.security.net.ConnectionFilterImpl,在連線篩選器規則中

輸入:ip * * allow t3 (ip為允許的ip)

0.0.0.0/0 * *deny t3 t3s

測試時白名單IP設定的是本地IP

設定完成後,啟用更改並重啟服務。

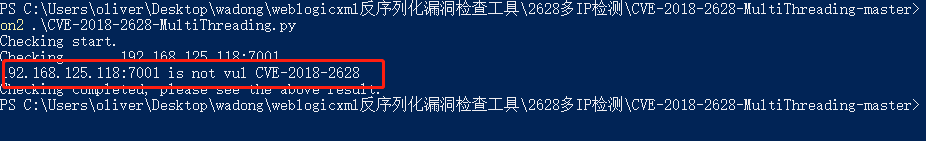

此時IP白名單外的機器已經無法檢測到此漏洞。

總結:weblogic2628漏洞源於T3協議,如果服務不需要使用T3協議,儘量通過禁用此協議來防止此漏洞。如果需要使用T3協議,目前的解決方法是設定T3協議白名單。