勒索攻擊猖獗,在雲上如何應對這位“破壞分子”?

藉助比特幣等數字貨幣的匿名性,勒索攻擊在近年來快速興起,給企業和個人帶來了嚴重的威脅。阿里雲安全中心發現,近期雲上勒索攻擊事件持續發生,勒索攻擊正逐漸成為主流的黑客變現方式。

一、近期勒索行為資料分析

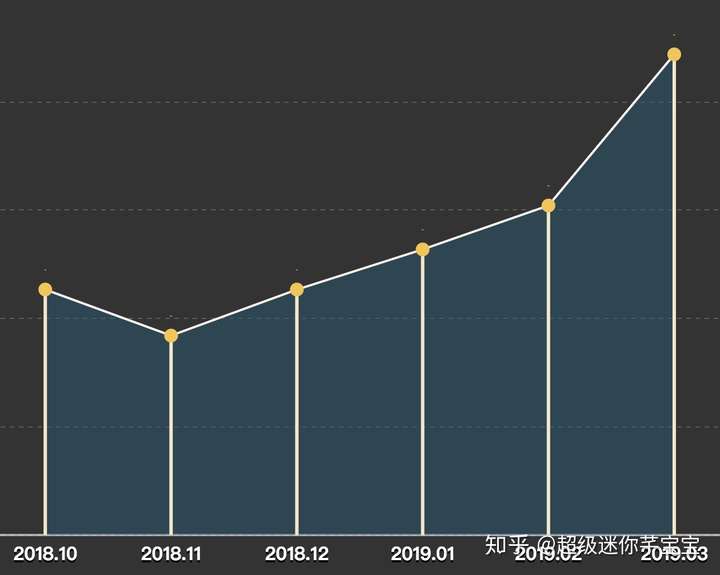

1.雲主機被勒索事件上漲

阿里雲安全中心發現,近期被勒索病毒攻擊成功的受害主機數持續上漲。造成勒索事件上漲趨勢的原因主要有以下三個方面:

- 越來越多的勒索病毒集成了豐富的攻擊模組,不再只是傳統地爆破弱口令,而是具備了自傳播、跨平臺和蠕蟲的功能,如Lucky、Satan勒索病毒等。

- 雲環境租戶業務的多樣性,不斷出現的業務場景日趨複雜,使得使用者展示給黑客的基礎攻擊面不斷放大,持續面臨漏洞的威脅。

- 企業安全意識不足,未做好口令管理和訪問控制,因此給了黑客可乘之機。

下圖展示了近半年來勒索病毒攻擊成功的趨勢:

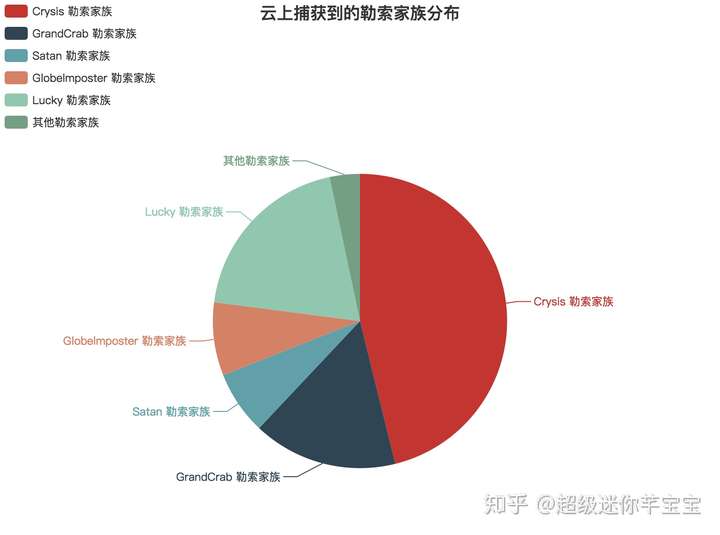

主流的勒索家族,如Crysis、GrandCrab和Lucky等非常活躍,並且其他的勒索家族也逐漸形成規模,導致勒索病毒感染量有所上漲。下圖是雲上捕獲到的勒索家族佔比:

2.勒索攻擊可做到有跡可循

阿里雲安全中心基於近期的入侵資料分析發現,攻擊者以通過雲主機的安全配置缺陷和漏洞利用為主,進行入侵併植入勒索病毒,目前暫未發現新的入侵方式。

1)弱口令爆破。通過爆破22、445、135、139 、3389、1433等弱口令,獲取服務許可權。

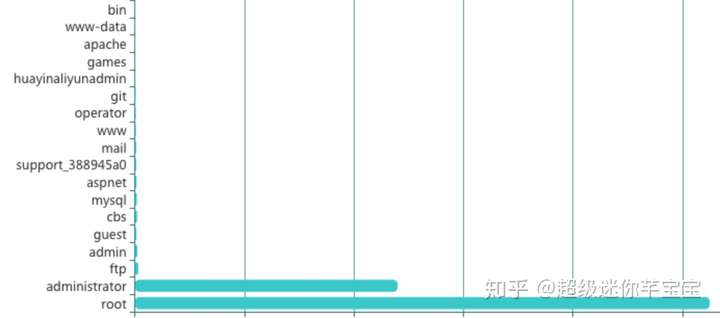

SSH/RDP暴力破解持續活躍。SSH與RDP服務為Linux/Windows雲上兩種主要伺服器作業系統的遠端管理入口,長期受到黑客以及僵屍網路的關注,其攻擊面主要在弱口令,攻擊方法為暴力破解。

下圖為高危使用者名稱統計資料:

統計結果表明,root/administrator是暴力破解最重要的兩大使用者名稱,這兩個使用者名稱對各種linux/windows系統而言無疑覆蓋面最廣,對其進行弱口令嘗試破解價效比較高。

勒索病毒常使用的暴力破解密碼字典如下:

PASSWORD_DIC = [

'',

'123456',

'12345678',

'123456789',

'admin123',

'admin',

'admin888',

'123123',

'qwe123',

'qweasd',

'admin1',

'88888888',

'123123456',

'manager',

'tomcat',

'apache',

'root',

'toor',

'guest'

]

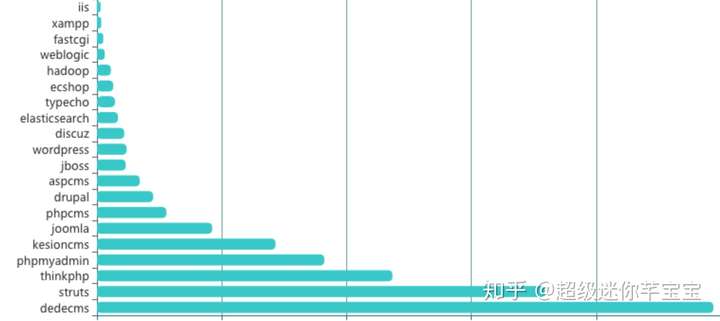

2)漏洞利用

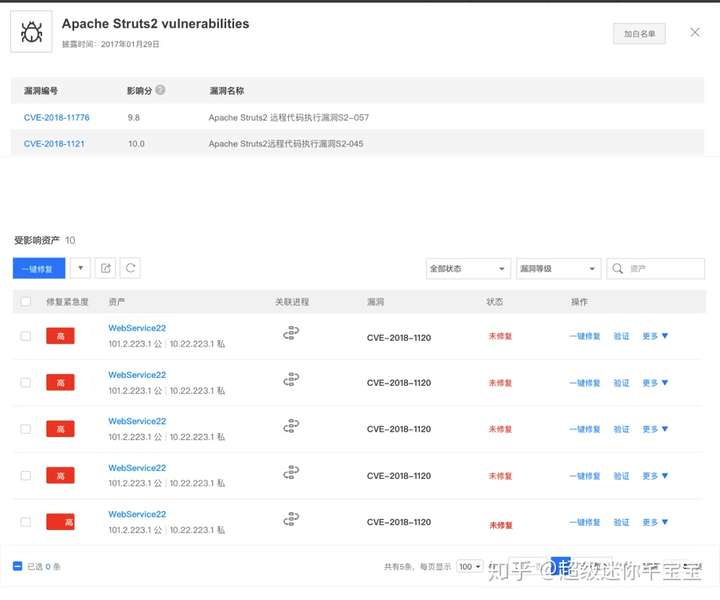

由於雲環境租戶業務的特殊性,Web服務長期成為公有云威脅的主要受力點,攻擊次數佔據基礎攻防的47%左右,這些Web漏洞迅速被僵屍網路以及勒索病毒整合到武器庫中,並在網際網路中傳播。阿里雲安全中心通過統計雲上脆弱的Web服務,分析出使用者需要重點做安全加固的Web服務。

近期在雲上持續活躍的Lucky勒索病毒就集成了大量的CVE攻擊元件,使其橫向傳播的能力十分強大。主要利用以下漏洞進行攻擊:

JBoss反序列化漏洞(CVE-2017-12149)

JBoss預設配置漏洞(CVE-2010-0738)

Tomcat任意檔案上傳漏洞(CVE-2017-12615)

Tomcat Web管理控制檯後臺弱密碼暴力攻擊

WebLogic任意檔案上傳漏洞(CVE-2018-2894)

WebLogic WLS元件漏洞(CVE-2017-10271)

Apache Struts2 遠端程式碼執行漏洞(S2-045、S2-057等)

Spring Data Commons遠端程式碼執行漏洞(CVE-2018-1273)

Nexus Repository Manager 3遠端程式碼執行漏洞(CVE-2019-7238)

Spring Data Commons元件遠端程式碼執行漏洞(CVE-2018-1273)

3.資料庫也能被勒索

值得特別注意的是,阿里雲安全中心在3月份發現了一起成功的資料庫勒索事件,攻擊者通過爆破phpmyadmin入侵資料庫,並刪掉資料庫中資料進行勒索。

攻擊者刪掉所有的資料,留下勒索資訊,要求受害者支付贖金來交換丟失的資料:

SET SQL_MODE = "NO_AUTO_VALUE_ON_ZERO";

SET time_zone = "+00:00";

CREATE DATABASE IF NOT EXISTS `PLEASE_READ_ME_XMG` DEFAULT CHARACTER SET utf8 COLLATE utf8_unicode_ci;

USE `PLEASE_READ_ME_XMG`;

CREATE TABLE `WARNING` (

`id` int(11) NOT NULL,

`warning` text COLLATE utf8_unicode_ci,

`Bitcoin_Address` text COLLATE utf8_unicode_ci,

`Email` text COLLATE utf8_unicode_ci

) ENGINE=InnoDB DEFAULT CHARSET=utf8 COLLATE=utf8_unicode_ci;

INSERT INTO `WARNING` (`id`, `warning`, `Bitcoin_Address`, `Email`)

VALUES (1, 'To recover your lost data : Send 0.045 BTC to our BitCoin Address and Contact us by eMail with your server IP Address or Domain Name and a Proof of Payment. Any eMail without your server IP Address or Domain Name and a Proof of Payment together will be ignored. Your File and DataBase is downloaded and backed up on our servers. If we dont receive your payment,we will delete your databases.', '1666666vT5Y5bPXPAk4jWqJ9Gr26SLFq8P', '[email protected]');

ALTER TABLE `WARNING`

ADD PRIMARY KEY (`id`);如果遭遇刪庫勒索,在支付贖金之前,雲安全中心強烈建議受害使用者驗證攻擊者是否真正擁有您的資料並且可以恢復。在我們監控的攻擊中,我們無法找到任何轉儲操作或資料洩漏的證據。

二、雲安全中心:讓勒索攻擊無所遁形

為了應對棘手的勒索病毒攻擊,保障企業和個人在雲上的資產安全,阿里雲安全中心通過構建多維安全防線,形成安全閉環,讓一切攻擊都有跡可循,讓威脅無縫可鑽。

1.安全預防和檢測

在黑客還沒有入侵之前,阿里雲安全中心通過漏洞管理,主動發現潛在的漏洞風險,通過基線檢查,一鍵核查弱口令等安全合規配置。

在黑客入侵過程中,雲安全中心通過威脅建模和資料分析,主動發現並記錄黑客的攻擊鏈路,及時提醒使用者進行安全加固和漏洞修復。因此建議使用者從漏洞、基線的角度構建安全防線。

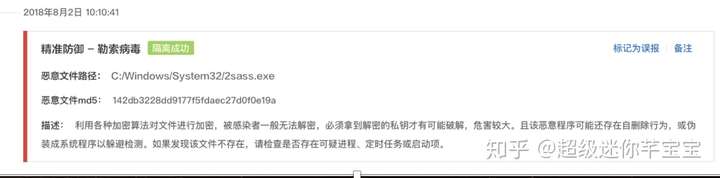

2.主動防禦

在黑客入侵成功之後,並嘗試進行勒索行為時,阿里雲安全中心基於強大的病毒查殺引擎,實現主動防禦,在網路中阻斷勒索病毒的下載,在伺服器端阻止勒索病毒的啟動,並對其隔離阻斷,在黑客成功攻擊受害者主機的情況下,也能免於勒索病毒的侵害,保障業務正常執行。

3.調查溯源

阿里雲安全中心基於多維度的威脅攻擊檢測、威脅情報等資料,可以自動化溯源黑客對伺服器的整個入侵鏈路,輔助使用者加固自己的資產,讓使用者擁有安全運營能力。

三、安全建議

- 藉助阿里雲安全中心排查已知的漏洞和脆弱性風險,及時修復和加固,避免被勒索病毒襲擊。

- 加強自身安全意識,確保伺服器上的所有軟體已更新和安裝了最新補丁,不存在弱口令的風險,定時備份有價值的資料,關注最新的漏洞警報,並立即掃描其系統以查詢可能被利用的已知CVE,並且在不影響業務的情況下,禁用Powershell、SMB等服務。

- 建議您不要支付贖金。支付贖金只會讓網路犯罪分子確認勒索行為是有效的,並不能保證您會得到所需的解鎖金鑰。

本文為雲棲社群原創內容,未經