Jenkins任務許可權控制

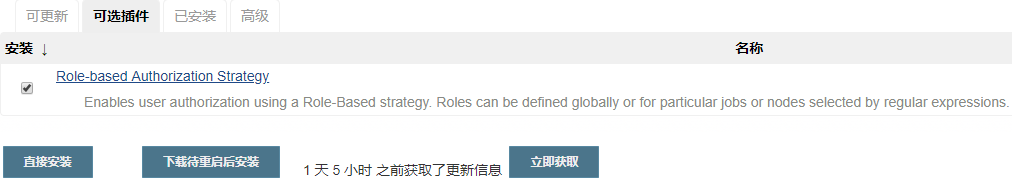

1 安裝外掛 Role-based Authorization Strategy

2 系統管理->全域性安全配置,將授權策略修改為Role-Based Strategy

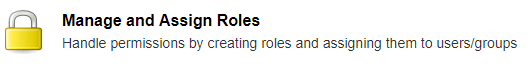

3 系統管理->Manage and Assign Roles

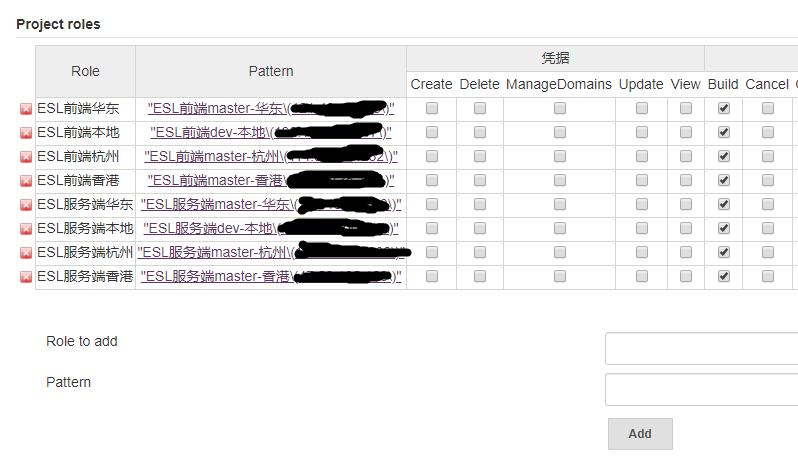

4 點選Manage Roles, 新增project roles

Pattern匹配的是任務名稱,我是每個任務單獨管理許可權,所以Pattern直接寫上專案名稱即可,注意()符號需要轉移。

5 在Assign Roles中分配工程許可權即

相關推薦

Jenkins任務許可權控制

1 安裝外掛 Role-based Authorization Strategy 2 系統管理->全域性安全配置,將授

yarn佇列提交spark任務許可權控制

轉載請註明出處:http://www.cnblogs.com/xiaodf/ 1 CapacityScheduler 1.1 模型介紹 Capacity Scheduler是一個hadoop支援的可插拔的資源排程器,它允許多租戶安全的共享叢集資源,它們的applications在容量限制之下,可以及時的

使用Siri shortcuts語音控制Jenkins任務

spa led bbb air 用戶 mailto type right welcom 使用Siri shortcuts語音控制Jenkins任務shortcuts Siri shortcuts 新版的iOS12裏隱藏著一個重要的功能,通過捷徑(shortcu

jenkins許可權控制

一、外掛安裝 外掛:Role-based Authorization Strategy版本:2.3.2 二、全域性安全配置 進入Jenkins後點擊系統管理進入全域性安全配置 當外掛安裝好的時候,授權策略會多出一個Role-Based Strategy選項,選擇該項並儲存 三

Jenkins進階系列之——13修改Jenkins許可權控制

<permission>hudson.model.Hudson.Administer:anonymous</permission> <permission>hudson.model.Hudson.ConfigureUpdateCenter:anonymous

流程控制:分布式並行任務流程控制

time aid ges stat rdquo net 不同的 分布式部署 red 背景: 目前工作中遇到一個比較急,又有點費事的工作任務: 1)目前系統中已經已經包含了一些比較完善的部分模塊,但是模塊之間沒有一個控制流程來管理,就造成程序沒有辦法自動化; 2

在計算機編程中,一個基本的概念就是同時對多個任務加以控制

方案 機器 com bsp 相同 就會 pack hit 解決 在計算機編程中,一個基本的概念就是同時對多個任務加以控制。許多程序設計問題都要求程序能夠停下手 頭的工作,改為處理其他一些問題,再返回主進程。可以通過多種途徑達到這個目的。最開始的時候,那些 擁有機器低級知識的

認證鑑權與API許可權控制在微服務架構中的設計與實現

引言: 本文系《認證鑑權與API許可權控制在微服務架構中的設計與實現》系列的第一篇,本系列預計四篇文章講解微服務下的認證鑑權與API許可權控制的實現。 1. 背景 最近在做許可權相關服務的開發,在系統微服務化後,原有的單體應用是基於session的安全許可權方式,不能滿足現有的微服務架構的認

認證鑑權與API許可權控制在微服務架構中的設計與實現(四)

引言: 本文系《認證鑑權與API許可權控制在微服務架構中的設計與實現》系列的完結篇,前面三篇已經將認證鑑權與API許可權控制的流程和主要細節講解完。本文比較長,對這個系列進行收尾,主要內容包括對授權和鑑權流程之外的endpoint以及Spring Security過濾器部分踩坑的經歷。歡迎閱讀本系列

認證鑑權與API許可權控制在微服務架構中的設計與實現(三)

引言: 本文系《認證鑑權與API許可權控制在微服務架構中的設計與實現》系列的第三篇,本文重點講解token以及API級別的鑑權。本文對涉及到的大部分程式碼進行了分析,歡迎訂閱本系列文章。 1. 前文回顧 在開始講解這一篇文章之前,先對之前兩篇文章進行回憶下。在第一篇 認證鑑權與AP

Laravel 通過Gate實現使用者-角色-許可權控制

1.建立相應的資料庫: 建立許可權表: Schema::create('permissions',function(Blueprint $table){ $table->increments('id'); $table->

Spring Security的使用(訪問許可權控制)

訪問許可權控制 粗粒度:對一個功能的訪問進行控制 細粒度:對該功能下的資料顯示進行控制 注意:許可權控制,需要在spring-mvc.xml中配置,否則會導致失效 <aop:aspectj-autoproxy proxy-target-class="true"></a

Spring boot 那些事之RESRful API 許可權控制

Spring boot 那些事之RESRful API 許可權控制 泥瓦匠BYSocket 生活者 39 人讚了該文章 Spring Boot,支援約定優於配置,讓開發人員儘快啟動並執行專案。針對 Spring Boot 的學習和總結準備寫系列文章。 程式碼共享在【s

springmvc整合shiro許可權控制

一、什麼是Shiro Apache Shiro是一個強大易用的Java安全框架,提供了認證、授權、加密和會話管理等功能: 認證 - 使用者身份識別,常被稱為使用者“登入”; 授權 - 訪問控制; 密碼加密 - 保護或隱藏資料防止被偷窺; 會話

【Kubernetes】基於角色的許可權控制:RBAC

Kubernetes中所有的API物件,都儲存在Etcd裡,對這些API物件的操作,一定都是通過訪問kube-apiserver實現的,原因是需要APIServer來做授權工作。 在Kubernetes中,負責完成授權(Authorization)工作的機制,就是RBAC:基於角色的訪問控制(Rol

AngularJS 頁面許可權控制

基於ui-router路由鉤子實現,慢慢看,最後有程式碼 1、全域性鉤子 //自行研究···· 2、resolve鉤子 3、onEnter,不推薦,不推薦,不推薦,為什麼呢? (1)老版本與新版本功能不一致 (2)此時resolve已經執行

spring boot整合shiro 簡單許可權控制

package me.config; import javax.annotation.Resource; import me.domain.entity.CmsUser; import me.service.UserService; import me.utils.MD5Util

如何設定 jenkins 任務執行的歷史記錄在左側顯示的格式?

java -jar I:\CDC\jenkins\jenkins-cli.jar -s http://$ENV:MasterHost.us.oracle.com set-build-display-name $ENV:JOB_NAME $ENV:BUILD_NUMBER "#$ENV:BUILD_NUMBER

成長記錄貼之springboot+shiro(二) {完成一個完整的許可權控制,詳細步驟}

近一個月比較忙,公司接了一個新專案,領導要求用shiro進行安全管理,而且全公司只有我一個java,從專案搭建到具體介面全是一個人再弄。不過剛好前段時間大概學習了一下shiro的使用,還算順利。 &n

前端許可權控制

何為許可權控制 許可權控制大致分為兩個維度: 垂直維度: 控制使用者可以訪問哪些url的許可權 水平維度: 控制使用者訪問特定url,獲取哪些資料的許可權(e.g. 普通使用者、管理員、超級管理員訪問同一url,獲取的資料是不同的) Web許可權控制方案List