Druid未授權(弱口令)的一些利用方式

阿新 • • 發佈:2020-03-13

### Druid簡介

##### 1.Druid是阿里巴巴資料庫事業部出品,為監控而生的資料庫連線池.

##### 2.Druid提供的監控功能,監控SQL的執行時間、監控Web URI的請求、Session監控.

### Druid可能存在的一些問題

##### 首先Druid是不存在什麼漏洞的。

##### 當開發者配置不當時就可能造成未授權訪問下面給出常見Druid未授權訪問路徑

```

/druid/websession.html

/system/druid/websession.html

/webpage/system/druid/websession.html(jeecg)

```

##### 當遇到需要登入的Druid是可能存在弱口下面給出Druid常見登入口路徑。

```

/druid/login.html

/system/druid/login.html

/webpage/system/druid/login.html

```

##### 以上路徑可能不止存在於根目錄,遇到過在二級目錄下的,我們掃路徑時可能就關注根目錄這個點可以注意一下

### Druid的一些利用方式

#### 通過洩露的Session登入後臺

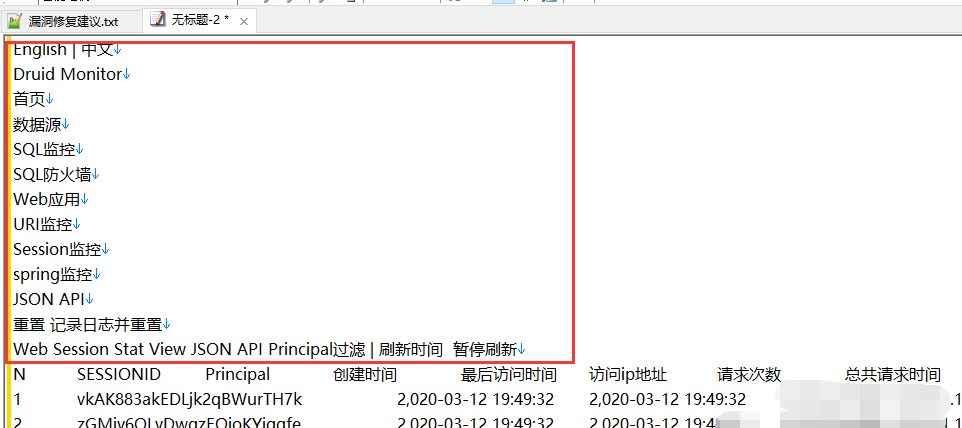

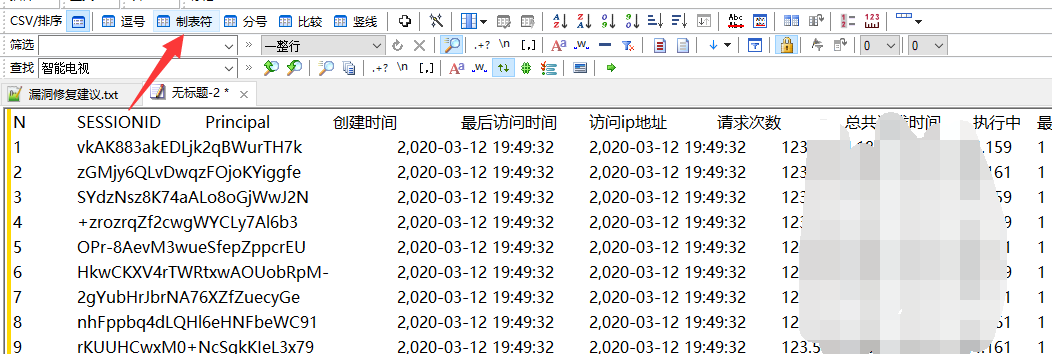

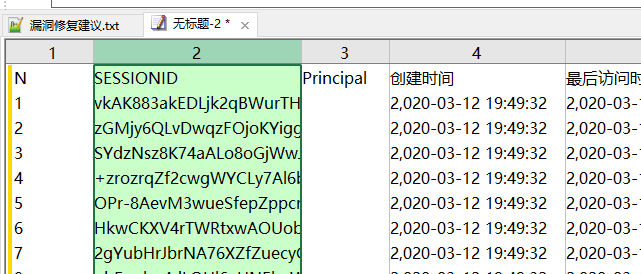

##### 直接在/druid/websession.html頁面ctrl+a複製整個頁面內容到EmEditor

##### 刪除紅框部分,點選製表符

##### 這樣就可以直接複製了,也可以通過其他方式處理,個人比較喜歡這個方式

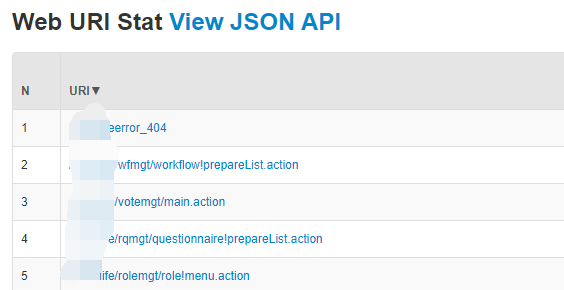

##### 然後再到URI監控處找一條看起來像登入後臺才能訪問的路徑(可用home等關鍵詞快速定位)

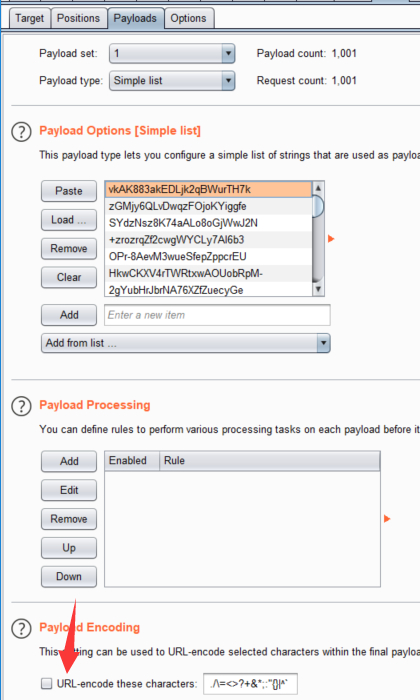

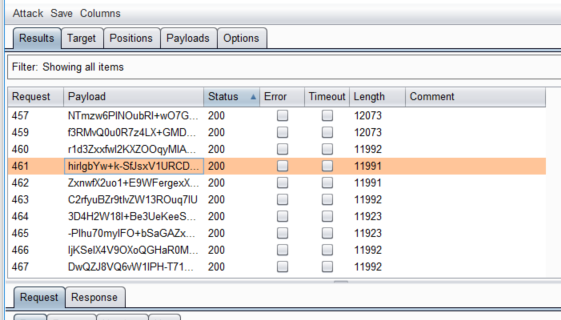

##### 此處設定爆破,將剛才得到的Session值填入,因為此處的session值存在一些特殊符號需要關閉burp預設的url編碼

##### 200即為有效session,用改cookie的外掛改成有效的就能進入後臺測試

#### 通過URI監控測試未授權越權

##### 由於有的Druid可能Session監控處沒有東西,可以通過URI監控測試未授權越權

##### 具體案例現在手上沒有,之前眾測挖到過通過session爆破,有效的只是一個普通賬號,回過來看URI監控找到了任意使用者密碼重置,越權檢視任意使用者資訊,越權新增管