1.Cobaltstrike 安裝與簡介

阿新 • • 發佈:2020-11-29

## 1.Cobaltstrike 安裝與簡介

---

### 一、簡介

---

```

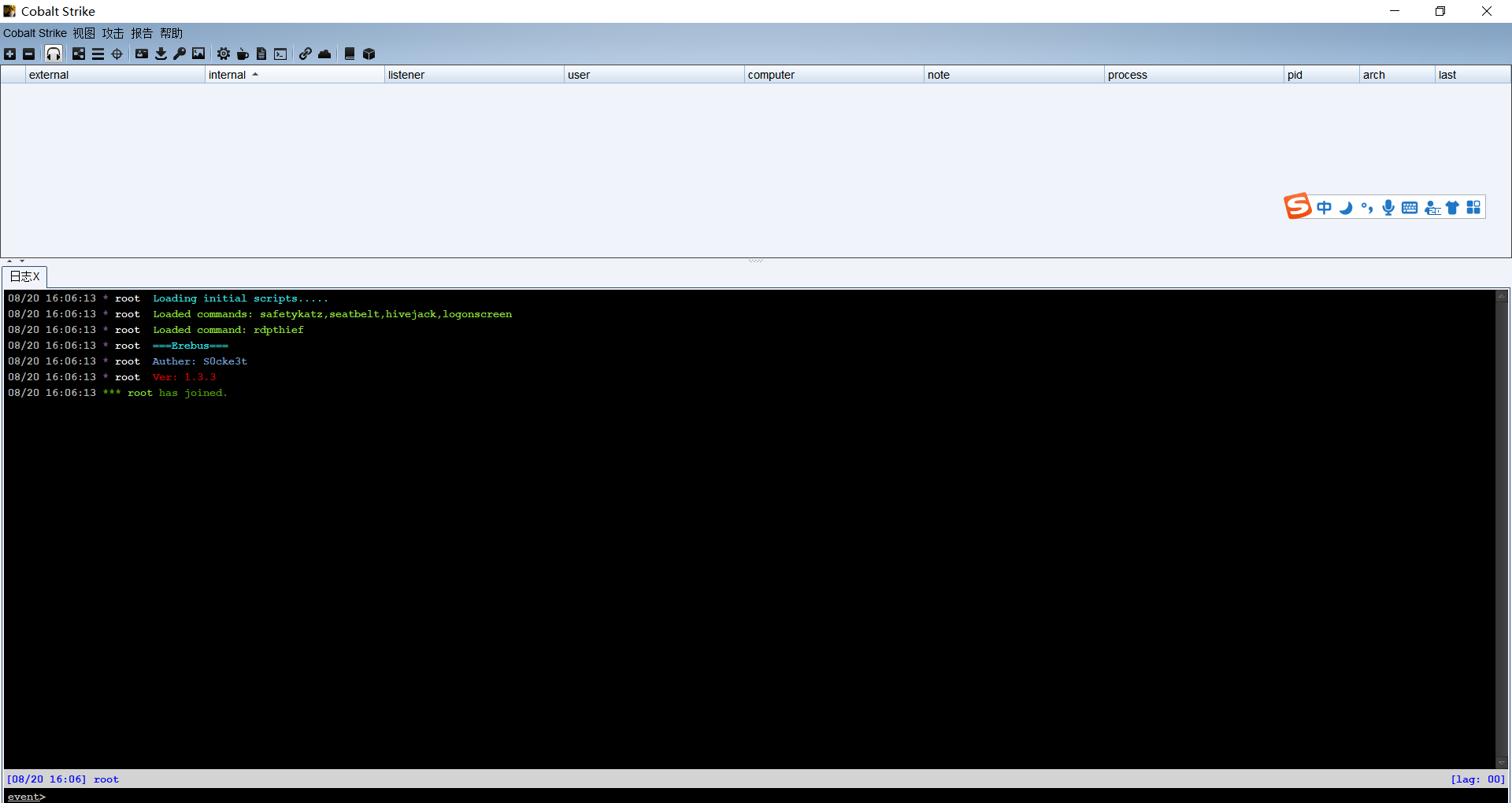

Cobalt Strike是一款美國Red Team開發的滲透測試神器,常被業界人內稱為CS.自去年起,

Cobaltstrike升級到3.0版本,脫離了MSF框架後在國內安全圈大火,成為了滲透測試中不可缺少的利器。

其擁有多種協議主機上線方式,集成了提權,憑據匯出,埠轉發,socks代理,office攻擊,檔案捆綁,釣魚等功能。

同時,Cobalt Strike還可以呼叫Mimikatz等其他知名工具,因此廣受黑客喜愛。

目前已是4.1版本

專案官網:https://www.cobaltstrike.com

```

### 二、cobaltstike的架構

---

本人使用的是Cabaltstrike4.0版本,雖然官方已經更新到4.1版本,但是最近都在說有後門、因此不推薦使用

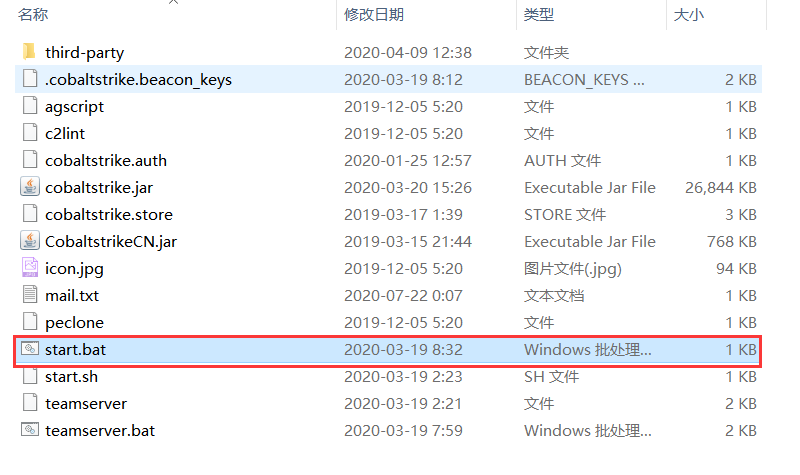

3.13版本檔案架構如下。

│ Scripts 使用者安裝的外掛

│ Log 每天的日誌

│ c2lint 檢查profile的錯誤異常

│ cobaltstrike

│ cobaltstrike.jar 客戶端程式

│ icon.jpg LOGO

│ license.pdf 許可證檔案

│ readme.txt

│ releasenotes.txt

│ teamserver 服務端程式

│ update

│ update.jar 更新程式

└─third-party 第三方工具,裡面放的vnc d

### 三、Cobaltstrike安裝

---

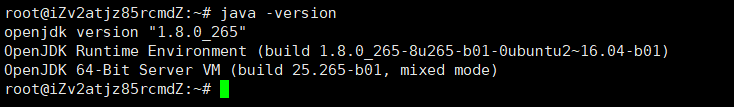

* 1、Linux環境配置示例(需提前安裝好Java與JDK):推薦使用ubantu16.4

```

安裝java jdk:

sudo apt-get update #更新軟體包列表

sudo apt-get install openjdk-8-jdk #安裝openjdk-8-jdk

java -version #檢視java版本

apt-get install screen #screen後臺執行

```

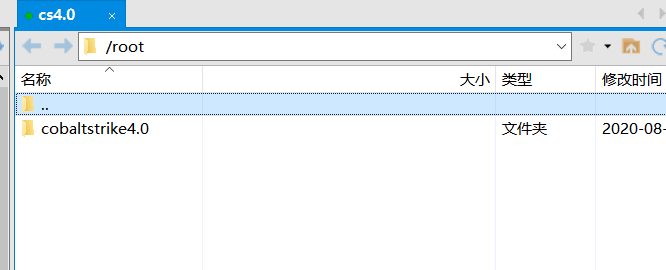

* 2、上傳Cobaltstrike程式至伺服器

* 3、服務端搭建

```

cd cobaltstrike4.0 #進入cobaltstrike4.0目錄

ls #檢視目錄下檔案

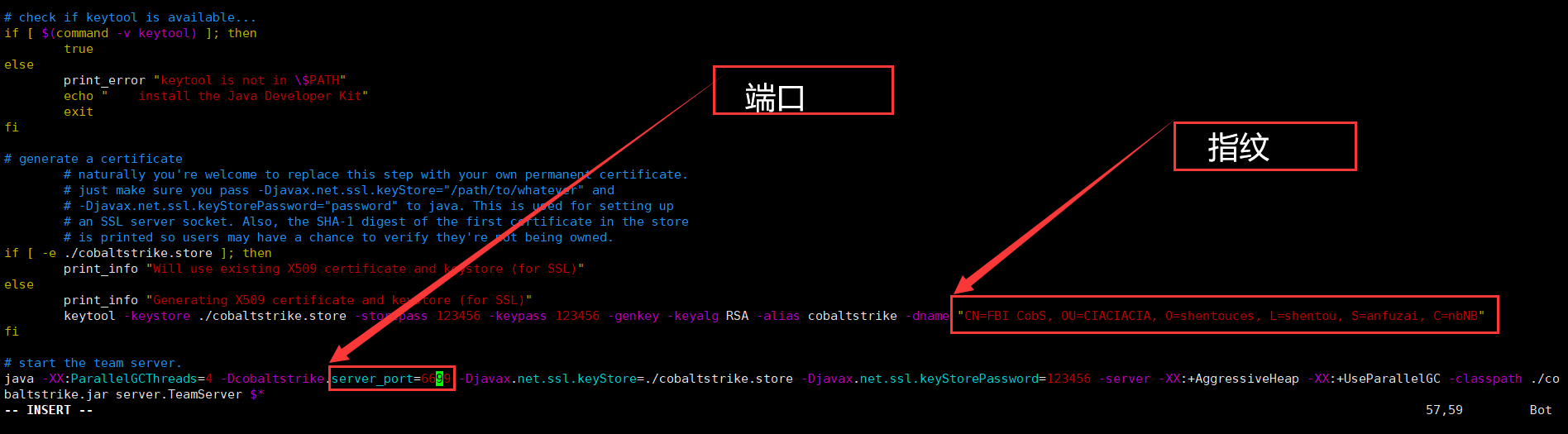

chmod + 777 teamserver #將團隊服務許可權調製最高,或者執行許可權。(這裡是我懶直接777最高)

vim teamserver #進入進行修改埠以及指紋資訊、更改cs的預設ssl證書資訊也很重要不然涼犢子。防止0day,改了最好

```

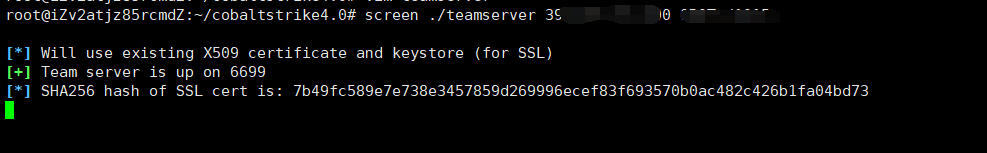

* 4、執行

```

screen./teamserver ip 密碼 #linux在後臺執行

```

windows執行start.bat即可

工具地址:

關注公眾號: 重明鳥實驗室,回覆'Cobalt