16.上傳繞過

題名很直接,就知道是上傳通過了:

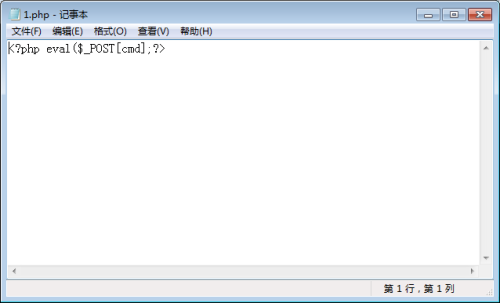

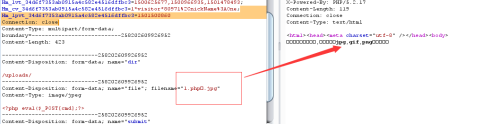

首先,我們先隨便上傳應該PHP一句話過去試一試

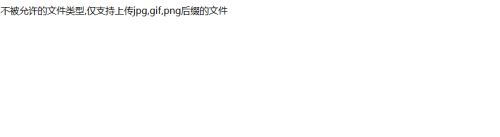

果然沒那麽簡單。。。

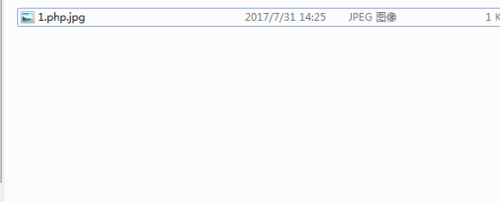

那麽我們就按部就班的來,給他在加應該後綴

變成了圖片上傳試一試

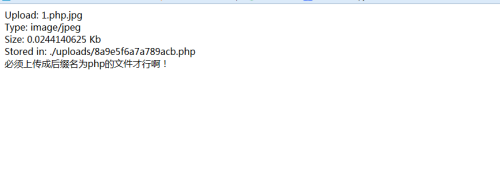

發現還要PHP後綴,我們嘗試抓包00截斷來繞過

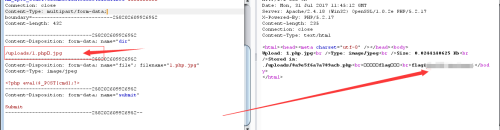

發現這裏沒成功,如何嘗試偽造路徑截斷

成功!

00截斷不懂的同學,去百度查查去

本文出自 “11846238” 博客,請務必保留此出處http://11856238.blog.51cto.com/11846238/1952462

16.上傳繞過

相關推薦

16.上傳繞過

web安全 php http 題名很直接,就知道是上傳通過了: 首先,我們先隨便上傳應該PHP一句話過去試一試 果然沒那麽簡單。。。 那麽我們就按部就班的來,給他在加應該後綴 變成了圖片上傳試一試 發現還要PHP後綴,我們嘗試抓包00截

CTF-web 第五部分 簡單的上傳繞過與中國菜刀

對於上傳檔案來說,通常會採用的幾種方式如下:客戶端檔案型別檢測,客戶端檔案內容檢測,伺服器端檢測。對於這幾種檢測,我們通常使用的策略是使用burp suite進行修改,或者是對副檔名進行變化等。常用的場景是通過上傳漏洞,將一句話木馬傳到服務端,然後在進一步滲透伺服器。 (1)客戶端檔案型

實驗吧web-易-上傳繞過

隨便上傳一個png檔案,出現提示 我們再上傳一個php檔案,卻出現提示 上傳遇到問題是肯定的,題目就是上傳繞過,所以我們下面要做的就是繞過檢測。 這裡使用00截斷。 首先在提交時抓包 我們將圖中upload/後面加上:123.php+ 將上面

CTF實驗吧-上傳繞過【0x00截斷】

原題內容:bypass the upload格式:flag{}得到返回:<% path="upfiles/picture/" file="20121212.jpg" upfilename=path & file '最後的上傳地址 %> upfilename即

PHP上傳繞過

0x01: 前臺指令碼檢測副檔名—繞過 原理 當用戶在客戶端選擇檔案點選上傳的時候,客戶端還沒有向伺服器傳送任何訊息,就對本地檔案進行檢測來判斷是否是可以上傳的型別,這種方式稱為前臺指令碼檢測副檔名。 1 繞過方法 繞過前臺指令碼檢測副檔名,就是將所要

上傳繞過

Note:1) PHP獲取檔案字尾名(提供7種方法)1.$file = 'x.y.z.png';echo substr(strrchr($file, '.'), 1);解析:strrchr($file,

實驗吧CTF題庫 上傳繞過題解 0x00截斷

題目地址:http://www.shiyanbar.com/ctf/1781分析:首先隨便提交一個檔案,提示要上傳jpg png或者gif格式的檔案,然後上傳一個jpg檔案以後,出現如下提示:提示要上傳php字尾的檔案,於是我們考慮採用burpsuite抓包,然後使用0x00

暑期web10:基礎的檔案上傳upload(i春秋)、上傳繞過(實驗吧)

介於之前做了個包括檔案上傳步驟的題,突然想拿兩個之前做過的檔案上傳題來回顧一下一些基礎做法 首先是實驗吧的上傳繞過 首先我們上傳最基礎的一句話木馬:<?php @eval($_POST['pass']);?> 反饋是‘不被允許的檔案型別,僅支援上傳

文件上傳繞過

遇到 抓包工具 內容 重點 自動 文件頭 所有 亂碼 filename 對於整個HTTP請求包來說,所有內容都是用戶可控的,只是請求包中的幾個點有可能是後臺服務器的檢測重點: 1 Content-Length 上傳內容大小 2 MAX_FILE_SIZE

【滲透課程】第七篇-上傳漏洞之繞過上傳漏洞

ng- 相關 都是 http itl 了解 利用 存在 上傳 前一篇我們已經講過了上傳漏洞的解析漏洞,在某些時候,知道網站存在哪個解析漏洞,那麽我們就可以更好的利用上傳漏洞 這個知識點在我們前面就有粗略說過了(http://www.yuntest.org/index.php

文件上傳漏洞(繞過姿勢)

過程 ica 容器 書寫方式 linux 腳本 multipart 路徑 偽代碼 文件上傳漏洞可以說是日常滲透測試用得最多的一個漏洞,因為用它獲得服務器權限最快最直接。但是想真正把這個漏洞利用好卻不那麽容易,其中有很多技巧,也有很多需要掌握的知識。俗話說,知己知彼方能百

繞過黑名單上傳

腳本類 xxxxx pub reat 連接 clear ssr type 文件 突破上傳限制 ashx後綴腳本執行服務器過濾了asa,cer,cdx,htr,aspx,php,jsp 等腳本突破的辦法是什麽呢?過濾常見腳本到底該如何突破?這裏我們還可以添加一個ashx 腳本

文件上傳-文件名長度繞過白名單限制

文件上傳 操作系統特性 滲透測試 webshell ??在實際滲透中,當我們發現有文件上傳的地方時,我們會盡可能地嘗試所有的辦法進行webshell的上傳,只要能上傳webshell,就說明本次滲透至少成功了一般,後續就看獲得的webshell的權限情況進行下一步的操作。對於文件上傳漏洞的防護

1.1 文件上傳之繞過驗證

tco gac VM lse gen jsb html env and 文件上傳之繞過 一般防止上傳漏洞手法 1、客戶端檢測:客戶端使用JavaScript檢測,在文件未上傳時,就對文件進行驗證 //任何客戶端的驗證都是不安全的,客戶端驗證目的是防止用戶輸入

文件上傳限制繞過的原理以及方法總結

總結 IT img java eight turn 頁面 ima 控制 0x00 概述 6666666 0x01 客戶端檢測繞過(js檢測) 檢測原理 在客戶端通過如下的javascript代碼來檢測用戶提交的文件是否合法: 1 <script type="

9.16 基於form表單的文件上傳實現 ContextType

請求 表單上傳 服務 .com 鍵值 encode text pos tex 基於form表單傳遞普通鍵值對的方式傳遞數據: enctype="application/x-ww-form-urlencoded" 基於form表單上傳文件 傳遞數據,非鍵值對: enct

檔案上傳漏洞繞過技巧

檔案上傳漏洞繞過技巧 一、檔案上傳漏洞介紹 通常web 站點會有使用者註冊功能,而當用戶登入之後大多數情況下都會存在類似頭像上傳、附件上傳一類的功能,這些功能點往往存在上傳驗證方式不嚴格的安全缺陷,是在web 滲透中非常關鍵的突破口,只要經過仔細測試分析來繞過上傳驗證機制,往往會造成被攻擊

檔案上傳校驗繞過總結

檔案上傳校驗 前端javascript校驗(一般只校驗字尾名) 服務端校驗 檔案頭content-type欄位校驗(image/gif) 檔案內容頭校驗(GIF89a) 字尾名黑名單校驗 字尾名白名單校

上傳JSPX檔案繞過網站字尾名檢查

這幾天在做滲透測試的時候,發現一個有趣的東西。目標有上傳漏洞,但是無論如何都沒法讓webshell執行。訪問任何jsp檔案都跳到登入的地 方,然後嘗試過變換jsp的大小寫,雖然不跳了,但是直接不解析,利用apache的解析漏洞上傳檔案,也不解析。後來只能放棄… 今天在工作中

檔案上傳 04 服務端檢測繞過(副檔名檢測)

本文記錄檔案上傳學習過程,教程為 《Upload Attack Framework V1.0》 檔案上傳檢測 客戶端javascript 檢測(通常為檢測副檔名) 服務端MIME 型別