易寶典——玩轉O365中的EXO服務 之三十八 如何實現現有O365用戶郵箱與現有域用戶便捷集成

本來該節應該講述關於“電子數據展示”相關的內容。但是,今晨突然收到一封關於Office 365與本地域用戶集成整合的咨詢郵件。因此,想到應該將博主在“Microsoft Tech Summit 2017微軟技術暨生態大會”的主題演講內容——《平滑實現Office 365和企業集成》分享出來。

為遵從“易寶典”的風格,將其進行了節選,旨在便於理解和操作實現,重點在於“易”。而主題正是與Office 365相關的內容,所以一同放在該系列文章中了。

一、Azure AD為O365提供強大的身份標識管理

1、雲身份:僅在O365中管理用戶賬戶。不需要本地服務器來管理用戶,所有操作都在雲中完成。

適用場景:沒有其它本地用戶目錄;或本地用戶目錄非常復雜,希望避免與它集成的工作;或已有本地目錄,但想要運行O365試用版或試點,以後再連接到本地目錄時,可以將雲用戶與本地用戶匹配。

2、同步身份:將本地目錄對象與O365同步,在本地管理你的用戶。

也可以同步密碼,以便用戶在本地和在雲中具有相同的密碼,但用戶將必須重新登錄才能使用O365。

適用場景:有本地目錄,並希望同步賬戶和密碼;或最終希望聯合身份驗證,但目前存在其它原因導致尚未準備好活動目錄聯合身份驗證服務(AD FS)。

3、聯合身份:將本地目錄對象與O365同步,在本地管理你的用戶。

用戶在本地和在雲中具有相同的密碼,這通常稱為單一登錄。

適用場景:實現一些高級功能,如集成智能卡;本地活動目錄為多森林結構;需要登錄審核;限制登錄網絡位置或工作時間;存在自定義的混合應用程序等。

二、O365統一身份驗證

1、統一身份驗證的實現可以通過同步身份驗證和聯合身份驗證來實現;

2、統一身份驗證給企業帶來的效率和用戶體驗的改善;

3、同步身份驗證包括兩種實現:無縫單一登錄的密碼哈希同步和直通身份驗證;

無縫單一登錄:用戶將自動登錄到本地和基於雲的應用程序;用戶無需重復輸入其密碼;適合於中小型企業的輕量級使用,部署簡單,並且維護成本低,能夠實現統一身份驗證的基本需求。

密碼哈希同步和直通身份驗證的區別在於是否將密碼的任何形式同步到Azure AD。

4、啟用單一用戶登錄需要通過Azure AD Connect來實現;

5、單一用戶身份驗證存在一定的幾率性。

根據不同的瀏覽器和應用客戶端的兼容性,如果存在失敗則回退到用戶手動輸入用戶名密碼。

三、多重身份驗證

1、雙重驗證是需要使用一個以上驗證方法的身份驗證方法,為用戶登錄和事務額外提供一層重要的安全保障。

它需要以下驗證方法中的兩種或更多種來進行工作:

你知道的某樣東西(通常為密碼)

具有的某樣東西(無法輕易復制的可信設備,如電話)

自身的特征(生物辨識系統)

2、Azure多重身份驗證(MFA)是Microsoft的雙重驗證解決方案。

Azure MFA可幫助保護對數據和應用程序的訪問,同時滿足用戶對簡單登錄過程的需求。

它通過各種驗證方法(包括電話、短信或移動應用驗證)提供強大的身份驗證機制。

3、版本:

適用於Office 365的多重身份驗證——免費為訂閱用戶提供

面向 Azure 管理員的多重身份驗證——免費為Azure全局管理員提供

Azure 多重身份驗證——為Azure提供給企業及其所需應用的MFA服務

4、Office 365提供的MFA功能:

使用MFA保護管理員帳戶

將移動應用用作第二個因素

將電話呼叫用作第二個因素

將短信用作第二個因素

不支持MFA的客戶端的應用密碼

管理員控制驗證方法

記住受信任的設備的MFA

四、關聯現有AD用戶與現有正常使用的O365用戶

現在講述一種極端的例子。場景如下,在企業中已經存在AD,並且在生產環境中正常使用多年,其中包含企業中所有員工的賬戶信息。由於某種原因,企業的郵件系統並未在企業內實現,而是使用的第三方提供的郵件系統。隨著業務需要,企業出現了變化,同時涉及到需要另外再建立一套郵件系統,並采用新域名,同時暫時只提供給部分關鍵在過渡期使用。因此,在過渡期這部分用戶將持有兩個不同域名後綴,相同別名的郵箱。根據評估,決定采用Office 365作為新業務的郵件系統提供者。但由於業務原因,且考慮到過渡期間的決定不穩定性,所以啟用Office 365初期,決定不進行AAD(Azure AD)和WAD(Windows AD)集成。經過為期一年的過度期後,所有用戶均在使用Office 365郵箱了,原郵箱將廢棄。此時,為了用戶能夠方便的使用Office 365資源,以及減少用戶的賬戶管理,需要將本地域用戶與Office 365用戶賬戶相關聯,采用統一的用戶名和密碼。那麽如何實現呢?

1、案例分析:

從上面分析可得到如下幾點:

A、Office 365用戶已經存在,且有用戶數據了;

B、本地活動目錄中域用戶也是存在的,並且也是有用戶數據的;

C、將本地域用戶與對應的Office 365用戶賬戶相關聯,已有用戶數據不丟失;

D、關聯後使用統一賬戶密碼登錄。

現在的關鍵點就是,AAD和WAD中都已經存在用戶,因此不能重建,否則將出現用戶數據的丟失。

從根本需求上看,用戶的目的就是使用統一賬戶密碼登錄。按當前需求,為了降低操作成本和後期維護成本,采用同步身份的方式,選擇密碼同步方案為最佳建議。

2、關鍵實施點:

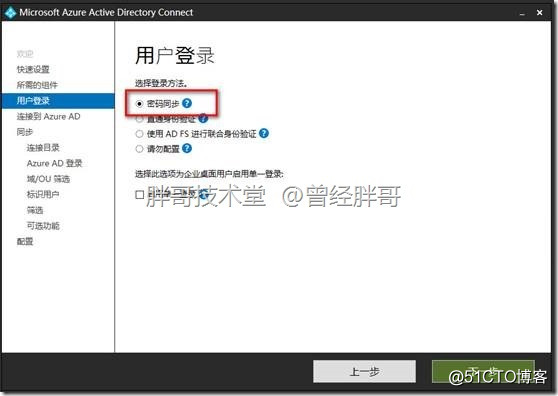

為了實現AAD和WAD同步,必須下載Azure AD Connect,並在企業域環境中進行部署。在安裝部署過程中,“用戶登錄”中應該選擇“密碼同步”。然後,根據向導完成部署操作。

強烈建議:

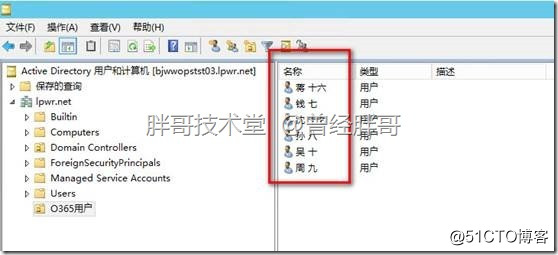

A、應該實現將需要和Office 365整合的用戶賬戶規劃到一個OU中,AAD只同步這個OU,而不是整個AD內容。

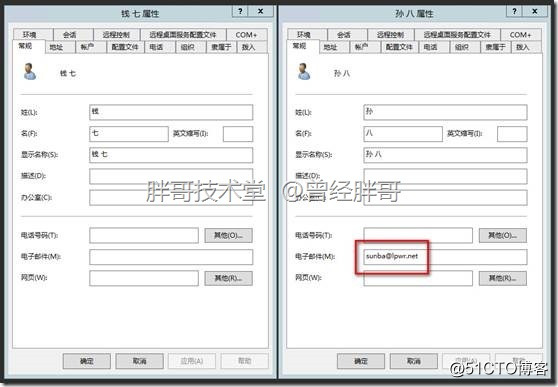

B、用戶名(Alias)需要統一,針對同一用戶,要麽采用WAD中的用戶,要麽采用AAD中的用戶,在進行同步密碼前必須保持雙方相同。

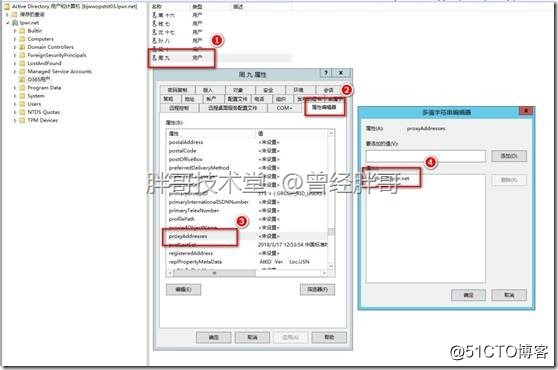

在部署完成後,可以暫時不啟用同步,為了讓WAD用戶和AAD用戶能夠進行管理,最至關重要的一步就是在WAD為用戶指定電子郵件地址,該郵件地址與Office 365中對應用戶的郵件地址相同,這將成為用戶賬戶的映射依據,否則將忽略綁定操作。

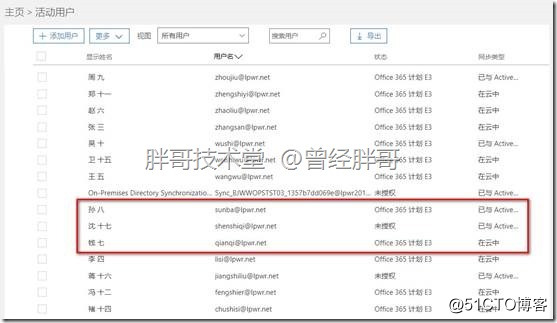

可以看到,在同步後,Office 365的用戶管理中會出現“同步類型”字段,在AAD中的Office 365賬戶被標識為“在雲中”,而與WAD同步的賬號會被標識為“已與Active Directory集成”。

由上圖可以看到,已經在使用Office 365的用戶“錢七”和“孫八”,由於在進行AAD同步之前,“孫八”的WAD賬戶中指定了“電子郵件”,且該定義和Office 365中“孫八”的郵箱用戶相同,所以被自動關聯,成為與AD集成賬戶。而“錢七”的WAD賬戶中,未作“電子郵件”指定,但由於Office 365已經有了“錢七”這個賬戶,所以在同步後AAD不會新建該賬戶,也不會對已有“錢七”賬戶進行AD集成。

對於另一個“沈十七”的賬戶,由於之前並未在Office 365中創建,但是在WAD的指定同步OU下存在,因此被同步AAD中,成為Office 365的新建用戶。後續只需要為該用戶分配Office 365訂閱授權即可讓其使用Office 365服務。

3、一些建議:

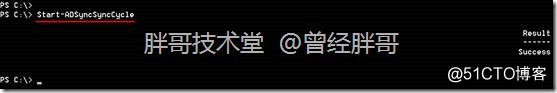

首先,在操作的時候可能會發現Azure AD的同步延遲極大,容易引起兩邊賬號信息不同步的情況。因此,需要在部署Azure AD Connect的服務器上,通過PowerShell命令執行手動同步。

Start-ADSyncSyncCycle

其次,已與Active Directory同步的Office 365賬戶,其賬戶屬性應該是在企業內部的Windows活動目錄中進行設置和修改,如密碼,添加更多的收件地址或修改答復地址。

易寶典——玩轉O365中的EXO服務 之三十八 如何實現現有O365用戶郵箱與現有域用戶便捷集成