磁碟加密

阿新 • • 發佈:2018-11-22

1.對磁碟進行加密

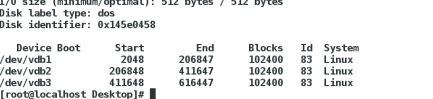

1.首先,我們可以看到當前主機中裝置/dev/vdb有3個分割槽:

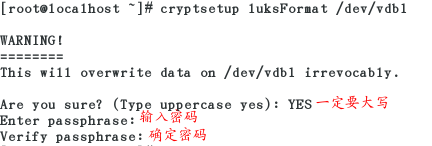

2.選擇對分割槽/dev/vdb1進行加密

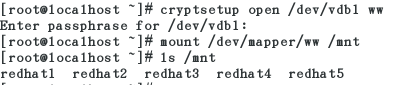

cryptsetup luksFormat /dev/vdb1

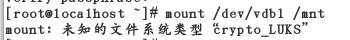

我們可以看到,當加密操作完成後,已經“上鎖”的磁碟是不能直接掛載的,若要對磁碟進行掛載,必須先將“鎖”開啟

2.使用加密磁碟

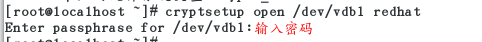

1.開啟加密磁碟

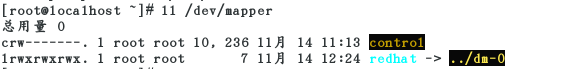

開啟後,我們在/dev/mapper中可以看到虛擬裝置redhat:

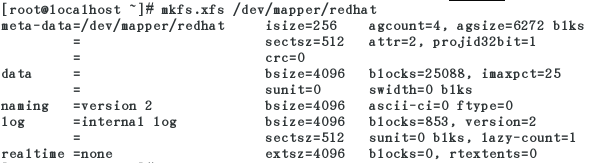

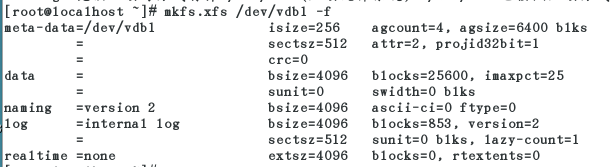

2.給磁碟新增檔案系統

mkfs.xfs /dev/mapper/redhat

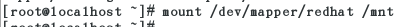

3.掛載裝置

現在,我們就可以正常的使用此裝置進行讀寫

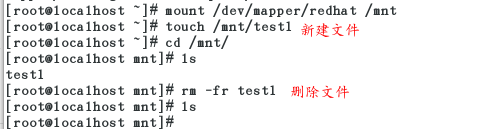

此時,我們在此裝置上新建檔案

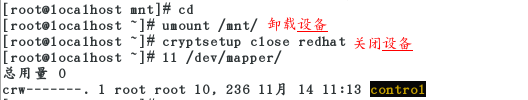

4.解除安裝並關閉裝置

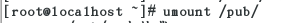

先將裝置解除安裝,再關閉

1.解除安裝裝置

umount /mnt/

2.關閉裝置

cryptsetup close redhat

edhat就是我們在開啟時指定的虛擬裝置

關閉後,我們可以看到,/dev/mapper中,虛擬裝置redhat消失,在下次開啟加密裝置時,由我們指定新的虛擬裝置:

5.重新開啟掛載發現儲存在裝置中的檔案依然存在

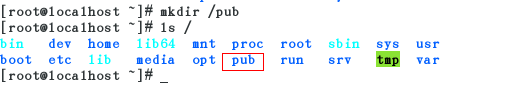

3.加密磁碟開機自動掛載

首先,我們建立/pub目錄用來永久掛載加密磁碟

1.開機自動掛載

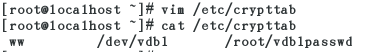

2.設定虛擬裝置與真實裝置的對映

vim /etc/crypttab ww /dev/vdb1 /root/vdb1passwd 虛擬裝置 真實裝置 校驗檔案 ##表示:真實裝置通過此校驗檔案成功後建立此虛擬裝置

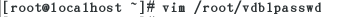

3.建立校驗檔案

指定了/root/vdb1passwd為校驗檔案,但是此檔案中系統並不存在。所以需要自己建立此檔案,並再此檔案中寫入磁碟密碼

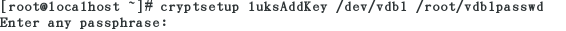

4.為加密的裝置新增密碼校驗檔案

此檔案與裝置聽不存在聯絡,因此還需讓這兩者建立聯絡

cryptsetup luksAddKey /dev/vdb1 /root/vdb1passwd ##指定此加密裝置的校驗檔案為/root/vdb1passwd

重啟後,我們可以看到裝置自動掛載

5.刪除加密裝置

刪除裝置的過程即是刪除我們對裝置做的所有更改

1.刪除自動掛載檔案中的內容

vim /etc/fstab

2.刪除/etc/crypttab中的內容

vim /etc/crypttab

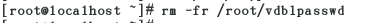

3.刪除校驗檔案

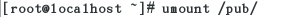

4.解除安裝裝置

5.關閉裝置

6.格式化裝置

此時,此裝置就變為一個普通的裝置