簡述IPSE-VPN實驗

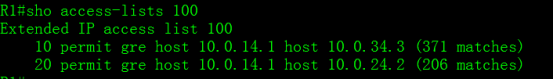

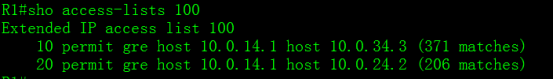

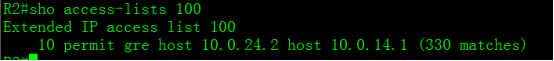

實驗一:簡單的DM-VPN連用 第一步:定義感興趣流量:

第一步:定義感興趣流量: 此時定義的為雙方公網地址(最終公網封裝在最前邊)

第一階段:1)協商生成SA(安全關聯,是一個數據庫列表)

該SA用於儲存在建立隧道時如何對協商資料進行處理

兩端裝置定義相同的資料庫—如何加工協商資料;

從第一個發出的協商資料開始就按照規則加工,若對端的規則一致將 可以完 全解讀;之後進入下一階段;

此時定義的為雙方公網地址(最終公網封裝在最前邊)

第一階段:1)協商生成SA(安全關聯,是一個數據庫列表)

該SA用於儲存在建立隧道時如何對協商資料進行處理

兩端裝置定義相同的資料庫—如何加工協商資料;

從第一個發出的協商資料開始就按照規則加工,若對端的規則一致將 可以完 全解讀;之後進入下一階段;

2)確定模式 —主要模式 積極模式

主要模式—進入第二階段----site -to –site

積極模式—先進入第1.5階段–easy

2)確定模式 —主要模式 積極模式

主要模式—進入第二階段----site -to –site

積極模式—先進入第1.5階段–easy

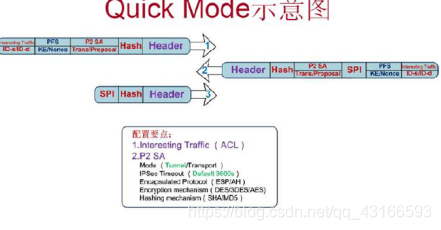

第二階段:協商傳輸資料時,如何處理使用者流量;同時再生產一個SA

兩端的兩個資料庫必須完全一致;第一階段的SA 用於記錄協商時對流量的加密、校驗的等演算法;第二階段的SA用於記錄如何對使用者流量進入加密、校驗,選擇ESP還是AH等演算法;

ESP/AH都是用於處理使用者流量的協議;ESP協議可以對流量進行加密和校驗,AH協議只能進行校驗不能進行加密;主要使用ESP;但ESP僅可以保證私密性和完整性;故無論選擇ESP還是AH,要保證資料的不可否認性和源認證均必須使用共享祕鑰或者數字簽名;

兩端的兩個資料庫必須完全一致;第一階段的SA 用於記錄協商時對流量的加密、校驗的等演算法;第二階段的SA用於記錄如何對使用者流量進入加密、校驗,選擇ESP還是AH等演算法;

ESP/AH都是用於處理使用者流量的協議;ESP協議可以對流量進行加密和校驗,AH協議只能進行校驗不能進行加密;主要使用ESP;但ESP僅可以保證私密性和完整性;故無論選擇ESP還是AH,要保證資料的不可否認性和源認證均必須使用共享祕鑰或者數字簽名;

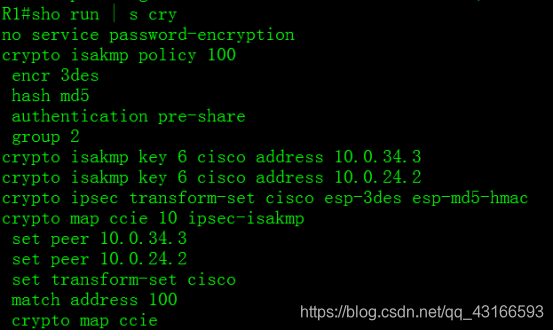

第一階段: crypto isakmp policy 100 //建立isakmp SA,序列號10 encr 3des //加密演算法 hash md5 //校驗演算法 authentication pre-share //選擇共享祕鑰,也可為數字簽名 group 2 //定義組號,組號為2以上,祕鑰長度為1024以上 crypto isakmp key 6 cisco address 10.0.34.3 //對端ip地址共享祕鑰 crypto isakmp key 6 cisco address 10.0.24.2 第二階段: 定義ipsec SA: crypto ipsec transform-set cisco esp-3des esp-md5-hmac mode tunnel //預設封裝為tunul 定製MAP關聯以上所有引數: crypto map ccie 10 ipsec-isakmp //建立map同時關聯isakmp SA列表10 set peer 10.0.34.3 //關聯共享祕鑰或數字簽名 set peer 10.0.24.2 set transform-set cisco //關聯ipsec SA match address 100 //關聯ACL crypto map ccie

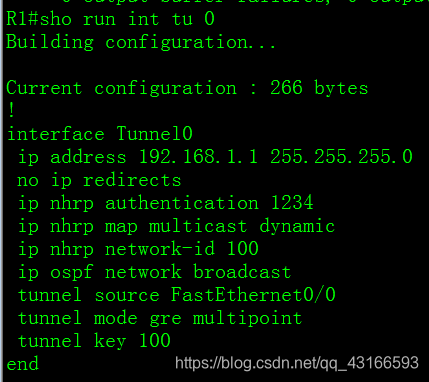

R1配置:

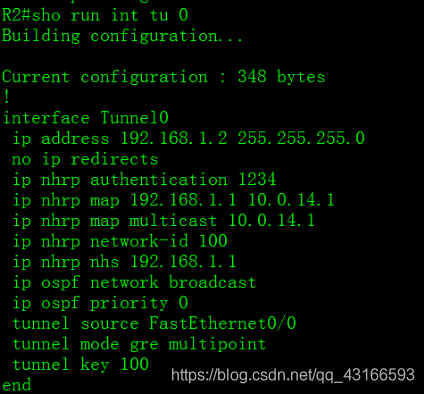

R2的配置:

R2的配置:

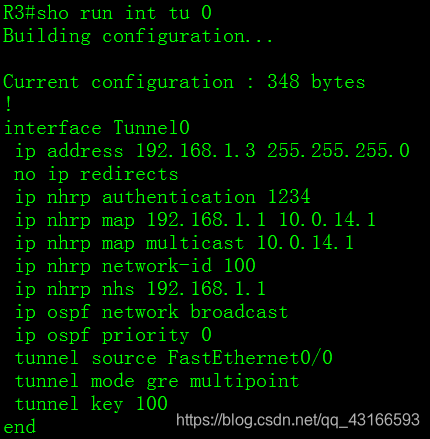

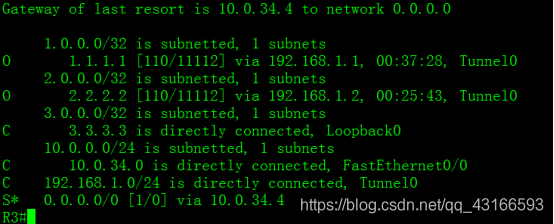

R3的配置:

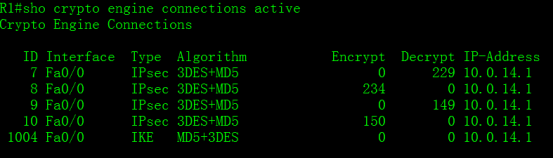

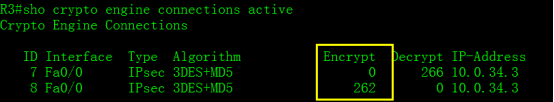

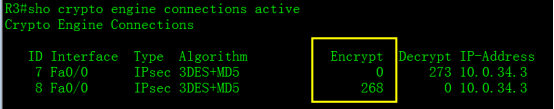

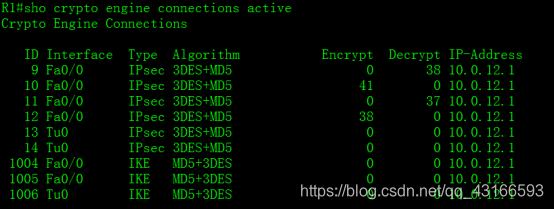

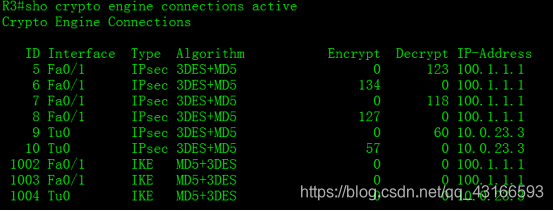

由於運行了ospf自動觸發且週期觸發所以這裡的ENCRYPT位會不斷重新整理;

由於運行了ospf自動觸發且週期觸發所以這裡的ENCRYPT位會不斷重新整理;

實驗二:DM-VPN補充

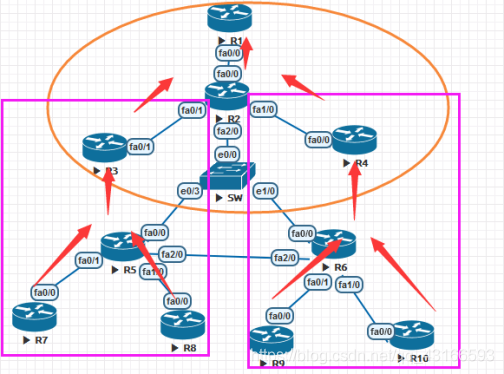

如圖所示:三個框架代表三個DM-VPN,其中(R2、R5、R6為ISP);

R1為R3、R4的hub端,R3為R7、R8的hub端,R4為R9、R10的hub端;

最終要求R8-》R9為一跳;

簡述nhrp重定向原理:當開啟第三階段時,R8不但請求tunle口和公網對應的nhrp對映,還有請求目的網址對應公網的nhrp對映,R8會向它的R3hub端請求,但是R3並沒有對映關係,於是R3轉發給R1,R1也沒有,R1又轉發給R4,R4也沒有,R4又發給R9,最終R9一查nhrp對映表發現存在請求的對映關係,於是R9將對應的對映關係傳送給R4,R4—》R1—》R3—》R8,所以第一次訪問需要繞一圈,第二次因為R8有了R9的nhrp對映關係,所以一跳就達。

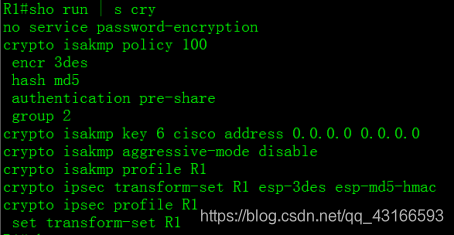

在此之上進行IPSEC的資料保護(我們以左半部分為例子檢視右半部相似其中R1為名字可以隨意定義這裡只是方便):

R1配置及路由:

如圖所示:三個框架代表三個DM-VPN,其中(R2、R5、R6為ISP);

R1為R3、R4的hub端,R3為R7、R8的hub端,R4為R9、R10的hub端;

最終要求R8-》R9為一跳;

簡述nhrp重定向原理:當開啟第三階段時,R8不但請求tunle口和公網對應的nhrp對映,還有請求目的網址對應公網的nhrp對映,R8會向它的R3hub端請求,但是R3並沒有對映關係,於是R3轉發給R1,R1也沒有,R1又轉發給R4,R4也沒有,R4又發給R9,最終R9一查nhrp對映表發現存在請求的對映關係,於是R9將對應的對映關係傳送給R4,R4—》R1—》R3—》R8,所以第一次訪問需要繞一圈,第二次因為R8有了R9的nhrp對映關係,所以一跳就達。

在此之上進行IPSEC的資料保護(我們以左半部分為例子檢視右半部相似其中R1為名字可以隨意定義這裡只是方便):

R1配置及路由:

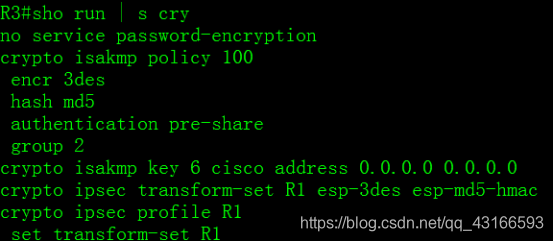

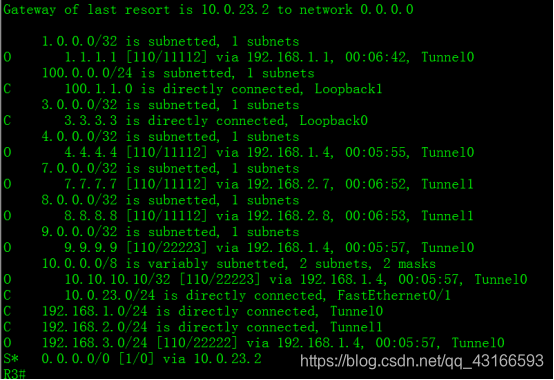

R3配置及路由:

R3配置及路由:

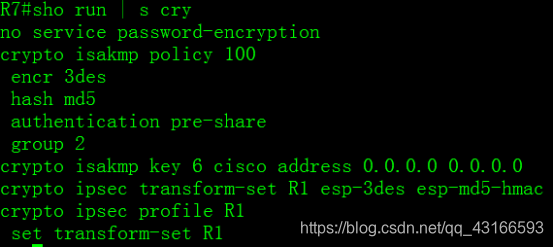

R7配置及路由:

R7配置及路由:

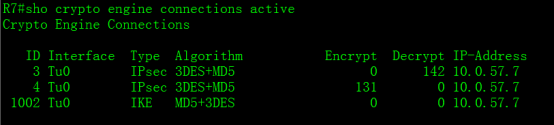

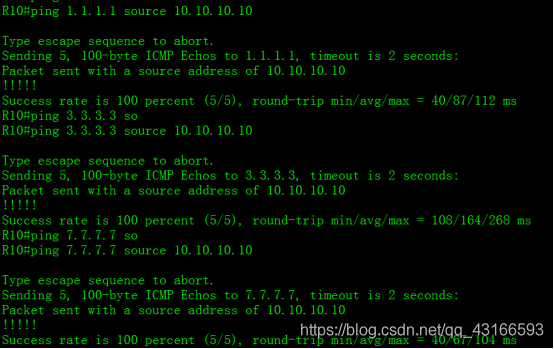

結果(以左邊R10為源測試):

結果(以左邊R10為源測試): 這裡可以有兩種方式進行IPSEC的保護操作:

第一種為傳統方式:第一階段+第二階段(如第一個實驗)

第二種為cisco特有方式:SVTI的配置方式(如第二個實驗)

這裡可以有兩種方式進行IPSEC的保護操作:

第一種為傳統方式:第一階段+第二階段(如第一個實驗)

第二種為cisco特有方式:SVTI的配置方式(如第二個實驗)