CTF實驗吧-登陸一下好嗎??【false SQL注入】

第一次見到這個,首先的想法自然是or,還有bp看看有沒有什麼可能存在flag的地方,思考許久,實在想不到,參考了大佬們的write up

思路都是

admin-> ‘=’ password-> '=' 不難猜到資料庫存取資料時語句為$sql = “select user from flag where user=’\$_POST[‘user’]’ and password=’\$_POST[‘password’]’”;大佬們對此的解釋為:$sql = “select user from flag where user=’‘=’’ and password=’‘=’‘”;

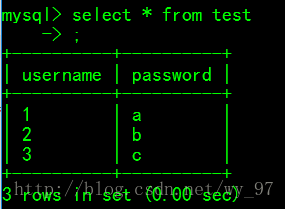

$sql = “select user from flag where 1 and 1”;對於這個地方還是有點難以理解,自己在本地mysql資料庫建立了一個test,進行了一些測試: 這是test表內的內容:

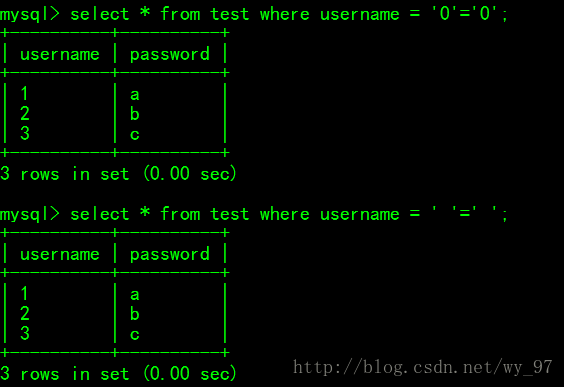

然後對題解內容進行了程式碼測試,除了圖示兩種,其他均返回空:

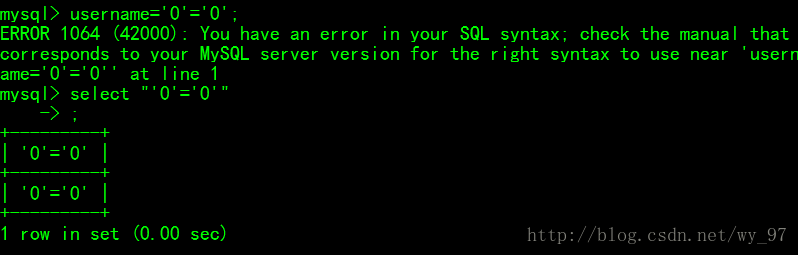

本來想將‘ ’=‘ ’這種返回值打印出來看看究竟是啥,可是select並不支援:

增加:參考資料http://bobao.360.cn/learning/detail/3804.html 很詳細

相關推薦

CTF實驗吧-登陸一下好嗎??【false SQL注入】

第一次見到這個,首先的想法自然是or,還有bp看看有沒有什麼可能存在flag的地方,思考許久,實在想不到,參考了大佬們的write up 思路都是 admin-> ‘=’ password-

實驗吧登陸一下好嗎 WP

登陸一下好嗎??(http://www.shiyanbar.com/ctf/1942) username= 1’=’0 password= 1’=’0 或者 username=what’=’ password=what’=’ 或者 username:admi

實驗吧Web-中-登陸一下好嗎??

題目上說:不要懷疑,我已經過濾了一切,還再逼你注入,哈哈哈哈哈! 可以試試,只要是輸入的關鍵字都被過濾了,雙寫也被過濾掉了。 用萬能密碼發現,or被過濾掉了。 這裡用到的是admin為:'=',密碼為:'='。 原理就是用的SQL語句的查詢。 內部的查詢語句: $sql

web——ctf (登陸一下好嗎??)

登陸一下好嗎?? 不要懷疑,我已經過濾了一切,還再逼你注入,哈哈哈哈哈!flag格式:ctf{xxxx} 1:首先看原始碼。<html> <meta charset="utf-8"> <head> <

登陸一下好嗎

Sql注入,username=pcat’=’&password=pcat’=’ 提交後變成了:username=’pcat’=” AND password=’pcat’=” 巧妙的構造了連個萬能鑰匙,主要利用了引號的錯位,多個等號,已經一下的知識點:

【實驗吧】CTF_Web_登錄一下好嗎?

log pla col password 發現 登錄 -- bold 源代碼 實驗吧CTF---Web篇 1. 打開登錄地址(http://ctf5.shiyanbar.com/web/wonderkun/web/index.html),發現為一個登錄界面,第一想到的是

實驗吧WP(web部分)【登入一下好嗎,who are you, 因缺思汀的繞過,簡單的sql注入之3】【不想更新實驗吧了,伺服器太差】

六. 登入一下好嗎?通過這道題提示下寄幾:不是所有有關sql語句的注入都要報庫名錶名欄位名!!!首先開啟這道題,是倆輸入框,輸入1和1有回顯,輸入union等字元會不顯示,想著應該是回顯注入此時應自動腦補sql語句:select * from user where usern

CTF實驗吧-上傳繞過【0x00截斷】

原題內容:bypass the upload格式:flag{}得到返回:<% path="upfiles/picture/" file="20121212.jpg" upfilename=path & file '最後的上傳地址 %> upfilename即

CTF實驗吧-WEB專題-5

1.上傳繞過 題解題目說是繞過,那就繞過吧,發現,上傳除了php檔案外會報需要傳php檔案,而傳php檔案則會報必須上傳.jpg這些圖片檔案,那就從上傳漏洞開始吧,一般常見的上傳漏洞就是截斷了,是0x00資料會截斷後續資料,當資料為abc.php0x001.jpg時

CTF-實驗吧-Flash14

題目來源www.shiyanbar.com/ctf/1946:點選開啟連結 根據這串數字和評論的暗示得知這是閃電俠裡面的5*5矩陣加密。

CTF實驗吧-WEB專題-6

分享一下我老師大神的人工智慧教程!零基礎,通俗易懂!http://blog.csdn.net/jiangjunshow 也歡迎大家轉載本篇文章。分享知識,造福人民,實現我們中華民族偉大復興!

CTF實驗吧-WEB專題-1

分享一下我老師大神的人工智慧教程!零基礎,通俗易懂!http://blog.csdn.net/jiangjunshow 也歡迎大家轉載本篇文章。分享知識,造福人民,實現我們中華民族偉大復興!

CTF實驗吧-WEB專題-4

分享一下我老師大神的人工智慧教程!零基礎,通俗易懂!http://blog.csdn.net/jiangjunshow 也歡迎大家轉載本篇文章。分享知識,造福人民,實現我們中華民族偉大復興!

實驗吧-看起來有點難【基於sleep的sql注入指令碼】

原題內容: 切,你那水平也就這麼點了,這都是什麼題啊!!! 解題

ctf實驗吧writeup

1.登陸一下好嘛? 不要懷疑,我已經過濾了一切,還再逼你注入,哈哈哈哈哈! flag格式:ctf{xxxx} 根據題設,可以判斷出這是一道有關sql注入的題目,拿到題的第一反應我先嚐試了在url中動手腳,但是點選登入以後URL看不出有可以注入的地方,於是只好老老實

CTF-實驗吧-安全雜項-超級紀念品

題目來源:http://www.shiyanbar.com/ctf/1806點選開啟連結 進入頁面,檢視原始碼發現<!--CTF{here~Annvshen}-->想想這樣如果是答案也不

登陸一下好麼?

這個題過濾了絕大多數東西,然而留下了最關鍵的單引號。 但真只剩下單引號可用了還真搞不定,參考別人wp後學到了兩種方法: (1)雙等號繞過。 假設sql語句如下: select * from user where username='使用者名稱' and password=

CTF實驗吧安全雜項之抓到你了

首先下載連結後,在wireshark中開啟檔案 可以看到檔案。 由題目可知入侵者通過ping進行入侵,因此我們在過濾器中過濾icmp包。發現只有5條。 題目還有是16位元組,我們可以看到只有第一個資料包的大小與其他四個資料包大小不一樣,剛好少了16個位元組。 點選

洛谷 P1426 小魚會有危險嗎【模擬/題意理解】

這一 space hid onclick 數據 display play ron 一次 題目描述 有一次,小魚要從A處沿直線往右邊遊,小魚第一秒可以遊7米,從第二秒開始每秒遊的距離只有前一秒的98%。有個極其邪惡的獵人在距離A處右邊s米的地方,安裝了一個隱蔽的探測器,

和Leo一起做愛線段樹的好孩子【九校2D1T3】優美序列

Lxy養了N頭奶牛,他把N頭奶牛用1..N編號,第i頭奶牛編號為i。為了讓奶牛多產奶,每天早上他都會讓奶牛們排成一排做早操。奶牛們是隨機排列的。在奶牛排列中,如果一段區間[L,R]中的數從小到大排列後是連續的,他認為這段區間是優美的。比如奶牛排列為:(3, 1, 7, 5, 6, 4, 2),區