檔案上傳漏洞—副檔名繞過

預備知識

利用上傳漏洞可以直接得到webshell,危害非常高導致該漏洞的原因在於程式碼作者沒有對訪客提交的資料進行檢驗或者過濾不嚴,可以直接提交修改過的資料繞過副檔名的檢驗。

實驗目的

通過修改檔名,繞過黑名單,上傳一句話木馬,拿到webshell

實驗工具

一句話木馬、中國菜刀

實驗環境

伺服器一臺(Windows Server 2003)客戶機一臺(Windows Server 2003)

實驗步驟

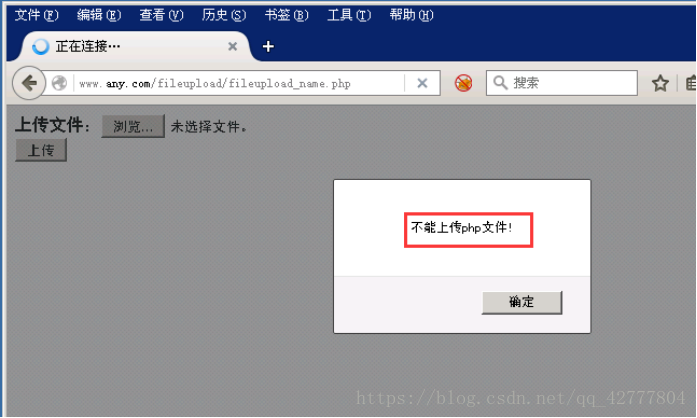

第一步:開啟上傳介面127.0.0.1/fileupload/fileupload_name.php,上傳事前準備好的一句話木馬PHP.php,彈出“不能上傳php檔案”的提示,猜測是通過客戶端黑名單來限制上傳檔案的型別

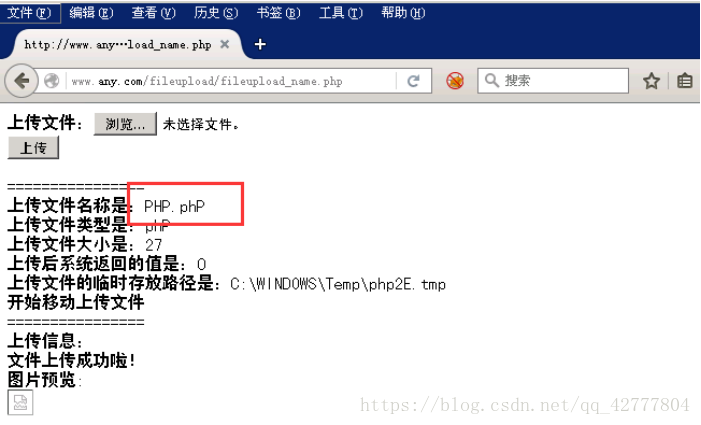

第二步:修改檔名為PHP.phP,再次上傳,成功

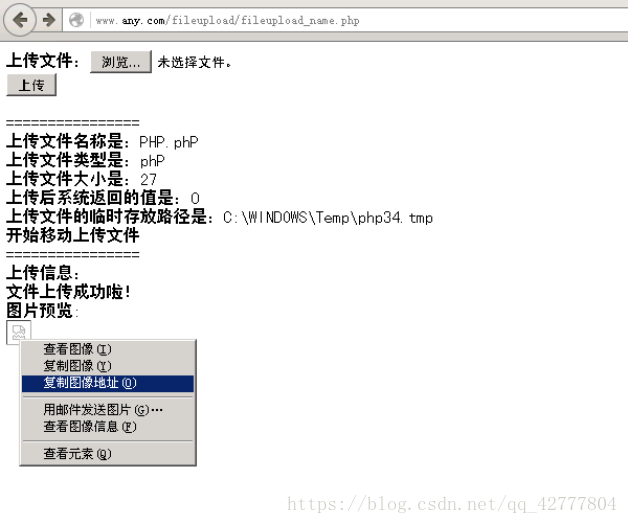

第三步:圖片預覽下方的縮圖,右鍵-複製影象地址

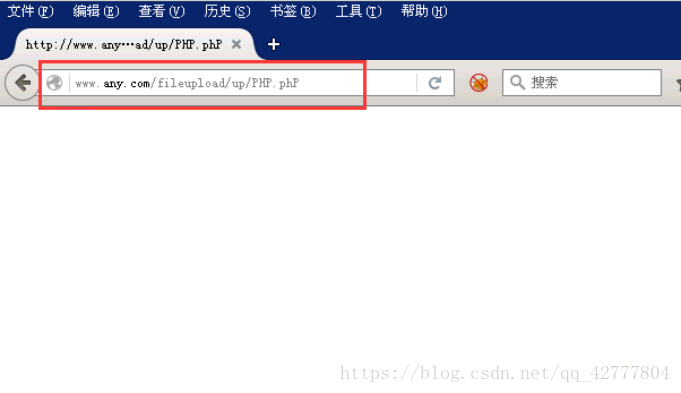

第四步:在【中國菜刀】工具內輸入圖片絕對路徑,以及密碼’123’,確認木馬型別,成功拿到webshell

相關推薦

檔案上傳漏洞—副檔名繞過

預備知識 利用上傳漏洞可以直接得到webshell,危害非常高導致該漏洞的原因在於程式碼作者沒有對訪客提交的資料進行檢驗或者過濾不嚴,可以直接提交修改過的資料繞過副檔名的檢驗。 實驗目的 通過修改檔名,繞過黑名單,上傳一句話木馬,拿到webshell 實驗工具 一句

檔案上傳漏洞繞過技巧

檔案上傳漏洞繞過技巧 一、檔案上傳漏洞介紹 通常web 站點會有使用者註冊功能,而當用戶登入之後大多數情況下都會存在類似頭像上傳、附件上傳一類的功能,這些功能點往往存在上傳驗證方式不嚴格的安全缺陷,是在web 滲透中非常關鍵的突破口,只要經過仔細測試分析來繞過上傳驗證機制,往往會造成被攻擊

檔案上傳漏洞(繞過姿勢) 轉載防丟失

轉載自 https://thief.one/2016/09/22/%E4%B8%8A%E4%BC%A0%E6%9C%A8%E9%A9%AC%E5%A7%BF%E5%8A%BF%E6%B1%87%E6%80%BB-%E6%AC%A2%E8%BF%8E%E8%A1%A

檔案上傳漏洞繞過手段

檔案上傳漏洞的成因:1.伺服器的錯誤配置2.開源編碼器漏洞3.本地上傳上限制不嚴格被繞過4.伺服器端過濾不嚴格被繞過常見上傳檢測流程2.檔案上傳漏洞的危害(1)網站被控制(2)伺服器淪陷(3)同伺服器的其他網站淪陷3.客戶端驗證檢測可以看到客戶端程式碼中使用了javascri

檔案上傳漏洞(繞過姿勢)

檔案上傳漏洞可以說是日常滲透測試用得最多的一個漏洞,因為用它獲得伺服器許可權最快最直接。但是想真正把這個漏洞利用好卻不那麼容易,其中有很多技巧,也有很多需要掌握的知識。俗話說,知己知彼方能百戰不殆,因此想要研究怎麼防護漏洞,就要了解怎麼去利用。此篇文章主要分

檔案上傳漏洞——JS繞過

預備知識 【BurpSuite】的基本使用 客戶端javascript檢測的原理 【中國菜刀】的基本使用 實驗目的 繞過JavaScript驗證檢測,上傳一句話木馬。-- 實驗工具 BurpSuite、中國菜刀、一句話木馬 實驗環境 伺服器一臺(Window

Java寫檔案時檔名\00或者\0截斷BUG導致的檔案上傳漏洞及修復

Java在上面兩種環境寫檔案時,會因為\00截斷而無法正確為新生成的檔案命名。比如使用者需要的使用者名稱abc.jsp .jpg,但經過00截斷後,生成的檔案的名稱變為abc.jsp , 因此我們在涉及到上傳的檔名沒更改名稱或者可自定義目錄的時候加以利用 測試環境: 1

文字檔案上傳漏洞[任意.繞過.解析]

首先我們來普及一下幾個知識點,嘿嘿!! 什麼是檔案上傳漏洞? 檔案上傳漏洞是指由於程式設計師在對使用者檔案上傳部分的控制不足或者處理缺陷,而導致的使用者可以越過其本身許可權向伺服器上上傳可執行的動態指令碼檔案。這裡上傳的檔案可以是木馬,病毒,惡意指令碼或者WebShell等。這種攻擊方式是

17.[CVE-2017-12615]Tomcat任意檔案上傳漏洞

【CVE-2017-12615】 Tomcat任意檔案上傳漏洞 首先先貼出wooyun上的一個案例:http://wooyun.jozxing.cc/static/bugs/wooyun-2015-0107097.html 看到這個漏洞讓我想到了IIS6.0任意檔案上傳的漏洞,不過現在大多都用工具,比如I

fckeditor 2 6 4 任意檔案上傳漏洞

分享一下我老師大神的人工智慧教程!零基礎,通俗易懂!http://blog.csdn.net/jiangjunshow 也歡迎大家轉載本篇文章。分享知識,造福人民,實現我們中華民族偉大復興!

FCKeditor connector php任意檔案上傳漏洞

分享一下我老師大神的人工智慧教程!零基礎,通俗易懂!http://blog.csdn.net/jiangjunshow 也歡迎大家轉載本篇文章。分享知識,造福人民,實現我們中華民族偉大復興!

檔案上傳漏洞例項

下面例項都是在墨者學院靶場做的,幾種常見的上傳姿勢 1.結合iis5.x/6.0解析漏洞上傳檔案 先上傳一個asp檔案,抓包看看返回結果是什麼 由上圖我們可以知道伺服器是iis6.0,接下來我們利用iis6.0解析漏洞來上傳我們的一句話,新增一個asp目錄

Web安全_檔案上傳漏洞_DVWA上傳shell+中國菜刀管理檔案

遠端登陸靶機: 開啟kali命令列 ssh 賬號@地址 輸入密碼 成功連線 這時就可以輸入命令對靶機進行操作,如檢視、刪除檔案、進入目錄等等 如這裡進入靶機裡DVWA上傳檔案目錄處檢視所上傳的檔案: 可以檢視到有四個檔案,可以進行刪除(這裡刪除php字尾的檔

web安全(6)-- 檔案上傳漏洞

1.1 漏洞描述 上傳漏洞這個顧名思義,就是攻擊者通過上傳木馬檔案,直接得到WEBSHELL,危害等級超級高,現在的入侵中上傳漏洞也是常見的漏洞。 導致該漏洞的原因在於程式碼作者沒有對訪客提交的資

web服務端安全---檔案上傳漏洞

1、簡述 檔案上傳漏洞是指使用者上傳了一個可執行的指令碼檔案,並通過此指令碼檔案獲得了執行服務端命令的能力。這種攻擊方式是最直接和有效的,而且網際網路中我們經常會用到檔案上傳功能,它本身是沒有問題的,正常的業務需求,可是檔案上傳後伺服器如果不能安全有效的處理或解釋檔案,往往會造成嚴重的後果。 常見的安

【程式碼審計】CLTPHP_v5.5.3 前臺任意檔案上傳漏洞分析

0x00 環境準備 CLTPHP官網:http://www.cltphp.com 網站原始碼版本:CLTPHP內容管理系統5.5.3版本 程式原始碼下載:https://gitee.com/chichu/cltphp 預設後臺地址: http://127.0.0.1/admin/log

PHP任意檔案上傳漏洞(CVE-2015-2348)

安全研究人員今天釋出了一箇中危漏洞——PHP任意檔案上傳漏洞(CVE-2015-2348)。 在上傳檔案的時候只判斷檔名是合法的檔名就斷定這個檔案不是惡意檔案,這確實會導致其他安全問題。並且在這種情況下,在你自己的檔案中檢查漏洞很不現實,因為這個漏洞可以繞過你對檔名字尾、檔案型別(Content-Typ

PHP漏洞全解—————9、檔案上傳漏洞

本文主要介紹針對PHP網站檔案上傳漏洞。由於檔案上傳功能實現程式碼沒有嚴格限制使用者上傳的檔案字尾以及檔案型別,導致允許攻擊者向某個可通過 Web 訪問的目錄上傳任意PHP檔案,並能夠將這些檔案傳遞給 PHP直譯器,就可以在遠端伺服器上執行任意PHP指令碼,即檔案上傳漏洞。 一套web應用程式,一般都會提供

web安全之檔案上傳漏洞攻擊與防範方法

一、 檔案上傳漏洞與WebShell的關係 檔案上傳漏洞是指網路攻擊者上傳了一個可執行的檔案到伺服器並執行。這裡上傳的檔案可以是木馬,病毒,惡意指令碼或者WebShell等。這種攻擊方式是最為直接和有效的,部分檔案上傳漏洞的利用技術門檻非常的低,對於攻擊者來說很容易實施。 檔案上傳漏洞本身就是一

檔案上傳漏洞靶場:upload-labs安裝及第一關教程

注:本文僅供學習使用,請勿用於非法操作,後果與作者無關!!! 一、簡介 upload-labs是一個使用php語言編寫的,專門收集滲透測試過程中遇到的各種上傳漏洞的靶場。旨在幫助大家對上傳漏洞有一個全面的瞭解。目前一共19關,每一關都包含著不同上傳方式。 二、安裝 upload-labs 由於uplo