檔案上傳漏洞繞過手段

阿新 • • 發佈:2018-12-23

檔案上傳漏洞的成因:1.伺服器的錯誤配置2.開源編碼器漏洞3.本地上傳上限制不嚴格被繞過4.伺服器端過濾不嚴格被繞過常見上傳檢測流程

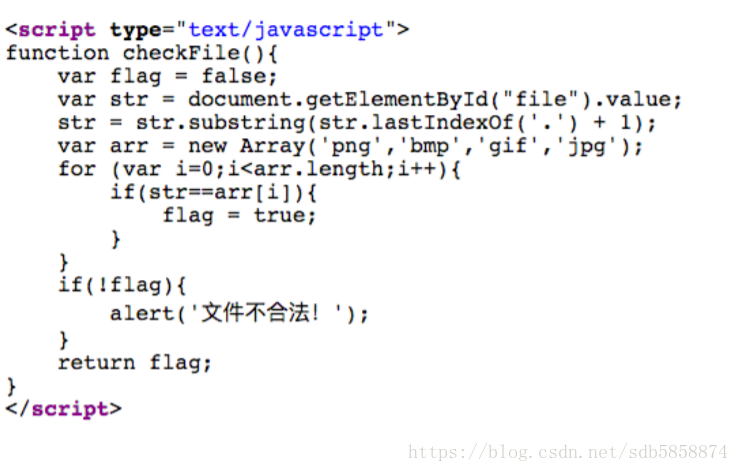

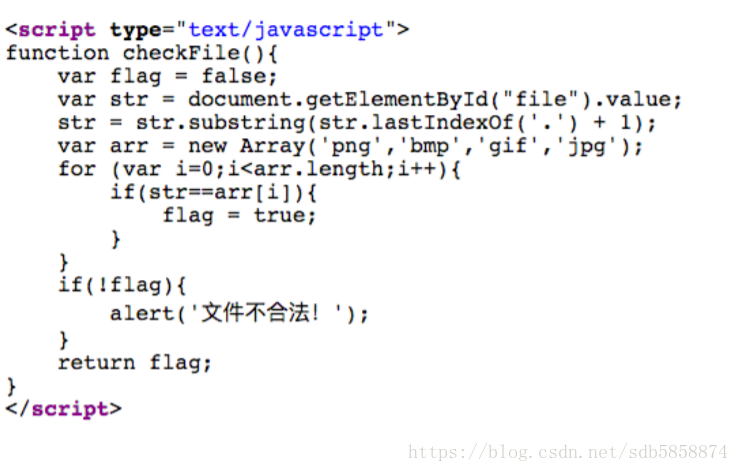

2.檔案上傳漏洞的危害(1)網站被控制(2)伺服器淪陷(3)同伺服器的其他網站淪陷3.客戶端驗證檢測 可以看到客戶端程式碼中使用了javascript語言進行了簡單的檔案字尾名判斷這個時候我們只需要將本機瀏覽器的javascript模組禁用就可以使該段程式碼不被解析執行。在火狐瀏覽器中,在

可以看到客戶端程式碼中使用了javascript語言進行了簡單的檔案字尾名判斷這個時候我們只需要將本機瀏覽器的javascript模組禁用就可以使該段程式碼不被解析執行。在火狐瀏覽器中,在 URL這裡輸入about:config

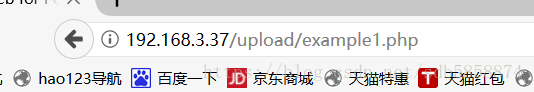

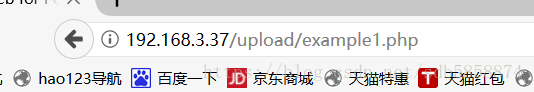

URL這裡輸入about:config 把JavaScript改為false伺服器端MIME繞過MIME檢測的是資料包content-type欄位。常見的圖片格式的MIME型別有以下 幾種型別:PNG影象:image/png GIF圖形: image/gif JPG圖形:image/jpeg

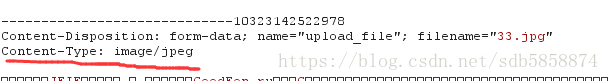

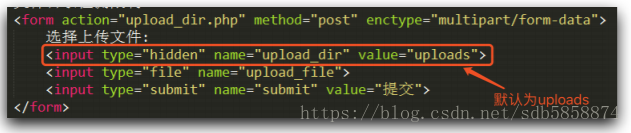

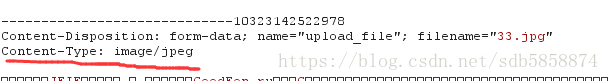

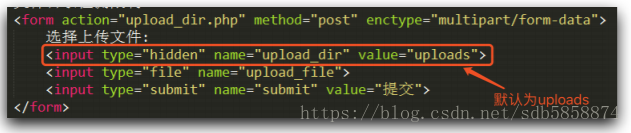

把JavaScript改為false伺服器端MIME繞過MIME檢測的是資料包content-type欄位。常見的圖片格式的MIME型別有以下 幾種型別:PNG影象:image/png GIF圖形: image/gif JPG圖形:image/jpeg 伺服器段目錄檢測繞過在檔案上傳時,有的程式允許使用者將檔案放到指定的目錄中,如果指定目錄存在就將檔案寫 入目錄,不存在則先建立目錄,然後寫入。關鍵程式碼如下:

伺服器段目錄檢測繞過在檔案上傳時,有的程式允許使用者將檔案放到指定的目錄中,如果指定目錄存在就將檔案寫 入目錄,不存在則先建立目錄,然後寫入。關鍵程式碼如下:

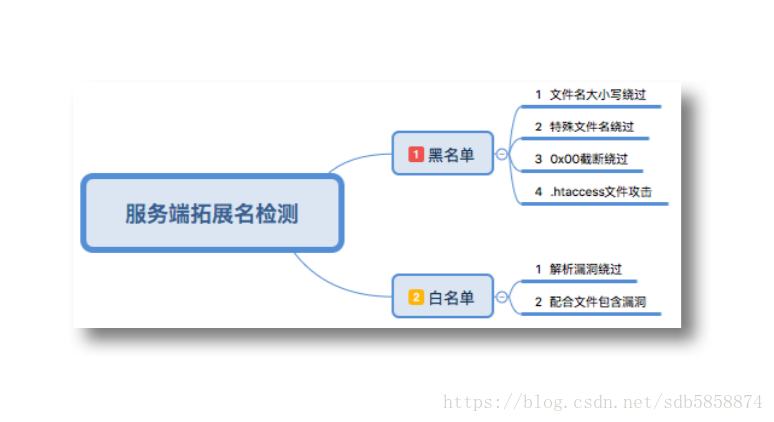

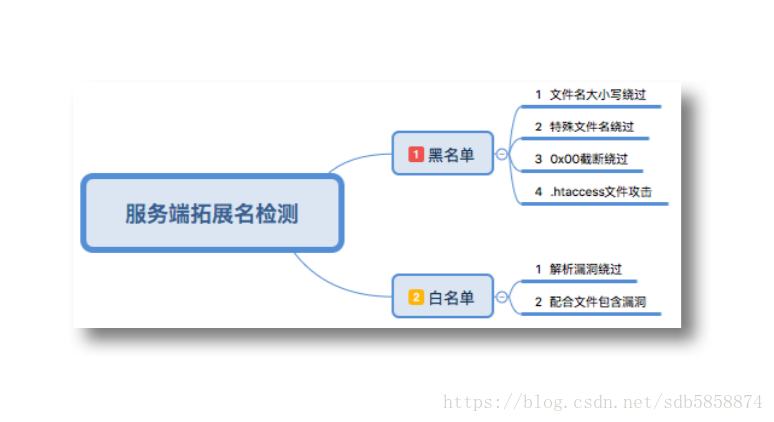

伺服器端副檔名檢測繞過伺服器端字尾名檢測繞過腦圖

伺服器端副檔名檢測繞過伺服器端字尾名檢測繞過腦圖 黑名單繞過辦法:1.檔名大小寫繞過:pHp,AsP2.特殊檔名繞過 在Windows下有一個特性就是如果檔案字尾以點‘.’或者空格‘ ’結尾的字尾 名時,系統在儲存檔案時會自動去除點和空格。但要注意 Unix/Linux 系統沒有 這個特性。因為有些伺服器端的字尾名檢測是取檔名最後一個.後面的字串,拿這個字串與黑名單列表對比3. 0x00截斷繞過檔名字尾有一個%00位元組,可以截斷某些函式對檔名的判斷。在許多語言函 數中,處理字串的函式中0x00被認為是終止符例如: 網站上傳函式處理xxx.asp%00.jpg時,首先後綴名是合法的jpg格式,可以 上傳,在儲存檔案時,遇到%00字元丟棄後面的 .jpg,檔案字尾最終儲存的字尾 名為xxx.asp4 .htaccess檔案攻擊

黑名單繞過辦法:1.檔名大小寫繞過:pHp,AsP2.特殊檔名繞過 在Windows下有一個特性就是如果檔案字尾以點‘.’或者空格‘ ’結尾的字尾 名時,系統在儲存檔案時會自動去除點和空格。但要注意 Unix/Linux 系統沒有 這個特性。因為有些伺服器端的字尾名檢測是取檔名最後一個.後面的字串,拿這個字串與黑名單列表對比3. 0x00截斷繞過檔名字尾有一個%00位元組,可以截斷某些函式對檔名的判斷。在許多語言函 數中,處理字串的函式中0x00被認為是終止符例如: 網站上傳函式處理xxx.asp%00.jpg時,首先後綴名是合法的jpg格式,可以 上傳,在儲存檔案時,遇到%00字元丟棄後面的 .jpg,檔案字尾最終儲存的字尾 名為xxx.asp4 .htaccess檔案攻擊

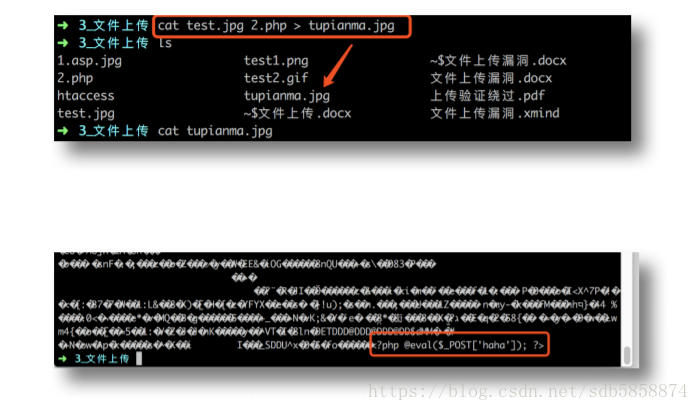

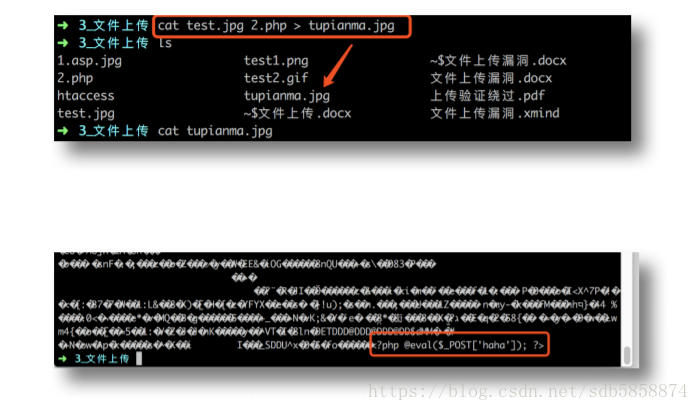

其中第一個/b表示指定以二進位制格式進行復制(合併) 第二個/b表示以什麼樣的格式儲存我們剛剛合併的那個檔案( 用於影象類/聲音類檔案)還有一種引數/a,它表示以ASCII格式複製合併檔案,用於txt等文件類檔案Linux下圖片馬的製作

其中第一個/b表示指定以二進位制格式進行復制(合併) 第二個/b表示以什麼樣的格式儲存我們剛剛合併的那個檔案( 用於影象類/聲音類檔案)還有一種引數/a,它表示以ASCII格式複製合併檔案,用於txt等文件類檔案Linux下圖片馬的製作 當然 >>追加符號也是可以用的檔案幻術頭繞過影象相關的資訊檢測常用getimagesize( )函式。每種型別的圖片內容最開頭會有一個標誌性 的頭部,這個頭部被稱為檔案幻術。常用圖片型別有以下幾類:繞過jpg檔案幻術檢測要在檔案開頭寫上下圖的值

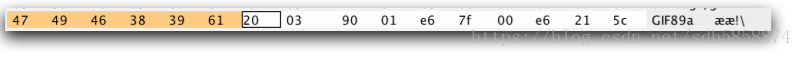

當然 >>追加符號也是可以用的檔案幻術頭繞過影象相關的資訊檢測常用getimagesize( )函式。每種型別的圖片內容最開頭會有一個標誌性 的頭部,這個頭部被稱為檔案幻術。常用圖片型別有以下幾類:繞過jpg檔案幻術檢測要在檔案開頭寫上下圖的值

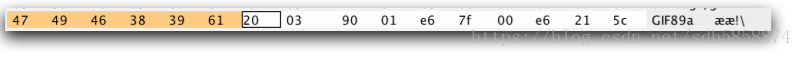

Value = 89 50 4E 47繞過gif檔案幻術檢測要在檔案開頭寫上下圖的值:

Value = 89 50 4E 47繞過gif檔案幻術檢測要在檔案開頭寫上下圖的值: Value = 47 49 46 38 39 61解析漏洞解析漏洞這裡介紹三種:1.Apache解析漏洞2.IIS解析漏洞3.Ngix解析漏洞1.Apache解析漏洞WampServer2.0All Version (WampServer2.0i / Apache 2.2.11) [Success] l WampServer2.1All Version (WampServer2.1e-x32 / Apache 2.2.17) [Success] l Wamp5 All Version (Wamp5_1.7.4 /Apache 2.2.6) [Success] l AppServ 2.4All Version (AppServ - 2.4.9 /Apache 2.0.59) [Success] l AppServ 2.5All Version (AppServ - 2.5.10 /Apache 2.2.8) [Success] l AppServ 2.6All Version (AppServ - 2.6.0 /Apache 2.2.8) [Success]這幾個版本的apache解析漏洞,大家可以自己百度下,按照別的大佬們說的做2. IIS解析漏洞IIS6.0有兩個解析漏洞,一個是如果目錄名包.asp 、.asa、.cer字串,那麼這個目錄下所有的文 件都會按照 asp 去解析。例如: chaoasp/1.jpg因為檔名中有asp字樣,所以該資料夾下的1.jpg檔案開啟時,會按照asp檔案去解析執行另一個是隻要檔名中含有.asp、.asa、.cer會優先按 asp 來解析IIS7.0/7.5是對php解析時有一個類似於Nginx的解析漏洞, 對任意檔名只要在URL後面追加 上字串“/任意檔名.php”就會按照 php 的方式去解析 。例子 : ”http://www.baidu.com/upload/chao/1.jpg/chao.php"這種情況下訪問1.jpg,該檔案就會按照php格式被解析執行3.Nginx解析漏洞一個是對任意檔名,在後面新增/任意檔名.php的解析漏洞,比如原本檔名是 test.jpg, 可以新增為 test.jpg/x.php 進行解析攻擊。一種是對低版本的 Nginx 可以在任意檔名後面新增%00.php例如:127.0.0.1/sql-loads/load/chao.jpg%00.php那麼chao.jpg也就被當作php格式檔案執行nginx 0.5.* [Success] nginx 0.6.* [Success] nginx 0.7 <= 0.7.65 [Success] nginx 0.8 <= 0.8.37 [Success]

Value = 47 49 46 38 39 61解析漏洞解析漏洞這裡介紹三種:1.Apache解析漏洞2.IIS解析漏洞3.Ngix解析漏洞1.Apache解析漏洞WampServer2.0All Version (WampServer2.0i / Apache 2.2.11) [Success] l WampServer2.1All Version (WampServer2.1e-x32 / Apache 2.2.17) [Success] l Wamp5 All Version (Wamp5_1.7.4 /Apache 2.2.6) [Success] l AppServ 2.4All Version (AppServ - 2.4.9 /Apache 2.0.59) [Success] l AppServ 2.5All Version (AppServ - 2.5.10 /Apache 2.2.8) [Success] l AppServ 2.6All Version (AppServ - 2.6.0 /Apache 2.2.8) [Success]這幾個版本的apache解析漏洞,大家可以自己百度下,按照別的大佬們說的做2. IIS解析漏洞IIS6.0有兩個解析漏洞,一個是如果目錄名包.asp 、.asa、.cer字串,那麼這個目錄下所有的文 件都會按照 asp 去解析。例如: chaoasp/1.jpg因為檔名中有asp字樣,所以該資料夾下的1.jpg檔案開啟時,會按照asp檔案去解析執行另一個是隻要檔名中含有.asp、.asa、.cer會優先按 asp 來解析IIS7.0/7.5是對php解析時有一個類似於Nginx的解析漏洞, 對任意檔名只要在URL後面追加 上字串“/任意檔名.php”就會按照 php 的方式去解析 。例子 : ”http://www.baidu.com/upload/chao/1.jpg/chao.php"這種情況下訪問1.jpg,該檔案就會按照php格式被解析執行3.Nginx解析漏洞一個是對任意檔名,在後面新增/任意檔名.php的解析漏洞,比如原本檔名是 test.jpg, 可以新增為 test.jpg/x.php 進行解析攻擊。一種是對低版本的 Nginx 可以在任意檔名後面新增%00.php例如:127.0.0.1/sql-loads/load/chao.jpg%00.php那麼chao.jpg也就被當作php格式檔案執行nginx 0.5.* [Success] nginx 0.6.* [Success] nginx 0.7 <= 0.7.65 [Success] nginx 0.8 <= 0.8.37 [Success]

2.檔案上傳漏洞的危害(1)網站被控制(2)伺服器淪陷(3)同伺服器的其他網站淪陷3.客戶端驗證檢測

可以看到客戶端程式碼中使用了javascript語言進行了簡單的檔案字尾名判斷這個時候我們只需要將本機瀏覽器的javascript模組禁用就可以使該段程式碼不被解析執行。在火狐瀏覽器中,在

可以看到客戶端程式碼中使用了javascript語言進行了簡單的檔案字尾名判斷這個時候我們只需要將本機瀏覽器的javascript模組禁用就可以使該段程式碼不被解析執行。在火狐瀏覽器中,在 URL這裡輸入about:config

URL這裡輸入about:config 把JavaScript改為false伺服器端MIME繞過MIME檢測的是資料包content-type欄位。常見的圖片格式的MIME型別有以下 幾種型別:PNG影象:image/png GIF圖形: image/gif JPG圖形:image/jpeg

把JavaScript改為false伺服器端MIME繞過MIME檢測的是資料包content-type欄位。常見的圖片格式的MIME型別有以下 幾種型別:PNG影象:image/png GIF圖形: image/gif JPG圖形:image/jpeg 伺服器段目錄檢測繞過在檔案上傳時,有的程式允許使用者將檔案放到指定的目錄中,如果指定目錄存在就將檔案寫 入目錄,不存在則先建立目錄,然後寫入。關鍵程式碼如下:

伺服器段目錄檢測繞過在檔案上傳時,有的程式允許使用者將檔案放到指定的目錄中,如果指定目錄存在就將檔案寫 入目錄,不存在則先建立目錄,然後寫入。關鍵程式碼如下:

伺服器端副檔名檢測繞過伺服器端字尾名檢測繞過腦圖

伺服器端副檔名檢測繞過伺服器端字尾名檢測繞過腦圖 黑名單繞過辦法:1.檔名大小寫繞過:pHp,AsP2.特殊檔名繞過 在Windows下有一個特性就是如果檔案字尾以點‘.’或者空格‘ ’結尾的字尾 名時,系統在儲存檔案時會自動去除點和空格。但要注意 Unix/Linux 系統沒有 這個特性。因為有些伺服器端的字尾名檢測是取檔名最後一個.後面的字串,拿這個字串與黑名單列表對比3. 0x00截斷繞過檔名字尾有一個%00位元組,可以截斷某些函式對檔名的判斷。在許多語言函 數中,處理字串的函式中0x00被認為是終止符例如: 網站上傳函式處理xxx.asp%00.jpg時,首先後綴名是合法的jpg格式,可以 上傳,在儲存檔案時,遇到%00字元丟棄後面的 .jpg,檔案字尾最終儲存的字尾 名為xxx.asp4 .htaccess檔案攻擊

黑名單繞過辦法:1.檔名大小寫繞過:pHp,AsP2.特殊檔名繞過 在Windows下有一個特性就是如果檔案字尾以點‘.’或者空格‘ ’結尾的字尾 名時,系統在儲存檔案時會自動去除點和空格。但要注意 Unix/Linux 系統沒有 這個特性。因為有些伺服器端的字尾名檢測是取檔名最後一個.後面的字串,拿這個字串與黑名單列表對比3. 0x00截斷繞過檔名字尾有一個%00位元組,可以截斷某些函式對檔名的判斷。在許多語言函 數中,處理字串的函式中0x00被認為是終止符例如: 網站上傳函式處理xxx.asp%00.jpg時,首先後綴名是合法的jpg格式,可以 上傳,在儲存檔案時,遇到%00字元丟棄後面的 .jpg,檔案字尾最終儲存的字尾 名為xxx.asp4 .htaccess檔案攻擊

其中第一個/b表示指定以二進位制格式進行復制(合併) 第二個/b表示以什麼樣的格式儲存我們剛剛合併的那個檔案( 用於影象類/聲音類檔案)還有一種引數/a,它表示以ASCII格式複製合併檔案,用於txt等文件類檔案Linux下圖片馬的製作

其中第一個/b表示指定以二進位制格式進行復制(合併) 第二個/b表示以什麼樣的格式儲存我們剛剛合併的那個檔案( 用於影象類/聲音類檔案)還有一種引數/a,它表示以ASCII格式複製合併檔案,用於txt等文件類檔案Linux下圖片馬的製作 當然 >>追加符號也是可以用的檔案幻術頭繞過影象相關的資訊檢測常用getimagesize( )函式。每種型別的圖片內容最開頭會有一個標誌性 的頭部,這個頭部被稱為檔案幻術。常用圖片型別有以下幾類:繞過jpg檔案幻術檢測要在檔案開頭寫上下圖的值

當然 >>追加符號也是可以用的檔案幻術頭繞過影象相關的資訊檢測常用getimagesize( )函式。每種型別的圖片內容最開頭會有一個標誌性 的頭部,這個頭部被稱為檔案幻術。常用圖片型別有以下幾類:繞過jpg檔案幻術檢測要在檔案開頭寫上下圖的值

Value = 89 50 4E 47繞過gif檔案幻術檢測要在檔案開頭寫上下圖的值:

Value = 89 50 4E 47繞過gif檔案幻術檢測要在檔案開頭寫上下圖的值: Value = 47 49 46 38 39 61解析漏洞解析漏洞這裡介紹三種:1.Apache解析漏洞2.IIS解析漏洞3.Ngix解析漏洞1.Apache解析漏洞WampServer2.0All Version (WampServer2.0i / Apache 2.2.11) [Success] l WampServer2.1All Version (WampServer2.1e-x32 / Apache 2.2.17) [Success] l Wamp5 All Version (Wamp5_1.7.4 /Apache 2.2.6) [Success] l AppServ 2.4All Version (AppServ - 2.4.9 /Apache 2.0.59) [Success] l AppServ 2.5All Version (AppServ - 2.5.10 /Apache 2.2.8) [Success] l AppServ 2.6All Version (AppServ - 2.6.0 /Apache 2.2.8) [Success]這幾個版本的apache解析漏洞,大家可以自己百度下,按照別的大佬們說的做2. IIS解析漏洞IIS6.0有兩個解析漏洞,一個是如果目錄名包.asp 、.asa、.cer字串,那麼這個目錄下所有的文 件都會按照 asp 去解析。例如: chaoasp/1.jpg因為檔名中有asp字樣,所以該資料夾下的1.jpg檔案開啟時,會按照asp檔案去解析執行另一個是隻要檔名中含有.asp、.asa、.cer會優先按 asp 來解析IIS7.0/7.5是對php解析時有一個類似於Nginx的解析漏洞, 對任意檔名只要在URL後面追加 上字串“/任意檔名.php”就會按照 php 的方式去解析 。例子 : ”http://www.baidu.com/upload/chao/1.jpg/chao.php"這種情況下訪問1.jpg,該檔案就會按照php格式被解析執行3.Nginx解析漏洞一個是對任意檔名,在後面新增/任意檔名.php的解析漏洞,比如原本檔名是 test.jpg, 可以新增為 test.jpg/x.php 進行解析攻擊。一種是對低版本的 Nginx 可以在任意檔名後面新增%00.php例如:127.0.0.1/sql-loads/load/chao.jpg%00.php那麼chao.jpg也就被當作php格式檔案執行nginx 0.5.* [Success] nginx 0.6.* [Success] nginx 0.7 <= 0.7.65 [Success] nginx 0.8 <= 0.8.37 [Success]

Value = 47 49 46 38 39 61解析漏洞解析漏洞這裡介紹三種:1.Apache解析漏洞2.IIS解析漏洞3.Ngix解析漏洞1.Apache解析漏洞WampServer2.0All Version (WampServer2.0i / Apache 2.2.11) [Success] l WampServer2.1All Version (WampServer2.1e-x32 / Apache 2.2.17) [Success] l Wamp5 All Version (Wamp5_1.7.4 /Apache 2.2.6) [Success] l AppServ 2.4All Version (AppServ - 2.4.9 /Apache 2.0.59) [Success] l AppServ 2.5All Version (AppServ - 2.5.10 /Apache 2.2.8) [Success] l AppServ 2.6All Version (AppServ - 2.6.0 /Apache 2.2.8) [Success]這幾個版本的apache解析漏洞,大家可以自己百度下,按照別的大佬們說的做2. IIS解析漏洞IIS6.0有兩個解析漏洞,一個是如果目錄名包.asp 、.asa、.cer字串,那麼這個目錄下所有的文 件都會按照 asp 去解析。例如: chaoasp/1.jpg因為檔名中有asp字樣,所以該資料夾下的1.jpg檔案開啟時,會按照asp檔案去解析執行另一個是隻要檔名中含有.asp、.asa、.cer會優先按 asp 來解析IIS7.0/7.5是對php解析時有一個類似於Nginx的解析漏洞, 對任意檔名只要在URL後面追加 上字串“/任意檔名.php”就會按照 php 的方式去解析 。例子 : ”http://www.baidu.com/upload/chao/1.jpg/chao.php"這種情況下訪問1.jpg,該檔案就會按照php格式被解析執行3.Nginx解析漏洞一個是對任意檔名,在後面新增/任意檔名.php的解析漏洞,比如原本檔名是 test.jpg, 可以新增為 test.jpg/x.php 進行解析攻擊。一種是對低版本的 Nginx 可以在任意檔名後面新增%00.php例如:127.0.0.1/sql-loads/load/chao.jpg%00.php那麼chao.jpg也就被當作php格式檔案執行nginx 0.5.* [Success] nginx 0.6.* [Success] nginx 0.7 <= 0.7.65 [Success] nginx 0.8 <= 0.8.37 [Success]