穿戴式智慧裝置有哪些潛在安全問題 (下)

在上一篇內容中,我們討論了穿戴式只能裝置的分類,接下來我們就進入正題,探討這些裝置可能遭受到的攻擊。

穿戴式智慧裝置可能遭受的攻擊

裝置的型別不同,遭受攻擊的可能性也不同。不法分子對穿戴式智慧裝置進行的攻擊有數種類型,有些會對穿戴者產生實質的威脅,而有些雖然很容易得手,卻不會造成太嚴重的後果。下面,我們就來分析幾種可能的攻擊。

低使用者風險、高可行性的攻擊

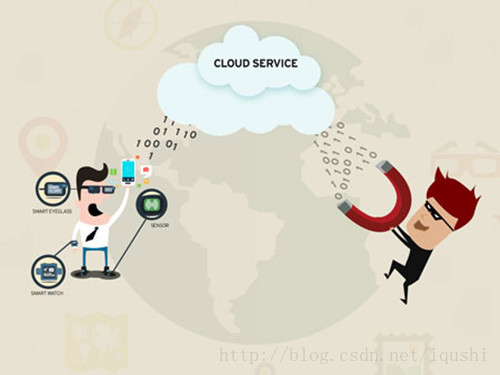

這些攻擊較容易得手,但對裝置使用者的危害有限。在這類案例中,黑客會攻擊雲端服務的提供商來竊取資料。

(黑客入侵雲端服務業者來竊取資料)

使用者的賬號通常僅有一道安全防護把關,一般來說就是密碼。黑客會利用一些技巧,例如通過“忘記密碼?”的選項、鍵盤輸入記錄、利用使用者其他已被破解的賬號密碼,或者使用暴力破解方式,來試圖進入雲端賬號以取得資料。

黑客一旦進入使用者的賬號,就能取得穿戴式智慧裝置上傳的資料,對使用者有更深入的瞭解,進而量身訂製一些詐騙郵件。這樣的手法已不是新聞:當比特幣 (Bitcoin) 交易網站 MtGox 在 2011 年發生資料外洩時,其使用者即遭到了一些有關金融服務的詐騙。由於目標是比特幣使用者,歹徒因而可以判斷使用者在金融主題的詐騙面前更容易上當,而非減肥、旅遊之類的其它無關主題。

進行這類詐騙的不法分子通常是有能力製作惡意程式的網路犯罪集團,其主要收入來源是垃圾郵件和廣告活動,專門竊取資料的黑客也可能利用這類攻擊來取得可以販賣的資訊牟利。

中使用者風險,中可行性的攻擊

這類攻擊實施起來不算容易,但對使用者的影響也不太大。在這類案例中,黑客會入侵中介裝置來獲得原始資料。此外,也可能利用中間人攻擊 (man-in-the-middle) 的方式,扮演網路與實體裝置之間的橋樑,篡改來自網際網路或區域網的資料。

要達到這個目的,最簡單的方式就是在系統上安裝一個含有木馬的App 程式。目前,要在 Android 移動裝置上安裝惡意 App 程式有很多方法,大部分的黑客都會通過第三方 App 程式商店來傳播這些惡意程式。

黑客的目標,是要彙集更多有關攻擊目標的資訊,以便安裝最適合攻擊目標的惡意程式。例如,惡意程式攻擊可能會先鎖定 Google Glass 應用程式,利用該程式來隨時掌握使用者的行蹤。接著,惡意程式會再下載一個惡意App,並根據使用者所在地點狡猾地選擇合適的點選閱讀式詐騙。

另一個例子是利用連線“輸入型”穿戴式智慧裝置的 App 來檢視使用者的健康狀況 (比如判斷對方是運動健將還是稍動一下就累等等)。這項資訊可以讓歹徒篡改一些廣告來使它們更貼近使用者需求 (如:附近的健身房、高蛋白素、減肥藥等等,視使用者的健康狀況而定)。

(黑客根據從穿戴式智慧裝置蒐集到的資訊提供針對性廣告)

還有一種可能的情況是,惡意程式會窺探使用者 Google Glass 準備顯示的資訊,然後替換成廣告、垃圾資訊或其他內容。

黑客也會利用使用者的定位資訊來顯示適合當前位置的廣告或垃圾資訊。值得注意的是,黑客有許多不同方法來取得使用者所在位置。若黑客需要歷史資料 (過去造訪地點),就可能需要利用一個惡意程式來避開手機的許可權管制 (因為並非所有 App 程式都能存取定位資料)。另一種更簡單的方法是直接從穿戴式智慧裝置取得。不過,裝置上可能並無歷史資料,因為裝置通常只記錄目前所在位置。

在這種情況下,黑客的賺錢方式是通過垃圾郵件、廣告活動或是點選閱讀式詐騙。這些很可能是廣泛性的攻擊而無特定目標。

高使用者風險、低可行性的攻擊

這類攻擊是最危險的,但也是最難得逞的。若黑客成功入侵了穿戴式智慧裝置的硬體或網路協議,那麼他們就能取得“輸入型”裝置的原始資料,並且能夠在“輸出型”裝置上顯示任何內容。

這種情況包括竊取個人資料、篡改視訊攝影機所拍到的畫面等,這些攻擊將嚴重影響裝置使用者,甚至可能妨礙使用者的日常生活。此外,若裝置是用於工作場所,這類攻擊還可能造成嚴重影響:一個簡單的阻斷服務攻擊(DoS)就能讓醫生無法完成正在進行的手術,也可以讓執法人員無法獲得捉拿歹徒的資料。

由於藍芽 (Bluetooth) 是目前這類裝置使用最廣泛的連線形式,所以我們有必要在此補充說明一下。藍芽是一種類似 Wi-Fi 的近距離無線通訊協議,但兩者卻有一項很大的不同。Wi-Fi簡單地說是通過一個“基地平臺”(比如無線路由)來實現互聯的,而藍芽的設計卻是採用點對點的方式,您必須將兩個裝置配對之後,雙方才能通過藍芽協議進行聯絡。在配對的過程中,裝置會互相交換金鑰來建立通訊。藍芽另一個有別於 Wi-Fi 的地方是,它會依照一定的規律來跳頻 (切換頻道) 以減輕外界無線訊號的干擾。

藍芽這樣的設計,讓黑客在破解藍芽裝置時將面臨兩道障礙。第一,黑客必須在兩臺裝置一開始配對時就通過竊聽來取得金鑰。否則,若錯過了這個時間點,後面的任何通訊對於竊聽者來說都只是無意義的。第二,黑客若要進行阻斷服務攻擊,必須傳送一個足以涵蓋此通訊協議廣大頻率範圍的干擾,才能對它造成影響。這並非全無可能,但這樣的攻擊所需花費的力氣比攻擊任何其他無線通訊協議都來大。

雖然這種攻擊的可能性依然存在,但機率比其他攻擊型別小得多。而且黑客必須在離裝置不遠的地方發動攻擊,因此這類攻擊的用途非常有限,通常要麼是所要攔截的資料對黑客來說價值非凡,要麼就是干擾受害者接收的資訊非常重要。這類潛在攻擊的目的極為獨特,很可能與錢財無關,且極具針對性。

在極端的情況下,若黑客能操控其中任何一方的裝置,就可能對另一方的裝置發動攻擊。黑客若完全掌控了裝置,也就至少可以利用它來連上網站,這為黑客對其他系統發動阻斷服務攻擊提供了可能。不過,要發動這類攻擊,黑客必須瞭解如何在特定裝置上執行程式,好在這個可能性微乎其微。

(黑客控制了穿戴式智慧裝置)

App 層面的攻擊

穿戴式智慧裝置另一個可能被攻擊的軟肋就是 App。黑客可能在App層面發起攻擊,或者攔截上傳到雲端的資料。這類攻擊可讓黑客達到兩種目的,即監聽本地 App 程式所傳送的資料,或竊取移動裝置上儲存的資料。

我們測試了一些應用程式來檢驗這類攻擊的可行性。Fitbit 和 Pebble 都會利用SSL (HTTPS) 來將傳輸加密,而且會檢查遠端網站的 SSL 憑證。因此,利用一個自行簽署的憑證來假冒其通訊並不可行。由於無法利用中間人攻擊來騙過這些 App 程式,所以其資料在傳輸到雲端的過程當中都很安全。但這仍是一種可能的攻擊渠道,因為其他廠商的 App 程式對其資料或許沒有這麼周全的防護。

新裝置、新機會

新的裝置會為黑客帶來全新的可能性。儘管並非所有上述情況都會發生,但某些攻擊確實是輕而易舉,或者輕易就能嘗試。資訊保安研究人員必須考慮到這些新的攻擊渠道,並且隨時注意穿戴式智慧裝置及其他領域的最新發展,以便在這些概念性攻擊成真時做好萬全準備。

再分享一下我老師大神的人工智慧教程吧。零基礎!通俗易懂!風趣幽默!還帶黃段子!希望你也加入到我們人工智慧的隊伍中來!https://blog.csdn.net/jiangjunshow