實驗吧之CTF---緊急報文

題目:

解密一下這份截獲的密文吧,時間就是機會!

FA XX DD AG FF XG FD XG DD DG GA XF FA

flag格式:flag_Xd{}

地址:http://www.shiyanbar.com/ctf/1955

解題步驟

1.分析密文:FA XX DD AG FF XG FD XG DD DG GA XF FA

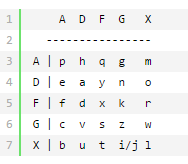

密文都由ADFGX

2.百度一下,發現有個ADFGX密碼

3.簡介:

ADFGX密碼(ADFGX Cipher)是結合了改良過的Polybius方格替代密碼與單行換位密碼的矩陣加密密碼,使用了5個合理的密文字母:A,D,F,G,X,這些字母之所以這樣選擇是因為當轉譯成摩爾斯電碼(ADFGX密碼是德國軍隊在一戰發明使用的密碼)不易混淆,目的是儘可能減少轉譯過程的操作錯誤。

加密矩陣示例:(密文兩個一組,先豎後橫)

4.對上述密文進行解密:

FA XX DD AG FF XG FD XG DD DG GA XF FA

flagxidianctf

5.根據格式要求:提交flag_Xd{xidianctf},發現錯誤!!!

6.問題出在格式上,吐槽一下實驗吧的格式說明,正確格式是:flag_Xd{hSh_ctf:}

7.提交flag_Xd{hSh_ctf:flagxidianctf}

相關推薦

實驗吧之CTF---緊急報文

題目: 解密一下這份截獲的密文吧,時間就是機會! FA XX DD AG FF XG FD XG DD DG GA XF FA flag格式:flag_Xd{} 地址:http://www.sh

實驗吧-安全雜項-緊急報文

緊急報文??嗯!密碼學問題吧 一看題,又是字元的密文,然後我又想起來ASCII密碼,可是,分析一圈之後,越分析越迷瞪,終於我忍不住了,百度!! 果然,百度再一次不負眾望的讓我發現了新世界,ADFGX密碼??給你們科普一下,ADFGX密碼:ADFGX密碼(ADFGX Cipher)是

實驗吧之簡單的sql注入1

實驗吧之簡單的sql注入1 進來頁面: 查詢注入點!輸入1’報錯,存在注入 輸入1’ select union 1發現報錯 而且報錯只輸出一個1 懷疑是不是select和union被過濾掉了 輸入’ununionion selectselect 1–發現 說明–也被吃掉了,而且後

破解,實驗吧之證明自己吧

迴歸老本行,繼續破解 載入od,字串查詢,一下找到了關鍵,進入 這裡只有一個call,只能是它了。 跟進去,用ida檢視 有一個a1和v5, v5是引數,a1是臨時變數,很顯然v5就是我們輸入的假碼而a1就是真正未加密的註冊碼了 開啟od跟蹤

實驗吧之損壞的U盤

font scell ffffff png 文件名 spa 解壓 恢復 div 1、首先用binwalk查看裏面的內容,發現裏面有Zip文件。 要想把Zip文件弄出來有兩種方法: 一是用虛擬機裏面的foremost+文件名 然而,在終端中已經見到二零pa

實驗吧之deeeeeeaaaaaadbeeeeeeeeeef-200

inf image com aaaaaa spa span aaa lag src 題目中提示說“圖片是正確的嗎”,趕緊打開圖片,圖片顯示正常,沒啥毛病,那就放到winhex裏面,好像它的十六進制格式也蠻標準的,然後它的文本區域有個iphone,這個

實驗吧之Canon

rep import header 解析 給他 div 需要 ase 文本 解壓zip文件得到一個mp3文件和一個zip壓縮包,解壓需要密碼,那密碼就在mp3裏面,使用MO3Stego好像不能解析出文本,說明解析需要密碼,此時通過網上的討論說標題Canon就是密碼,就試著用

CTF題庫—實驗吧(密碼學)之變異凱撒

版權宣告:本文為博主原創文章,未經博主允許不得轉載。原文連結:https://blog.csdn.net/qq_37992321/article/details/84331072 1.因為是凱撒加密,所以思考移動的位數,由flag{}格式,所以對照ascii表 https://baike.

實驗吧CTF題目之疑惑的漢字(1876)

對於這種題,唯一的方法就是積累;見得多了也就不覺得奇怪了; 題目給出了密文,分析密文發現這些漢字沒有什麼特殊的含義;那就從他的結構來分析;你會發現他們特別符合當鋪密碼的結構; 什麼是當鋪密碼?當鋪密

實驗吧CTF題目之抓到你了(代號:1813)

開啟解題連結,他需要你下載一個檔案,下載完成後你會發現是一個pcap為字尾的檔案,果斷用wireshark開啟進行資料分析; 題目中有給的提示:入侵者是通過ping工具進行掃描的。而ping命令使用的是ICMP協議,所以在過濾器中填寫icmp; 有5個數據包,分別檢視他

CTF實驗吧安全雜項之抓到你了

首先下載連結後,在wireshark中開啟檔案 可以看到檔案。 由題目可知入侵者通過ping進行入侵,因此我們在過濾器中過濾icmp包。發現只有5條。 題目還有是16位元組,我們可以看到只有第一個資料包的大小與其他四個資料包大小不一樣,剛好少了16個位元組。 點選

實驗吧CTF題庫-隱寫術

打不開 nba car src lag 下載圖片 div key 查看 Spamcarver: 用kali下載圖片 root@sch01ar:~# wget http://ctf5.shiyanbar.com/stega/spamcarver/spamcarver.jpg

實驗吧題目之忘記密碼

CTF WEB 題目鏈接:忘記了密碼 http://ctf5.shiyanbar.com/10/upload/ 1、進入題目,首先查看源代碼得到有用信息,郵箱地址[email protected]和代碼編寫工具vim 2、這些線索肯定不夠的,不如輸入一個字符串測試一下 3、裏面提到個step2.p

實驗吧CTF who are you?基於時間盲註

請求 .get head 輸入 pytho 知識 request quest lee 這是我第三次接觸時間盲註,所以就寫一個博文和大家分享一下,還能檢驗我對知識的掌握程度。?( ′???` ) 點開網址是把你的真實IP地址打印出來!然後立馬看網頁源代碼什麽發現都沒有! 現

實驗吧 簡單的登入題 之[ CBC翻轉攻擊 ] 詳解

解題連結: http://ctf5.shiyanbar.com/web/jiandan/index.php 1)Burpsuite抓包 2)根據Tips,修改GET請求為test.php獲得原始碼。 3)程式碼審計 這個是實驗吧的原始碼: define("SECRET

實驗吧-CTF-web-忘記密碼了&&這個看起來有點簡單 (學習筆記)

實驗環境 firefox BurpsuitePro-v1.6 sqlmap(kali) 忘記密碼了 題目為一個連結 開啟是一個輸入郵箱接收重置密碼的網頁,檢視原始碼發現管理員郵箱,vim格式,可能會有一個備份檔案.swp,還有一個重置密碼連結 構造一下url,改為http

實驗吧-CTF-web-頭有點大&&貌似有點難&&看起來有點難(學習筆記)

實驗環境 sqlmap(kali2.0) BurpsuitePro-v1.6 firefox 頭有點大 題目連結:http://www.shiyanbar.com/ctf/29 打開發現說缺少 .net framework9.9,但是沒有9.9版本,還要求在英格蘭地區

實驗吧——隱寫術之“歡迎來到地獄”詳解

歡迎來到地獄 連結: 題目連結:http://www.shiyanbar.com/ctf/2010 解題連結:http://ctf5.shiyanbar.com/stega/hell/歡迎來到地獄.zip 工具:WinHex,CTFCrackTools,360壓縮,kali(binw

實驗吧——安全雜項之“Snake”詳解

Snake 連結: 題目連結:http://www.shiyanbar.com/ctf/1851 附件連結:http://ctf5.shiyanbar.com/misc/snake.jpg 工具:WinHex,kaili(binwalk),360壓縮,base64解碼,serpent

實驗吧:首頁>決鬥場>訓練題庫>CTF題庫>古典密碼

密文內容如下{79 67 85 123 67 70 84 69 76 88 79 85 89 68 69 67 84 78 71 65 72 79 72 82 78 70 73 69 78 77 125 73 79 84 65} 請對其進行解密 提示:1.加解密方法就在謎面中