滲透篇21-漏洞掃描(Openvas+Nessus+Nexpose)

----------------------漏洞查詢----------------------

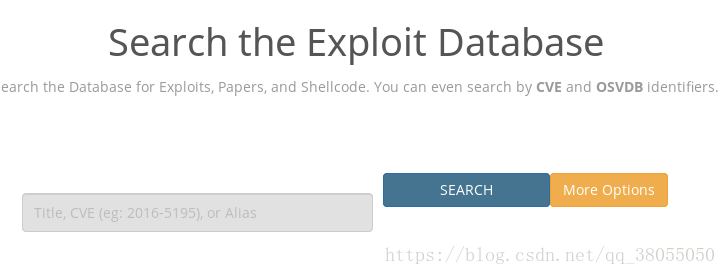

1、漏洞收錄平臺:附已公開漏洞利用文件、攻擊利用程式碼

2、工具使用--searchsploit

3、sandi-gui

----------------------漏洞管理----------------------

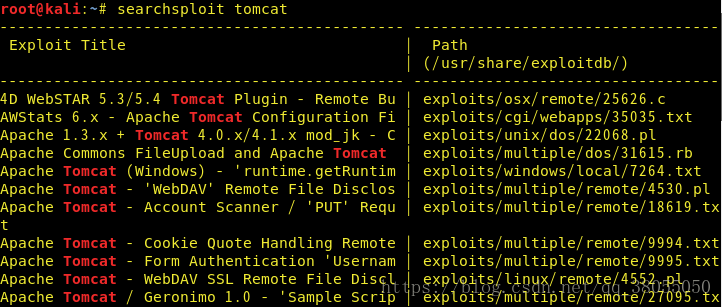

1、漏洞管理的方式

2、漏洞基本概念

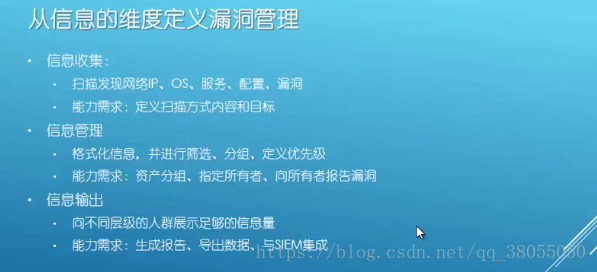

1、CVSS(common vulnerablity scoring system):通用漏洞評分系統;安裝漏洞嚴重級別給漏洞打分(0-10分)

2、CVE(Common Vulnerablities and Exposures)

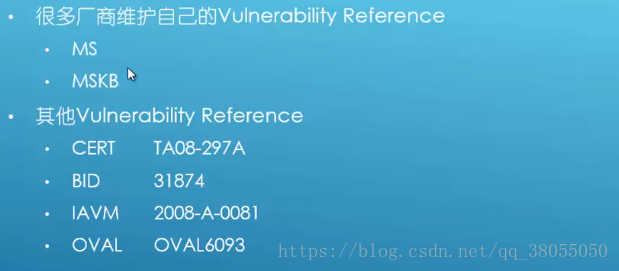

3、其它漏洞編號

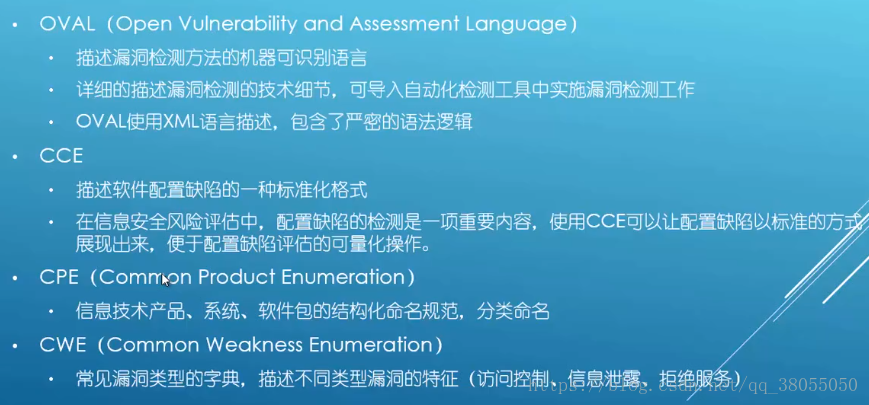

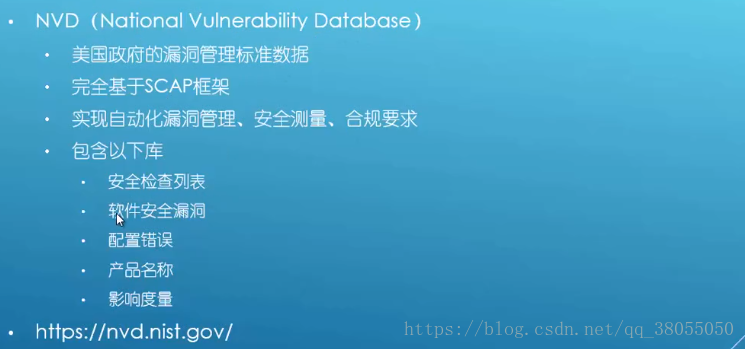

4、其它概念

ps:主動和被動掃描通常基於黑盒探測;基於Agent的掃描,在目標伺服器,裝置上安裝掃描器的Agent(通常是在企業內部),Agent工作在目標系統內部,進行系統查詢、探測、補丁判斷;但應用場景有侷限,大多數裝置不支援安裝Agent;

----------------------漏洞掃描器----------------------

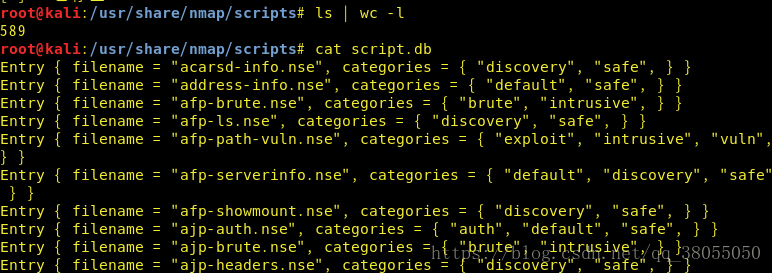

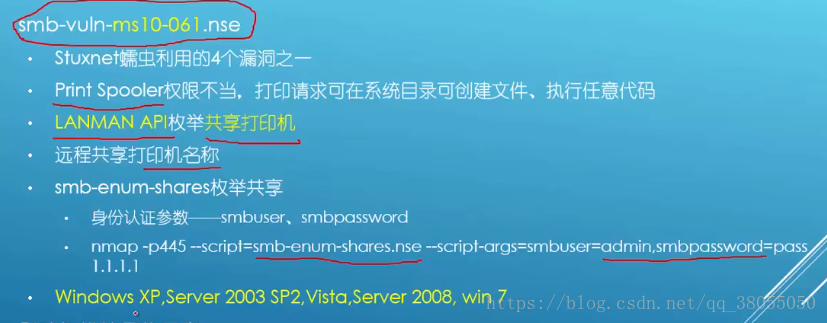

Nmap 弱點掃描指令碼

ps:弱點利用指令碼

ps:漏洞利用條件:未打ms10-161補丁,開啟共享印表機;

ps:利用過程:通過LANMAN API列舉共享印表機,低版本Windows系統 Print Spooler服務預設配置有漏洞;通過請求該服務可遠端程式碼執行;

ps:nmap使用smb-vuln-ms10-061.nse指令碼探測目標系統有沒有共享印表機,通過LANMAN API發現印表機名稱,若目標系統未開放LANMAN API,nmap呼叫enum-shares指令碼列舉印表機名稱;

ps:其它一些掃描器基於ms10-061補丁是否安裝判斷;如果開放共享印表機,則存在漏洞利用

ps:ms10-061的CVSS評分9.3

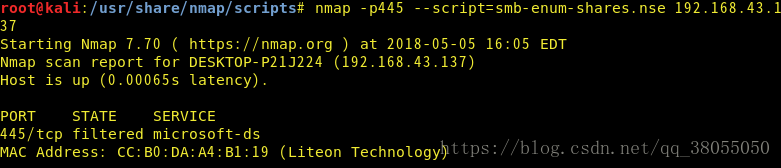

ps:nmap -p445 --script=smb-enum-shares.nse 192.168.43.137

ps:學習思路:體驗使用vuln指令碼,瞭解它們的使用方式;

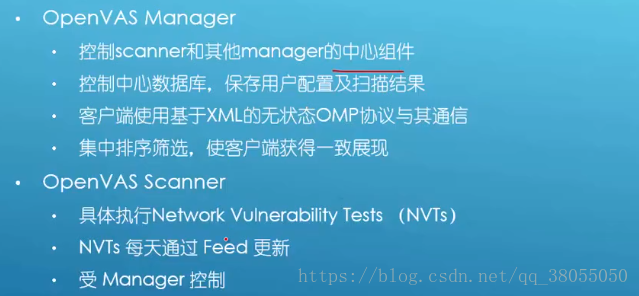

漏洞掃描器之一-----------openvas

step1--Openvas初始化配置

apt-get install openvas kali2018需要安裝

openvas-setup 初始化

openvas-check-setup 檢查安裝結果

openvasmd --list-user 檢視當前賬號

openvasmd --user=admin --new-password=pass 修改賬號密碼

openvas --create-user=<username> 建立多使用者

openvas-feed-update 升級

step2--檢測埠是否開放

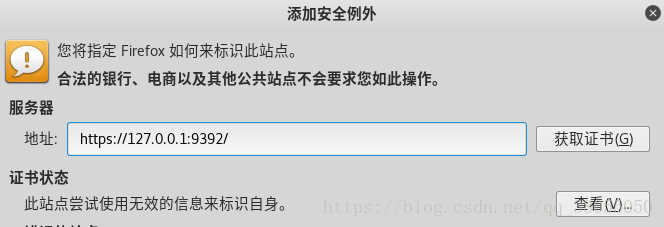

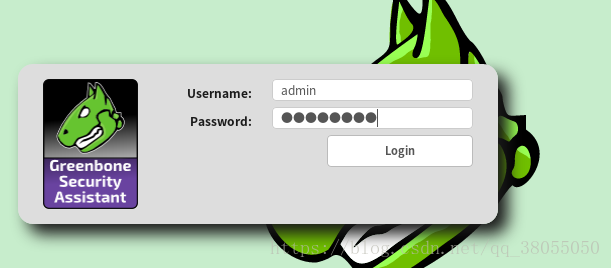

step3--web登入

https://127.0.0.1:9392

step4--手動啟動openvas服務

openvas-start

ps:對於kali1.0,需要編輯啟動項:vi /usr/bin/openvas.start

Starting Openvas Services(預設啟動順序標記1、2、3)

3\Starting OpenVas Manager:openvasmd ---》調整為最先啟動

2\Starting OpenVas Scanner:openvassd ----》次啟動

1\Starting Greenbone Security Assitant:gsad --》最後啟動

openvas具體使用示例:

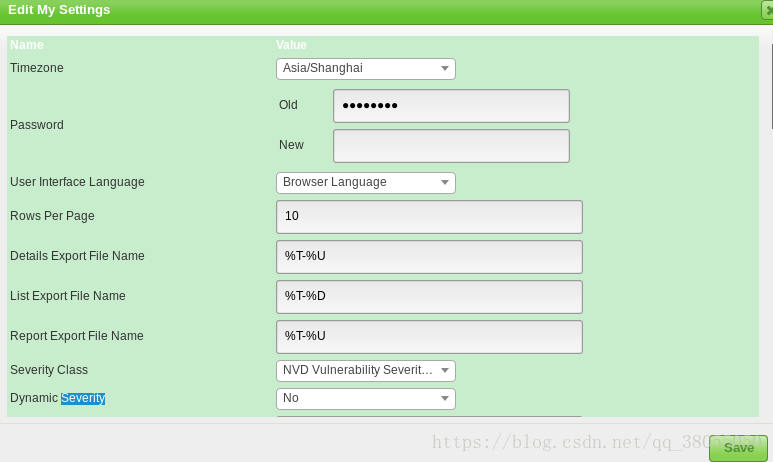

1、全域性配置

Extras-My settings-Editing My setting

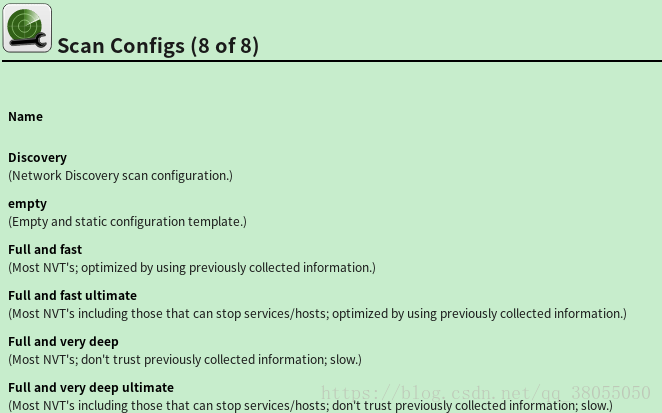

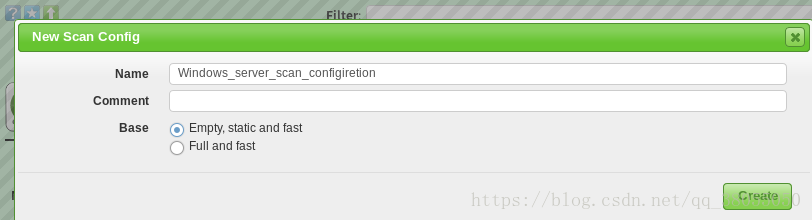

2、掃描配置

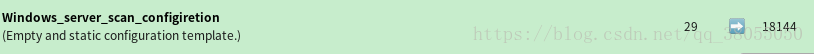

(1)Configuration-Scan Configs

ps:通常選用Full and fast;也可以新建掃描配置:點選星號;也可以選擇克隆(點選小綿羊)

ps:選中斜上箭頭表示當前掃描會自動更新NVT;選擇向右箭頭的話只會使用新建掃描配置是的NVT;

ps:選擇好相應指令碼;Save

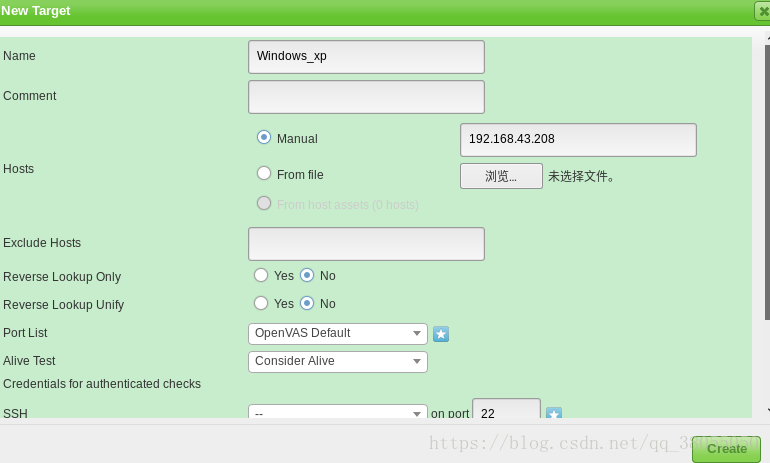

(2)新建掃描目標:Configuration-Target-星號

ps:也可以新建Windows_xp port (如果之前已經做好埠掃描的話)

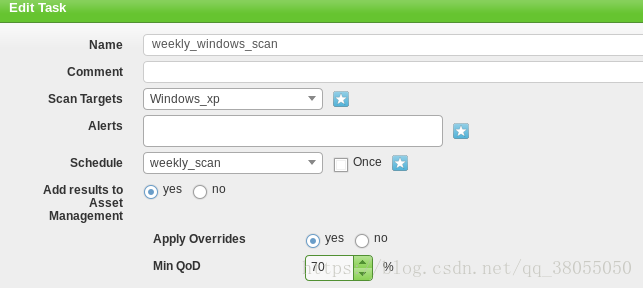

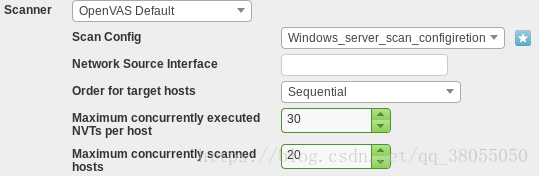

(3)新建掃描任務:Scan-Tasks-星號

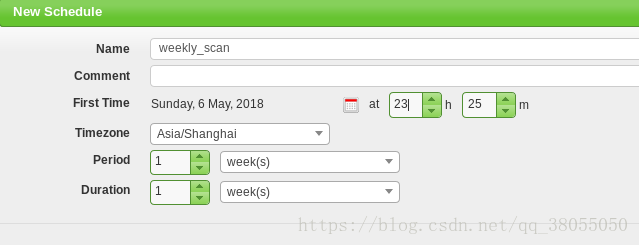

ps:新建schedule:Configurations-Schedules-星號

(4)開始掃描:task-播放按鈕

ps:開始掃描

ps:可以點選1%進入檢視進度

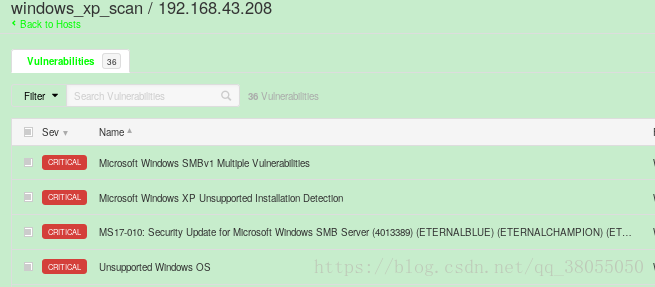

(5)、漏洞分析:手動驗證(按評分從高到低解決)、添加註釋或overrided;

(6)、匯出報告:report-選擇格式(pdf)-下載

3、實驗演示:XP+metasploitable2

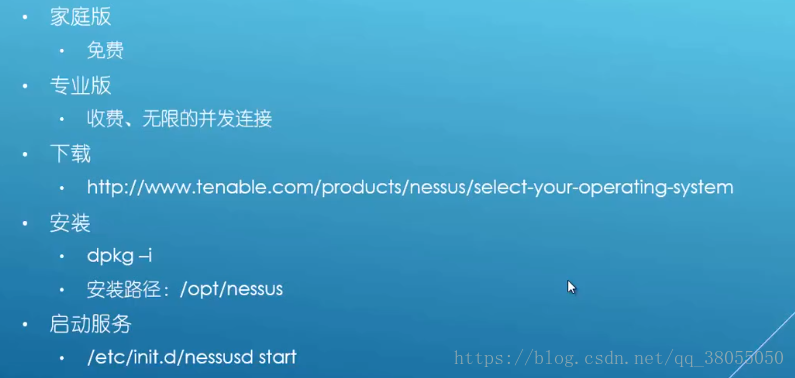

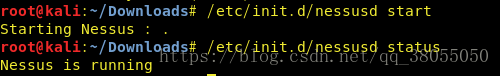

漏洞掃描器之二-----------NESSUS:主要掃描作業系統

1、下載安裝

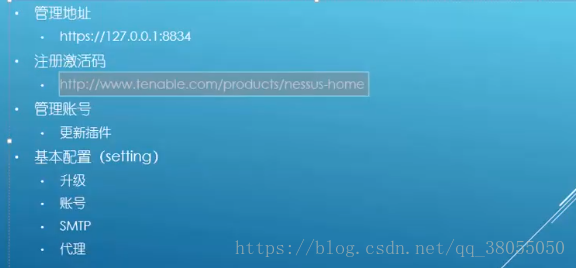

2、初識nessus

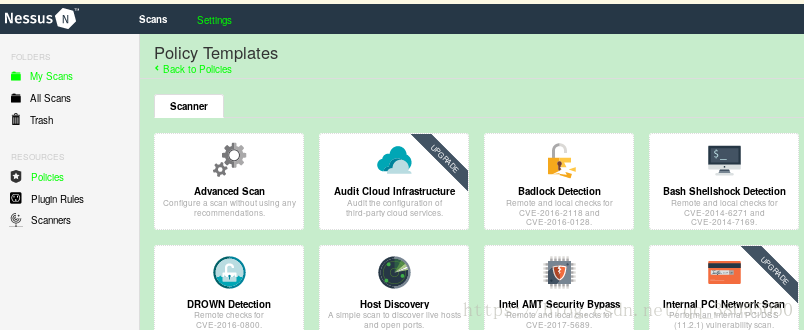

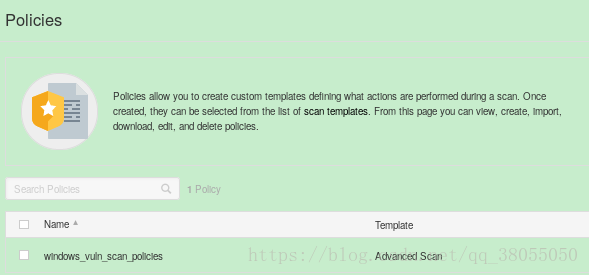

(1)、建立策略:scan-policies-create new policies

ps:basic-general

第一步:配置setting

ps: ps:basic-persimission建立使用者並授予許可權

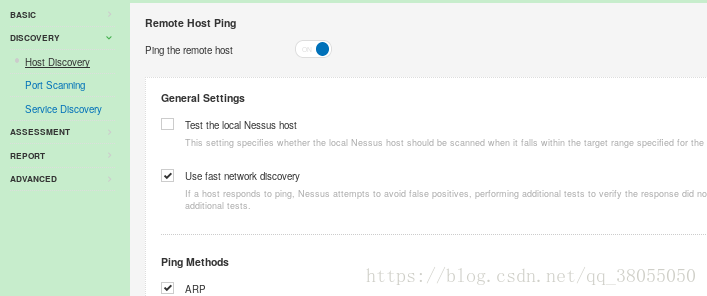

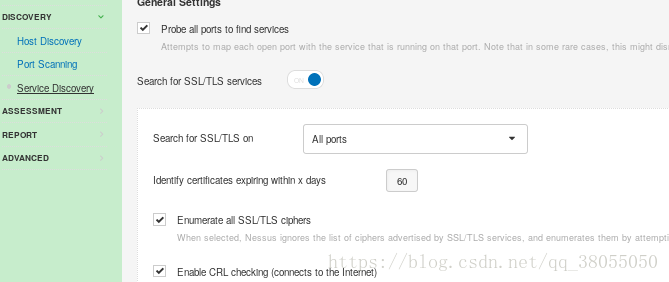

ps:discover--主機發現、埠掃描、服務發現

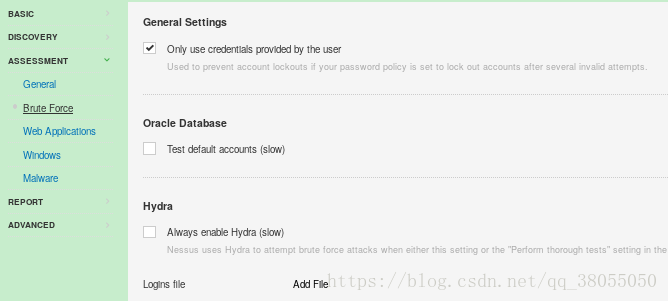

ps:評估-general保持預設計科

ps:評估-爆破;弱點掃描階段保持預設即可

ps:web應用;掃描的不精準,可以不開啟

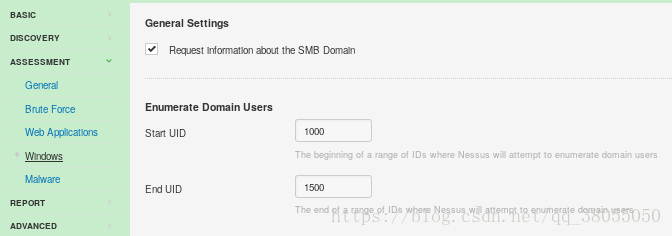

ps:評估--重點配置Windows

ps:評估-惡意檔案識別;匯入hash值檔案用以匹配系統應用檔案

ps:報告;預設

ps:高階;取消Enable safe checks,所有的unsafe的都做檢查;其它預設;

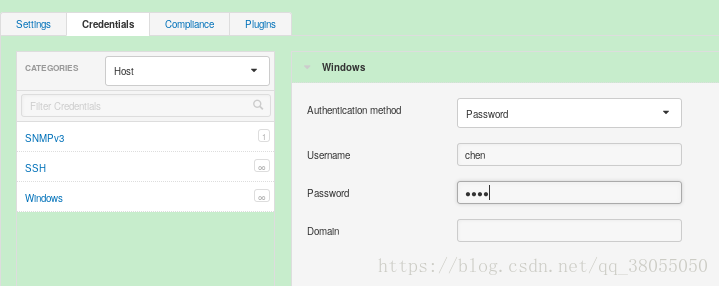

第二步--配置Credential

ps:配置已知賬號密碼

ps:對靶機掃描;配置Windows使用者、密碼

第三步--配置compliance

ps:選中要掃描的裝置

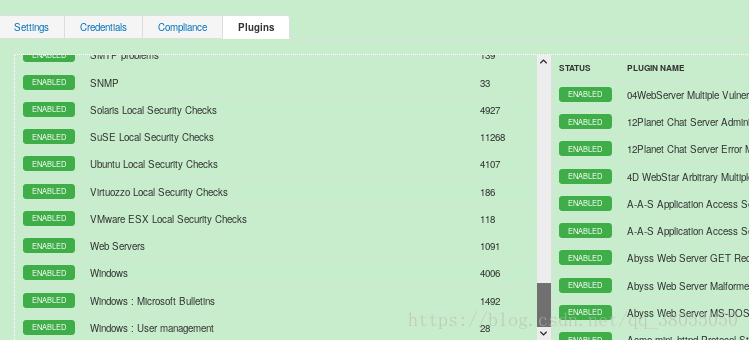

第四步--配置plugins

ps:選擇攻擊模組

ps:策略配置完成

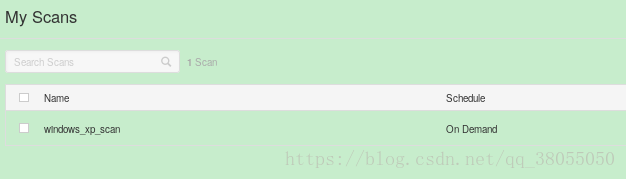

(2)、新建掃描:scan-new scan-選擇剛才建立的策略

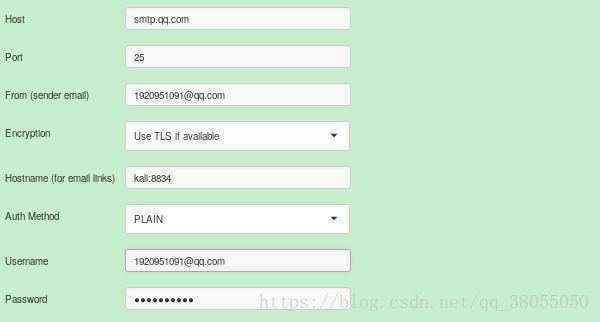

ps:接受郵件配置

ps:配置完成

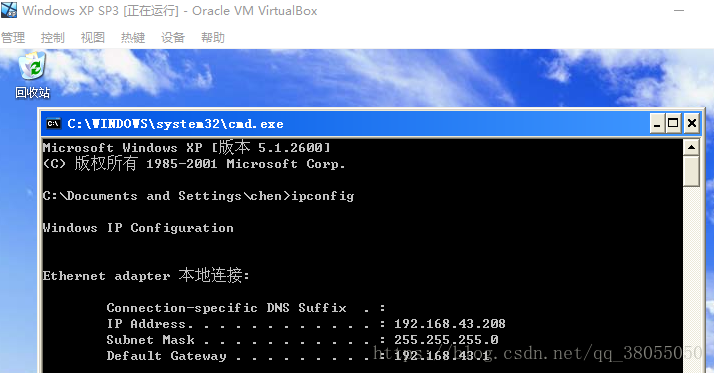

(3)、靶機

漏洞掃描器之三-----------Nexpose

環境準備:

nexpose下載地址

https://www.rapid7.com/products/nexpose/download/

http://download2.rapid7.com/download/NeXpose-v4/NeXposeSetup-Windows64.exe

http://download2.rapid7.com/download/NeXpose-v4/NeXposeSetup-Linux64.bin

使用:

建議至少保證4G記憶體,非高配機慎用 T_T

在安裝期間需要一個企業的郵箱,來註冊驗證碼。這個郵箱不能是免費的GMAIL,126之類的,必須是企業賬戶。

https://127.0.0.1:3780 (nxadmin/nxpassword )

作業系統賬號密碼: nexpose

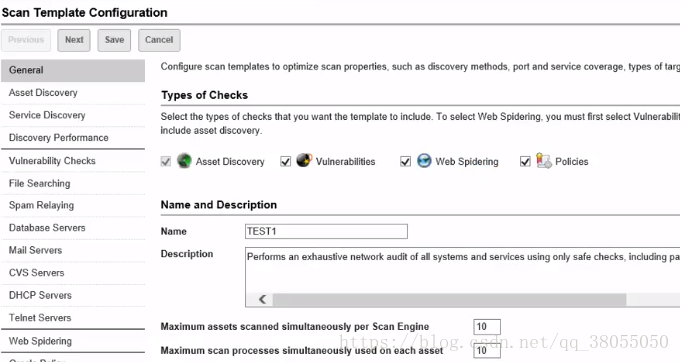

新建掃描:Administrator-template-manage-Exhausitive(基於詳細掃描新建模板)

ps:General

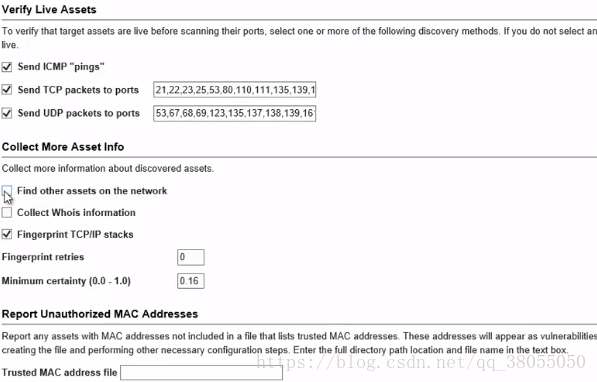

ps:Asset(主機) Discovery

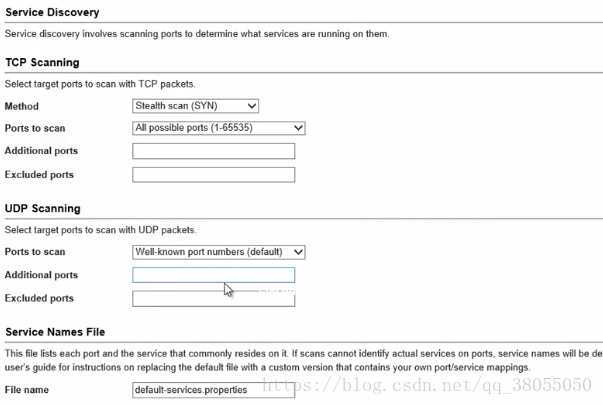

ps:Service Discovery

ps:Discovery performance

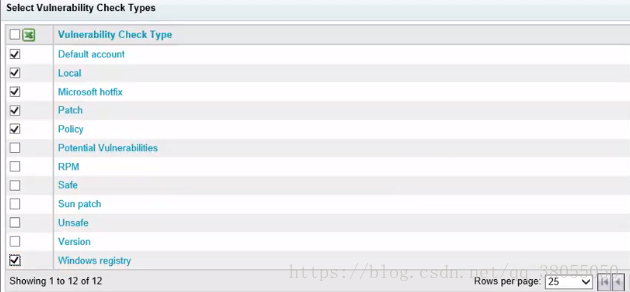

ps:vuln check;如果勾選unsafe,會對目標造成傷害

ps:檔案搜尋;驗證伺服器是否做好防護;

ps:Spam Ralaying;垃圾郵件;檢查郵件伺服器是否開放代理,如果開放就可以用該郵件伺服器發出垃圾郵件

ps:基於事實的發現,即先發出,再判斷,能發出的話表示開啟了open ralay

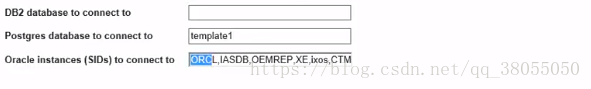

ps:資料庫伺服器掃描

ps:郵件伺服器弱點掃描

ps:CVS伺服器弱點掃描;版本管理伺服器軟體;可以指定根目錄探測是否存在漏洞

ps:DHCP伺服器掃描;指定地址範圍

ps:telnet伺服器漏洞

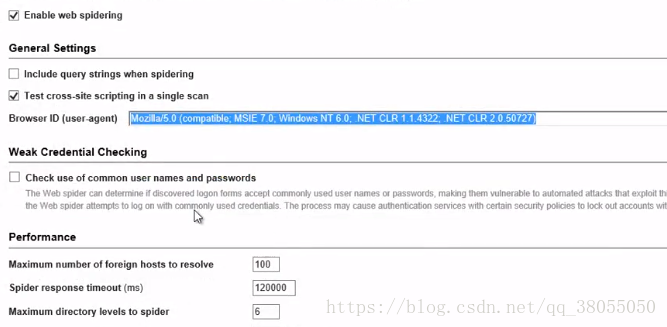

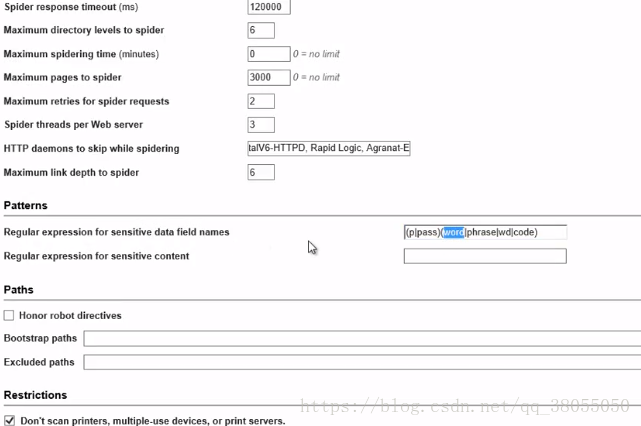

ps:web spider;如果查詢字串可能會使網站掛掉;隱蔽agent資訊;

ps:oracle策略

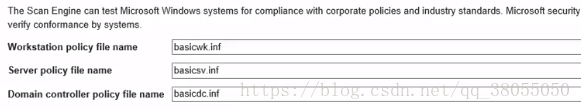

ps:Windows組策略

ps:SMB 賬戶策略;賬號次數限制策略

ps:unix策略掩碼

ps:掃描策略建立成功

-------------------------

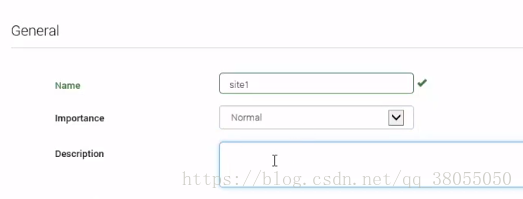

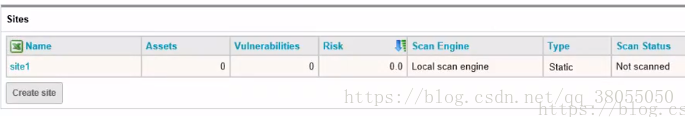

建立站點:home-create site

ps:Info--General;重要級別設定:當有多個站點同時掃描時,按優先順序順序執行

ps:ASSETS配置

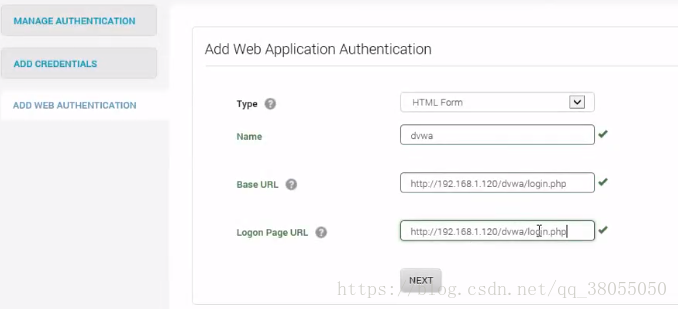

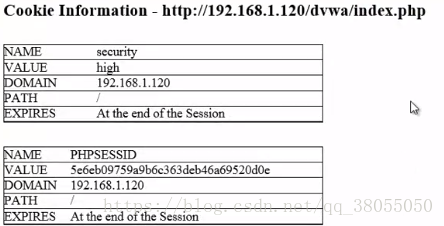

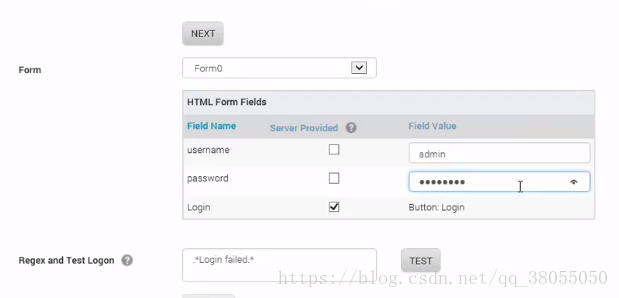

ps:AUTHENTICATION(身份驗證);對於不能通過賬號密碼驗證的web應用程式,可以通過http header驗證(cookie)

ps:session每一次登入都會變更

ps:選擇模板

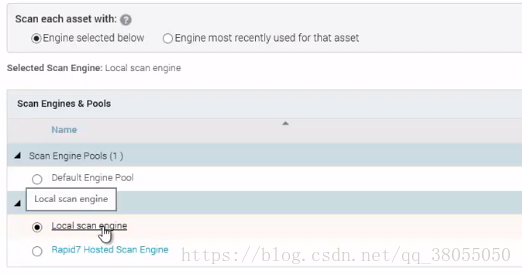

ps:選擇掃描引擎

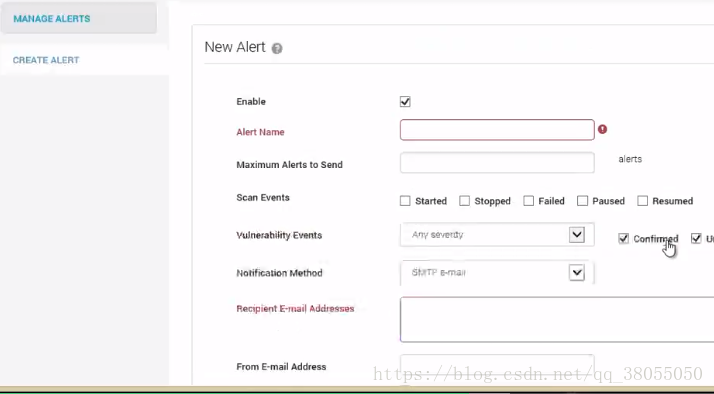

ps:alert;類似Nessus的郵件收取

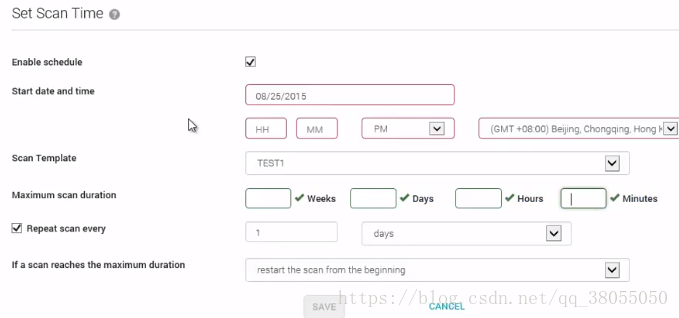

ps:schedule;自定義掃描時間

---------------------

ps:儲存並開始掃描;報告功能極為強大;