API 介面設計中Token設計討論

在實際的網站設計中我們經常會遇到使用者資料的驗證和加密的問題,如果實現單點,如果保證資料準確,如何放著重放,如何防止CSRF等等。

其中,在所有的服務設計中,都不可避免的涉及到Token的設計。

目前,基於Token的生成方,我們把Token生成分為兩種型別。

1、基於使用者/網站,可見的加密請求方式

2、基於伺服器間通訊的不可見加密請求方式(API Token)

其中,基於非伺服器端的請求,我們要根據實際的應用場景進行一定的自定義加工。

在本次討論中我們把非服務的請求分為了兩部分。

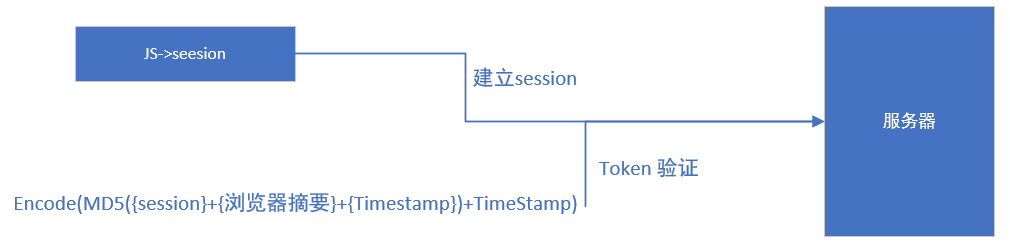

- 需要登入的登入態Token

- 不需要登入的臨時態Token

兩種請求中:

1、非登入態請求要求使用者訪問頁面時會隨機生成唯一且有時效性的token,該token在每次請求時都是不同。改方法用於當不需要登入介面的請求多且無法使用靜態頁面的時候使用,Token會在一定的時間內失效,以此來防止被機器爬取不需登入的介面

2、登入狀態中,token會儲存一定的時間,頁面中的token會作為使用者身份識別,同時登入態的Token需要利用session和頁面資訊來防止被利用。

雖說兩者作用有一定的區別,但是實現的原理是相同的。

1、非登入態 客戶端Token

- 其中籤名的演算法中的{Session}是通過加密的資訊,用於判斷當前 頁面的請求。

- {瀏覽器摘要}中會記錄訪問者的ip及瀏覽器資訊,用於防止token被不同的機器使用

使用場景:

- 媒體臨時訪問頁面,用於防止機器爬蟲獲取token後無限訪問其他介面

- 動態臨時介面,防止機器不斷獲取動態臨時頁面資訊中的資料

2、登入態Token

登入態的Token一般在使用者登入之後由伺服器產生,並儲存在瀏覽器中,過期時間較長,用於儲存使用者的登入狀態。

同時,我們也可以在該Token中加入一定的校驗元素,例如瀏覽器資訊,ip,獲取是Cookies

Token=Encode(MD5({session}+{使用者資訊摘要}+{Timestamp})+TimeStamp)

如果對時效性較強的頁面登入訪問,我們可以加入session的校驗,設定session的有效時間,能夠實現自動退出的校驗功能。

TimeStamp用來校驗Token的生成時間。

同時,你用redis的Hset可以實現多點登入和單點登入的功能。

- 單點:登入後自動移除之前的token。

- 多點:登陸後新增使用者Token列表。

- 退出:session 過期或移除redis

服務端驗證Token:

sign+TimeStamp=Decode(Token)

if(sign===MD5({session}+{使用者資訊摘要}+{Timestamp})){

// XXXX

}

3、伺服器間通訊API Token

在常規的API Token體系中,我們常使用短時過期Token(Oauth Token除外)。

通常 APIToken 是使用非對稱加密來實現token的生成,但是世界生產中,Token 的祕鑰會簡化成app_id,app_key等簡單的加鹽引數,不過只要祕鑰儲存合理,Token基本無法被破解。

Token生成演算法

/**

* 生成token

* @param $user_info string

* @param $app_key string app_key

* @param $app_id int app_id

* @return string

*/

public function generate_access_token($user_info , $app_key, $app_id)

{

$time = time();

$sign = sha1($time . $advertiser_id . $app_key);

$token = base64_encode("{$time},{$user_info },{$app_id},{$sign}");// 分隔符建議替換成其他的字元

return $token;

}

其中 app_key和app_id是一對公鑰和私鑰,唯一且互相對應。同時app_key一般作為私鑰儲存。一般服務系統會提供修改app_key的功能,來解決app_key不小心被洩露的問題。

Token 解密

/**

* 解析token

* @param $access_token

* @return array

*/

public function analysis_access_token($access_token)

{

$token_array = base64_decode($access_token);

$token_array = explode(',', $token_array);// 分隔符由Token生成演算法決定

$time = $token_array[0];

$user_info = $token_array[1];

$app_id = $token_array[2];// 暴露在外的公鑰

$sign = $token_array[3];

if ($time < (time() - 60) || $time > (time() + 60)) { // 校驗時間可以自定義

call_back(1101, 'Access Token expire !token=' . $access_token);

}

global $third_platform_app_key;// app_id-app_key對應表

if (!isset($third_platform_app_key[$app_id])) {

call_back(1101, 'Access Token App id Error!token=' . $access_token);

}

$app_key = $third_platform_app_key[$app_id];

$local_sign = sha1($time . $user_info . $app_key);// 利用私鑰進行簽名,驗證有效性

if ($local_sign === $sign) {

return [

'access_token' => $access_token,

'user_info' => $user_info,

'time' => $time,

'app_id' => $app_id,

'app_key' => $app_key,

];

} else {

call_back(1101, 'Access Token Sign Error!token=' . $access_token);

}

}

該Token方式要求每次請求都需要生成新的token來確保請求的時效性。

另外:為了加強API介面請求的完整性,我們也會對請求內容進行欄位排序後摘要驗證。(詳情參考:https://open.taobao.com/docV2.htm?docId=101617