ettercap無線區域網內DNS欺騙例項

筆記一:ettercap是什麼?

我們在對WEB安全檢測的時候都會用到Cain和netfuke這兩款工具,功能相信用過的朋友多多少少都知道,但這兩款工具是在windows下執行的。

而ettercap是在linux下執行的 。其實功能都是差不多的,我稱呼它為嗅探工具,ARP欺騙,DNS,劫持,中間人攻擊等等。總之這是一款強大的安全測試工具。

筆記二:DNS簡單說明

瞭解DNS是什麼:Domain Name System (域名系統 簡稱:DNS) //詳細資料自己查百度

瞭解DNS欺騙是什麼:攻擊者(黑客)冒充域名伺服器進行欺騙的一種行為 //詳細資料自己查百度

瞭解DNS原理原理:如果可以冒充域名伺服器,然後把查詢的IP地址設為攻擊者的IP地址,

這樣的話,使用者上網就只能看到攻擊者的主頁,而不是使用者想要取得的網站的主頁了,這就是DNS欺騙的基本原理。DNS欺騙其實並不是真的“黑掉”了對方的網站,而是冒名頂替、招搖撞騙罷了。

筆記三:DNS欺騙舉例

準備工作:

隔壁電腦:192.168.1.12 (賓館一般都裝有還原精靈 所以電腦是裸奔(多數沒裝防火牆) ) //受害者機器

自帶筆記本:192.168.1.11 (kali linux系統 接上賓館自己那間房的網線) //入侵者機器

閘道器IP:192.168.1.1

踩點:

怎麼知道隔壁的電腦IP地址?

先看自己的房間號,比如是5-11(假如表示5樓11間房),在來到自己房間看自己電腦的IP地址,一般是192.168.1.11

那麼隔壁的自己出門去看門牌就知道了,(假如是5-12),那麼隔壁的IP地址就是192.168.1.12 最後在ping一下 通了 說明電腦開著,不同,說明電腦關著,或者防火牆什麼的。。。

這個方法比較死?當然其它方法也有,根據自己經驗而定。。。

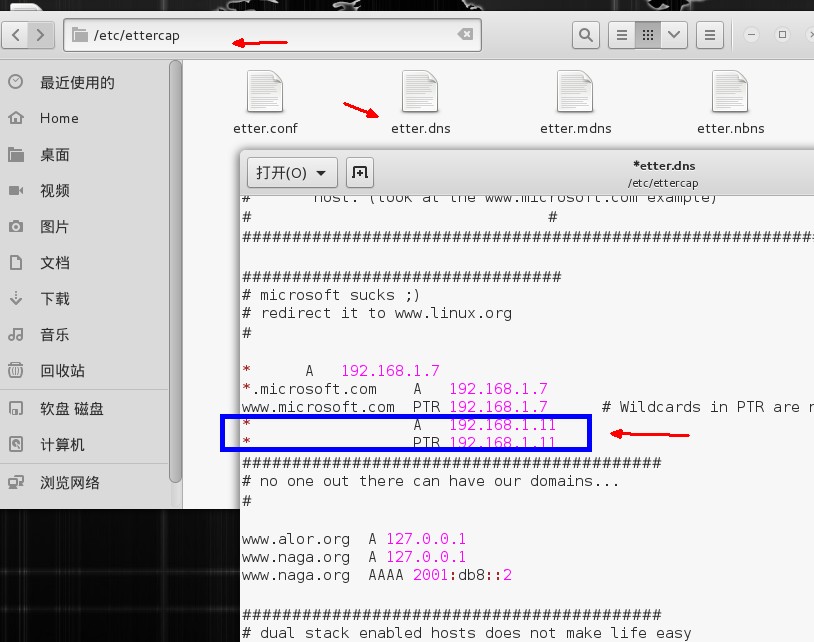

首先先開啟ettercap的DNS檔案進行編輯,在kali linux2.0下的檔案路徑為/etc/ettercap/etter.dns

在對應的位置新增對應的 標識和IP地址 * 代表所有域名 後邊就是你要欺騙為的IP地址,這裡是當然是我自己的主機IP地址啦

然後記得儲存。

因為後邊我們要啟動apache2 也就是網頁伺服器 這是主頁檔案,說白了目的是為了DNS欺騙成功後,

當受害者(隔壁賓館兩口)訪問域名訪問網站後,開啟的頁面就是我們這裡的這個主頁檔案裡邊的內容。。。。編輯好了---記得儲存

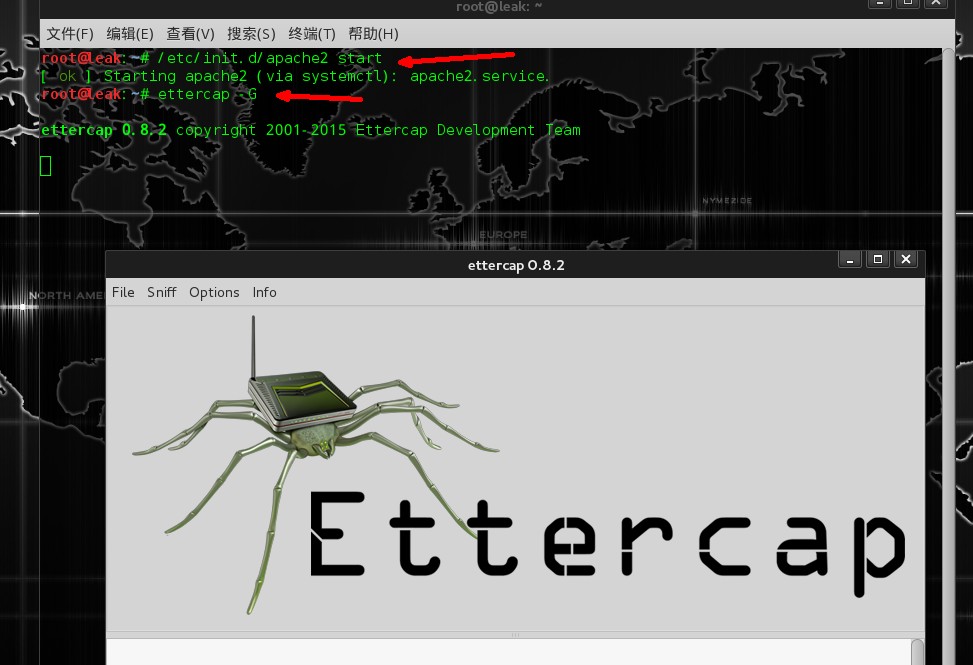

現在我們在到終端輸入命令/etc/init.d/apache2 start 來啟動apache2 伺服器 (把本機作為一個伺服器) 。

在輸入命令ettercap -G來進入ettercap的圖形介面。我喜歡用圖形介面,也許也windows玩多的原因吧,不喜歡linux下的命令列 ps:雖然看起來很帥的樣子..... - -!

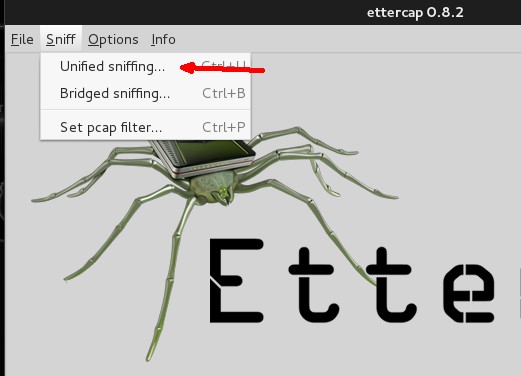

選擇網絡卡Unfied sniffing---配置

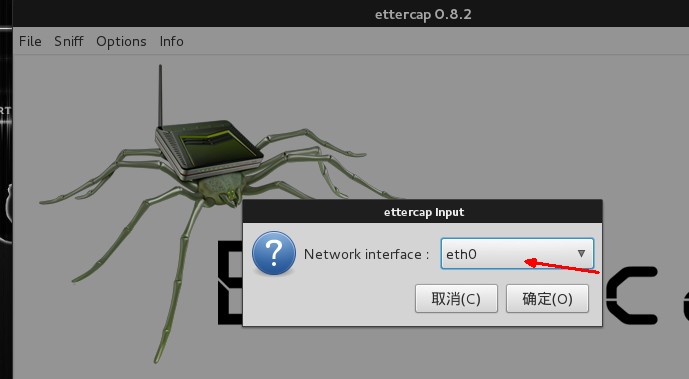

網絡卡選擇eth0(根據自己的計算機網絡卡而定)

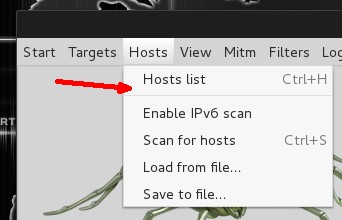

再來掃描閘道器下的所以線上的計算機主機,來到hosts選項下的 scan for hosts

繼續選著Hosts list 列出掃到的主機

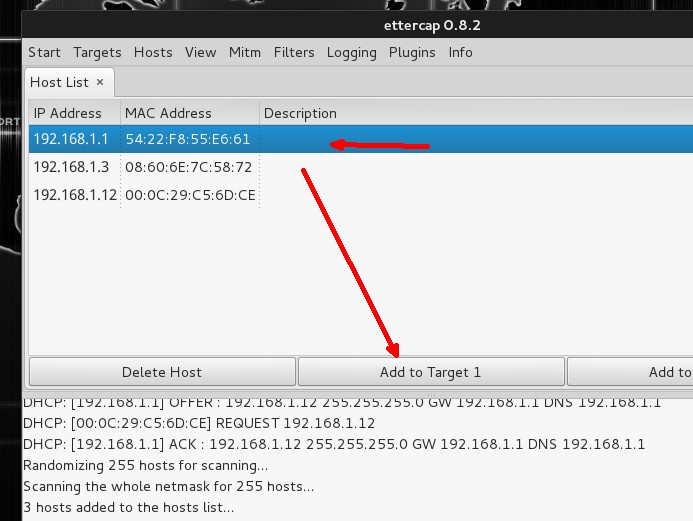

可以看見列出了所有機器,先在列表裡選擇閘道器進行新增,我這裡的閘道器是192.18.1.1。 點選 Add to target 1

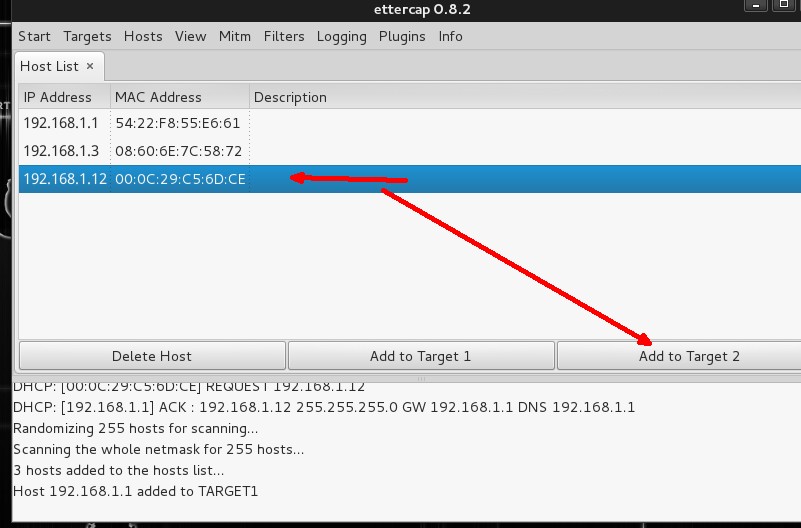

這裡選擇受害者的IP地址(隔壁那位妹子的。。。)

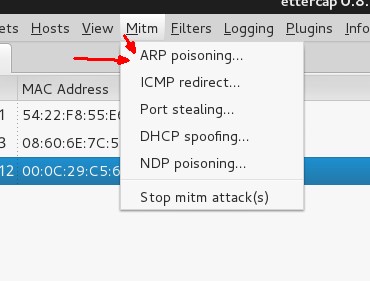

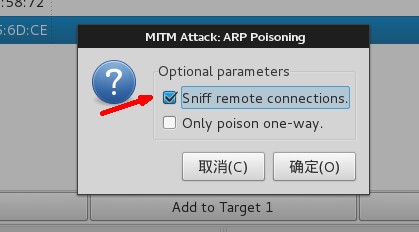

配置好後在繼續點選mitm>arp poisoning

選擇第一個勾上 確定

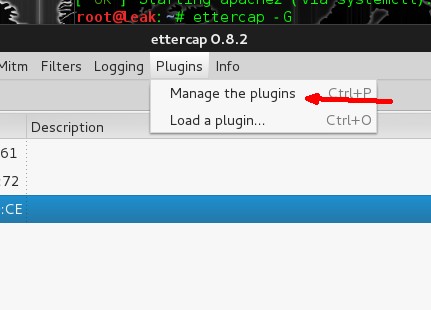

配置外掛plugins>mangge the plugins

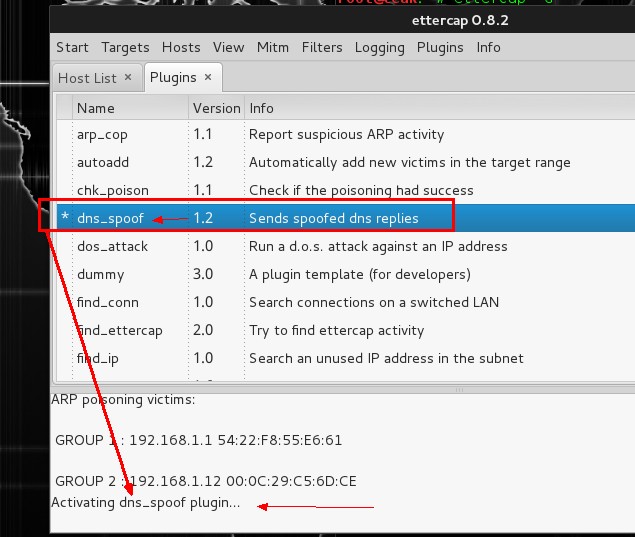

我們要進行的是DNS欺騙 雙擊dns_spoof 可以看見下邊的提示

最後點選strat>start sniffing開始DNS欺騙 這樣就開始工作了。。。。

相關推薦

ettercap無線區域網內DNS欺騙例項

筆記一:ettercap是什麼? 我們在對WEB安全檢測的時候都會用到Cain和netfuke這兩款工具,功能相信用過的朋友多多少少都知道,但這兩款工具是在windows下執行的。 而ettercap是在linux下執行的 。其實功能都是差不多的,我稱呼它為嗅探工具,ARP欺騙,DNS,劫持,中間人攻擊等等

區域網內dns欺騙

今天學習了dns欺騙,對自己的試驗結果進行一次記錄。一:對dns檔案進行編輯我們使用的欺騙工具是ettercap,首先對dns的檔案進行編輯,通過終端開啟通過 i 鍵進入編輯狀態,然後在紅色的矩形中輸入,前面的*所在的位置代表需要訪問的網站的域名,後面是將其欺騙到的ip,但我

bettercap實現內網Dns欺騙

con 解析 alt family span dash 協議 auto blank 目的 讓內網的所有計算機瀏覽網頁的時候, 出現我的釣魚頁面 準備 kali系統 Bettercap dns文件 通過ifconfig查看當前計算機的i

區域網攻擊ettercap 詳解(dns 欺詐)

ettercap是一個基於ARP地址欺騙方式的網路嗅探工具,主要適用於交換區域網絡。藉助於EtterCap嗅探軟體,滲透測試人員可以檢測網路內明文資料通訊的安全性,及時採取措施,避免敏感的使用者名稱/密碼等資料以明文的方式進行傳輸。ettercap幾乎是每個滲透測試人員必備的工具之一。

針對SSL/TLS的拒絕服務攻擊以及使用ettercap進行DNS欺騙

ccf ping 4.2 com 導致 圖片 10.10 ip地址 c-s 一. thc-ssl-dos 1.簡介 (1).SSL 協商加密對性能開銷增加,大量握手請求會導致 DOS (2).利用 SSL secure Renegotiation 特性,在單一

Kali 2.0 下Ettercap 使用教程+DNS欺騙攻擊

一、Ettercap 使用教程 EtterCap是一個基於ARP地址欺騙方式的網路嗅探工具。它具有動態連線嗅探、動態內容過濾和許多其他有趣的技巧。它支援對許多協議的主動和被動分析,幷包含許多用於網路和主機分析的特性。主要適用於交換區域網絡,藉助於EtterCap嗅探軟體,滲透測試人員可以檢測網路

ZeroMQ例項-使用ZMQ(ZeroMQ)進行區域網內網路通訊

本文內容摘要:1)安裝zeromq、2)例項說明使用zmq進行網路間的訊息傳送和接收 首先在機器中安裝zmq庫 步驟如下: 1)下載zeromq的原始碼,ZeroMQ的官方網址: 注:在本文寫作時,ZMQ版本已經升級到4.1.0,不過影響沒多大 2)解壓原始檔 tar

批處理 批量修改增加區域網內幾百臺主機多IP地址段、主備DNS、計算機名(XP\WIN7指令碼命令不同)

近期建設呼叫中心平臺,由於坐席主機數量幾百臺,手工每臺去改IP地址等配置,無任何技術含量的苦逼活,估計改完就廢了!人懶才有動力,想到了批處理,瞬間有麼有輕鬆好多,搞定! 1、在U盤建立一個資料夾 任意碟符都可以,名字 批量改IP ,資料夾目錄下分別建立1 個cs

用winpcap實現區域網DNS欺騙之一(基礎知識)

歡迎大家和我交流Email:[email protected] 學校網路中心的老師叫幫忙做一個DNS欺騙的軟體。主要用於在學校網路出現問題時把大家的上網請求都轉向到一個通知網頁上。關於DNS欺騙網上已經有很多文章了,不過例項還是比較少的,特別是

詳細分析區域網內通過無線實現Android端與PC端通訊的四種情況

Android端與PC端在區域網(可以將兩者放在同一個無線路由器下,wifi連線)內通過無線實現通訊要分幾種具體的情況分析,這裡以TCP協議的Socket通訊為例來具體說明: 由於兩者在無線網區域網內肯定都有IP,因此無論哪個作為server端,哪個作為client

Ettercap實現DNS欺騙攻擊

Part1:DNS欺騙簡介。 定義: DNS欺騙就是攻擊者冒充域名伺服器的一種欺騙行為。 原理:如果可以冒充域名伺服器,然後把查詢的IP地址設為攻擊者的IP地址,這樣的話,使用者上網就只能看到攻擊者的

使用arp欺騙進行同一區域網內的抓包

環境 作業系統: MacOS 10.13.4 包管理工具:MacPorts 2.4.4 arp欺騙工具:arpspoof 2.4 抓取區域網內的IP地址的工具:nmap 7.70 抓包工具:Wireshark 2.4.3 前言 本來是想了解如何

dns欺騙與ettercap

arp欺騙 分享圖片 使用 點擊 路由轉發 mitm 靶場 選中 欺騙 ettercap在局域網中的應用 dns欺騙 攻擊機:kali linux ,ip地址:192.168.174.128 靶場機器:windows7,ip地址: 192.168.174.129 配置ett

beef配合ettercap批量劫持內網的瀏覽器

msg 記得 別人 com config 根據 js設置 選中 sql 先更改首先先打開ettercap的DNS文件進行編輯,在kali linux2.0下的文件路徑為/etc/ettercap/etter.dns 在對應的位置添加對應的 標識和IP地址 * 代表所有域

設計模式之單例模式【內附物件例項化幾種方式、實現執行緒安全幾種方式】

繼續來複習常用的設計模式-單例模式,順便回憶一下執行緒安全的幾種實現方式。 一、什麼是單例模式 單例模式,簡單常用的一種設計模式,也很好的體現了程式碼控制物件在記憶體數量的一種方式,主要分2種實現方式: ①餓漢式,執行緒安全 ②懶漢式,執行緒不安全(新增鎖機制,可以實現執行緒安全)

遠端連線區域網內的sql server 無法連線 錯誤與解決方法

第一個錯誤"SQL Server 不存在或訪問被拒絕"通常是最複雜的,錯誤發生的原因比較多,需要檢查的方面也比較多 。一般說來,有以下幾種可能性: 1、SQL Server名稱或IP地址拼寫有誤; 2、伺服器端網路配置有誤; 3、客戶端網路配置有誤。 要解決這個問題,我們一般要遵循以

python多執行緒獲取區域網內所有電腦IP

#coding = utf-8 import os,os.path import threading import time lock = threading.RLock() def action(ip): result = "ip.txt" return1 = os.sy

解決區域網內其它裝置ping不通的問題,win10為例

http://blog.sina.com.cn/s/blog_a602def501032agg.html 歡迎使用Markdown編輯器 你好! 這是你第一次使用 Markdown編輯器 所展示的歡迎頁。如果你想學習如何使用Markdown編輯器, 可以仔細閱讀這篇文章,瞭解一下Ma

如何從外網訪問區域網內Linux系統?

內網主機上安裝了Linux系統,只能在區域網內訪問到,怎樣從外網也能訪問到內網的Linux系統呢?本文將介紹具體的實現步驟。 1. 準備工作 1.1 啟動Linux系統 預設Linux系統ssh埠是22。 2. 實現步驟 2.1 下載並解壓holer軟體包 Holer

(轉)Java靜態內部類的例項化問題

最近遇到的一個問題,記錄一下。 靜態內部類可以被例項化! 1.首先在外部類中的static方法中不能使用普通內部類,因為內部類必須要與外部類建立關聯才能使用,可以說是同生共死。 2.我在編碼過程中,需要2個類共同完成一個功能,其中一個工具類只會被用來完成這個功能,所以我選擇將這個類作為內部類,但是這個內部類與