Mint木馬變種氾濫,偽裝“抖音電腦版”肆虐網路

0×1 前言

近期,金山毒霸安全實驗室通過“捕風”威脅感知系統的資料監控,發現一款名為“西瓜看圖”的惡意軟體。該軟體主要通過“荒野行動電腦版”、“抖音電腦版”等虛假下載器進行傳播。該虛假器執行後,實際安裝的是“蜻蜓助手”安卓模擬器,並由“蜻蜓助手”推廣安裝“西瓜看圖”木馬遠控軟體。該軟體通過雲控手段,進行主頁劫持、圖示推廣、軟體推廣、廣告彈窗等惡意行為。由於該木馬會在使用者磁碟中建立“Mint”的目錄,儲存雲控外掛,所以我們特此命名為“Mint”木馬。

0×2 傳播和推廣

Mint木馬的傳播路徑:

虛假下載器執行介面:

該虛假下載器無簽名,無版本資訊,點選“立即安裝”會下載執行“蜻蜓助手”,而不是使用者預想的“荒野行動網易版”。

“蜻蜓助手”安裝完畢後,會預設勾選“西瓜看圖”(Mint木馬家族的母體),使用者如稍有不慎點選“立即啟動”就會被植入木馬軟體。

0×3 模組和流程

功能模組

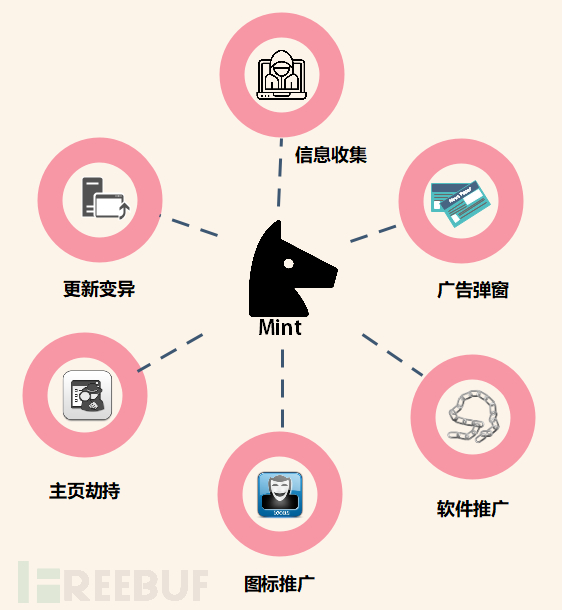

Mint 雲控木馬主要為6個功能:資訊收集,廣告彈窗,軟體推廣,圖示推廣,主頁劫持,更新變異。

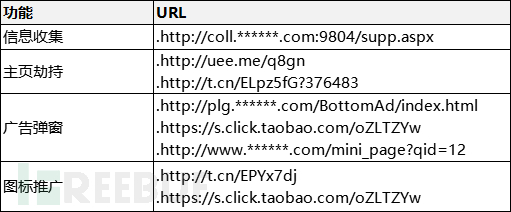

其中,廣告彈窗,軟體推廣,圖示推廣和主頁劫持的具體內容,均由雲端進行配置,通過下發檔案的形式,在本地解析執行;

更新變異,則保證雲控載體不斷更新和變形,以躲避殺軟查殺和更新功能。

功能模組圖:

資訊收集,主頁劫持,廣告等相關URL資訊:

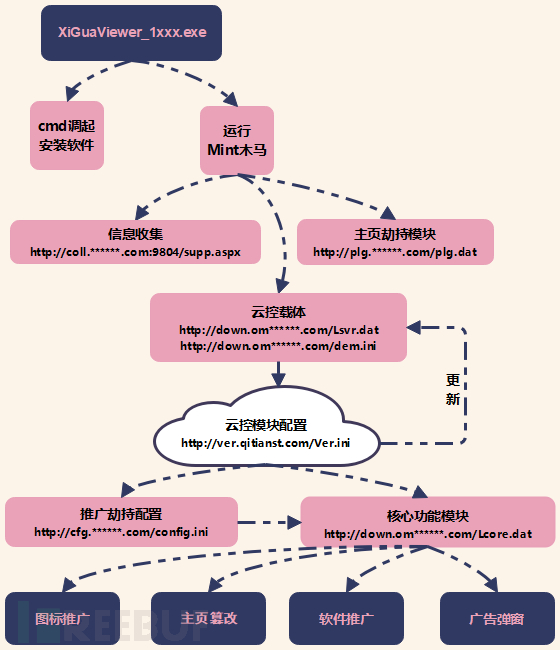

執行流程

Mint木馬利用傀儡程序注入、BHO機制(參考

執行流程:

0×4 影響和分佈

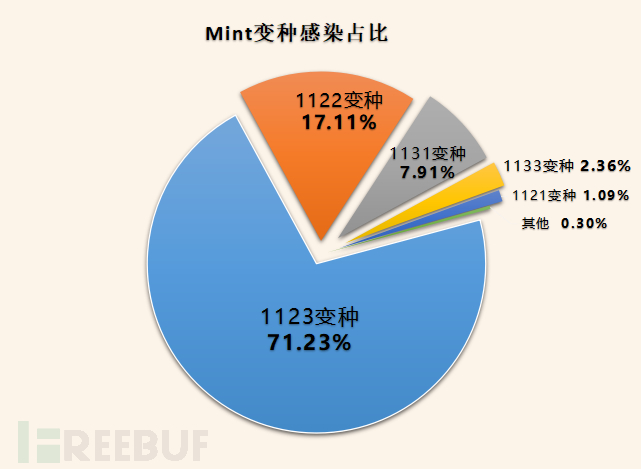

通過“捕風”威脅感知系統的監控到,Mint木馬家族8月中旬開始爆發;9月中旬活躍達到峰值,感染使用者量達5W/天;10月之後活躍降低,近期又逐漸活躍起來。

受感染的使用者中,佔比最多的是1123變種(71.23%),其次是1122變種(17.11%)

(因為變種眾多,為了方便起見,我們暫且用檔名後面的版本號表示變種名稱。如url包含的檔名XiGuaViewer_1123.exe,表示1123變種)

變種分佈圖:

0×5 細節分析

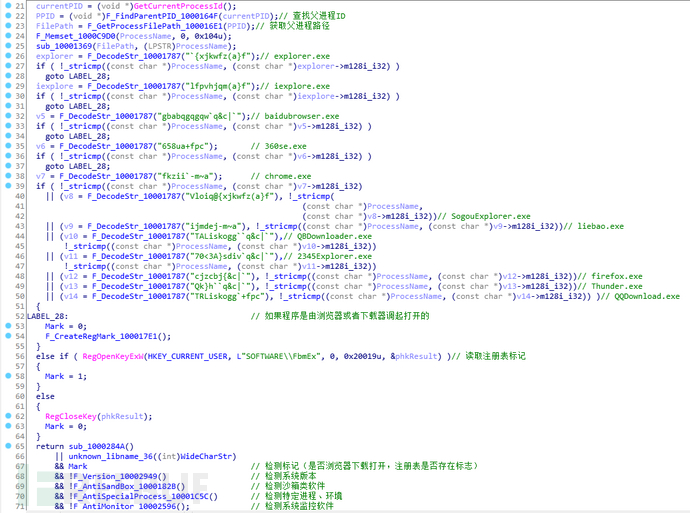

環境檢測

Mint母體通過登錄檔、檔案和程序關係,檢測是否沙箱/虛擬機器/除錯/殺軟環境,是否瀏覽器或下載器啟動;不是的話才執行惡意程式碼,否則只調起安裝介面。

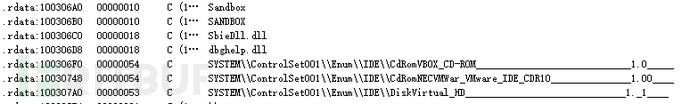

沙箱/虛擬機器環境檢測:

除錯工具和安全監控軟體的檢測名單:

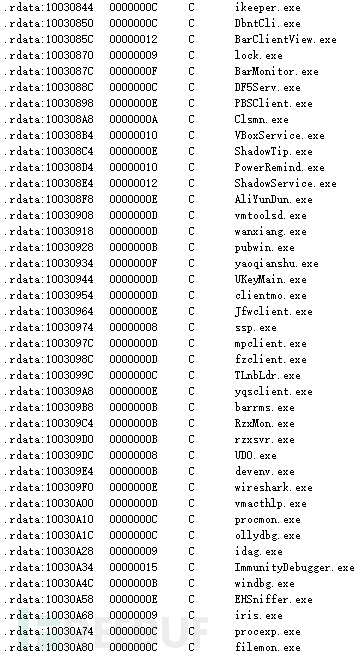

配置下拉

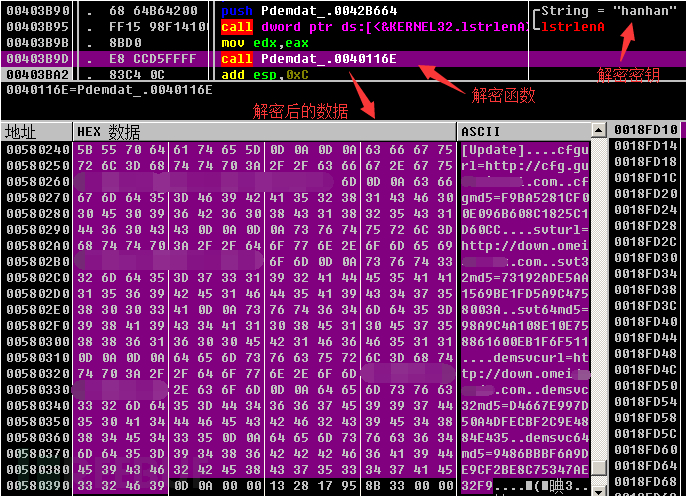

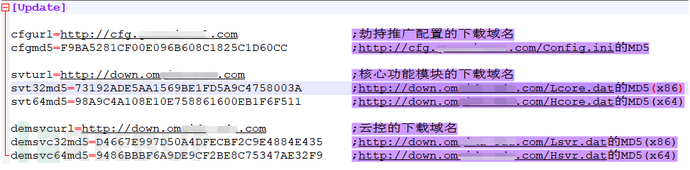

雲控載體解密模組配置檔案Ver.ini:

獲取到解密後的內容:

整理出模組配置檔案Ver.ini各欄位的含義如下:

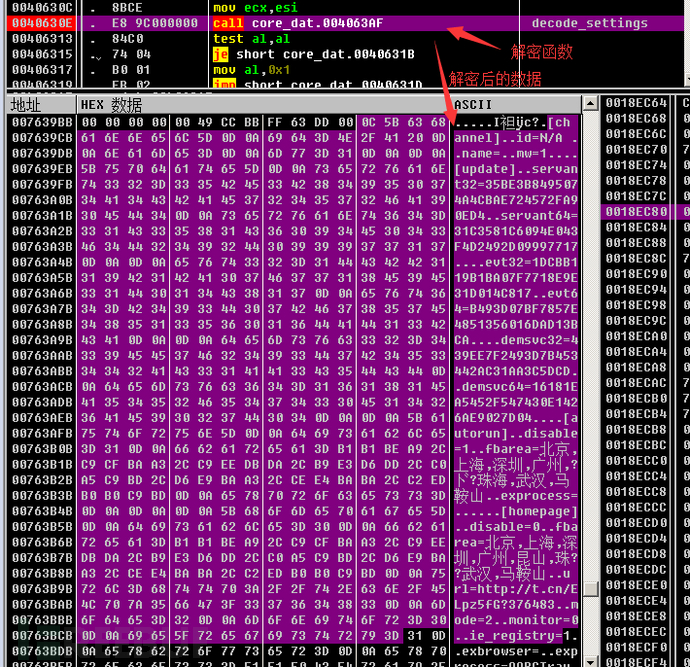

接著雲控載體進行欄位解析並更新外掛模組和推廣配置檔案,將核心模組core.dat解密並注入到傀儡程序中執行:

核心模組core.dat會解密推廣配置檔案settings.xml,並執行相應的推廣劫持操作:

更新變異

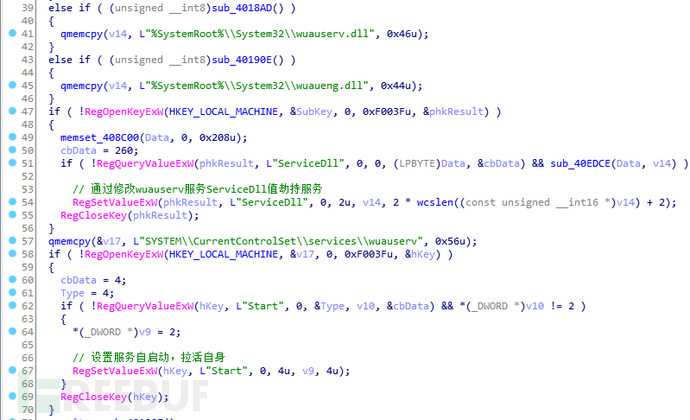

雲控載體從模組配置檔案Ver.ini中獲取最新載體的下載地址(http://down.om*******.com/Lsvr.dat),儲存為PsLangue.dat,然後解密還原成PE檔案,複製到系統目錄下,隨機命名,並通過劫持wuauserv系統服務的方式,實現自更新和啟動。

主頁劫持

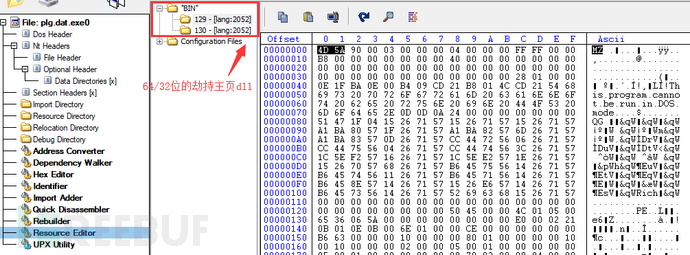

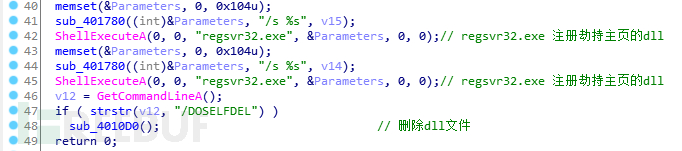

(1)首先,Mint母體(“西瓜看圖”)下載http://plg.*******.com/plg.dat,並執行;plg.dat 從資源中釋放兩個dll(分別是32位和64位),用regsvr32.exe註冊dll檔案。

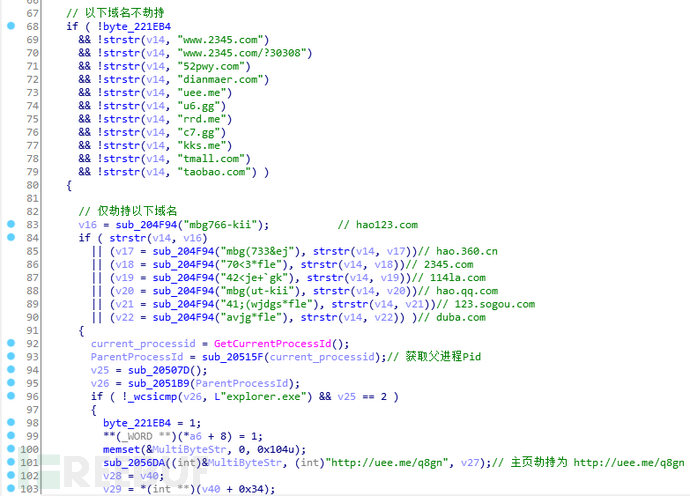

通過BHO機制劫持IE瀏覽器主頁為http://uee.me/q8gn(跳轉後最終為2345網址導航)。

通過BHO機制劫持IE瀏覽器主頁為http://uee.me/q8gn(跳轉後最終為2345網址導航)。

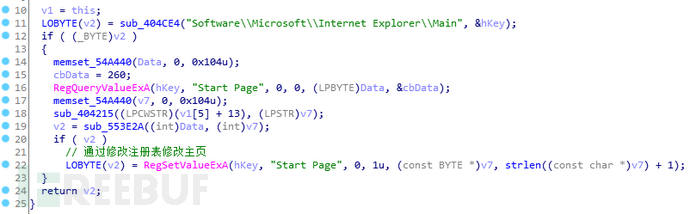

(2)其次,在core.dat核心功能模組中,通過修改登錄檔的方式篡改使用者主頁:

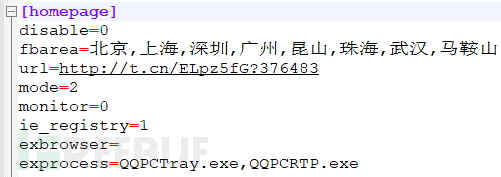

settings.xml中篡改頁的配置資訊:

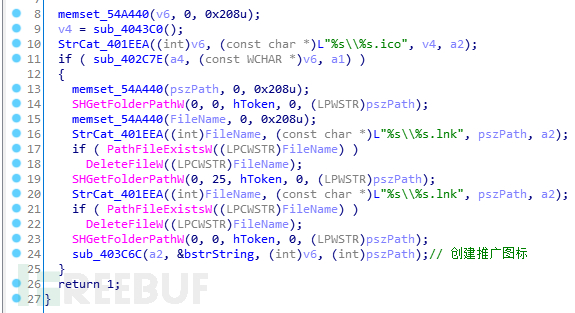

圖示推廣

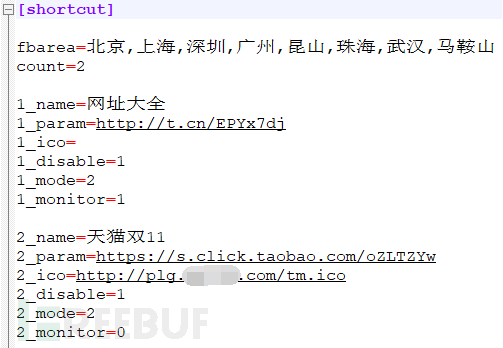

settings.xml中圖示推廣的配置資訊:

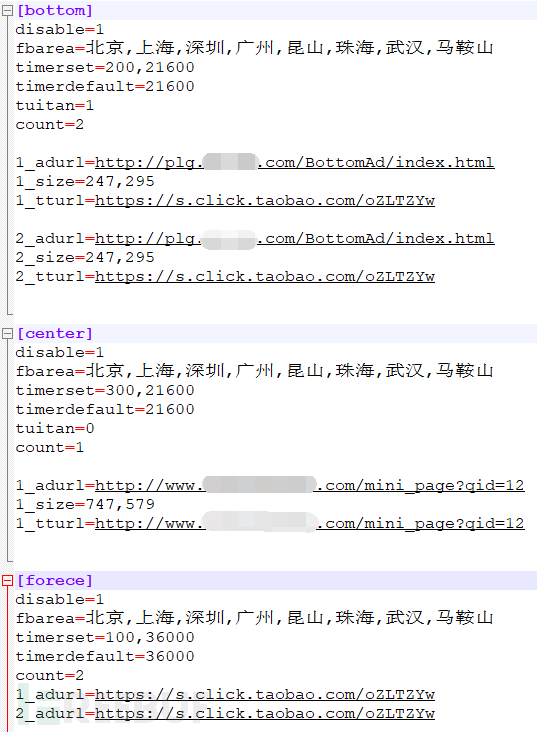

廣告彈窗

settings.xml中廣告彈窗的配置資訊:

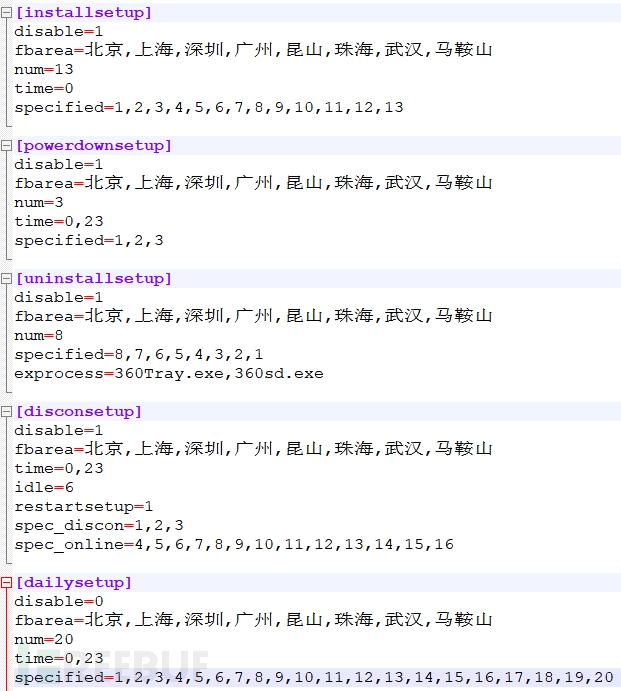

軟體推廣

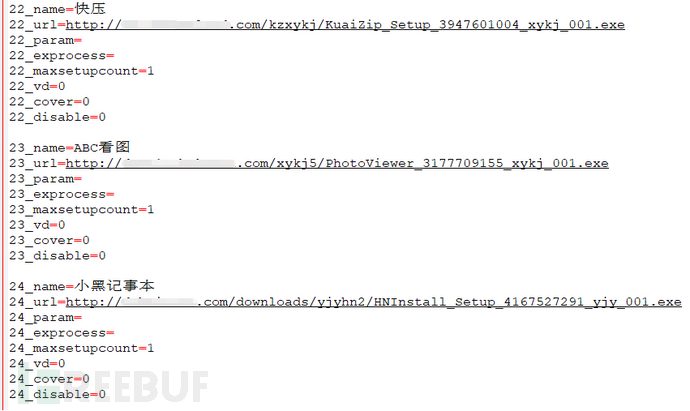

settings.xml中軟體推廣的部分配置資訊:

我們發現,在配置檔案中,主頁篡改、圖示推廣、廣告彈窗和軟體推廣,除規避“北上深廣”一線城市外,還規避了崑山和馬鞍山。

其他

由於Mint木馬家族變種繁多,部分雲控模組已停用,且由於篇幅和時間所限,這就不多囉嗦啦。

0×6 安全建議

不安裝來源不明的可疑軟體;

預設勾選框千萬千萬千萬要小心;

安裝防毒防護軟體並開啟主防功能;

定時查殺和更新系統。

附錄IOC

087E97C0A106A4184E61E743664F8764

9FFA36F6B4F2690490851E25390A07B8

0BA931AE318DC6F02D1D660D6A2202AE

7AC1413CC61E997C4FF65E7262D3D173

F9BA5281CF00E096B608C1825C1D60CC

73192ADE5AA1569BE1FD5A9C4758003A

98A9C4A108E10E758861600EB1F6F511

D4667E997D50A4DFECBF2C9E4884E435

9486BBBF6A9DE9CF2BE8C75347AE32F9

35BE3B8495074A4CBAE724572FA90ED4

31C3581C6094E043F4D2492D09997717

1DCBB119B1BA07F7718E9E31D014C817

B493D07BF7857E4851356016DAD13BCA

439EE7F2493D7B453442AC31AA3C5DCD

16181EA5452F547430E1426AE9027D04

http://down.tw******.cn/XiGuaViewer_1121.exe

http://down.vx******.com/XGViewer_1093.exe

http://down.wi******.com/XiGuaViewer_1133.exe

http://mo.******.net/mo/setup.cr173.386472.exe

http://coll.******.com:9804/supp.aspx

http://cfg.******.com/config.ini

http://down.om******.com/Lcore.dat

http://down.om******.com/Hcore.dat

http://down.om******.com/Lsvr.dat

http://down.om******.com/Hsvr.dat

http://down.um******.com/Discontor32.xml

http://down.um******.com/Discontor64.xml

http://plg.******.com/PopNews.dat