墨者學院 - 密碼學加解密實訓-隱寫術(第3題)

實訓目標

1、瞭解檔案的格式;

2、瞭解隱寫術常見的幾種方法;

3、掌握隱寫工具“MP3Stego”的使用方法;

解題方向

分析圖片的檔案型別是否正常。

解題思路

開啟連結進入頁面

自然,下載得到一個壓縮包

解壓得到一張小姐姐圖片

winhex開啟

拉到最下

mp3和txt,此事必有蹊蹺

更改圖片字尾為rar(簡單的隱寫題開局binwalk&winhex不解釋。。。)

解壓得到一個音訊和txt檔案

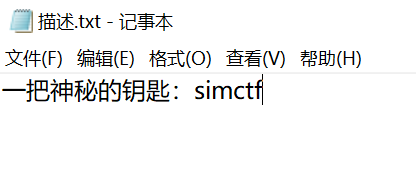

名為"描述"的txt中

這麼明顯了,做過幾道題的猜都猜到了。。。

MP3Stego解碼MP3

-P為檔案 ,-X為密碼即simctf

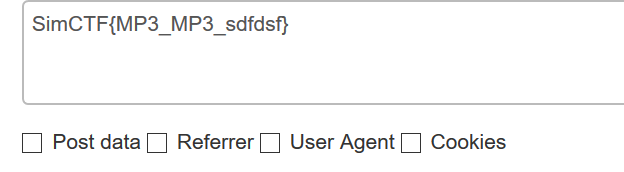

得到一串base64,解碼即可

複製貼上到連結中驗證

得到key

Done

相關推薦

墨者學院 - 密碼學加解密實訓-隱寫術(第3題)

實訓目標 1、瞭解檔案的格式; 2、瞭解隱寫術常見的幾種方法; 3、掌握隱寫工具“MP3Stego”的使用方法; 解題方向 分析圖片的檔案型別是否正常。 解題思路 開啟連結進入頁面 自然,下載得到一個壓縮包 解壓得到一張小姐姐圖片 winhex開啟 拉

墨者學院 - 密碼學加解密實訓(Zip偽加密)

zip格式檔案偽加密 實踐是檢驗真理的唯一標準 簡介 zip檔案是一種壓縮檔案,可進行加密,也可不加密。而偽加密是在未加密的zip檔案基礎上修改了它的壓縮原始檔目錄區裡的全域性方式位標記的位元值,使得壓縮軟體開啟它的時候識別為加密檔案,提示輸入密碼, 而在這個時候,不管

密碼學加解密實訓(墨者學院摩斯密碼第2題)

好嗨呦,感覺人生到達了巔峰!!! _^_,聽完下載的音訊後的我的反應。 咳咳,言歸正傳,其實就是歌曲we will rock you+摩斯碼的組合,簡直無縫連線啊,原作加上摩斯碼後盡然如此悅耳,愛音樂的你一定要試一下哦 用Audacity開啟後聲軌是這樣的

密碼學加解密實訓(Zip偽加密)

zip格式檔案偽加密 實踐是檢驗真理的唯一標準 簡介 zip檔案是一種壓縮檔案,可進行加密,也可不加密。而偽加密是在未加密的zip檔案基礎上修改了它的壓縮原始檔目錄區裡的全域性方式位標記的位元值,使得壓縮軟體開啟它的時候識別為加密檔案,提示輸入密碼, 而在這個時候,

墨者學院 - 逆向分析實訓-exe(第1題)

OD載入 00401293 . E8 B8FEFFFF call game.00401150 跟入 00401246 |.&nb

C語言DES密碼學加密解密

此篇部落格,僅此紀念國慶七天長假的折磨。。。 ///DES #include<stdio.h> #include<string.h> #include<string> using namespace std; int IP_Table[64] =

墨者學院 - Tomcat 遠端程式碼執行漏洞利用(第1題)

重新整理fit網站 burp截包,repeater,更改不安全的HTTP方法為PUT(將get更改為options可檢視伺服器支援哪些) PUT /自定義檔名/ HTTP/1.1 eg: PUT /9.jsp/ HTTP/1.1 &nb

墨者學院 - rsync未授權訪問漏洞利用

關於rsync語句解釋連結如下 http://man.linuxde.net/rsync [email protected]:~# rsync -v rsync://ip [email protected]:~# rsync -v rsync:/

墨者學院 - Redis配置錯誤導致的遠端程式碼漏洞溯源

安裝過程 https://blog.csdn.net/dalaoadalaoa/article/details/46885171 安裝只需要一部分,mark一下,畢竟解題的是客戶端 重啟命令 src/redis-server redis.conf 搜的關於重

墨者學院 - SQL過濾字元後手工注入漏洞測試(第1題)

一開始怎麼加字元都不行,才發現應該是檢測到我注入以後跳轉了; (過濾了空格和一些常規查詢字元,“+”號也過濾了,大小寫不能繞過那就URL編碼吧) 和以往的套路一樣,猜得到欄位是4個。。。 http://219.153.49.228:44375/new_list.php?id=-1/*

墨者學院 - CMS系統漏洞分析溯源(第4題)

使用火狐外掛cookie-editor 新增一個cookie value如下 username=admin; ASPSESSIONIDAABTAACS=IHDJOJACOPKFEEENHHMJHKLG; LanguageAlias=cn; LanguagePath=%2F; langua

墨者學院 - 主機溢位提權漏洞分析

背景介紹 公司內部伺服器,上面有一簡單的上傳入口,剛入職的小夥伴在C盤根目錄下有一個TXT文字檔案,說許可權設定的很低,除Administrator外,其他使用者無法讀取到內容,直接向安全工程師"墨者"發出挑戰,讓其測試。 實訓目標 1、掌握檔案上傳的技巧; 2、掌握IIS中

墨者學院 - CMS系統漏洞分析溯源(第5題)

phpecms1.3 cookies欺騙漏洞進後臺 phpecms1.3/admin/cms_check.php <?php if(!isset($_COOKIE['admin_name'])){ alert_href('非法登入',

墨者學院 - CMS系統漏洞分析溯源(第3題)

新雲網站內容管理系統是一套開源的WEB網站管理系統,採用目前非常成熟的ASP+Access/SQL開發而成。使用它,我們可以很方便的管理自己的網站,目前新雲網站內容管理系統最新的版本是v4.0.0 SP2。本文要介紹的捕洞就出在新雲網站內容管理系統v4.0.0 SP1以及未打官方最新補丁的v4.

墨者學院 - Tomcat後臺弱口令漏洞利用詳解

墨者學院 - Tomcat後臺弱口令漏洞利用詳解 剛剛登陸了墨者學院做了這道題,其中被幾個小問題攔住了,但最終還是解決了,現在詳細的說一下,針對小白。 解題思路先大概說一下:題目可以知道是後臺弱口令,先找到後臺,弱口令 admin 123456進後臺,上傳war包的jsp馬 ,連線木馬

druid對密碼進行加解密

druid加解密資料庫密碼 切換到druid.jar目錄處 java -cp druid-1.1.6.jar com.alibaba.druid.filter.config.ConfigTools 【password】 獲取privateKey:... pu

墨者學院-CMS系統漏洞分析溯源(第6題)

按提示先找後臺,用御劍找後臺 後臺地址 ip/servlets/ 在首頁找到 mozhe777 使用者,利用emlog部落格的漏洞,錯誤不重新整理驗證碼爆破密碼 用burp 爆破 爆破出密碼為 qwer1234 登入成功後,點選資料庫欄目 再點

墨者學院-線上靶場 - CMS系統漏洞分析溯源(第7題)

墨者 線上靶場 CMS系統漏洞分析溯源(第7題) DEDECMS 任意使用者密碼重置漏洞利用 開始用 admin 發現前臺出錯,後臺也登入不了,改用 test 帳號 利用burp 抓包改 Post http://219.153.49.228:47764/mem

墨者學院 SQL過濾字元後手工注入漏洞測試(第3題)

手工注入 墨者學院 SQL過濾字元後手工注入漏洞測試(第3題) 使用sqlmap 跑,跑不出表名,所以手工注入 點選進去靶場 域名url為: http://219.153.49.228:41774/new_list.php?i

墨者學院 靶場練習(一) SQL注入

墨者學院 線上靶場 工具: sqlmap 第一題: SQL手工注入漏洞測試(MySQL資料庫-字元型) 利用工具 可以很快速注入,手工注入請看 https://blog.csdn.net/qq_42357070/article/detai